Twój smartfon wymaga doładowania jeszcze znowu i jesteś mile od ładowarki w domu; ten publiczny kiosk z ładowaniem wygląda całkiem obiecująco - po prostu podłącz telefon i uzyskaj słodką, słodką energię, której pragniesz. Co może się nie udać, prawda? Dzięki wspólnym cechom sprzętu i oprogramowania telefonów komórkowych można przeczytać kilka rzeczy, aby dowiedzieć się więcej o przeciskaniu soku i sposobach jego uniknięcia.

Czym właściwie jest przeciskanie soku?

Niezależnie od rodzaju nowoczesnego smartfona - czy jest to urządzenie z Androidem, iPhone czy BlackBerry - wszystkie telefony mają jedną wspólną cechę: zasilanie i strumień danych są przesyłane tym samym kablem. Niezależnie od tego, czy używasz standardowego złącza USB miniB, czy zastrzeżonych kabli Apple, sytuacja wygląda tak samo: kabel używany do ładowania baterii w telefonie to ten sam kabel, którego używasz do przesyłania i synchronizacji danych.

Ta konfiguracja, dane / zasilanie na tym samym kablu, stanowi wektor podejścia dla złośliwego użytkownika, aby uzyskać dostęp do telefonu podczas procesu ładowania; wykorzystanie kabla USB do transmisji danych / zasilania w celu uzyskania nielegalnego dostępu do danych telefonu i / lub wstrzyknięcia złośliwego kodu do urządzenia jest znane jako Juice Jacking.

Atak może być tak prosty, jak naruszenie prywatności, w którym telefon łączy się w parę z komputerem ukrytym w kiosku do ładowania, a informacje, takie jak prywatne zdjęcia i dane kontaktowe, są przesyłane na złośliwe urządzenie. Atak może być równie inwazyjny, jak wstrzyknięcie złośliwego kodu bezpośrednio do urządzenia. Na tegorocznej konferencji bezpieczeństwa BlackHat badacze bezpieczeństwa Billy Lau, YeongJin Jang i Chengyu Song prezentują „MACTANS: Wstrzykiwanie złośliwego oprogramowania do urządzeń iOS za pośrednictwem złośliwych ładowarek”, a oto fragment ich streszczenie prezentacji :

W tej prezentacji pokazujemy, w jaki sposób urządzenie iOS może zostać naruszone w ciągu jednej minuty od podłączenia do złośliwej ładowarki. Najpierw przeanalizujemy istniejące mechanizmy bezpieczeństwa Apple, aby chronić je przed instalacją dowolnego oprogramowania, a następnie opiszemy, jak można wykorzystać możliwości USB, aby ominąć te mechanizmy obronne. Aby zapewnić trwałość powstałej infekcji, pokazujemy, jak osoba atakująca może ukryć swoje oprogramowanie w taki sam sposób, w jaki Apple ukrywa własne wbudowane aplikacje.

Aby zademonstrować praktyczne zastosowanie tych luk, zbudowaliśmy szkodliwą ładowarkę typu proof of concept, zwaną Mactans, przy użyciu BeagleBoard. Ten sprzęt został wybrany, aby zademonstrować łatwość, z jaką można zbudować niewinnie wyglądające, złośliwe ładowarki USB. Chociaż Mactans został zbudowany przy ograniczonej ilości czasu i niewielkim budżecie, rozważamy również pokrótce, co mogliby osiągnąć bardziej zmotywowani, dobrze finansowani przeciwnicy.

Korzystając z taniego, gotowego sprzętu i rażącej luki w zabezpieczeniach, byli w stanie uzyskać dostęp do urządzeń iOS obecnej generacji w mniej niż minutę, pomimo licznych środków ostrożności, które firma Apple zastosowała, aby uniknąć tego rodzaju rzeczy.

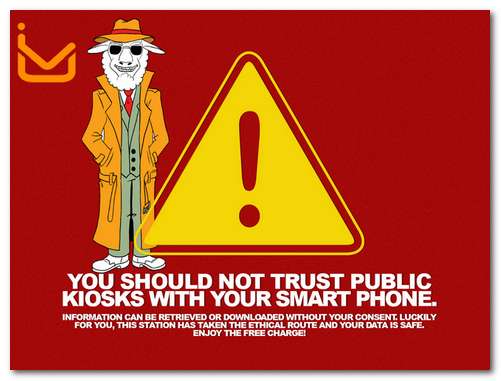

Ten rodzaj exploita nie jest jednak nowym impulsem na radarze bezpieczeństwa. Dwa lata temu na konferencji bezpieczeństwa DEF CON 2011 badacze z Aires Security, Brian Markus, Joseph Mlodzianowski i Robert Rowley zbudowali kiosk do ładowania, aby konkretnie zademonstrować niebezpieczeństwa związane z przeciskaniem soku i ostrzec opinię publiczną o tym, jak wrażliwe były ich telefony, gdy podłączony do kiosku - powyższy obraz był wyświetlany użytkownikom po tym, jak włączyli się do złośliwego kiosku. Nawet urządzenia, które otrzymały instrukcje, aby nie parować ani nie udostępniać danych, były nadal często atakowane przez kiosk Aires Security.

Jeszcze bardziej niepokojące jest to, że narażenie na złośliwy kiosk może spowodować utrzymujący się problem z bezpieczeństwem, nawet bez natychmiastowego wstrzyknięcia złośliwego kodu. W niedawny artykuł na ten temat , analityk ds. bezpieczeństwa Jonathan Zdziarski podkreśla, że luka w zabezpieczeniach parowania iOS utrzymuje się i może oferować złośliwym użytkownikom okno na Twoje urządzenie, nawet gdy nie masz już kontaktu z kioskiem:

Jeśli nie wiesz, jak działa parowanie na iPhonie lub iPadzie, jest to mechanizm, dzięki któremu Twój komputer stacjonarny nawiązuje zaufaną relację z urządzeniem, dzięki czemu iTunes, Xcode lub inne narzędzia mogą z nim rozmawiać. Po sparowaniu komputer stacjonarny może uzyskać dostęp do wielu danych osobowych w urządzeniu, w tym książki adresowej, notatek, zdjęć, kolekcji muzyki, bazy danych sms, pamięci podręcznej, a nawet zainicjować pełną kopię zapasową telefonu. Po sparowaniu urządzenia można uzyskać bezprzewodowy dostęp do wszystkich tych i innych elementów w dowolnym momencie, niezależnie od tego, czy masz włączoną synchronizację Wi-Fi. Parowanie trwa przez cały okres eksploatacji systemu plików: oznacza to, że po sparowaniu iPhone'a lub iPada z innym komputerem ta relacja parowania trwa do momentu przywrócenia telefonu do stanu fabrycznego.

Ten mechanizm, mający na celu uczynienie korzystania z urządzenia iOS bezbolesnym i przyjemnym, może w rzeczywistości wywołać raczej bolesny stan: kiosk, za pomocą którego właśnie doładowałeś iPhone'a, może teoretycznie utrzymywać pępowinę Wi-Fi do urządzenia iOS, aby uzyskać ciągły dostęp nawet po wyłączyłeś telefon i opadłeś na fotel na pobliskim lotnisku, aby zagrać w rundę (lub czterdzieści) Angry Birds.

Jak bardzo powinienem się martwić?

W How-To Geek jesteśmy wcale nie alarmistami i zawsze dajemy ci to prosto: obecnie podnoszenie soku jest w dużej mierze zagrożeniem teoretycznym, a szanse, że porty ładowania USB w kiosku na lokalnym lotnisku są w rzeczywistości tajemnicą przed komputerami wysysającymi dane i wstrzykującymi złośliwe oprogramowanie są bardzo niskie. Nie oznacza to jednak, że powinieneś po prostu wzruszyć ramionami i natychmiast zapomnieć o bardzo realnym zagrożeniu bezpieczeństwa, jakie stwarza podłączenie smartfona lub tabletu do nieznanego urządzenia.

Kilka lat temu, kiedy rozszerzenie Firefox Firesheep mówiono o mieście w kręgach bezpieczeństwa, to właśnie w dużej mierze teoretyczne, ale wciąż bardzo realne zagrożenie związane z prostym rozszerzeniem przeglądarki umożliwiającym użytkownikom przechwytywanie sesji użytkowników usług internetowych innych użytkowników w lokalnym węźle Wi-Fi, które doprowadziło do znacznego zmiany. Użytkownicy końcowi zaczęli poważniej traktować bezpieczeństwo sesji przeglądania (używając technik takich jak tunelowanie przez ich domowe połączenia internetowe lub łączenie się z VPN ), a największe firmy internetowe wprowadziły poważne zmiany w zakresie bezpieczeństwa (takie jak szyfrowanie całej sesji przeglądarki, a nie tylko logowania).

Dokładnie w ten sposób uświadomienie użytkownikom zagrożenia związanego z przeciskaniem soku zarówno zmniejsza prawdopodobieństwo, że ludzie zostaną przejęci, jak i zwiększa presję na firmy, aby lepiej zarządzały swoimi praktykami bezpieczeństwa (to świetnie, na przykład, że twoje urządzenie iOS tak łatwo łączy się w pary i sprawia, że wrażenia użytkownika są płynne, ale konsekwencje parowania na całe życie ze 100% zaufaniem do sparowanego urządzenia są dość poważne).

Jak uniknąć przeciskania soku?

Chociaż kradzież soków nie jest tak powszechnym zagrożeniem jak zwykła kradzież telefonu lub narażenie na złośliwe wirusy za pośrednictwem zainfekowanych plików do pobrania, nadal należy zachować rozsądne środki ostrożności, aby uniknąć narażenia na systemy, które mogą złośliwie uzyskać dostęp do Twoich urządzeń osobistych. Zdjęcie dzięki uprzejmości Exogear .

Najbardziej oczywiste środki ostrożności koncentrują się wokół tego, że po prostu nie trzeba ładować telefonu za pomocą systemu innej firmy:

Dbaj o to, aby Twoje urządzenia były na topie: Najbardziej oczywistym środkiem ostrożności jest ładowanie urządzenia mobilnego. Nabierz nawyku ładowania telefonu w domu i biurze, gdy nie używasz go aktywnie lub nie siedzisz przy biurku, wykonując pracę. Im rzadziej wpatrujesz się w czerwony pasek baterii o wartości 3% podczas podróży lub poza domem, tym lepiej.

Noś ładowarkę osobistą: Ładowarki stały się tak małe i lekkie, że niewiele ważą więcej niż rzeczywisty kabel USB, do którego są podłączane. Wrzuć ładowarkę do torby, aby naładować własny telefon i zachować kontrolę nad portem danych.

Noś zapasowy akumulator: Niezależnie od tego, czy zdecydujesz się nosić pełną baterię zapasową (w przypadku urządzeń, które umożliwiają fizyczną wymianę baterii), czy zewnętrzną baterię zapasową (np. ten mały 2600 mAh ), możesz pracować dłużej bez konieczności podłączania telefonu do kiosku lub gniazdka ściennego.

Oprócz zapewniania, że Twój telefon utrzymuje pełną baterię, istnieją dodatkowe techniki oprogramowania, których możesz użyć (chociaż, jak możesz sobie wyobrazić, są one mniej niż idealne i nie gwarantuje się działania, biorąc pod uwagę stale ewoluujący wyścig zbrojeń luk w zabezpieczeniach). W związku z tym nie możemy naprawdę potwierdzić żadnej z tych technik jako naprawdę skutecznych, ale z pewnością są one bardziej skuteczne niż nic nie robienie.

Zablokuj swój telefon: Gdy telefon jest zablokowany, naprawdę zablokowany i niedostępny bez wprowadzenia kodu PIN lub równoważnego hasła, telefon nie powinien sparować się z urządzeniem, do którego jest podłączony. Urządzenia z systemem iOS parują się tylko po odblokowaniu - ale ponownie, jak podkreśliliśmy wcześniej, parowanie odbywa się w ciągu kilku sekund, więc lepiej upewnij się, że telefon jest naprawdę zablokowany.

Wyłącz telefon: Ta technika działa tylko na modelu telefonu na podstawie modelu telefonu, ponieważ niektóre telefony, pomimo wyłączenia, nadal będą zasilać cały obwód USB i umożliwią dostęp do pamięci flash w urządzeniu.

Wyłącz parowanie (tylko urządzenia z systemem iOS z jailbreakiem): Wspomniany wcześniej Jonathan Zdziarski udostępnił niewielką aplikację na urządzenia iOS z jailbreakiem, która pozwala użytkownikowi końcowemu kontrolować zachowanie parowania urządzenia. Jego aplikację, PairLock, znajdziesz w Cydia Store i tutaj .

Ostatnią techniką, której możesz użyć, która jest skuteczna, ale niewygodna, jest użycie kabla USB z usuniętymi lub zwartymi przewodami danych. Sprzedawane jako kable „tylko zasilające”, w tych kablach brakuje dwóch przewodów niezbędnych do transmisji danych, a pozostały tylko dwa przewody do przesyłania mocy. Jedną z wad korzystania z takiego kabla jest jednak to, że Twoje urządzenie zwykle ładuje się wolniej, ponieważ nowoczesne ładowarki wykorzystują kanały danych do komunikacji z urządzeniem i ustawiają odpowiedni maksymalny próg transferu (w przypadku braku tej komunikacji ładowarka będzie domyślnie najniższy bezpieczny próg).

Ostatecznie najlepszą obroną przed zagrożonym urządzeniem mobilnym jest świadomość. Dbaj o naładowanie urządzenia, włącz funkcje zabezpieczeń zapewniane przez system operacyjny (wiedząc, że nie są one niezawodne i każdy system bezpieczeństwa można wykorzystać) i unikaj podłączania telefonu do nieznanych stacji ładowania i komputerów w taki sam sposób, w jaki mądrze unikasz otwierania załączników od nieznanych nadawców.