Ваш смартфон потребує підзарядки ще знову, і ви в милі від зарядного пристрою вдома; цей громадський кіоск для зарядки виглядає досить перспективним - просто підключіть телефон і отримайте солодку, солодку енергію, якої ви жадаєте. Що може піти не так, правда? Завдяки загальним рисам дизайну апаратного та програмного забезпечення мобільних телефонів, досить багато речей - читайте далі, щоб дізнатись більше про розкрадання соку та як цього уникнути.

Що саме підбирає сік?

Незалежно від того, який у вас сучасний смартфон - будь то пристрій Android, iPhone або BlackBerry - у всіх телефонів є одна загальна особливість: джерело живлення та потік даних проходять по одному кабелю. Незалежно від того, чи використовуєте ви зараз стандартне підключення USB miniB або власні кабелі Apple, це та сама ситуація: кабель, який використовується для зарядки акумулятора у вашому телефоні, - це той самий кабель, який ви використовуєте для передачі та синхронізації даних.

Ця установка, дані / живлення на тому самому кабелі, пропонує вектор підходу для зловмисного користувача, щоб отримати доступ до вашого телефону під час процесу зарядки; використання USB-кабелю для передачі даних / живлення для незаконного доступу до даних телефону та / або введення шкідливого коду на пристрій, відоме як Juice Jacking.

Атака може бути такою простою, як вторгнення в приватне життя, коли ваш телефон поєднується з комп’ютером, прихованим у кіоску зарядки, а така інформація, як приватні фотографії та контактна інформація, передається на шкідливий пристрій. Атака також може бути такою інвазивною, як введення зловмисного коду безпосередньо у ваш пристрій. На цьогорічній конференції з питань безпеки BlackHat дослідники безпеки Біллі Лау, Йон Джин Джанг та Ченгю Сонг представляють “MACTANS: Вливання шкідливого програмного забезпечення в пристрої iOS за допомогою зловмисних зарядних пристроїв”, і ось уривок з їхніх реферат до презентації :

У цій презентації ми демонструємо, як можна зламати пристрій iOS протягом однієї хвилини після підключення до шкідливого зарядного пристрою. Спочатку ми вивчаємо існуючі механізми безпеки Apple для захисту від довільної інсталяції програмного забезпечення, а потім описуємо, як можна використовувати можливості USB, щоб обійти ці захисні механізми. Щоб забезпечити стійкість результату зараження, ми показуємо, як зловмисник може приховувати своє програмне забезпечення так само, як Apple приховує власні вбудовані програми.

Щоб продемонструвати практичне застосування цих уразливостей, ми створили доказ концепції зловмисного зарядного пристрою під назвою Mactans, використовуючи BeagleBoard. Це обладнання було обрано, щоб продемонструвати легкість створення невинних на вигляд шкідливих зарядних пристроїв USB. Незважаючи на те, що Mactans створювався з обмеженою кількістю часу та невеликим бюджетом, ми також коротко розглядаємо, що могли б досягти більш вмотивовані, добре фінансуються суперники.

Використовуючи дешеве готове обладнання та кричущу вразливість системи безпеки, вони змогли отримати доступ до пристроїв iOS поточного покоління менш ніж за хвилину, незважаючи на численні заходи безпеки, введені Apple, щоб спеціально уникнути подібних ситуацій.

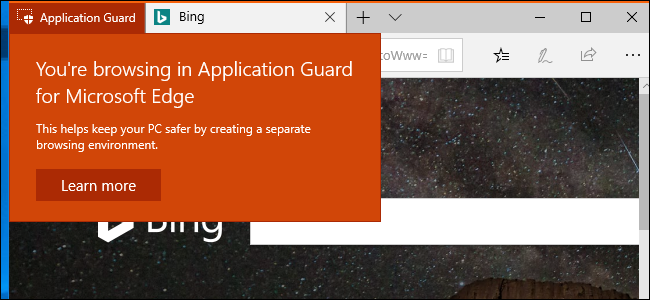

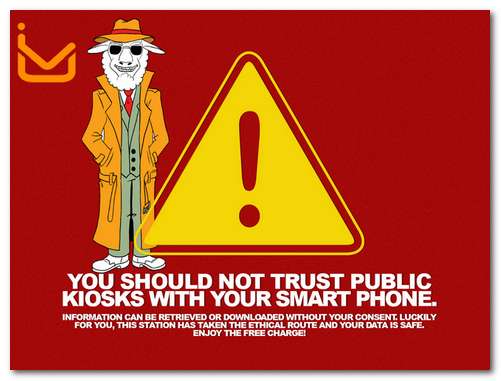

Однак подібний подвиг навряд чи є новим ударом на радарі безпеки. Два роки тому на конференції з безпеки DEF CON 2011 року дослідники з Aires Security Брайан Маркус, Джозеф Млодзяновскі та Роберт Роулі побудували зарядний кіоск, щоб спеціально продемонструвати небезпеку викрадення соку та попередити громадськість про те, наскільки вразливими були їх телефони, коли підключений до кіоску - зображення вище було показано користувачам після підключення до шкідливого кіоску. Навіть пристрої, яким було наказано не поєднувати та не обмінюватися даними, все ще часто були скомпрометовані через кіоск Aires Security.

Ще більше турбує те, що вплив шкідливого кіоску може створити тривалу проблему безпеки навіть без негайного введення шкідливого коду. В остання стаття на цю тему , дослідник безпеки Джонатан Здзіарський підкреслює, як зберігається уразливість спарювання iOS та може запропонувати зловмисним користувачам вікно до вашого пристрою, навіть після того, як ви більше не контактуєте з кіоском:

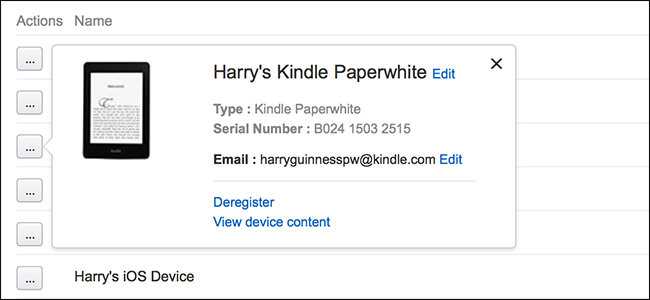

Якщо ви не знайомі з тим, як поєднання працює на вашому iPhone або iPad, це механізм, за допомогою якого ваш робочий стіл встановлює надійні відносини з вашим пристроєм, щоб iTunes, Xcode або інші інструменти могли з ним спілкуватися. Після створення пари на настільному комп'ютері він може отримати доступ до безлічі особистих даних на пристрої, включаючи вашу адресну книгу, нотатки, фотографії, музичну колекцію, базу даних SMS, кеш-пам’ять набору тексту, і навіть може ініціювати повне резервне копіювання телефону. Після того, як пристрій з'єднано в пару, до всього цього та іншого можна отримати бездротовий доступ у будь-який час, незалежно від того, увімкнено синхронізацію Wi-Fi. Підключення триває протягом усього терміну роботи файлової системи: тобто, як тільки ваш iPhone або iPad буде з’єднано з іншим комп'ютером, цей зв’язок триватиме доти, поки ви не відновите телефон до заводського стану.

Цей механізм, призначений зробити ваш пристрій iOS безболісним і приємним, насправді може створити досить болючий стан: кіоск, яким ви щойно зарядили свій iPhone, теоретично може підтримувати пуповину Wi-Fi до вашого пристрою iOS для постійного доступу навіть після Ви відключили телефон і впали в сусідній шезлонг аеропорту, щоб зіграти раунд (або сорок) Angry Birds.

Як мені хвилюватися?

У нас у How-To Geek ми все, що завгодно. фронт для збирання даних та комп’ютера, який вводить шкідливе програмне забезпечення, дуже низький. Однак це не означає, що вам слід просто знизати плечима і негайно забути про дуже реальний ризик безпеки, який створює підключення смартфона або планшета до невідомого пристрою.

Кілька років тому, коли розширення Firefox Пожежна овця це була розмова про місто в колах безпеки, це була в основному теоретична, але все ще дуже реальна загроза простого розширення браузера, що дозволяє користувачам викрадати сеанси користувачів веб-сервісу інших користувачів на локальному вузлі Wi-Fi, що призвело до значного зміни. Кінцеві користувачі почали серйозніше ставитися до захисту сеансу перегляду (використовуючи такі методи, як прокладання тунелів через їхні домашні з’єднання з Інтернетом або підключення до VPN ) та великі інтернет-компанії внесли серйозні зміни в безпеку (наприклад, зашифрували весь сеанс браузера, а не лише логін).

Саме таким чином, усвідомлення користувачами загрози викрадення соку, одночасно зменшує шанс, що люди потраплять під варту, і збільшує тиск на компанії для кращого управління їхніми методами безпеки (чудово, наприклад, що ваш пристрій iOS так легко підключається і робить ваш користувальницький досвід гладким, але наслідки постійного сполучення зі 100% довірою до спареного пристрою є досить серйозними).

Як я можу уникнути викрадення соку?

Незважаючи на те, що викрадення соку не є такою поширеною загрозою, як відверта викрадення телефону чи вплив шкідливих вірусів через скомпрометовані завантаження, ви все одно повинні вживати здорових глуздів, щоб уникнути впливу систем, які можуть зловмисно отримати доступ до ваших персональних пристроїв. Зображення надано Exogear .

Найбільш очевидні запобіжні заходи зосереджуються на тому, що просто не потрібно заряджати телефон за допомогою сторонньої системи:

Тримайте свої пристрої на вершині: Найбільш очевидний запобіжний захід - це заряджати мобільний пристрій. Візьміть за звичку заряджати телефон у себе вдома та в офісі, коли ви не активно ним користуєтесь або сидите за столом, виконуючи роботу. Чим рідше ви опиняєтесь, дивлячись на червоний 3% акумулятор, коли ви подорожуєте або перебуваєте далеко від дому, тим краще.

Носіть персональний зарядний пристрій: Зарядні пристрої стали настільки малими та легкими, що вони ледве важать більше, ніж власне кабель USB, до якого вони приєднуються. Покладіть зарядний пристрій у свою сумку, щоб ви могли заряджати власний телефон і підтримувати контроль над портом даних.

Носіть резервний акумулятор: Незалежно від того, чи ви вирішили носити з собою повний запасний акумулятор (для пристроїв, що дозволяють фізично поміняти батарею), або зовнішній резервний акумулятор (наприклад цей крихітний 2600mAh ), ви можете довше їхати, не підключаючи телефон до кіоску або розетки.

На додаток до того, що ваш телефон підтримує повний заряд батареї, ви можете використовувати додаткові програмні прийоми (хоча, як ви можете собі уявити, вони менш ідеальні і не гарантовано спрацьовують, враховуючи постійно зростаючу гонку озброєнь в галузі безпеки). Таким чином, ми не можемо по-справжньому схвалити жоден із цих методів як справді ефективний, але вони, безумовно, ефективніші, ніж нічого не робити.

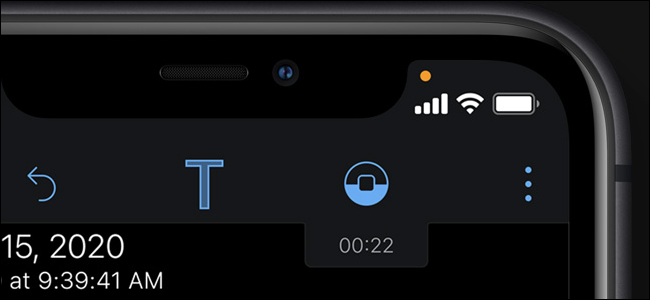

Заблокуйте свій телефон: Коли ваш телефон заблокований, справді заблокований і недоступний без введення PIN-коду або еквівалентного пароля, ваш телефон не повинен поєднуватися з пристроєм, до якого він підключений. Пристрої iOS підключатимуться лише при розблокуванні - але знову ж, як ми вже підкреслювали раніше, сполучення відбувається протягом декількох секунд, тому вам краще переконатися, що телефон дійсно заблокований.

Вимкніть телефон: Цей прийом працює лише на моделі телефону в залежності від моделі телефону, оскільки деякі телефони, незважаючи на вимкнене живлення, все ще живлять всю ланцюг USB і дозволяють отримати доступ до флеш-накопичувача у пристрої.

Вимкнути сполучення (лише для пристроїв iOS з розбитою системою): Джонатан Здзіарський, про якого згадувалося раніше в статті, випустив невелику програму для зламаних пристроїв iOS, яка дозволяє кінцевому користувачеві контролювати поведінку пристрою у спарюванні. Ви можете знайти його застосування, PairLock, у магазині Cydia та тут .

Одним із останніх прийомів, який ви можете використовувати, але який є ефективним, але незручним, є використання USB-кабелю з від'єднаними або замкненими дротами для передачі даних. У цих кабелях, що продаються як кабелі “лише для живлення”, відсутні два дроти, необхідні для передачі даних, і залишилися лише два дроти для передачі живлення. Однак одним із мінусів використання такого кабелю є те, що ваш пристрій зазвичай заряджається повільніше, оскільки сучасні зарядні пристрої використовують канали даних для зв'язку з пристроєм і встановлюють відповідний максимальний поріг передачі (за відсутності цього зв'язку зарядний пристрій за замовчуванням буде найнижчий безпечний поріг).

Зрештою, найкращий захист від порушеного мобільного пристрою - це обізнаність. Тримайте пристрій зарядженим, увімкніть функції безпеки, надані операційною системою (знаючи, що вони не надійні, і кожна система безпеки може бути використана), і уникайте підключення телефону до невідомих зарядних станцій та комп’ютерів так само, як ви розумно уникаєте відкриття вкладень від невідомих відправників.