Az okostelefon újratöltésre szorul még ismét és mérföldnyire van otthon a töltőtől; az a nyilvános töltőállomás elég ígéretesnek tűnik - csak csatlakoztassa a telefont, és megkapja a vágyott édes, édes energiát. Mi lehet a baj, igaz? A mobiltelefon hardver- és szoftvertervezésének közös vonásainak köszönhetően jó néhány dolog olvasható tovább, hogy többet megtudjon a gyümölcslé emeléséről és annak elkerüléséről.

Mi is valójában a gyümölcslé emelése?

Függetlenül attól, hogy milyen modern okostelefonnal rendelkezik - legyen az Android-eszköz, iPhone vagy BlackBerry -, az összes telefonban van egy közös jellemző: az áramellátás és az adatfolyam ugyanazon a kábelen keresztül halad. Akár a már szabványos USB miniB csatlakozást, akár az Apple saját kábeleit használja, ugyanaz a helyzet: a telefon akkumulátorának újratöltésére használt kábel ugyanaz a kábel, amelyet az adatok átviteléhez és szinkronizálásához használ.

Ez a beállítás, ugyanazon a kábelen lévő adat / áramellátás, megközelítési vektort kínál egy rosszindulatú felhasználó számára, hogy a töltési folyamat során hozzáférhessen telefonjához; az USB adat- / tápkábel kihasználása a telefon adatainak illegális elérése és / vagy rosszindulatú kódok injektálása érdekében az eszköz Juice Jacking néven ismert.

A támadás olyan egyszerű lehet, mint a magánélet megsértése, amikor a telefon párosul a töltőállomáson elrejtett számítógéppel, és az olyan információk, mint a privát fotók és az elérhetőségi adatok átkerülnek a rosszindulatú eszközre. A támadás ugyanolyan invazív lehet, mint egy rosszindulatú kód injekciója közvetlenül az eszközére. Az idei BlackHat biztonsági konferencián Billy Lau, YeongJin Jang és Chengyu Song biztonsági kutatók mutatják be a „MACTANS: Malware Injecting iOS Devices via Malicious Chargers via” című művet, és itt olvashatunk kivonatot bemutató absztrakt :

Ebben az előadásban bemutatjuk, hogyan sérülhet meg egy iOS-eszköz egy percen belül a rosszindulatú töltőbe történő csatlakoztatás után. Először megvizsgáljuk az Apple meglévő biztonsági mechanizmusait az önkényes szoftver-telepítéssel szembeni védelem érdekében, majd leírjuk, hogyan lehet kihasználni az USB-képességeket ezen védelmi mechanizmusok megkerülésére. Az ebből eredő fertőzés tartósságának biztosítása érdekében megmutatjuk, hogyan rejtheti el a támadó a szoftvereit ugyanúgy, ahogy az Apple elrejti saját beépített alkalmazásait.

A biztonsági rések gyakorlati alkalmazásának bemutatásához a BeaconBoard segítségével elkészítettük a koncepciós kártékony töltő bizonyítékát, az úgynevezett Mactans-t. Ezt a hardvert azért választották, hogy bemutassa az ártatlan kinézetű, rosszindulatú USB-töltők egyszerűségét. Míg a Mactans-t korlátozott idővel és kis költségvetéssel építették, röviden átgondoljuk azt is, hogy a motiváltabb, jól finanszírozott ellenfelek mit érhetnek el.

Az olcsón kapható hardverek és az áttekinthető biztonsági rés használatával kevesebb, mint egy perc alatt hozzáférhettek a jelenlegi generációs iOS-eszközökhöz, annak ellenére, hogy az Apple számos biztonsági óvintézkedést hozott az ilyen jellegű dolgok kifejezett elkerülésére.

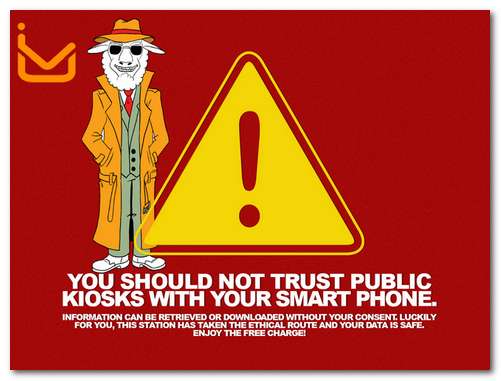

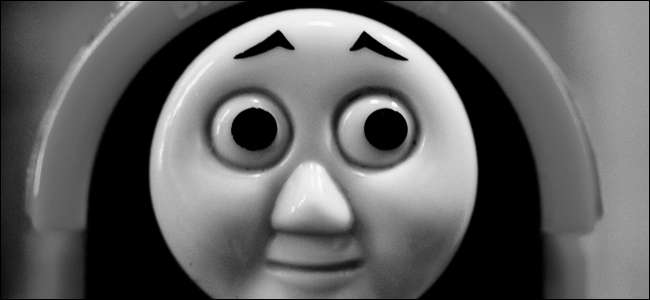

Ez a fajta kiaknázás azonban aligha jelent új blipet a biztonsági radaron. Két évvel ezelőtt, a DEF CON 2011-es biztonsági konferenciáján az Aires Security kutatói, Brian Markus, Joseph Mlodzianowski és Robert Rowley egy töltőkiosztot építettek, hogy kimutassák a gyümölcslé veszélyének veszélyeit, és felhívják a lakosság figyelmét arra, hogy telefonja milyen sebezhető volt. kapcsolódik egy kioszkhoz - a fenti kép megjelenik a felhasználók számára, miután bekapcsolódtak a rosszindulatú kioszkba. Még azok az eszközök is gyakran sérültek az Aires Security kioszkon keresztül, amelyeket arra utasítottak, hogy ne párosítsanak és ne osszanak meg adatokat.

Még aggasztóbb, hogy egy rosszindulatú kioszknak való kitettség elhúzódó biztonsági problémát okozhat rosszindulatú kód azonnali beinjekciózása nélkül is. Ban ben egy friss cikk a témában , Jonathan Zdziarski, biztonsági kutató kiemeli, hogy az iOS párosítással kapcsolatos biztonsági rés továbbra is fennáll, és ablakot kínálhat a rosszindulatú felhasználóknak az eszközére akkor is, ha már nem áll kapcsolatban a kioszkkal:

Ha nem ismeri a párosítás működését iPhone vagy iPad készülékén, akkor ez az a mechanizmus, amellyel az asztala megbízható kapcsolatot létesít eszközével, hogy az iTunes, az Xcode vagy más eszközök beszélhessenek vele. Miután egy asztali gépet párosítottak, rengeteg személyes adathoz férhet hozzá az eszközön, beleértve a címjegyzéket, a jegyzeteket, a fényképeket, a zenegyűjteményt, az sms-adatbázist, a gépelés gyorsítótárát, és akár a telefon teljes mentését is kezdeményezheti. Az eszköz párosítása után mindez és még sok más bármikor vezeték nélkül elérhető, függetlenül attól, hogy be van-e kapcsolva a WiFi szinkronizálás. A párosítás a fájlrendszer élettartamáig tart: vagyis ha iPhone vagy iPad készülékét más géppel párosítják, ez a párosítási kapcsolat addig tart, amíg vissza nem állítja a telefont gyári állapotba.

Ez a mechanizmus, amelynek célja, hogy az iOS-eszköz használatát fájdalommentessé és élvezetessé tegye, valójában meglehetősen fájdalmas állapotot hozhat létre: az a kioszk, amellyel most töltötte fel iPhone-ját, elméletileg fenntarthatja a Wi-Fi köldökzsinórt az iOS-eszközén, hogy a hozzáférés után is elérhető legyen. kihúzta a telefont, és lecsúszott egy közeli repülőtéri nyugágyra, hogy játszhasson egy (vagy negyven) Angry Birds játékot.

Mennyire aggódjak?

Mi itt, csak riasztók vagyunk a How-To Geeknél, és mindig egyenesen neked adjuk: jelenleg a gyümölcslé emelése nagyrészt elméleti fenyegetés, és annak esélye, hogy a helyi repülőtér kioszkjában található USB töltő portok valójában titkosak az adatszifon és a rosszindulatú programokat injektáló számítógépek eleje nagyon alacsony. Ez azonban nem azt jelenti, hogy csak meg kellene vonnia a vállát, és azonnal el kell felejtenie azt a nagyon valós biztonsági kockázatot, amelyet okostelefonjának vagy táblagépének ismeretlen eszközhöz való csatlakoztatása jelent.

Néhány évvel ezelőtt, amikor a Firefox kiterjesztés Tűz juh volt a város beszélgetése a biztonsági körökben, pontosan az az egyszerű böngésző-kiterjesztés nagyrészt elméleti, de mégis nagyon is valós fenyegetése volt, amely lehetővé tette a felhasználók számára, hogy eltérítsék más felhasználók web-szolgáltatás felhasználói munkameneteit a helyi Wi-Fi csomóponton, ami jelentős változtatások. A végfelhasználók kezdték komolyabban venni a böngészés biztonságát (olyan technikák alkalmazásával, mint alagút az otthoni internet-kapcsolataikon keresztül vagy csatlakozás VPN-ekhez ) és a nagy internetes vállalatok jelentős biztonsági változásokat hajtottak végre (például titkosították a teljes böngésző munkamenetet és nem csak a bejelentkezést).

Pontosan ilyen módon a felhasználók tudatosítása a gyümölcslé fenyegetésének veszélyében csökkenti az emberek esélyét a gyümölcslé emelésére, és növeli a vállalatokra nehezedő nyomást a biztonsági gyakorlataik jobb kezelése érdekében (nagyszerű például, hogy az iOS eszközöd ilyen könnyen párosodik és simává teszi a felhasználói élményt, de az egész életen át tartó párosítás 100% -os bizalommal járó következményei meglehetősen komolyak).

Hogyan kerülhetem el a gyümölcslevet?

Bár a gyümölcslé-emelés nem annyira elterjedt fenyegetés, mint a közvetlen telefonlopás vagy a rosszindulatú vírusoknak való kitettség a letiltott letöltések révén, mégis józan ésszel kapcsolatos óvintézkedéseket kell tennie annak elkerülése érdekében, hogy olyan rendszerek kerüljenek ki, amelyek rosszindulatúan hozzáférhetnek a személyes eszközeihez. Kép jóvoltából Exogear .

A legnyilvánvalóbb óvintézkedések egyszerűen csak szükségtelenné teszik a telefon töltését egy harmadik féltől származó rendszer segítségével:

Tartsa kikapcsolva készülékeit: A legkézenfekvőbb óvintézkedés a mobileszköz töltöttsége. Szokássá tegye a telefont otthonában és irodájában, amikor éppen nem használja, vagy éppen az íróasztalánál ülve dolgozik. Minél kevesebbször találja magát egy piros 3% -os akkumulátorrúdon, amikor utazik, vagy távol van otthonától, annál jobb.

Tartson magán töltőt: A töltők olyan kicsiek és könnyűek lettek, hogy alig súlya nagyobb, mint a tényleges USB-kábel, amelyhez csatlakoznak. Dobjon egy töltőt a táskájába, így feltöltheti saját telefonját és fenntarthatja az adatport felügyeletét.

Tartson tartalék akkumulátort: Akár teljes tartalék akkumulátort (olyan eszközökhöz, amelyek lehetővé teszik az elem fizikai cseréjét), akár külső tartalék akkumulátort (pl. ez az apró 2600mAh ), tovább tarthat anélkül, hogy telefonját egy kioszkhoz vagy fali aljzathoz kellene kötnie.

Amellett, hogy biztosítja a telefon akkumulátorának teljes feltöltését, további szoftveres technikákat is használhat (bár, amint azt elképzelheti, ezek kevésbé ideálisak és nem garantáltan működnek, tekintettel a biztonsági kihasználások folyamatosan fejlődő fegyverkezési versenyére). Mint ilyen, nem tudjuk igazán jóváhagyni ezen technikák egyikét sem igazán hatékonynak, de bizonyosan hatékonyabbak, mint a semmittevés.

A telefon zárolása: Ha a telefonja zárolva van, valóban lezárva és PIN-kód vagy azzal egyenértékű jelszó megadása nélkül nem érhető el, akkor a telefon nem párosítható azzal a készülékkel, amelyhez csatlakozik. Az iOS-eszközök csak akkor oldódnak fel, ha fel vannak oldva - de ismét, amint azt korábban kiemeltük, a párosítás másodperceken belül megtörténik, így jobb, ha megbizonyosodik arról, hogy a telefon valóban zárolva van.

Kapcsolja le a telefont: Ez a technika csak telefononként, telefononként működik, mivel egyes telefonok a kikapcsolt állapot ellenére továbbra is bekapcsolják a teljes USB áramkört, és hozzáférést biztosítanak a készülékben lévő flash memóriához.

A párosítás letiltása (csak Jailbroken iOS eszközök esetén): A cikkben korábban említett Jonathan Zdziarski kiadott egy kis alkalmazást a börtönbe szakadt iOS eszközökhöz, amely lehetővé teszi a végfelhasználó számára, hogy ellenőrizze az eszköz párosítási viselkedését. Alkalmazását, a PairLock-ot megtalálhatja a Cydia Store-ban és itt .

Az egyik utolsó, hatékony, de kényelmetlen technika az USB-kábel használata, az adatvezetékekkel vagy eltávolítva, vagy rövidzárlattal. „Csak tápkábelként” értékesítve ezeknél a kábeleknél hiányzik az adatátvitelhez szükséges két vezeték, és csak az erőátvitelhez szükséges két vezeték marad. Az ilyen kábel használatának egyik hátránya azonban az, hogy készüléke általában lassabban töltődik fel, mivel a modern töltők az adatcsatornákat használják az eszközzel való kommunikációhoz, és megfelelő maximális átviteli küszöböt állítanak be (e kommunikáció hiányában a töltő alapértelmezés szerint a legalacsonyabb biztonságos küszöb).

Végül a legjobb védelem a sérült mobil eszköz ellen a tudatosság. Tartsa töltötte készülékét, engedélyezze az operációs rendszer által biztosított biztonsági szolgáltatásokat (tudva, hogy ezek nem bolondbiztosak, és minden biztonsági rendszert kihasználhat), és kerülje a telefon csatlakoztatását ismeretlen töltőállomásokhoz és számítógépekhez ugyanúgy, ahogy okosan kerüli a mellékletek megnyitását ismeretlen küldőktől.