आपके स्मार्टफोन को रिचार्ज की जरूरत है अभी तक फिर से और आप घर पर चार्जर से मीलों दूर हैं; वह सार्वजनिक चार्जिंग कियोस्क बहुत ही आशाजनक लग रहा है - बस अपने फोन को प्लग करें और मिठाई, मिठाई, ऊर्जा प्राप्त करें जो आप तरसते हैं। क्या गलत हो सकता है, ठीक है? सेलफोन हार्डवेयर और सॉफ्टवेयर डिजाइन में आम लक्षणों के लिए धन्यवाद, काफी कुछ चीजें-रस जैकिंग के बारे में अधिक जानने के लिए और इससे कैसे बचें।

क्या वास्तव में रस जैकिंग है?

आपके पास चाहे जितने भी आधुनिक स्मार्टफोन हों- चाहे वह एंड्रॉइड डिवाइस हो, आईफोन हो या फिर ब्लैकबेरी- सभी फोन में एक सामान्य विशेषता है: एक ही केबल पर बिजली की आपूर्ति और डेटा स्ट्रीम। चाहे आप अभी मानक USB मिनीबी कनेक्शन या ऐप्पल के मालिकाना केबल का उपयोग कर रहे हों, यह एक ही स्थिति है: आपके फोन में बैटरी को रिचार्ज करने के लिए जिस केबल का उपयोग किया जाता है, वह वही केबल है जिसका उपयोग आप अपने डेटा को ट्रांसफर और सिंक करने के लिए करते हैं।

एक ही केबल पर यह सेटअप, डेटा / पावर, एक दुर्भावनापूर्ण उपयोगकर्ता के लिए चार्ज प्रक्रिया के दौरान आपके फोन तक पहुंच प्राप्त करने के लिए एक दृष्टिकोण वेक्टर प्रदान करता है; USB डेटा / पावर केबल का लाभ उठाने के लिए फ़ोन के डेटा को अवैध रूप से एक्सेस करने और / या डिवाइस पर दुर्भावनापूर्ण कोड इंजेक्ट करने को Juice Jacking के रूप में जाना जाता है।

हमला गोपनीयता के आक्रमण के रूप में सरल हो सकता है, जिसमें आपके फ़ोन जोड़े चार्जिंग कियोस्क के भीतर छुपाए गए कंप्यूटर और निजी फ़ोटो और संपर्क जानकारी जैसी जानकारी दुर्भावनापूर्ण डिवाइस पर स्थानांतरित कर दी जाती हैं। हमला आपके डिवाइस में सीधे दुर्भावनापूर्ण कोड के इंजेक्शन के रूप में आक्रामक भी हो सकता है। इस वर्ष के ब्लैकहैट सुरक्षा सम्मेलन में, सुरक्षा शोधकर्ता बिली लाऊ, येओंगजिन जैंग, और चेंगयु सॉन्ग "MACTANS: इनजेक्टिंग मालवेयर इनटू आईओएस डिवाइसेज वाया मैल्जर्स चार्जर" पेश कर रहे हैं, और यहाँ उनका एक अंश है। प्रस्तुति सार :

इस प्रस्तुति में, हम प्रदर्शित करते हैं कि एक दुर्भावनापूर्ण चार्जर में प्लग किए जाने के एक मिनट के भीतर एक iOS डिवाइस से कैसे समझौता किया जा सकता है। हम पहले मनमाने सॉफ्टवेयर इंस्टॉलेशन से बचाने के लिए Apple के मौजूदा सुरक्षा तंत्र की जांच करते हैं, फिर वर्णन करते हैं कि इन रक्षा तंत्रों को बायपास करने के लिए USB क्षमताओं का कैसे लाभ उठाया जा सकता है। परिणामी संक्रमण की दृढ़ता सुनिश्चित करने के लिए, हम दिखाते हैं कि कैसे एक हमलावर अपने सॉफ़्टवेयर को उसी तरह से छिपा सकता है जैसे कि Apple अपने स्वयं के अंतर्निहित अनुप्रयोगों को छिपाता है।

इन कमजोरियों के व्यावहारिक अनुप्रयोग को प्रदर्शित करने के लिए, हमने एक बीगलबोर्ड का उपयोग करते हुए, अवधारणा को दुर्भावनापूर्ण चार्जर का निर्माण किया, जिसे Mactans कहा जाता है। इस हार्डवेयर को आसानी से प्रदर्शित करने के लिए चुना गया था जिसके साथ निर्दोष दिखने वाले, दुर्भावनापूर्ण यूएसबी चार्जर का निर्माण किया जा सकता है। जबकि Mactans सीमित समय और एक छोटे बजट के साथ बनाया गया था, हम यह भी संक्षेप में विचार करते हैं कि अधिक प्रेरित, अच्छी तरह से वित्त पोषित विरोधी क्या पूरा कर सकते हैं।

सस्ते ऑफ-द-शेल्फ हार्डवेयर और एक चमकदार सुरक्षा भेद्यता का उपयोग करते हुए, वे एक मिनट से भी कम समय में वर्तमान पीढ़ी के आईओएस उपकरणों तक पहुंच प्राप्त करने में सक्षम थे, कई सुरक्षा सावधानियों के बावजूद ऐप्पल ने इस तरह की चीज़ से बचने के लिए जगह बनाई है।

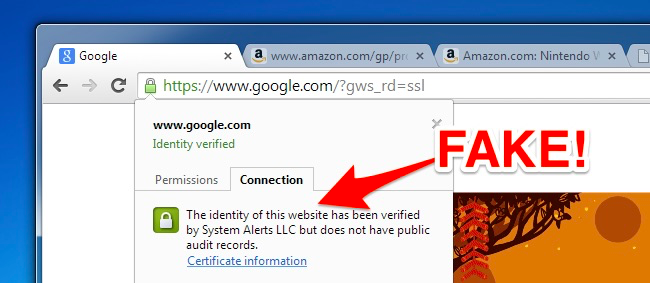

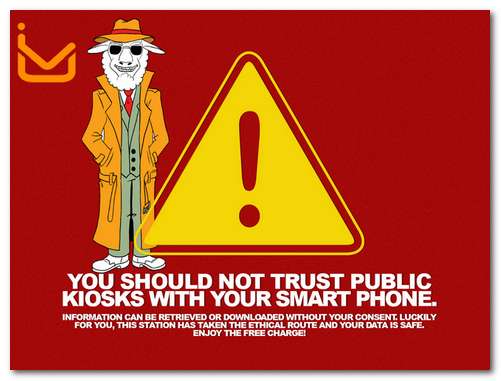

हालाँकि इस तरह का शोषण सुरक्षा रडार पर शायद ही कोई नया दोष है। दो साल पहले 2011 DEF CON सुरक्षा सम्मेलन में, Aires Security, Brian Markus, Joseph Mlodzianowski और Robert Rowley के शोधकर्ताओं ने विशेष रूप से जूस जैकिंग के खतरों को प्रदर्शित करने के लिए एक चार्जिंग कियोस्क का निर्माण किया और जनता को सचेत किया कि उनके फोन कितने कमजोर थे। एक कियोस्क से जुड़ा-ऊपर की छवि उपयोगकर्ताओं को दुर्भावनापूर्ण कियोस्क में जैक करने के बाद प्रदर्शित की गई थी। यहां तक कि जिन उपकरणों को डेटा को जोड़ी या साझा नहीं करने का निर्देश दिया गया था, उन्हें अभी भी अक्सर आयर्स सुरक्षा कियोस्क के माध्यम से समझौता किया गया था।

इससे भी अधिक परेशान करने वाली बात यह है कि दुर्भावनापूर्ण कियोस्क के संपर्क में आने से दुर्भावनापूर्ण कोड के तत्काल इंजेक्शन के बिना भी सुरक्षा की समस्या पैदा हो सकती है। में विषय पर एक हालिया लेख , सुरक्षा शोधकर्ता जोनाथन Zdziarski ने बताया कि iOS जोड़ी भेद्यता कैसे बनी रहती है और कियोस्क के संपर्क में नहीं रहने के बाद भी दुर्भावनापूर्ण उपयोगकर्ताओं को आपके डिवाइस के लिए एक विंडो प्रदान कर सकता है:

यदि आप इस बात से परिचित नहीं हैं कि आपके iPhone या iPad पर पेयरिंग कैसे काम करती है, तो यह वह तंत्र है जिसके द्वारा आपका डेस्कटॉप आपके डिवाइस के साथ एक विश्वसनीय संबंध स्थापित करता है ताकि आईट्यून्स, Xcode, या अन्य उपकरण उससे बात कर सकें। एक बार जब एक डेस्कटॉप मशीन को जोड़ा जाता है, तो यह आपकी पता पुस्तिका, नोट्स, फोटो, संगीत संग्रह, एसएमएस डेटाबेस, कैश टाइपिंग सहित डिवाइस पर व्यक्तिगत जानकारी के एक मेजबान तक पहुंच सकता है, और यहां तक कि फोन का पूर्ण बैकअप भी शुरू कर सकता है। एक बार जब कोई डिवाइस जोड़ा जाता है, तो यह और अधिक किसी भी समय वायरलेस तरीके से एक्सेस किया जा सकता है, भले ही आपके पास वाईफाई सिंक चालू हो। एक युग्मन फ़ाइल सिस्टम के जीवन के लिए रहता है: अर्थात, एक बार जब आपके iPhone या iPad को किसी अन्य मशीन के साथ जोड़ा जाता है, तो यह युग्म संबंध तब तक रहता है जब तक आप फ़ोन को फ़ैक्टरी स्थिति में पुनर्स्थापित नहीं करते।

This mechanism, intended to make using your iOS device painless and enjoyable, can actually create a rather painful state: the kiosk you just recharged your iPhone with can, theoretically, maintain a Wi-Fi umbilical cord to your iOS device for continued access even after you’ve unplugged your phone and slumped into a nearby airport lounge chair to play a round (or forty) of Angry Birds.

How Worried Should I Be?

We’re anything but alarmist here at How-To Geek, and we always give it to you straight: currently juice jacking is a largely theoretical threat, and the chances that the USB charging ports in the kiosk at your local airport are actually a secret front for a data siphoning and malware-injecting computer are very low. This doesn’t mean, however, that you should just shrug your shoulders and promptly forget about the very real security risk that plugging your smartphone or tablet into an unknown device poses.

कई साल पहले, जब फ़ायरफ़ॉक्स एक्सटेंशन Firesheep was the talk of the town in security circles, it was precisely the largely theoretical but still very real threat of a simple browser extension allowing users to hijack the web-service user sessions of other users on the local Wi-Fi node that led to significant changes. End users started taking their browsing session security more seriously (using techniques like tunneling through their home internet connections या वीपीएन से कनेक्ट करना ) और प्रमुख इंटरनेट कंपनियों ने बड़े सुरक्षा परिवर्तन किए (जैसे कि संपूर्ण ब्राउज़र सत्र को एन्क्रिप्ट करना और न कि केवल लॉगिन)।

ठीक इसी अंदाज में, यूजर्स को जूस जैकिंग के खतरे से अवगत करवाना दोनों का मौका कम हो जाता है कि लोग जूस जैक कर लेंगे और कंपनियों पर अपने सुरक्षा व्यवहारों को बेहतर ढंग से प्रबंधित करने के लिए दबाव बढ़ाते हैं (यह बहुत अच्छा है, उदाहरण के लिए, कि आपके आईओएस डिवाइस जोड़े इतनी आसानी से और आपके उपयोगकर्ता अनुभव को सुचारू बनाता है, लेकिन युग्मित डिवाइस में 100% विश्वास के साथ आजीवन जोड़ी बनाने के निहितार्थ काफी गंभीर हैं)।

मैं जूस जैकिंग से कैसे बच सकता हूं?

हालाँकि जूस जैकिंग एक व्यापक खतरे के रूप में नहीं है क्योंकि एकमुश्त फोन चोरी या छेड़छाड़ किए गए डाउनलोड के माध्यम से दुर्भावनापूर्ण वायरस के संपर्क में है, फिर भी आपको सिस्टम से संपर्क करने से बचने के लिए सामान्य ज्ञान की सावधानी बरतनी चाहिए ताकि आपके व्यक्तिगत उपकरणों तक पहुंच हो सके। की छवि शिष्टाचार Exogear .

केवल तीसरे पक्ष के सिस्टम का उपयोग करके अपने फ़ोन को चार्ज करने के लिए अनावश्यक रूप से स्पष्ट करने के लिए सबसे स्पष्ट सावधानी केंद्र:

अपने उपकरणों को बंद रखें: अपने मोबाइल डिवाइस को चार्ज रखने के लिए सबसे स्पष्ट एहतियात है। जब आप सक्रिय रूप से इसका उपयोग नहीं कर रहे हों या अपने डेस्क पर बैठे काम कर रहे हों तो अपने घर और कार्यालय में अपना फोन चार्ज करना एक आदत बना लें। जब आप यात्रा कर रहे हों या घर से दूर हों, तो अपने आप को लाल रंग की 3% बैटरी बार में घूरते हुए देखना बेहतर होगा।

एक व्यक्तिगत चार्जर ले: चार्जर इतने छोटे और हल्के हो गए हैं कि वे वास्तविक यूएसबी केबल की तुलना में अधिक वजन करते हैं। अपने बैग में एक चार्जर फेंको ताकि आप अपना फोन चार्ज कर सकें और डेटा पोर्ट पर नियंत्रण बनाए रख सकें।

बैकअप बैटरी ले जाएं: चाहे आप एक पूर्ण स्पेयर बैटरी ले जाने का विकल्प चुनते हैं (उन उपकरणों के लिए जो आपको शारीरिक रूप से बैटरी स्वैप करने की अनुमति देते हैं) या एक बाहरी आरक्षित बैटरी (जैसे इस छोटे 2600mAh एक ), आप अपने फोन को एक कियोस्क या दीवार के आउटलेट पर टिकने की आवश्यकता के बिना लंबे समय तक जा सकते हैं।

यह सुनिश्चित करने के अलावा कि आपका फ़ोन एक पूर्ण बैटरी रखता है, ऐसी अतिरिक्त सॉफ़्टवेयर तकनीकें हैं जिनका आप उपयोग कर सकते हैं (हालाँकि, जैसा कि आप कल्पना कर सकते हैं, ये आदर्शों से कम हैं और सुरक्षा कारनामों की लगातार विकसित होने वाली हथियारों की दौड़ को देखते हुए काम की गारंटी नहीं हैं)। इस प्रकार, हम इनमें से किसी भी तकनीक को वास्तव में प्रभावी नहीं मान सकते हैं, लेकिन वे निश्चित रूप से कुछ भी नहीं करने की तुलना में अधिक प्रभावी हैं।

अपना फ़ोन लॉक करें: जब आपका फोन लॉक हो जाता है, तो पिन या समकक्ष पासकोड के इनपुट के बिना वास्तव में लॉक और दुर्गम, आपका फोन उस डिवाइस के साथ जोड़ी नहीं होना चाहिए, जिससे वह जुड़ा हुआ है। iOS उपकरणों को केवल तब ही जोड़ा जाएगा जब अनलॉक किया जाएगा - लेकिन फिर से, जैसा कि हमने पहले हाइलाइट किया था, जोड़ी बनाना सेकंड के भीतर होता है इसलिए आपने बेहतर तरीके से सुनिश्चित कर लिया था कि फोन वास्तव में लॉक है।

फ़ोन डाउन करें: यह तकनीक केवल फोन मॉडल के आधार पर फोन मॉडल के आधार पर काम करती है, जो कि संपूर्ण USB सर्किट पर पावर डाउन होने के बावजूद कुछ फोन इच्छाशक्ति के साथ काम करती है और डिवाइस में फ्लैश स्टोरेज तक पहुंच प्रदान करती है।

बाँधना अक्षम करें (केवल Jailbroken iOS डिवाइस): जोनाथन Zdziarski, लेख में पहले उल्लेख किया गया था, जेलब्रोकेन आईओएस उपकरणों के लिए एक छोटा अनुप्रयोग जारी किया जो अंतिम उपयोगकर्ता को डिवाइस के युग्मन व्यवहार को नियंत्रित करने की अनुमति देता है। आप उसका आवेदन, PairLock, Cydia Store और में पा सकते हैं यहाँ .

एक अंतिम तकनीक जिसे आप उपयोग कर सकते हैं, जो प्रभावी लेकिन असुविधाजनक है, डेटा तारों के साथ एक यूएसबी केबल का उपयोग करना है जिसे या तो हटा दिया गया है या छोटा किया गया है। "पावर ओनली" केबल्स के रूप में बिकने वाली, ये केबलें डेटा ट्रांसमिशन के लिए आवश्यक दो तारों को याद कर रही हैं और पावर ट्रांसमिशन के लिए केवल दो तार शेष हैं। हालांकि, इस तरह के केबल का उपयोग करने के डाउनसाइड्स में से एक यह है कि आपका डिवाइस आमतौर पर अधिक धीरे-धीरे चार्ज करेगा क्योंकि आधुनिक चार्जर डिवाइस के साथ संचार करने के लिए डेटा चैनलों का उपयोग करते हैं और एक उपयुक्त अधिकतम ट्रांसफर थ्रेशोल्ड सेट करते हैं (यह संचार अनुपस्थित है, चार्जर डिफ़ॉल्ट रूप से होगा) सबसे कम सुरक्षित सीमा)।

अंत में, एक समझौता मोबाइल डिवाइस के खिलाफ सबसे अच्छा बचाव जागरूकता है। अपने डिवाइस को चार्ज रखें, ऑपरेटिंग सिस्टम द्वारा प्रदान की जाने वाली सुरक्षा सुविधाओं को सक्षम करें (यह जानते हुए कि वे मूर्ख नहीं हैं और हर सुरक्षा प्रणाली का फायदा उठाया जा सकता है), और अपने फोन को अज्ञात चार्जिंग स्टेशनों और कंप्यूटरों में प्लग करने से बचें उसी तरह जब आप समझदारी से संलग्नक खोलने से बचें। अज्ञात प्रेषकों से।