A macOS High Sierra újonnan felfedezett biztonsági rése lehetővé teszi, hogy bárki, aki hozzáfér a laptopjához, gyorsan létrehozhat egy root fiókot jelszó megadása nélkül, megkerülve az Ön által beállított biztonsági protokollokat.

Könnyű eltúlozni a biztonsági problémákat. Ez nem egy ilyen alkalom. Ez nagyon rossz.

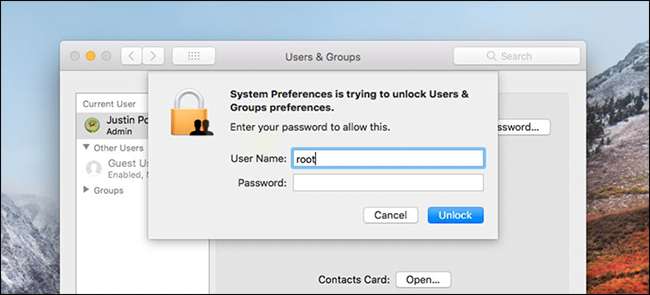

Hozzáférhet a Rendszerbeállítások> Felhasználók és csoportok> Kattintson a zárra a módosítások elvégzéséhez. Ezután használja a "root" szót jelszó nélkül. És próbáld ki többször. Az eredmény hihetetlen! pic.twitter.com/m11qrEvECs

- Lemi Orhan Ergin (@lemiorhan) 2017. november 28

Hogyan működik az Exploit

Figyelem: ne ezt tegye Mac-en! Ezekkel a lépésekkel mutatjuk be, hogy mennyire egyszerű ez a kihasználás, de valójában ezek betartása bizonytalanná teszi a számítógépet. Csináld Nem. Csináld Ez.

A kihasználás sokféleképpen futtatható, de a legegyszerűbb módja annak, hogy hogyan működik, a Rendszerbeállításokban találja meg. A támadónak csak a Felhasználók és csoportok felé kell mennie, kattintson a bal alsó sarokban lévő zárra, majd próbálja meg bejelentkezni root néven, jelszó nélkül.

Első alkalommal, amikor ezt megcsinálja, elképesztő módon létrejön egy jelszó nélküli root fiók. A második alkalommal valójában root felhasználóként jelentkezik be. Tesztjeink során ez attól függetlenül működik, hogy a jelenlegi felhasználó rendszergazda-e vagy sem.

Ez hozzáférést biztosít a támadónak a Rendszerbeállítások összes rendszergazdai beállításához ..., de ez csak a kezdet, mert új, rendszerszintű root felhasználót hozott létre jelszó nélkül.

A fenti lépések elvégzése után a támadó kijelentkezhet, és kiválaszthatja a bejelentkezési képernyőn megjelenő „Egyéb” lehetőséget.

Innen a támadó megadhatja a „root” nevet felhasználónévként, és a jelszó mezőt üresen hagyhatja. Az Enter megnyomása után a rendszer teljes rendszergazdai jogosultságokkal jelentkezik be.

Most már hozzáférhetnek a meghajtón található bármely fájlhoz, még akkor is, ha azt egyébként a FileVault védi. Bármely felhasználó jelszavát megváltoztathatja, lehetővé téve számukra a bejelentkezést és az olyan dolgok elérését, mint az e-mail és a böngésző jelszavai.

Ez teljes hozzáférés. Bármit el tud képzelni egy támadó, megteheti ezzel a kizsákmányolással.

És attól függően, hogy melyik megosztási funkciókat engedélyezte, lehetséges, hogy ez mind távolról megtörténjen. Legalább egy felhasználó távolról indította el a kihasználást, például a Képernyőmegosztás segítségével.

Ha bizonyos megosztási szolgáltatások engedélyezve vannak a célponton - úgy tűnik, hogy ez a támadás működik 💯 távoli (️ (a bejelentkezési kísérlet engedélyezi / létrehozza a root fiókot üres pw-vel) Oh Apple 🍎😷🤒🤕 pic.twitter.com/lbhzWZLk4v

- Patrick Wardle (@ Patrickwardle) 2017. november 28

Ha engedélyezte a képernyőmegosztást, akkor valószínűleg célszerű letiltani, de ki tudja megmondani, hogy mennyi más lehetséges lehetőség van a probléma kiváltására? A Twitter felhasználói bebizonyították hogyan lehet ezt elindítani a terminál használatával , vagyis az SSH egy potenciális vektor is. Valószínűleg nincs vége ennek a kiváltásának, kivéve, ha valóban maga állít be egy root fiókot és zárolja azt.

Hogyan is működik ez az egész? Patrick Wardle, a Mac biztonsági kutatója mindent itt elmagyaráz sok részletességgel. Elég komor.

A Mac frissítése lehet, hogy nem oldja meg a problémát

2017. november 29-től van egy javítás áll rendelkezésre ehhez a problémához .

De az Apple még a patch-et is elrontotta. Ha 10.13-at futtatott, telepítette a javítást, majd frissített 10.13.1-re, a probléma újból bevezetésre került . Az Apple-nek az általános javítás kiadása mellett be kellett volna javítania a 10.13.1-et, egy frissítést, amely néhány héttel korábban jelent meg. Nem tették, vagyis egyes felhasználók olyan „frissítéseket” telepítenek, amelyek visszaforgatják a biztonsági javítást, visszahozva a kihasználást.

Tehát bár továbbra is javasoljuk a Mac frissítését, valószínűleg az alábbi lépéseket is követnie kell a hiba elhárításához.

Ezenkívül egyes felhasználók arról számolnak be, hogy a javítás megszakítja a helyi fájlmegosztást. Az Apple szerint megoldhatja a problémát a terminál megnyitásával és a következő parancs futtatásával:

sudo / usr / libexec / configureLocalKDC

Ezután a fájlmegosztásnak működnie kell. Ez frusztráló, de az ilyen hibákért kell fizetni a gyors javításokért.

Védje meg magát a root engedélyezésével jelszóval

Annak ellenére, hogy javítást adtak ki, néhány felhasználó továbbra is tapasztalhatja a hibát. Van azonban egy kézi megoldás, amely megoldja: csak jelszóval kell engedélyeznie a root fiókot.

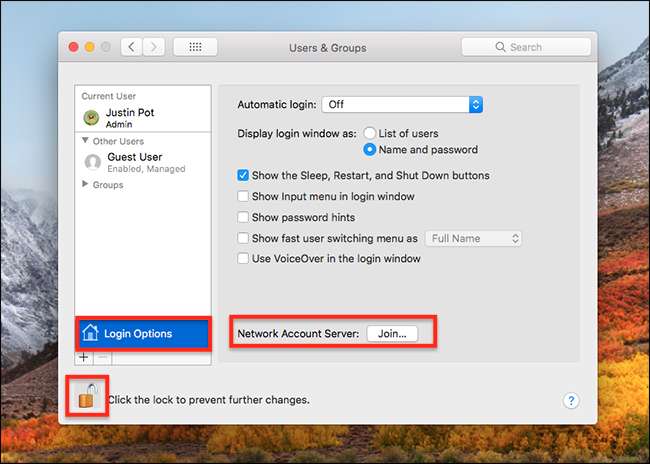

Ehhez menjen a Rendszerbeállítások> Felhasználók és csoportok elemre, majd kattintson a bal oldali panelen a „Bejelentkezés opciók” elemre. Ezután kattintson a „Csatlakozás” gombra a „Hálózati fiók szerver” mellett, és egy új panel jelenik meg.

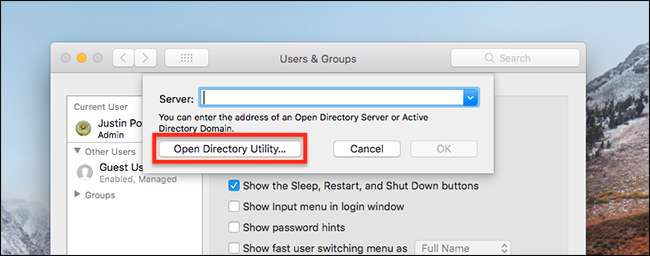

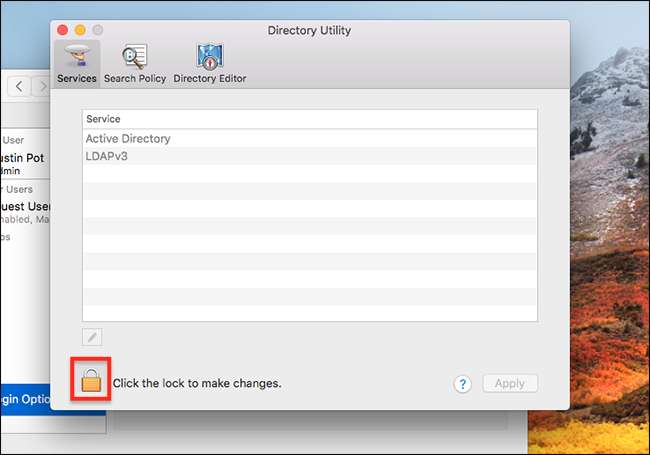

Kattintson az „Open Directory Utility” gombra, és egy új ablak nyílik meg.

Kattintson a zárolás gombra, majd kérésre adja meg felhasználónevét és jelszavát.

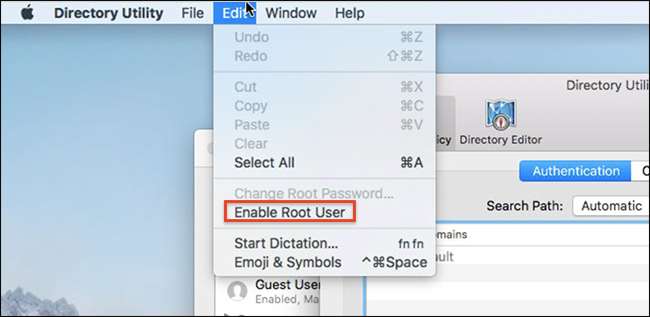

Most kattintson a menüsoron a Szerkesztés> Gyökérfelhasználó engedélyezése elemre.

Írj be egy biztonságos jelszó .

A kihasználás már nem fog működni, mert a rendszer már engedélyezi a root fiókot, amelyhez tényleges jelszó tartozik.

Folytassa a frissítések telepítését

Tegyük világossá: ez óriási hiba volt az Apple részéről, és a biztonsági javítás nem működik (és megszakítja a fájlmegosztást) még kínosabb. Ennek ellenére a kiaknázás elég rossz volt ahhoz, hogy az Apple-nek gyorsan lépnie kell. Szerintünk feltétlenül telepítenie kell a javítás áll rendelkezésre ehhez a problémához és engedélyezze a root jelszót. Remélhetőleg hamarosan az Apple megoldja ezeket a problémákat egy másik javítással.

Frissítse Mac-jét: ne hagyja figyelmen kívül ezeket az utasításokat. Okkal vannak ott.