Wireshark ist das Schweizer Taschenmesser für Netzwerkanalyse-Tools. Unabhängig davon, ob Sie in Ihrem Netzwerk nach Peer-to-Peer-Datenverkehr suchen oder nur sehen möchten, auf welche Websites eine bestimmte IP-Adresse zugreift, kann Wireshark für Sie arbeiten.

Wir haben zuvor eine Einführung in Wireshark . und dieser Beitrag baut auf unseren vorherigen Beiträgen auf. Denken Sie daran, dass Sie an einem Ort im Netzwerk erfassen müssen, an dem Sie genügend Netzwerkverkehr sehen können. Wenn Sie eine Erfassung auf Ihrer lokalen Workstation durchführen, wird wahrscheinlich nicht der größte Teil des Datenverkehrs im Netzwerk angezeigt. Wireshark kann Aufnahmen von einem entfernten Ort aus machen - sehen Sie sich unsere an Wireshark tricks post Weitere Informationen dazu.

Peer-to-Peer-Verkehr identifizieren

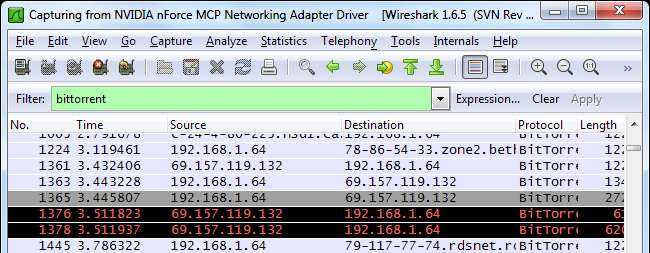

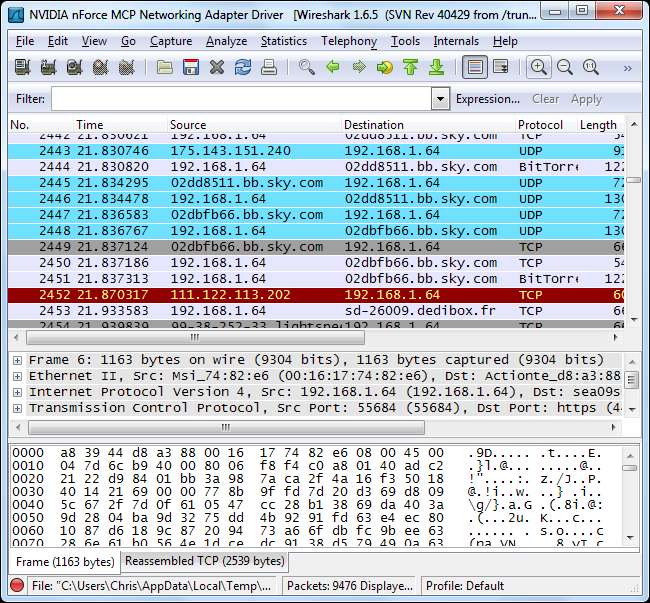

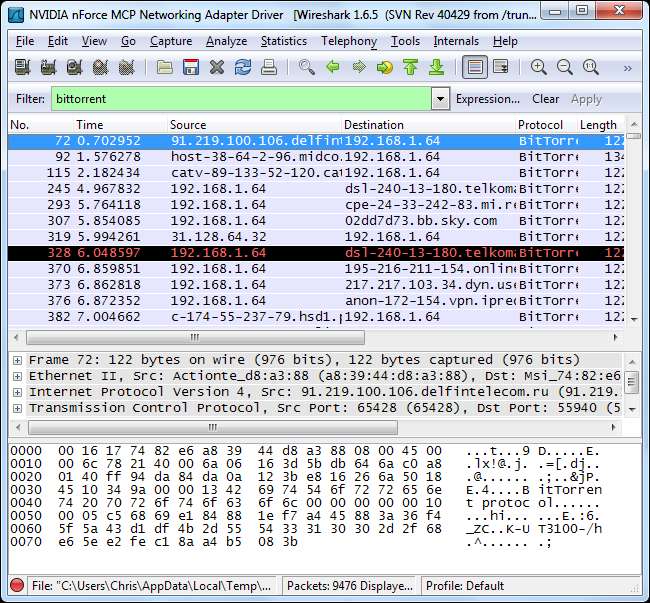

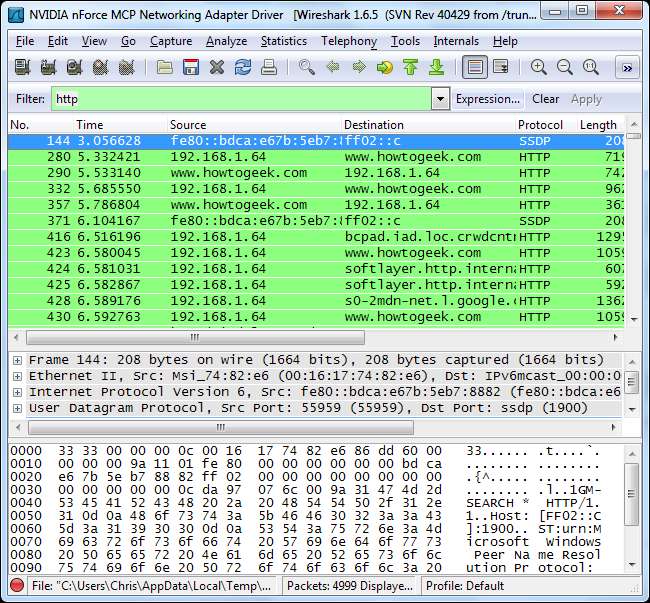

In der Wireshark-Protokollspalte wird der Protokolltyp jedes Pakets angezeigt. Wenn Sie sich eine Wireshark-Erfassung ansehen, lauert möglicherweise BitTorrent oder anderer Peer-to-Peer-Verkehr darin.

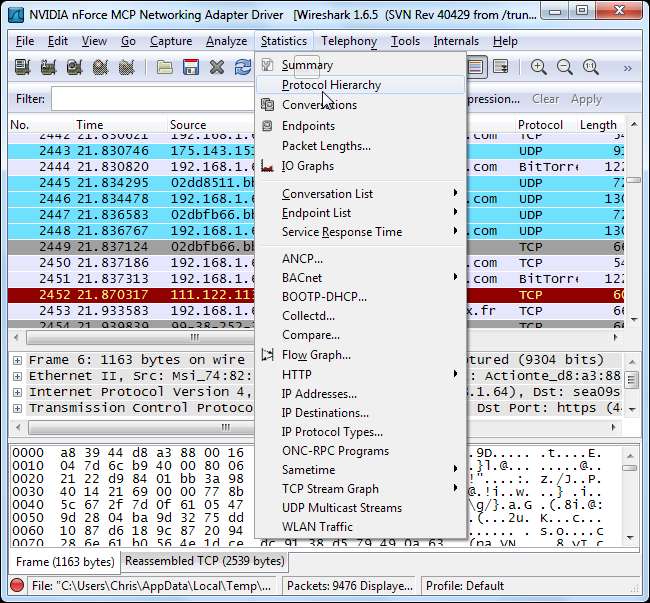

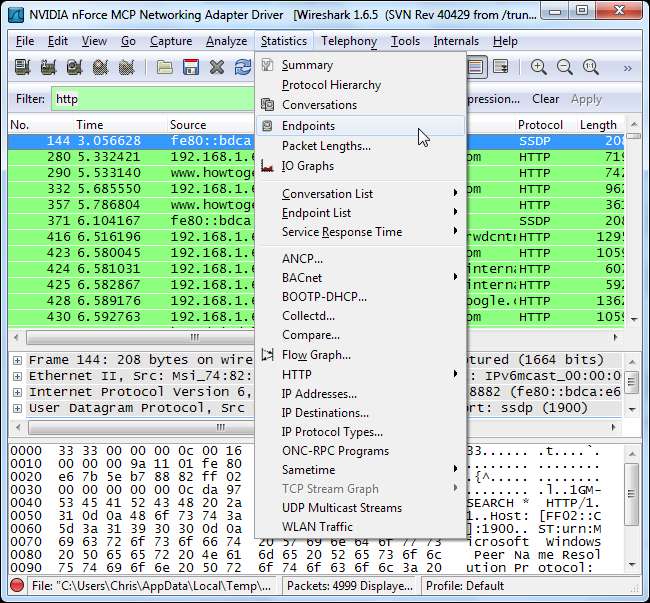

Sie können genau sehen, welche Protokolle in Ihrem Netzwerk verwendet werden Protokollhierarchie Werkzeug, befindet sich unter dem Statistiken Speisekarte.

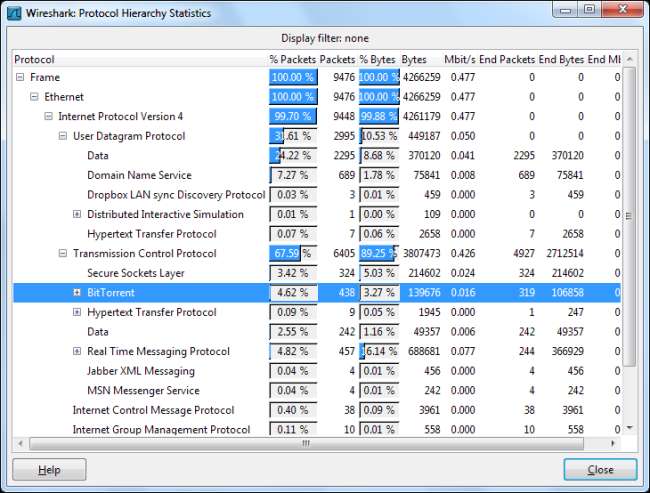

Dieses Fenster zeigt eine Aufschlüsselung der Netzwerknutzung nach Protokoll. Von hier aus können wir sehen, dass fast 5 Prozent der Pakete im Netzwerk BitTorrent-Pakete sind. Das klingt nicht nach viel, aber BitTorrent verwendet auch UDP-Pakete. Die fast 25 Prozent der als UDP-Datenpakete klassifizierten Pakete sind hier auch BitTorrent-Verkehr.

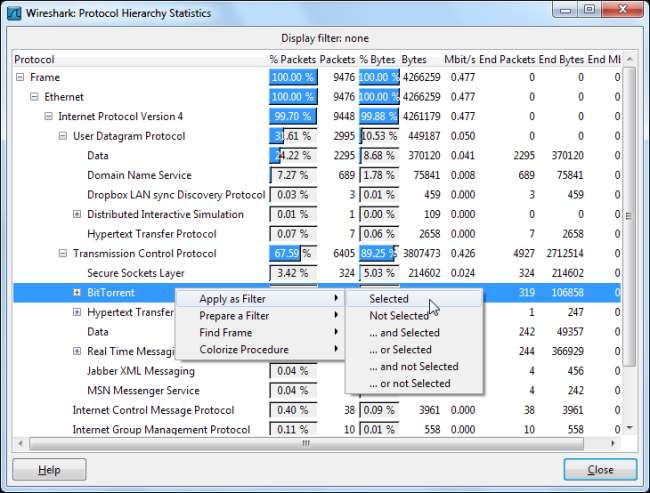

Wir können nur die BitTorrent-Pakete anzeigen, indem wir mit der rechten Maustaste auf das Protokoll klicken und es als Filter anwenden. Sie können dasselbe für andere Arten von Peer-to-Peer-Verkehr tun, die möglicherweise vorhanden sind, z. B. Gnutella, eDonkey oder Soulseek.

Mit der Option Filter anwenden wird der Filter angewendet. bittorrent. Sie können das Kontextmenü überspringen und den Datenverkehr eines Protokolls anzeigen, indem Sie dessen Namen direkt in das Filterfeld eingeben.

Aus dem gefilterten Verkehr können wir erkennen, dass die lokale IP-Adresse von 192.168.1.64 BitTorrent verwendet.

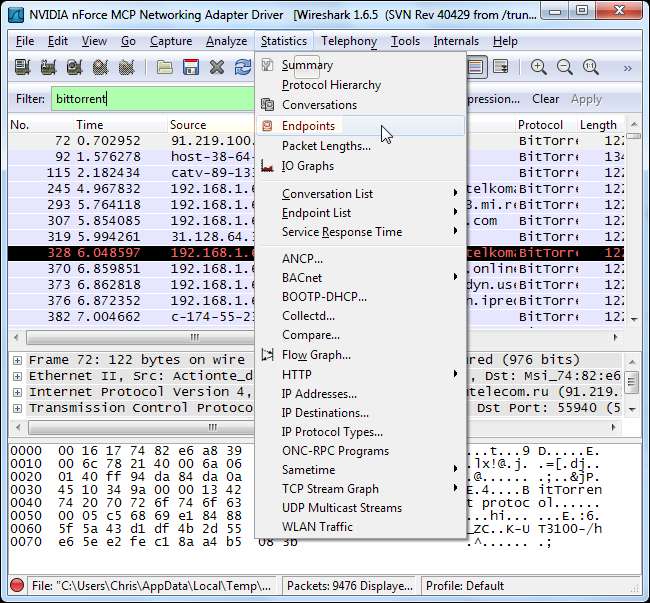

Um alle IP-Adressen mit BitTorrent anzuzeigen, können wir auswählen Endpunkte in dem Statistiken Speisekarte.

Klicken Sie auf die IPv4 Registerkarte und aktivieren Sie die “ Beschränkung auf Anzeigefilter Kontrollkästchen. Sie sehen sowohl die Remote- als auch die lokalen IP-Adressen, die dem BitTorrent-Verkehr zugeordnet sind. Die lokalen IP-Adressen sollten oben in der Liste angezeigt werden.

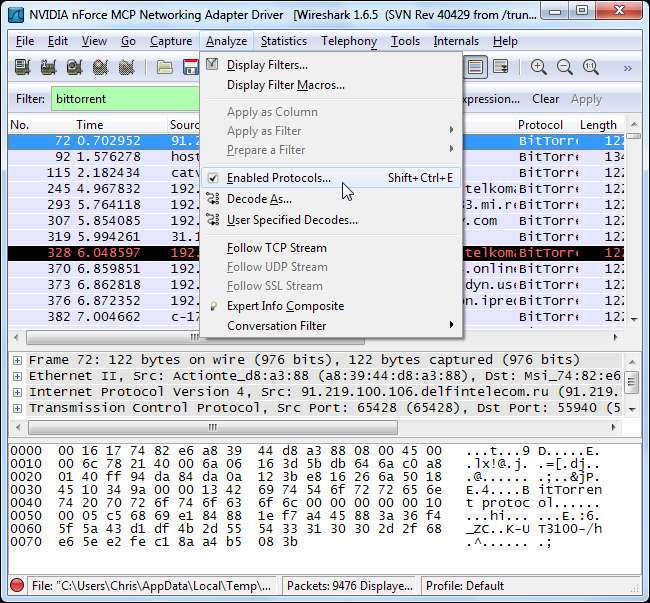

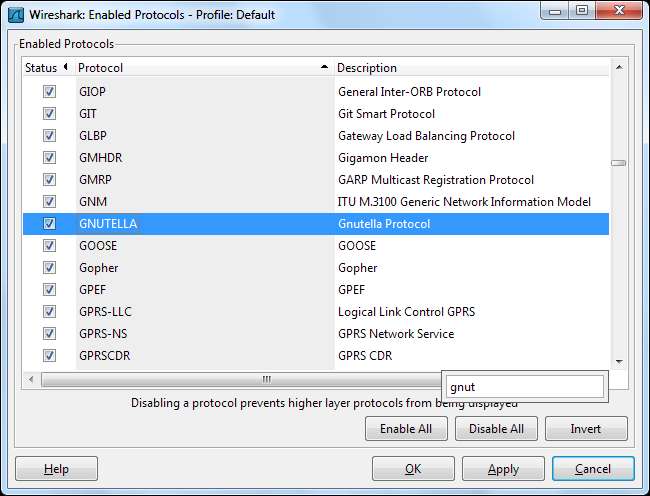

Wenn Sie die verschiedenen von Wireshark unterstützten Protokolltypen und deren Filternamen anzeigen möchten, wählen Sie Aktivierte Protokolle unter dem Analysieren Speisekarte.

Sie können ein Fenster eingeben, um im Fenster "Aktivierte Protokolle" danach zu suchen.

Überwachung des Website-Zugriffs

Nachdem wir nun wissen, wie der Datenverkehr nach Protokollen aufgeschlüsselt wird, können wir Folgendes eingeben: „ http ”In das Feld Filter, um nur den HTTP-Verkehr anzuzeigen. Mit die Option "Netzwerknamenauflösung aktivieren" Wenn diese Option aktiviert ist, werden die Namen der Websites angezeigt, auf die im Netzwerk zugegriffen wird.

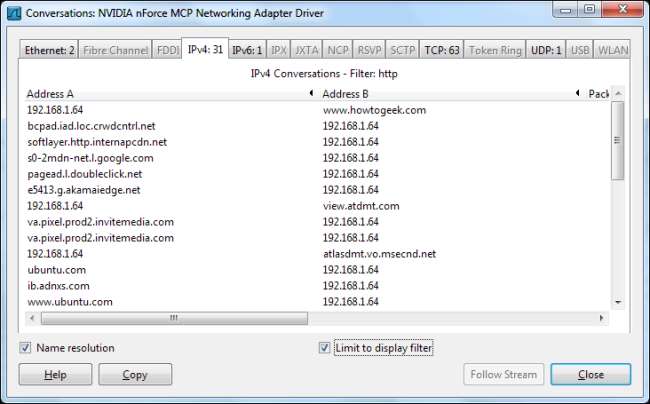

Wir können wieder die verwenden Endpunkte Option in der Statistiken Speisekarte.

Klicken Sie auf die IPv4 Registerkarte und aktivieren Sie die “ Beschränkung auf Anzeigefilter Kontrollkästchen erneut. Sie sollten auch sicherstellen, dass die “ Namensauflösung Das Kontrollkästchen ist aktiviert, oder es werden nur IP-Adressen angezeigt.

Von hier aus können wir sehen, auf welche Websites zugegriffen wird. In der Liste werden auch Werbenetzwerke und Websites von Drittanbietern angezeigt, auf denen Skripte gehostet werden, die auf anderen Websites verwendet werden.

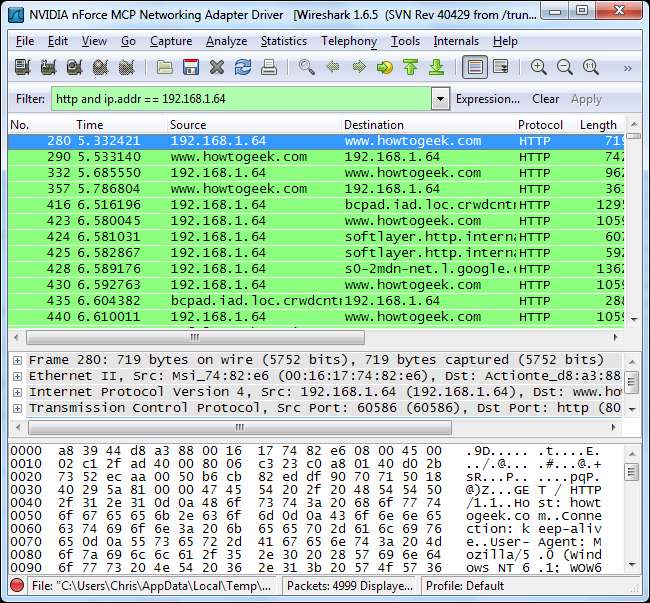

Wenn wir dies nach einer bestimmten IP-Adresse aufschlüsseln möchten, um zu sehen, welche einzelne IP-Adresse durchsucht wird, können wir dies auch tun. Verwenden Sie den kombinierten Filter http und ip.addr == [IP address] um den mit einer bestimmten IP-Adresse verknüpften HTTP-Verkehr anzuzeigen.

Öffnen Sie das Dialogfeld "Endpunkte" erneut und Sie sehen eine Liste der Websites, auf die über diese bestimmte IP-Adresse zugegriffen wird.

Dies alles kratzt nur an der Oberfläche dessen, was Sie mit Wireshark tun können. Sie können viel erweiterte Filter erstellen oder sogar das Tool "Firewall-ACL-Regeln" von uns verwenden Wireshark tricks post um die Arten von Verkehr, die Sie hier finden, einfach zu blockieren.