Wireshark est le couteau suisse des outils d'analyse de réseau. Que vous recherchiez du trafic peer-to-peer sur votre réseau ou que vous souhaitiez simplement voir à quels sites Web une adresse IP spécifique accède, Wireshark peut travailler pour vous.

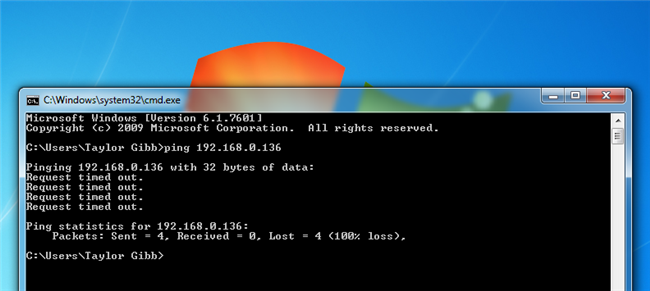

Nous avons précédemment donné un introduction à Wireshark . et cet article s'appuie sur nos articles précédents. Gardez à l'esprit que vous devez effectuer la capture à un emplacement du réseau où vous pouvez voir suffisamment de trafic réseau. Si vous effectuez une capture sur votre poste de travail local, vous ne verrez probablement pas la majorité du trafic sur le réseau. Wireshark peut effectuer des captures depuis un emplacement distant - consultez notre Article sur les astuces de Wireshark pour plus d'informations à ce sujet.

Identifier le trafic peer-to-peer

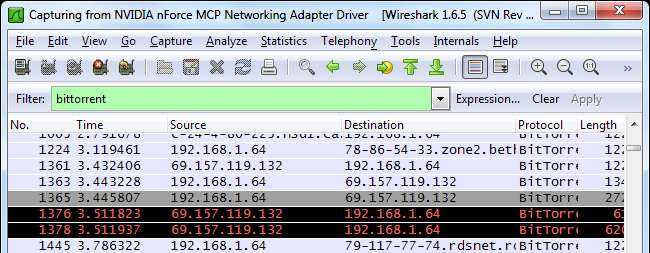

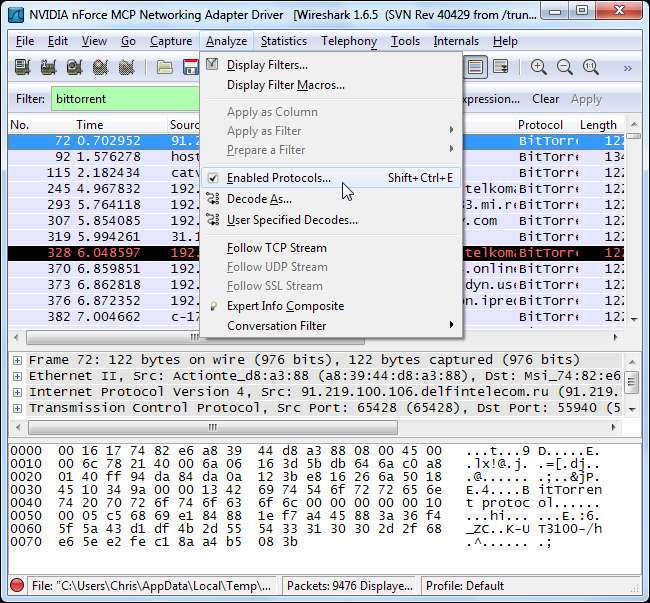

La colonne de protocole Wireshark affiche le type de protocole de chaque paquet. Si vous regardez une capture Wireshark, vous verrez peut-être BitTorrent ou un autre trafic peer-to-peer s'y cacher.

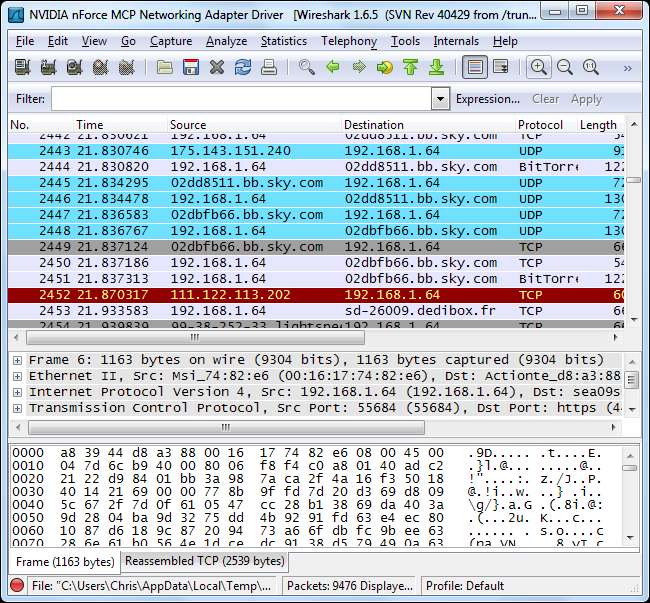

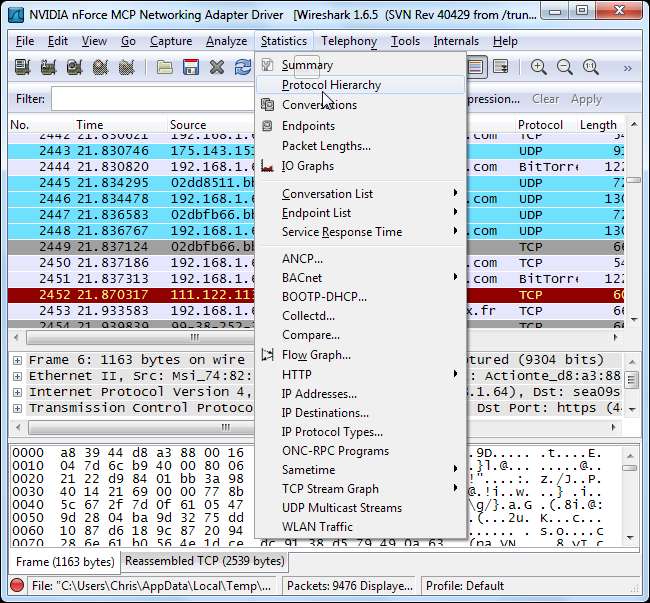

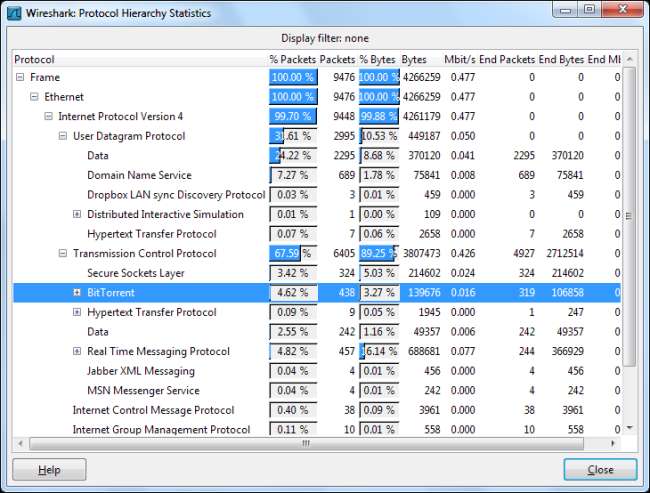

Vous pouvez voir quels protocoles sont utilisés sur votre réseau à partir du Hiérarchie des protocoles outil, situé sous le Statistiques menu.

Cette fenêtre affiche une répartition de l'utilisation du réseau par protocole. De là, nous pouvons voir que près de 5% des paquets sur le réseau sont des paquets BitTorrent. Cela ne semble pas grand-chose, mais BitTorrent utilise également des paquets UDP. Les près de 25% des paquets classés comme paquets de données UDP sont également du trafic BitTorrent ici.

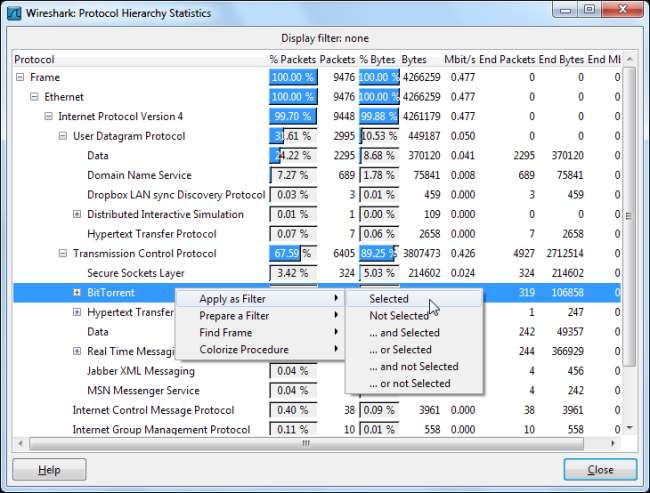

Nous ne pouvons afficher que les paquets BitTorrent en cliquant avec le bouton droit sur le protocole et en l'appliquant comme filtre. Vous pouvez faire de même pour d'autres types de trafic peer-to-peer qui peuvent être présents, tels que Gnutella, eDonkey ou Soulseek.

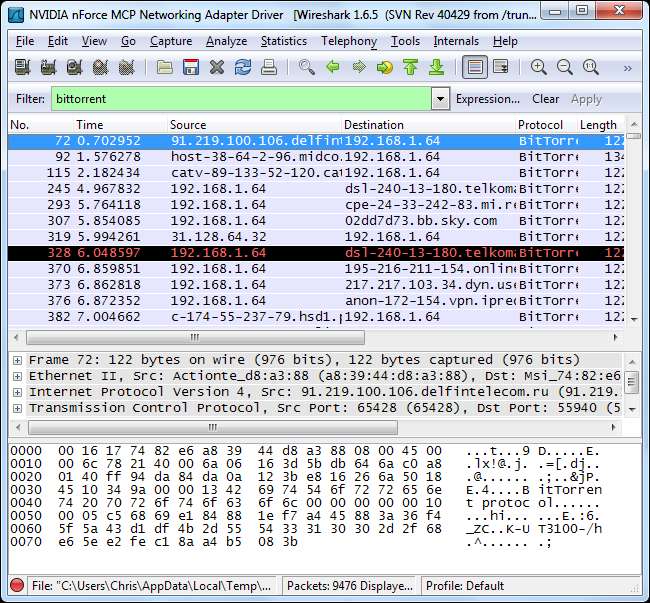

L'utilisation de l'option Appliquer le filtre applique le filtre " bittorrent. "Vous pouvez ignorer le menu contextuel et afficher le trafic d'un protocole en saisissant son nom directement dans la zone Filtre.

À partir du trafic filtré, nous pouvons voir que l'adresse IP locale de 192.168.1.64 utilise BitTorrent.

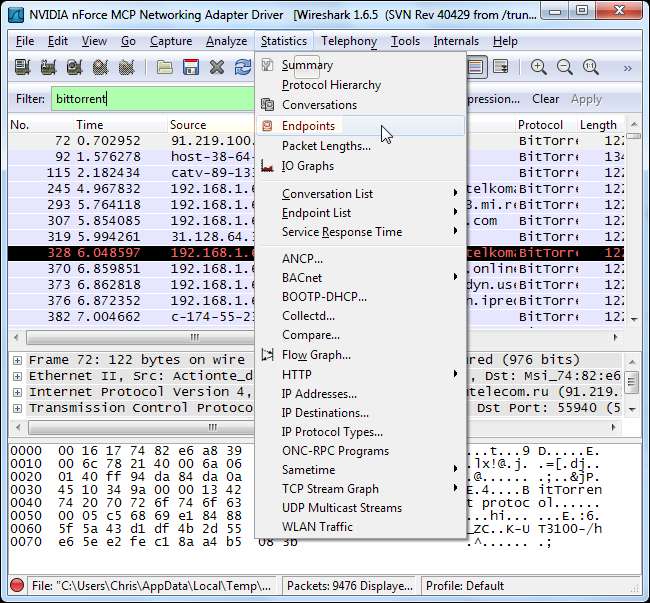

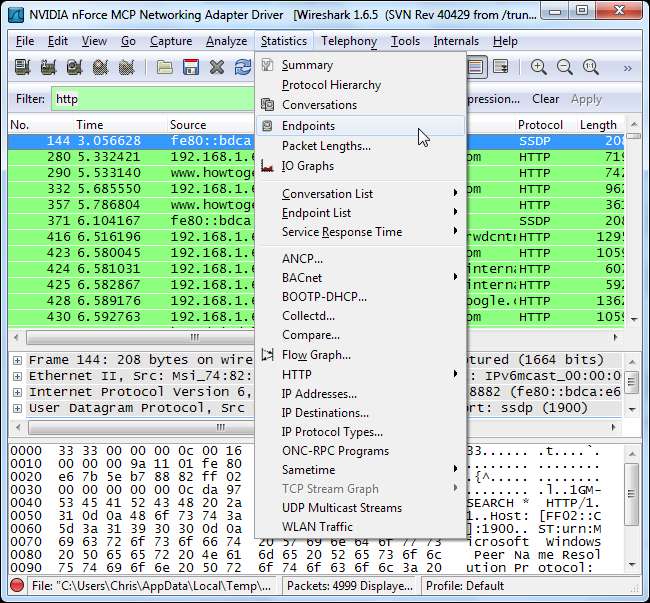

Pour afficher toutes les adresses IP utilisant BitTorrent, nous pouvons sélectionner Points de terminaison dans le Statistiques menu.

Cliquez sur le IPv4 et activez l'onglet " Limiter l'affichage du filtre »Case à cocher. Vous verrez à la fois les adresses IP distantes et locales associées au trafic BitTorrent. Les adresses IP locales doivent apparaître en haut de la liste.

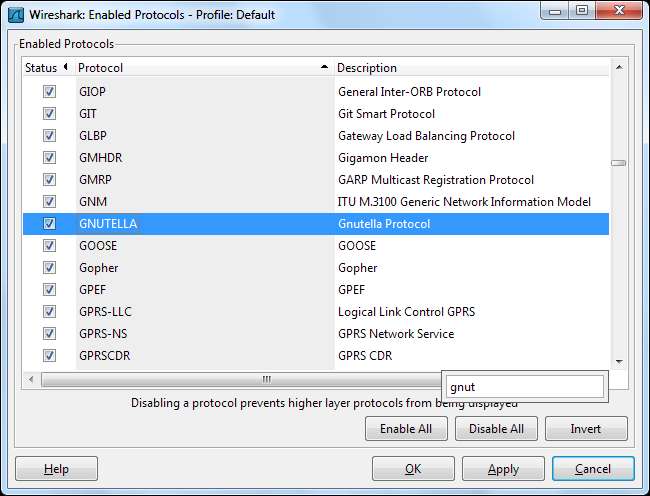

Si vous souhaitez voir les différents types de protocoles pris en charge par Wireshark et leurs noms de filtre, sélectionnez Protocoles activés sous le Analyser menu.

Vous pouvez commencer à taper un protocole pour le rechercher dans la fenêtre Protocoles activés.

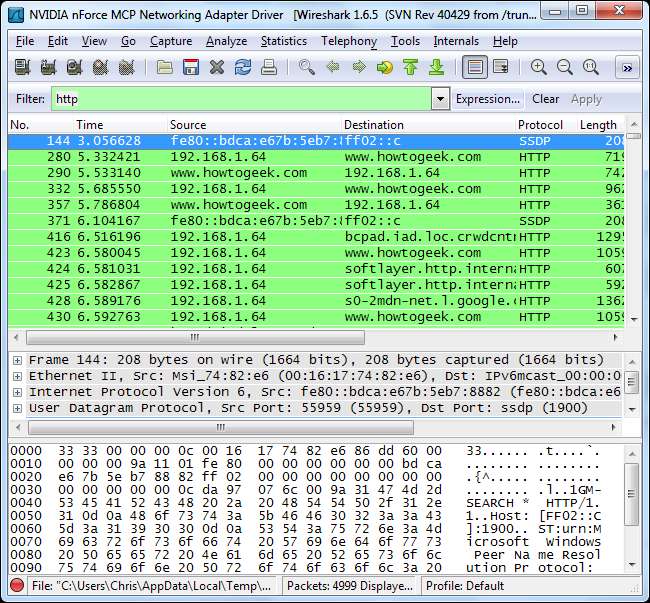

Surveillance de l'accès au site Web

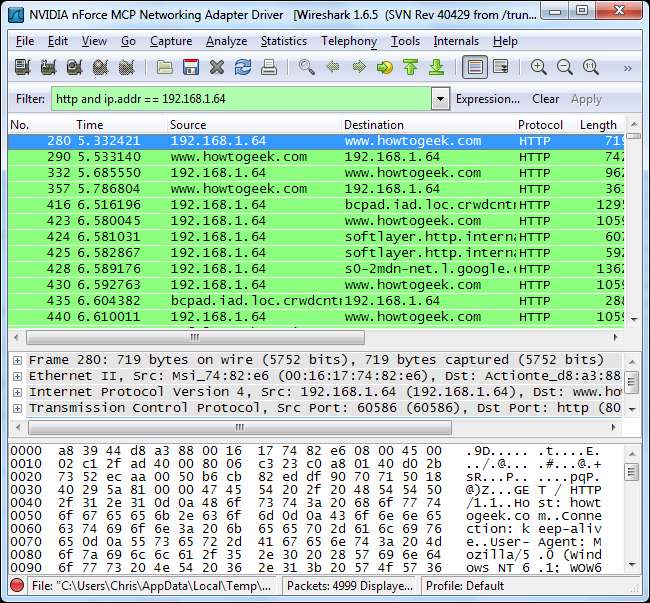

Maintenant que nous savons comment répartir le trafic par protocole, nous pouvons taper " http »Dans la zone Filtre pour afficher uniquement le trafic HTTP. Avec l'option "Activer la résolution de nom de réseau" cochée, nous verrons les noms des sites Web auxquels vous accédez sur le réseau.

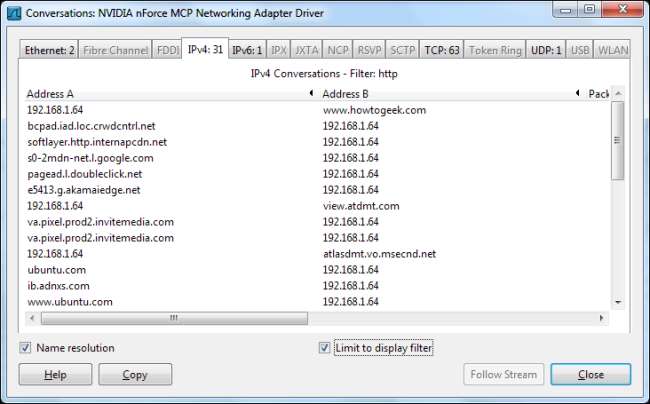

Encore une fois, nous pouvons utiliser le Points de terminaison option dans le Statistiques menu.

Cliquez sur le IPv4 et activez l'onglet " Limiter l'affichage du filtre ”À nouveau. Vous devez également vous assurer que le " Résolution de nom "Est activée ou vous ne verrez que les adresses IP.

De là, nous pouvons voir les sites Web consultés. Les réseaux publicitaires et les sites Web tiers qui hébergent des scripts utilisés sur d'autres sites Web apparaîtront également dans la liste.

Si nous voulons décomposer cela par une adresse IP spécifique pour voir ce qu'une seule adresse IP navigue, nous pouvons le faire aussi. Utilisez le filtre combiné http et ip.addr == [IP address] pour voir le trafic HTTP associé à une adresse IP spécifique.

Ouvrez à nouveau la boîte de dialogue Endpoints et vous verrez une liste des sites Web auxquels cette adresse IP spécifique accède.

Tout cela ne fait qu'effleurer la surface de ce que vous pouvez faire avec Wireshark. Vous pouvez créer des filtres beaucoup plus avancés, ou même utiliser l'outil de règles d'ACL de pare-feu de notre Article sur les astuces de Wireshark pour bloquer facilement les types de trafic que vous trouverez ici.