Wireshark הוא סכין הצבא השוויצרי של כלי ניתוח רשת. בין אם אתם מחפשים תנועת עמיתים לעמית ברשת שלכם או רק רוצים לראות לאילו אתרים כתובת IP ספציפית ניגשת, Wireshark יכול לעבוד בשבילכם.

בעבר נתנו מבוא ל- Wireshark . והפוסט הזה מתבסס על ההודעות הקודמות שלנו. זכור כי אתה חייב לצלם במיקום ברשת שבו אתה יכול לראות מספיק תעבורת רשת. אם אתה מבצע לכידה בתחנת העבודה המקומית שלך, סביר להניח שלא תראה את מרבית התנועה ברשת. Wireshark יכול לבצע צילומים ממיקום מרוחק - בדוק את שלנו פוסטים של טריקים של Wireshark למידע נוסף על כך.

זיהוי תנועת עמיתים לעמית

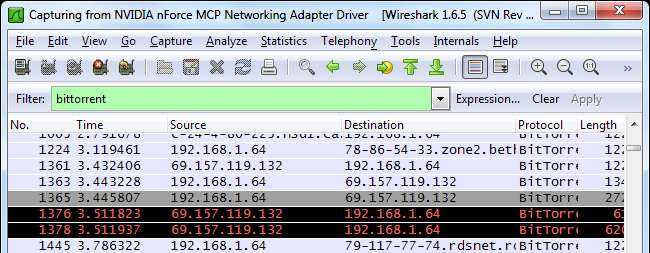

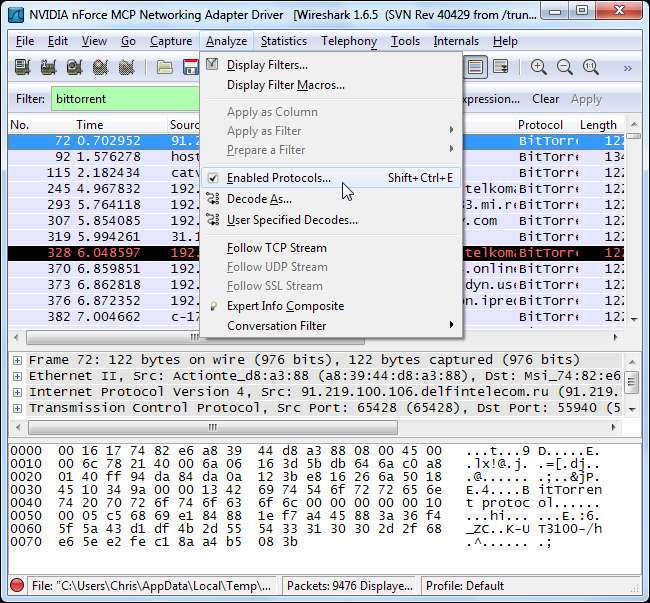

עמודת פרוטוקול Wireshark מציגה את סוג הפרוטוקול של כל מנה. אם אתה מסתכל על לכידת Wireshark, ייתכן שתראה BitTorrent או תנועת עמיתים אחרת האורבת לתוכה.

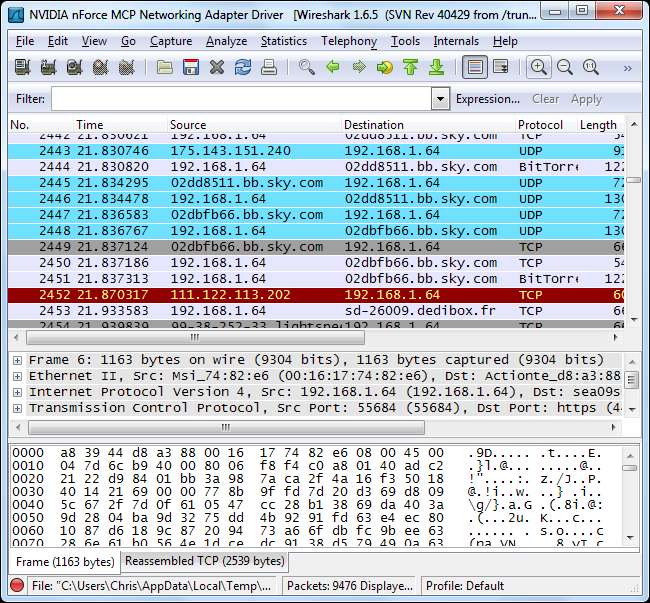

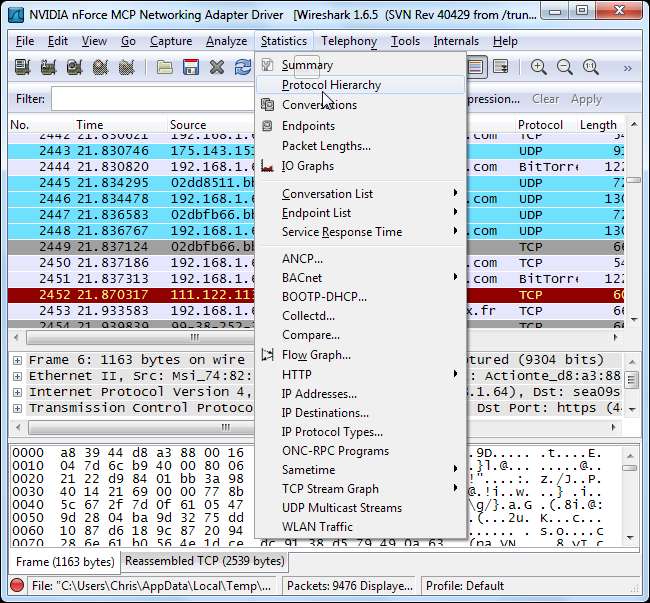

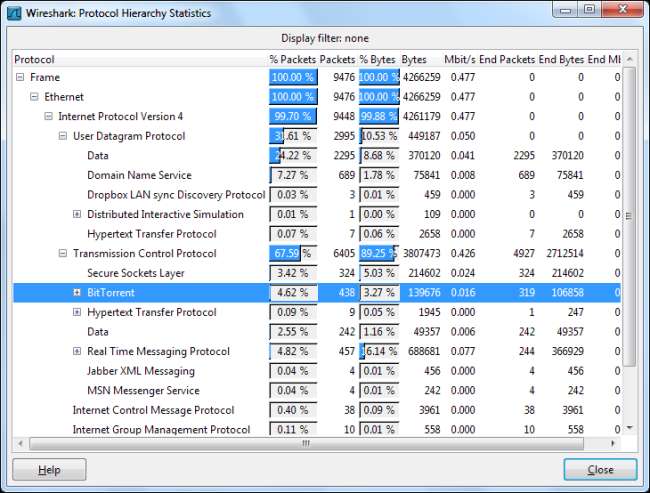

אתה יכול לראות רק באילו פרוטוקולים משתמשים ברשת שלך מה- היררכיית פרוטוקולים כלי, הממוקם מתחת ל סטָטִיסטִיקָה תַפרִיט.

חלון זה מציג פירוט של השימוש ברשת לפי פרוטוקול. מכאן אנו יכולים לראות שכמעט 5 אחוז מהחבילות ברשת הן מנות BitTorrent. זה לא נשמע הרבה, אבל BitTorrent משתמש גם בחבילות UDP. כמעט 25 אחוז החבילות המסווגות כמנות נתונים UDP הן גם תעבורת BitTorrent כאן.

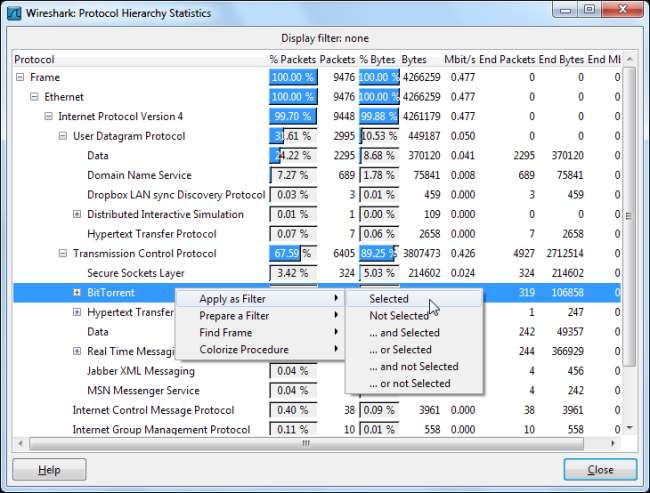

אנו יכולים להציג רק את חבילות BitTorrent על ידי לחיצה ימנית על הפרוטוקול והחלתו כמסנן. אתה יכול לעשות את אותו הדבר גם לגבי סוגים אחרים של תנועת עמיתים לעמית, כגון Gnutella, eDonkey או Soulseek.

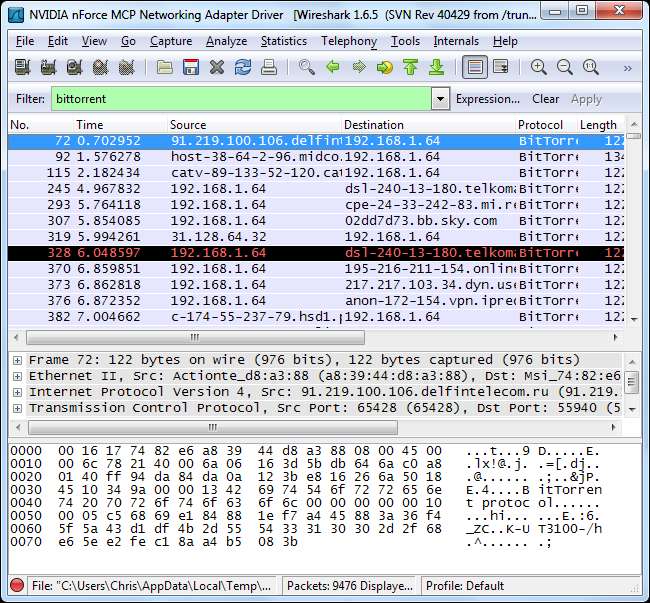

שימוש באפשרות החל סינון מחיל את המסנן “ ביטורנט. "אתה יכול לדלג על תפריט העכבר הימני ולהציג את התעבורה של פרוטוקול על ידי הקלדת שמו ישירות בתיבה סינון.

מהתנועה המסוננת אנו יכולים לראות שכתובת ה- IP המקומית 192.168.1.64 משתמשת ב- BitTorrent.

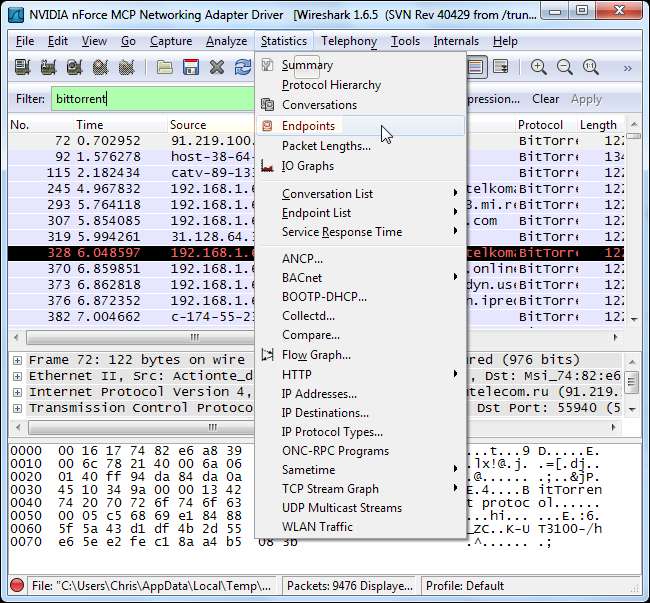

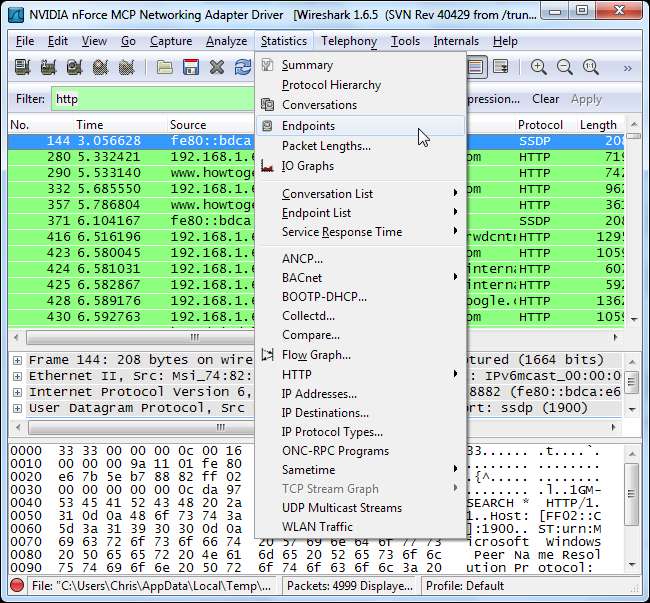

כדי להציג את כל כתובות ה- IP באמצעות BitTorrent, אנו יכולים לבחור נקודות קצה בתוך ה סטָטִיסטִיקָה תַפרִיט.

לחץ מעבר ל IPv4 הכרטיסייה והפעל את " הגבל להצגת המסנן תיבת הסימון. תראה הן את כתובות ה- IP המרוחקות והן את כתובות ה- IP המקומיות המשויכות לתעבורת BitTorrent. כתובות ה- IP המקומיות צריכות להופיע בראש הרשימה.

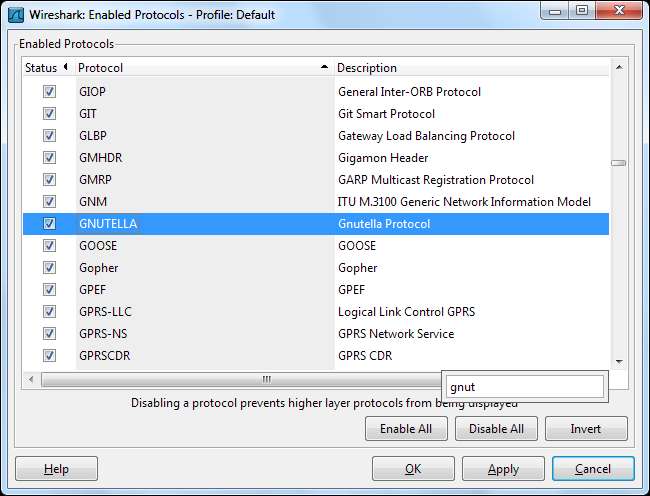

אם ברצונך לראות את הסוגים השונים של פרוטוקולים שתומכת ב- Wireshark ואת שמות המסננים שלהם, בחר פרוטוקולים מופעלים תחת לְנַתֵחַ תַפרִיט.

אתה יכול להתחיל להקליד פרוטוקול כדי לחפש אותו בחלון פרוטוקולים מופעלים.

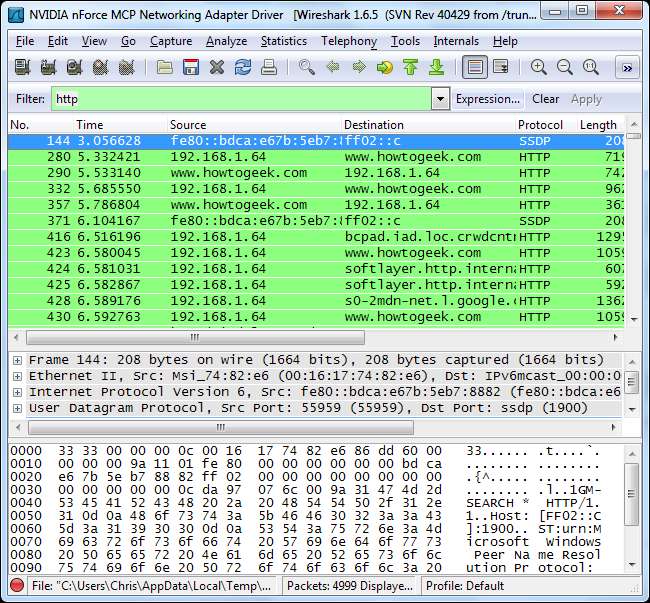

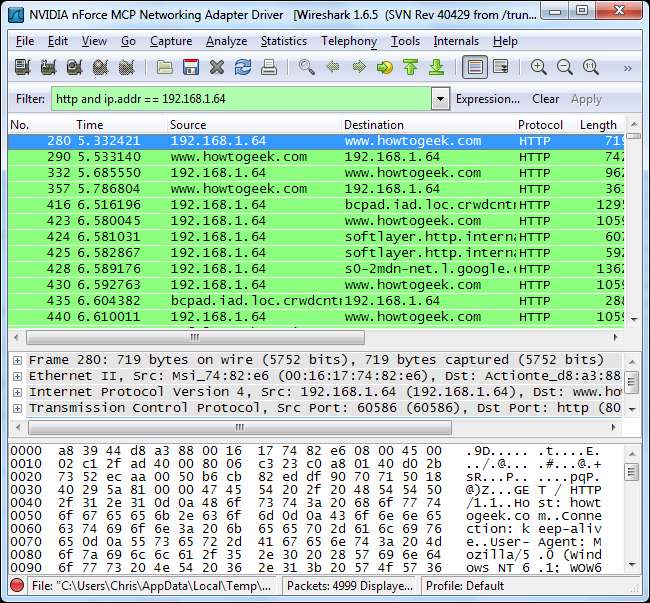

מעקב אחר גישה לאתר

עכשיו, כשאנחנו יודעים לפרק את התנועה לפי פרוטוקול, אנחנו יכולים להקליד " http ”בתיבה סינון כדי לראות רק תעבורת HTTP. עם את האפשרות "אפשר רזולוציה של שם רשת" נבדק, נראה את שמות האתרים הנכנסים לרשת.

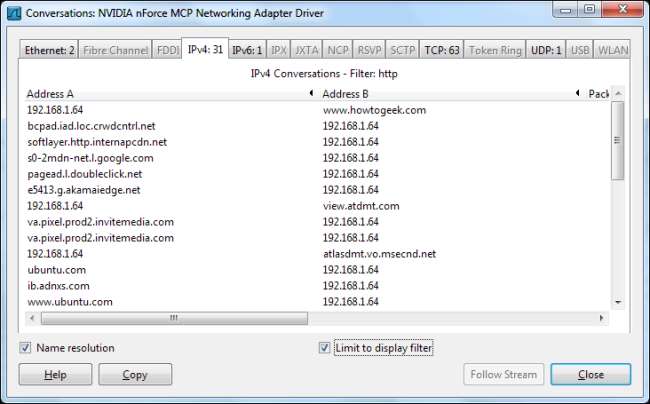

שוב נוכל להשתמש ב- נקודות קצה אפשרות ב סטָטִיסטִיקָה תַפרִיט.

לחץ מעבר ל IPv4 הכרטיסייה והפעל את " הגבל להצגת המסנן ”תיבת הסימון שוב. עליכם גם לוודא כי " רזולוציית שם תיבת הסימון מופעלת או שתראה רק כתובות IP.

מכאן אנו יכולים לראות את האתרים הנכנסים אליהם. רשתות פרסום ואתרי צד שלישי המארחים סקריפטים המשמשים באתרים אחרים יופיעו ברשימה.

אם אנחנו רוצים לפרק את זה לפי כתובת IP ספציפית כדי לראות מה גולשת כתובת IP אחת, אנחנו יכולים לעשות זאת גם. השתמש במסנן המשולב http ו- ip.addr == [IP address] כדי לראות תעבורת HTTP המשויכת לכתובת IP ספציפית.

פתח שוב את תיבת הדו-שיח נקודות קצה ותראה רשימה של אתרים אליהם ניגשת כתובת ה- IP הספציפית.

כל זה רק מגרד את פני השטח של מה שאתה יכול לעשות עם Wireshark. אתה יכול לבנות פילטרים מתקדמים הרבה יותר, או אפילו להשתמש בכלי כללי ACL של חומת האש של שלנו פוסטים של טריקים של Wireshark כדי לחסום בקלות את סוגי התנועה שתמצא כאן.