Wireshark는 네트워크 분석 도구의 스위스 군용 칼입니다. 네트워크에서 P2P 트래픽을 찾고 있거나 특정 IP 주소가 액세스하는 웹 사이트를 확인하려는 경우 Wireshark가 적합합니다.

우리는 이전에 Wireshark 소개 . 이 게시물은 이전 게시물을 기반으로합니다. 충분한 네트워크 트래픽을 볼 수있는 네트워크의 위치에서 캡처해야합니다. 로컬 워크 스테이션에서 캡처를 수행하면 네트워크에서 대부분의 트래픽을 보지 못할 가능성이 높습니다. Wireshark는 원격 위치에서 캡처를 수행 할 수 있습니다. Wireshark 트릭 게시물 이에 대한 자세한 내용은

피어 투 피어 트래픽 식별

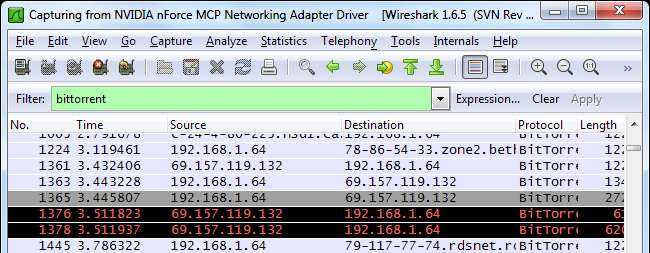

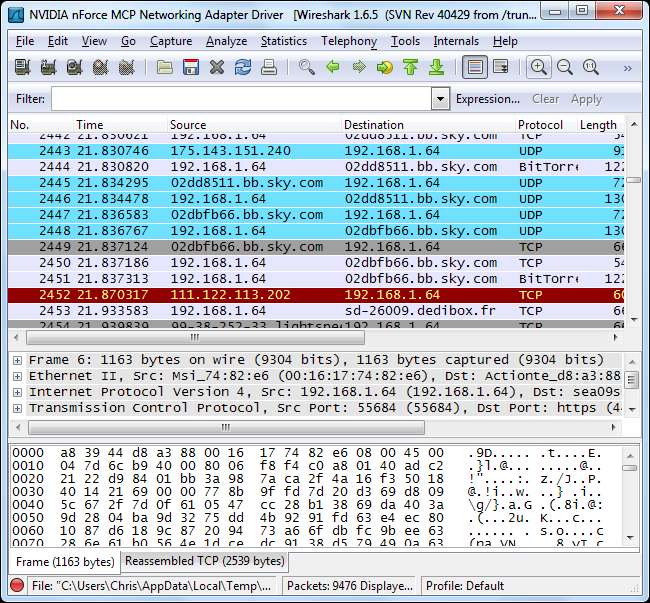

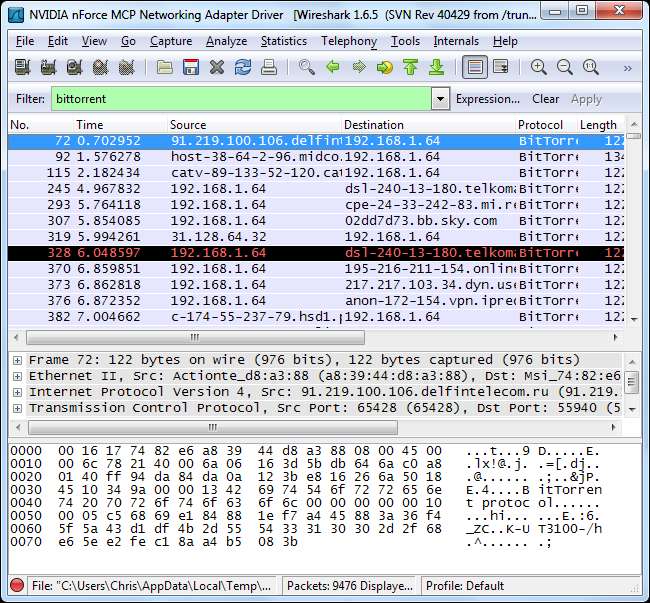

Wireshark 프로토콜 열에는 각 패킷의 프로토콜 유형이 표시됩니다. Wireshark 캡처를보고있는 경우 BitTorrent 또는 기타 P2P 트래픽이 숨어있는 것을 볼 수 있습니다.

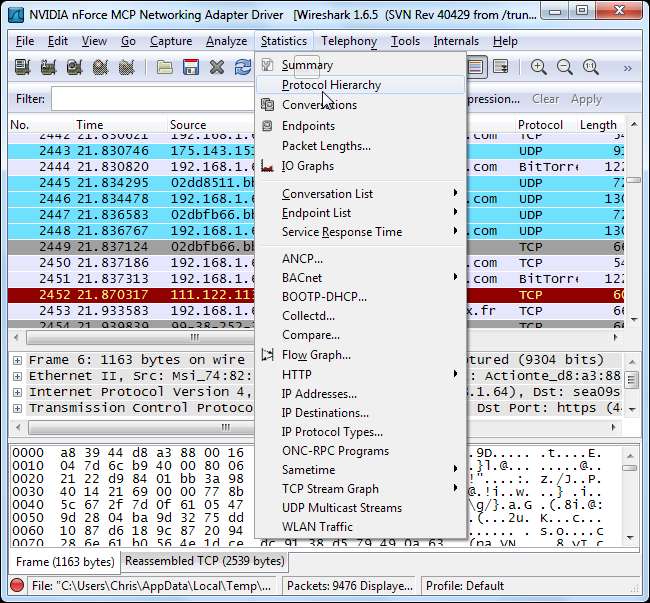

네트워크에서 어떤 프로토콜이 사용되고 있는지 프로토콜 계층 아래에있는 도구 통계 메뉴.

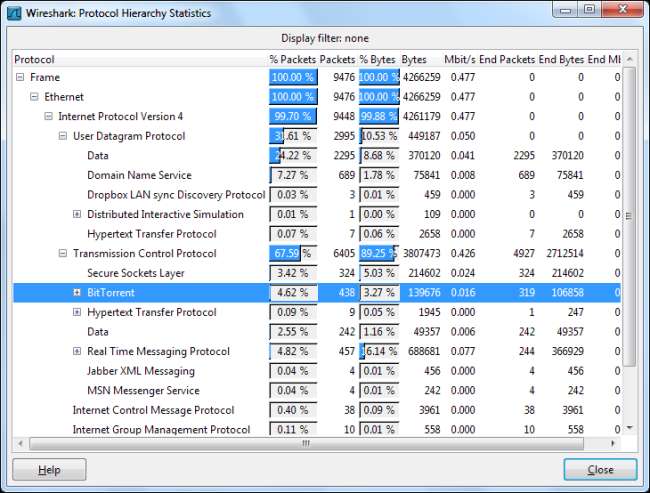

이 창에는 프로토콜 별 네트워크 사용량 분석이 표시됩니다. 여기에서 네트워크에있는 패킷의 거의 5 %가 BitTorrent 패킷임을 알 수 있습니다. 그다지 많이 들리지는 않지만 BitTorrent는 UDP 패킷도 사용합니다. UDP 데이터 패킷으로 분류 된 패킷의 거의 25 %도 여기에서 BitTorrent 트래픽입니다.

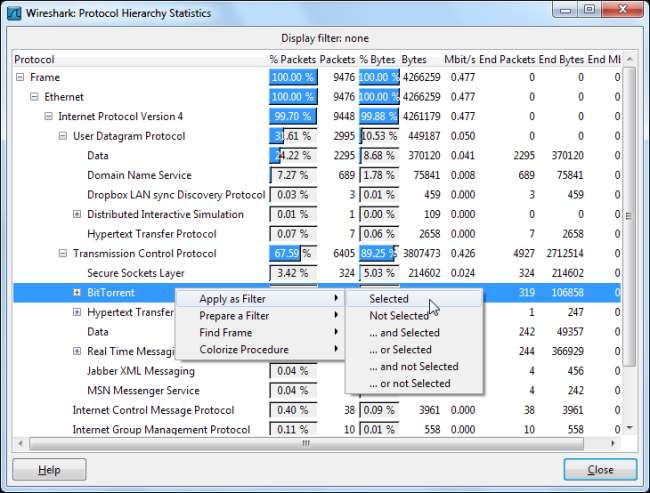

프로토콜을 마우스 오른쪽 버튼으로 클릭하고 필터로 적용하면 BitTorrent 패킷 만 볼 수 있습니다. Gnutella, eDonkey 또는 Soulseek와 같이 존재할 수있는 다른 유형의 P2P 트래픽에 대해서도 동일하게 수행 할 수 있습니다.

필터 적용 옵션을 사용하면 " 비트 토런트. ”오른쪽 클릭 메뉴를 건너 뛰고 필터 상자에 이름을 직접 입력하여 프로토콜의 트래픽을 볼 수 있습니다.

필터링 된 트래픽에서 192.168.1.64의 로컬 IP 주소가 BitTorrent를 사용하고 있음을 알 수 있습니다.

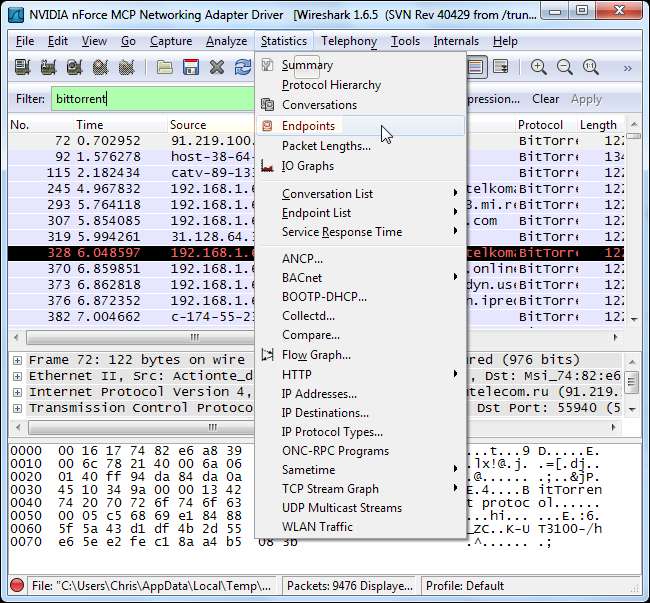

BitTorrent를 사용하여 모든 IP 주소를 보려면 다음을 선택할 수 있습니다. 끝점 에 통계 메뉴.

클릭하면 IPv4 탭을 클릭하고 " 표시 필터로 제한 ”확인란. BitTorrent 트래픽과 관련된 원격 및 로컬 IP 주소가 모두 표시됩니다. 로컬 IP 주소가 목록 맨 위에 표시되어야합니다.

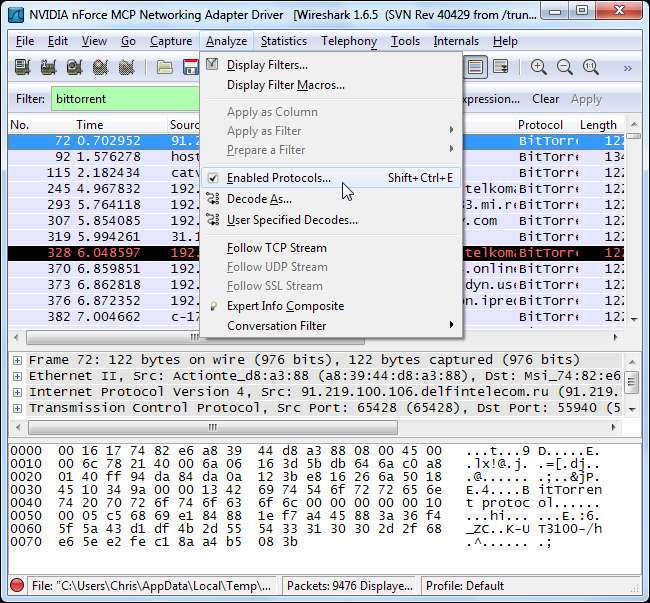

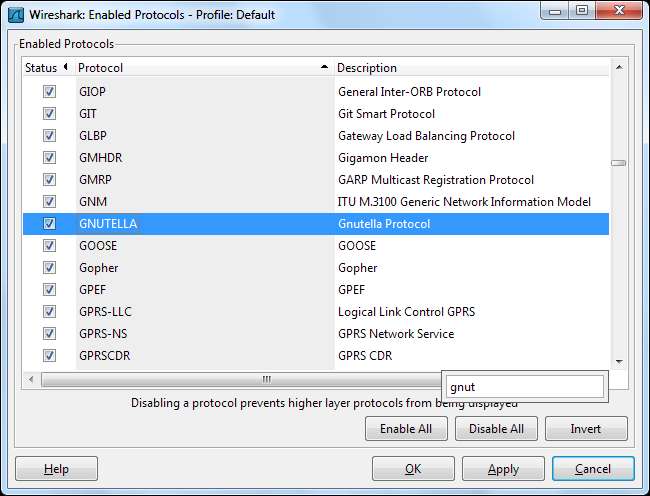

Wireshark가 지원하는 다양한 유형의 프로토콜과 해당 필터 이름을 보려면 활성화 된 프로토콜 아래의 분석 메뉴.

활성화 된 프로토콜 창에서 검색 할 프로토콜 입력을 시작할 수 있습니다.

웹 사이트 액세스 모니터링

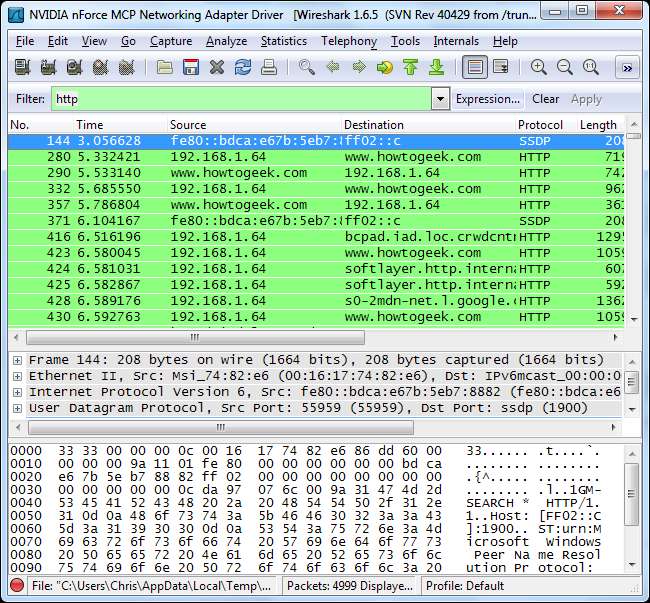

이제 프로토콜별로 트래픽을 분류하는 방법을 알았으므로 " http ”를 필터 상자에 입력하면 HTTP 트래픽 만 볼 수 있습니다. 와 "네트워크 이름 확인 사용"옵션 선택하면 네트워크에서 액세스중인 웹 사이트의 이름이 표시됩니다.

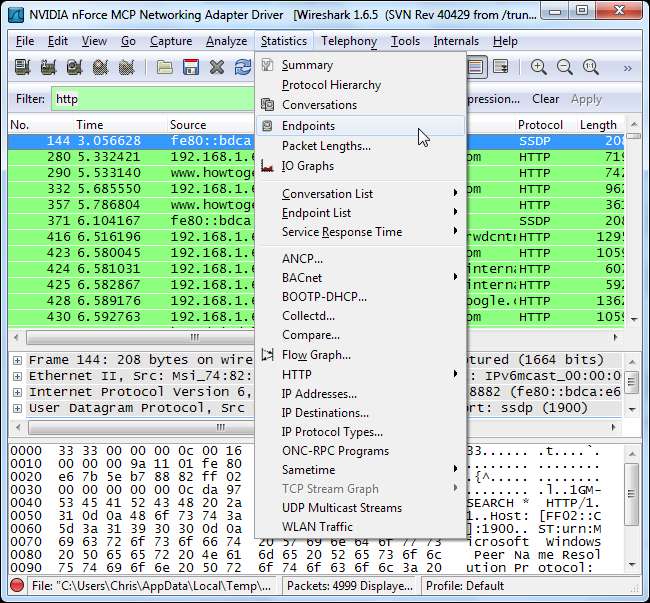

다시 한번, 우리는 끝점 옵션 통계 메뉴.

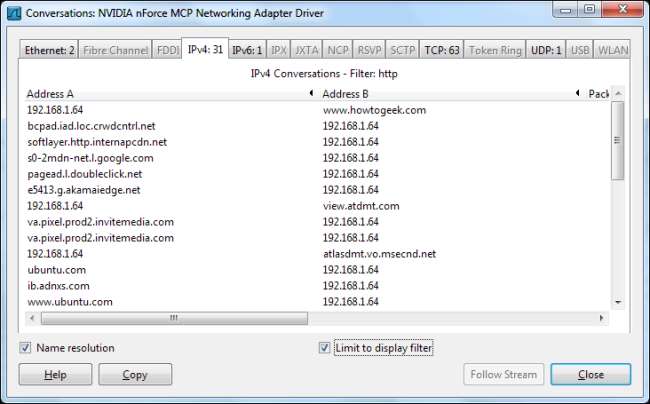

클릭하면 IPv4 탭을 클릭하고 " 표시 필터로 제한 ”확인란을 다시 선택합니다. 또한 " 이름 확인 ”확인란이 활성화되어 있거나 IP 주소 만 표시됩니다.

여기에서 액세스중인 웹 사이트를 볼 수 있습니다. 다른 웹 사이트에서 사용되는 스크립트를 호스팅하는 광고 네트워크 및 타사 웹 사이트도 목록에 표시됩니다.

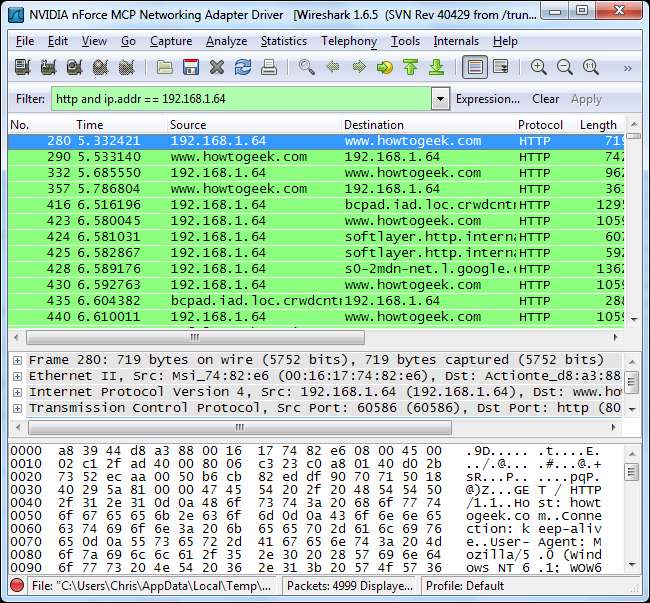

단일 IP 주소가 검색하는 것을 확인하기 위해 특정 IP 주소로이를 분류하려는 경우에도 그렇게 할 수 있습니다. 결합 필터 사용 http 및 ip.addr == [IP address] 특정 IP 주소와 관련된 HTTP 트래픽을 확인합니다.

Endpoints 대화 상자를 다시 열면 특정 IP 주소로 액세스되는 웹 사이트 목록이 표시됩니다.

이것은 모두 Wireshark로 할 수있는 일의 표면을 긁는 것입니다. 훨씬 더 고급 필터를 구축하거나 당사의 방화벽 ACL 규칙 도구를 사용할 수도 있습니다. Wireshark 트릭 게시물 여기에서 찾을 수있는 트래픽 유형을 쉽게 차단할 수 있습니다.