Wireshark é o canivete suíço de ferramentas de análise de rede. Esteja você procurando tráfego ponto a ponto em sua rede ou apenas queira ver quais sites um endereço IP específico está acessando, o Wireshark pode trabalhar para você.

Anteriormente, demos um introdução ao Wireshark . e esta postagem se baseia em nossas postagens anteriores. Lembre-se de que você deve capturar em um local da rede onde possa ver tráfego de rede suficiente. Se você fizer uma captura em sua estação de trabalho local, provavelmente não verá a maior parte do tráfego na rede. O Wireshark pode fazer capturas de um local remoto - confira nosso Postagem de truques do Wireshark para mais informações sobre isso.

Identificação de tráfego ponto a ponto

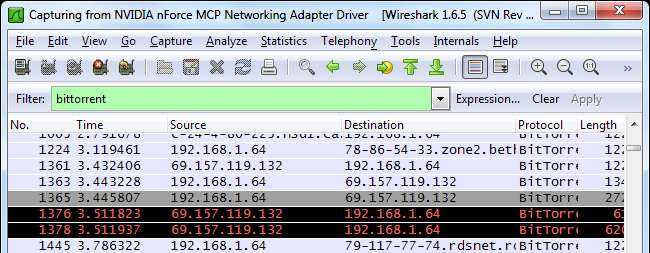

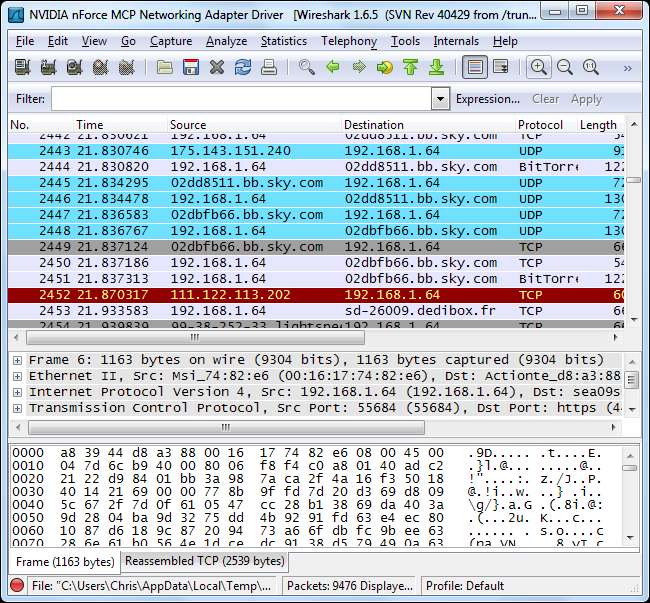

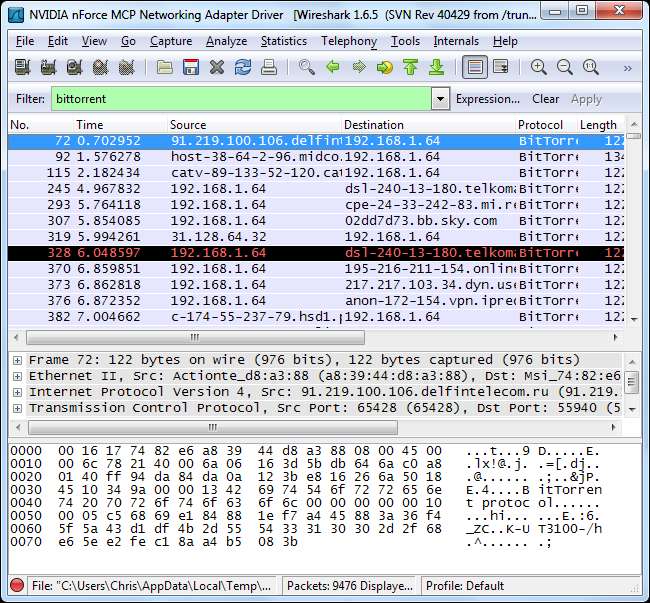

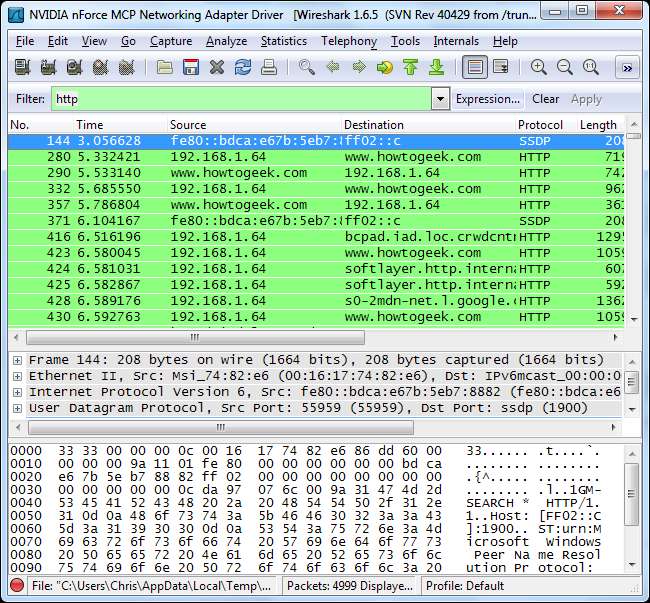

A coluna do protocolo Wireshark exibe o tipo de protocolo de cada pacote. Se você estiver olhando para uma captura do Wireshark, poderá ver BitTorrent ou outro tráfego ponto a ponto escondido nela.

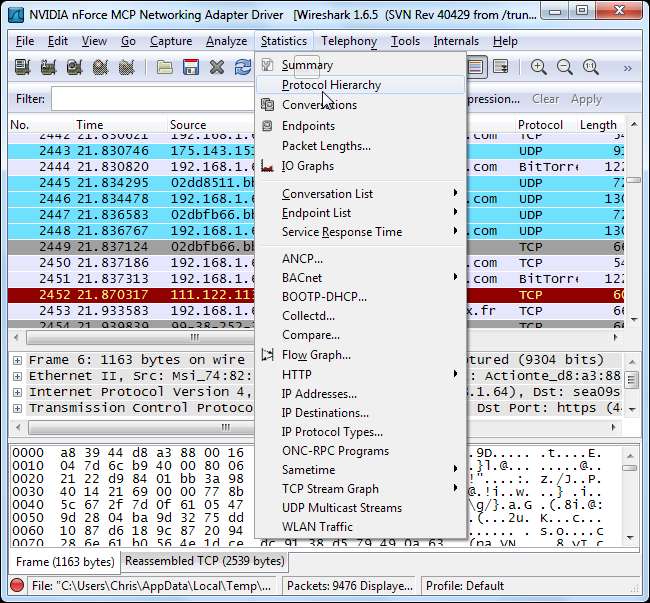

Você pode ver apenas quais protocolos estão sendo usados em sua rede a partir do Hierarquia de protocolo ferramenta, localizada sob o Estatisticas cardápio.

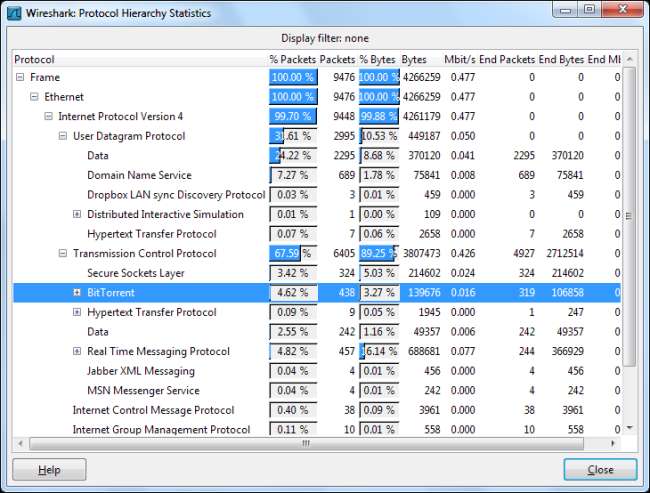

Esta janela mostra uma análise do uso da rede por protocolo. A partir daqui, podemos ver que quase 5 por cento dos pacotes na rede são pacotes BitTorrent. Isso não parece muito, mas o BitTorrent também usa pacotes UDP. Quase 25 por cento dos pacotes classificados como pacotes de dados UDP também são tráfego BitTorrent aqui.

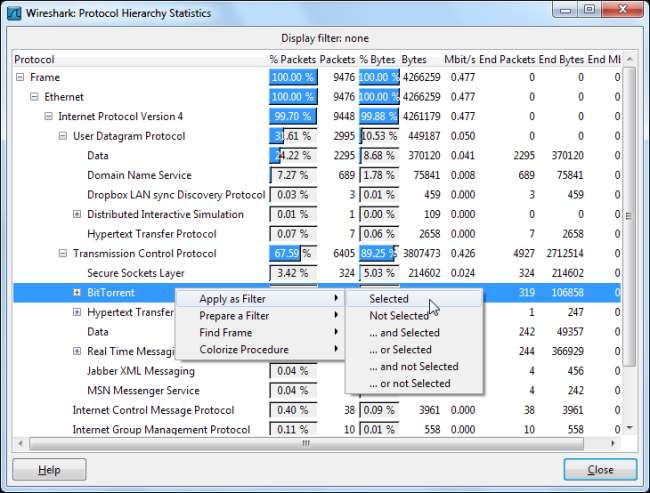

Podemos ver apenas os pacotes BitTorrent clicando com o botão direito do mouse no protocolo e aplicando-o como um filtro. Você pode fazer o mesmo para outros tipos de tráfego ponto a ponto que possam estar presentes, como Gnutella, eDonkey ou Soulseek.

Usar a opção Aplicar filtro aplica o filtro “ bittorrent. ”Você pode pular o menu do botão direito e visualizar o tráfego de um protocolo digitando seu nome diretamente na caixa Filtro.

A partir do tráfego filtrado, podemos ver que o endereço IP local 192.168.1.64 está usando o BitTorrent.

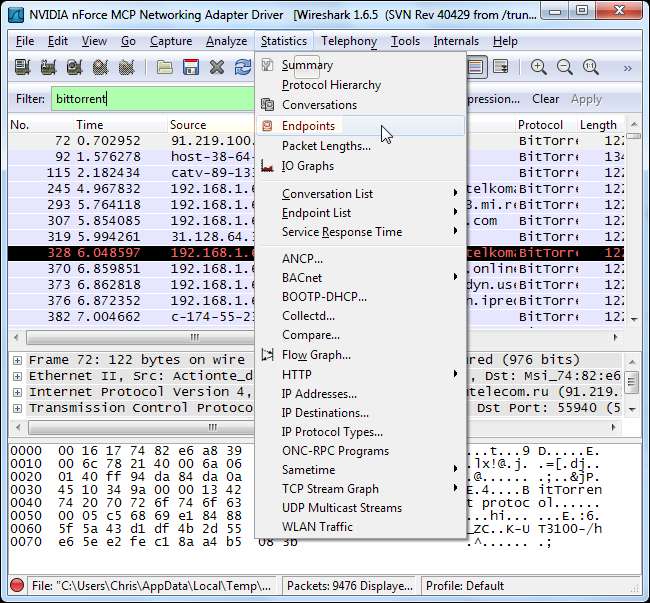

Para ver todos os endereços IP usando BitTorrent, podemos selecionar Endpoints no Estatisticas cardápio.

Clique em IPv4 e habilite o “ Limite para exibir o filtro ”Caixa de seleção. Você verá os endereços IP remoto e local associados ao tráfego do BitTorrent. Os endereços IP locais devem aparecer no topo da lista.

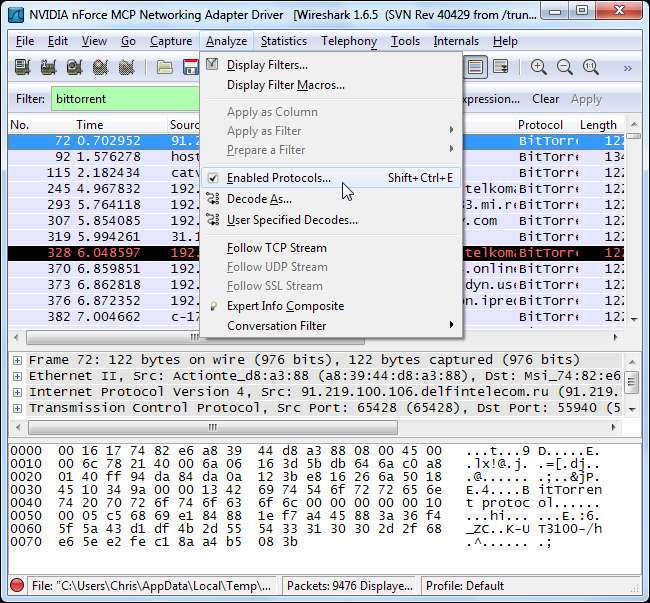

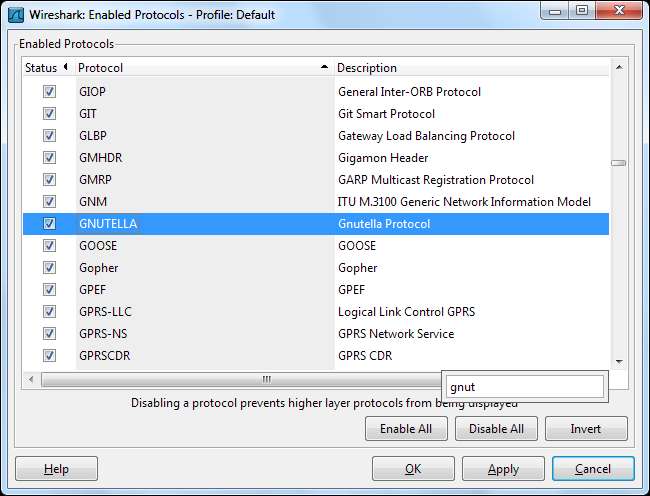

Se você quiser ver os diferentes tipos de protocolos que o Wireshark suporta e seus nomes de filtro, selecione Protocolos Ativados debaixo de Analisar cardápio.

Você pode começar a digitar um protocolo para pesquisá-lo na janela Protocolos habilitados.

Monitorando o acesso ao site

Agora que sabemos como dividir o tráfego por protocolo, podemos digitar “ http ”Na caixa Filtro para ver apenas o tráfego HTTP. Com a opção “Habilitar resolução de nome de rede” marcada, veremos os nomes dos sites que estão sendo acessados na rede.

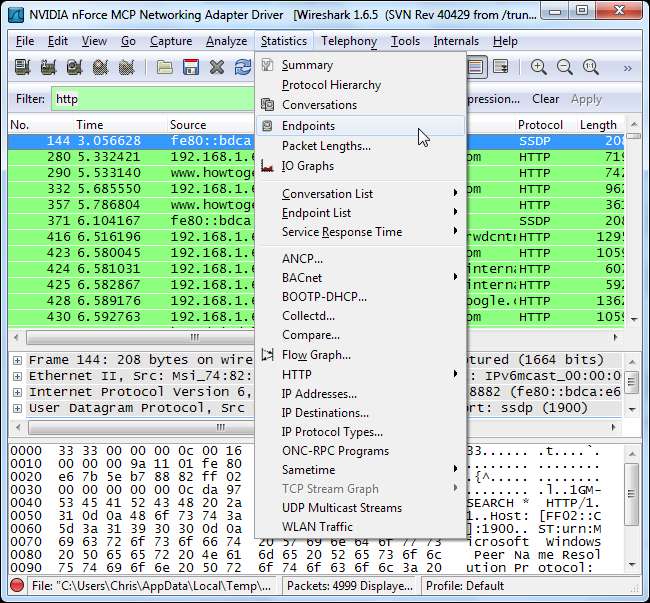

Mais uma vez, podemos usar o Endpoints opção no Estatisticas cardápio.

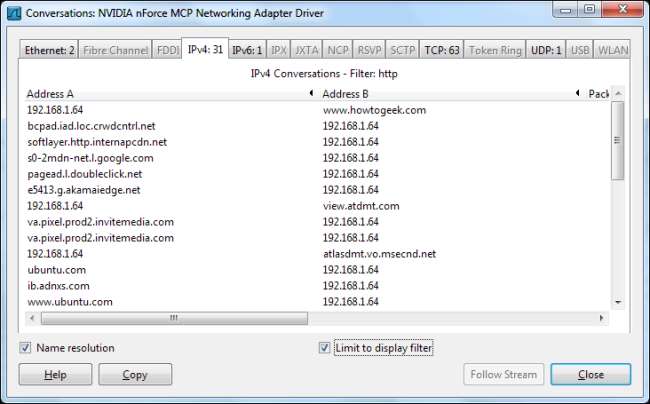

Clique em IPv4 e habilite o “ Limite para exibir o filtro ”Caixa de seleção novamente. Você também deve garantir que o “ Resolução de nomes ”Está marcada ou você verá apenas endereços IP.

A partir daqui podemos ver os sites que estão sendo acessados. Redes de publicidade e sites de terceiros que hospedam scripts usados em outros sites também aparecerão na lista.

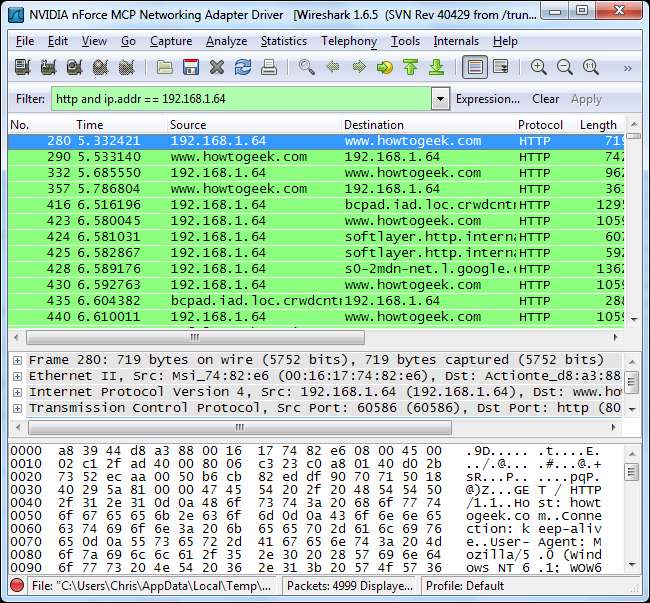

Se quisermos dividir isso por um endereço IP específico para ver o que um único endereço IP está navegando, também podemos fazer isso. Use o filtro combinado http e ip.addr == [IP address] para ver o tráfego HTTP associado a um endereço IP específico.

Abra a caixa de diálogo Endpoints novamente e você verá uma lista de sites sendo acessados por aquele endereço IP específico.

Isso tudo é apenas arranhar a superfície do que você pode fazer com o Wireshark. Você pode construir filtros muito mais avançados, ou mesmo usar a ferramenta Firewall ACL Rules de nosso Postagem de truques do Wireshark para bloquear facilmente os tipos de tráfego que você encontrará aqui.