Wireshark - это швейцарский армейский нож инструментов сетевого анализа. Если вы ищете одноранговый трафик в своей сети или просто хотите узнать, к каким веб-сайтам обращается конкретный IP-адрес, Wireshark может работать для вас.

Ранее мы давали введение в Wireshark . и этот пост основан на наших предыдущих постах. Имейте в виду, что вы должны осуществлять захват в том месте в сети, где вы можете видеть достаточный сетевой трафик. Если вы выполняете захват на своей локальной рабочей станции, вы, скорее всего, не увидите большую часть трафика в сети. Wireshark может делать снимки из удаленного места - ознакомьтесь с нашими Пост с хитростями в Wireshark для получения дополнительной информации об этом.

Определение однорангового трафика

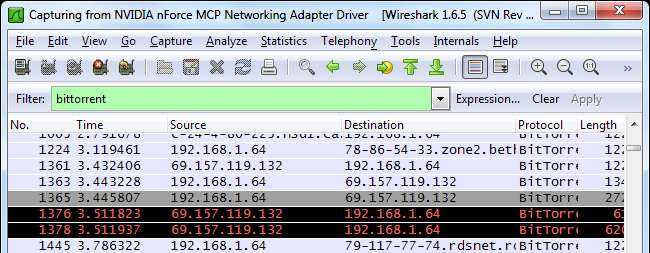

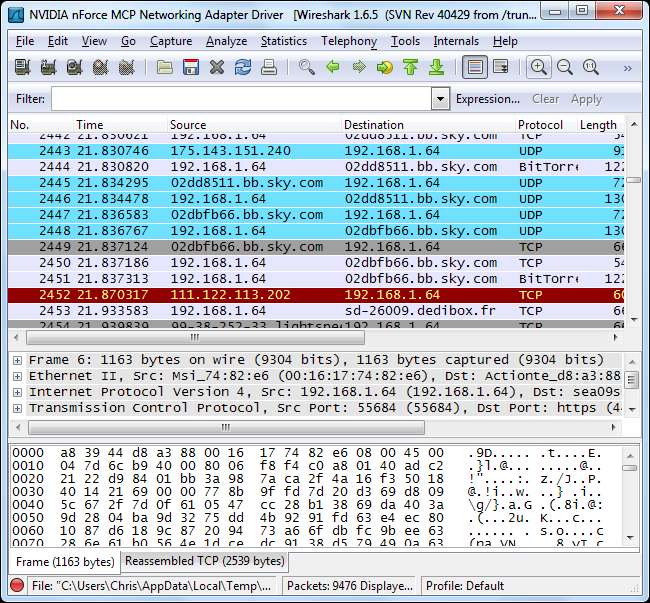

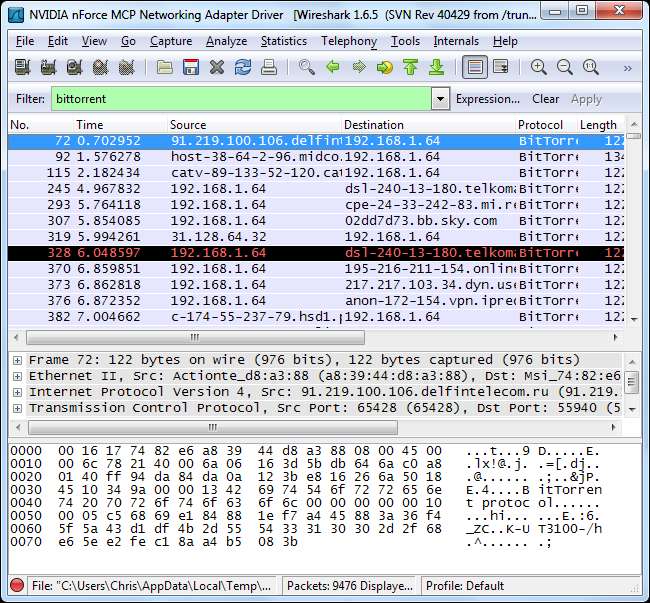

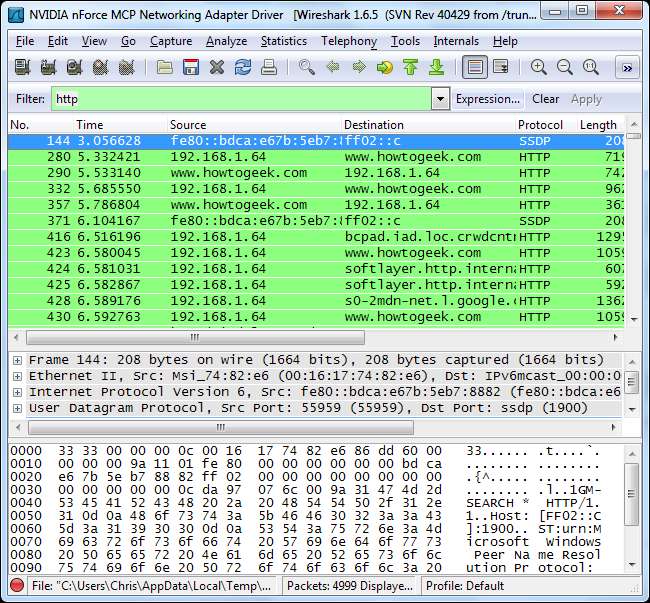

В столбце протокола Wireshark отображается тип протокола каждого пакета. Если вы просматриваете захват Wireshark, вы можете увидеть, что в нем скрывается BitTorrent или другой одноранговый трафик.

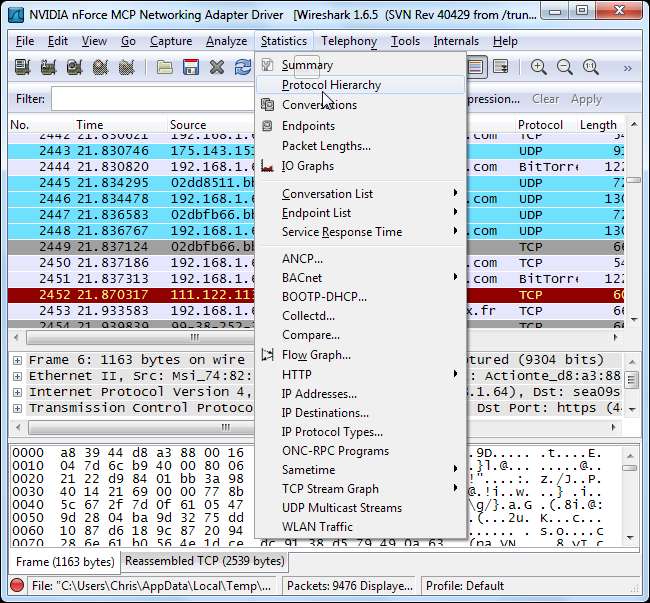

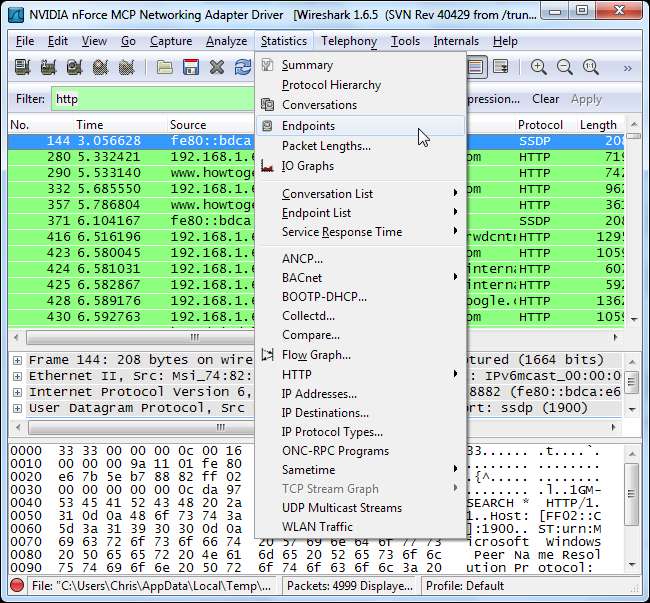

Вы можете увидеть, какие протоколы используются в вашей сети, из Иерархия протокола инструмент, расположенный под Статистика меню.

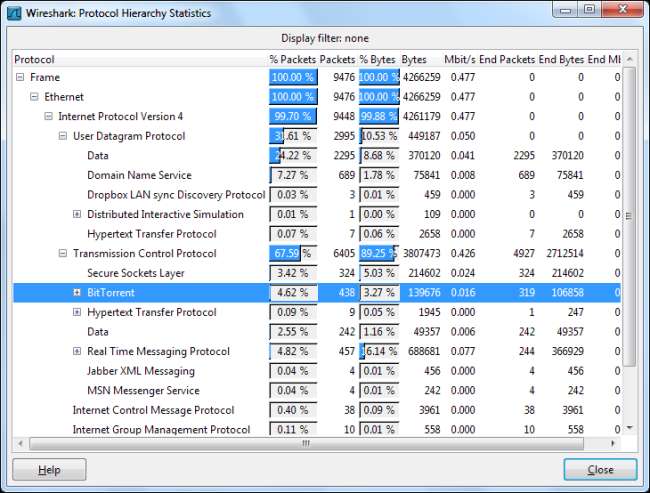

В этом окне показано использование сети по протоколам. Отсюда мы видим, что почти 5 процентов пакетов в сети являются пакетами BitTorrent. Звучит немного, но BitTorrent также использует UDP-пакеты. Почти 25 процентов пакетов, классифицируемых как пакеты данных UDP, также являются здесь BitTorrent-трафиком.

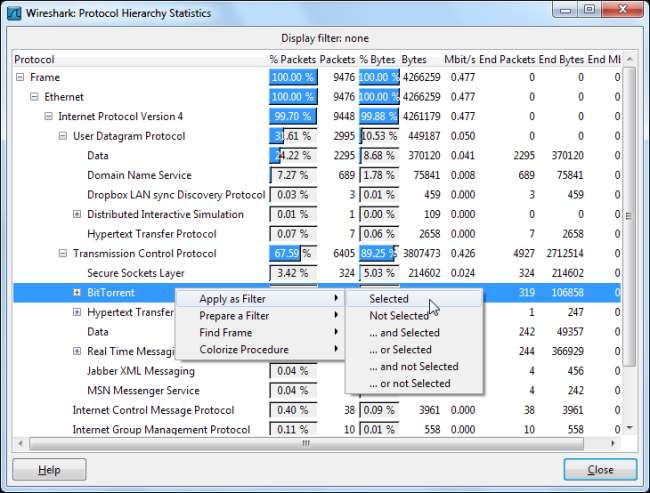

Мы можем просматривать только BitTorrent-пакеты, щелкнув протокол правой кнопкой мыши и применив его как фильтр. Вы можете сделать то же самое для других типов однорангового трафика, которые могут присутствовать, таких как Gnutella, eDonkey или Soulseek.

При использовании параметра «Применить фильтр» применяется фильтр « битторрент. Вы можете пропустить контекстное меню и просмотреть трафик протокола, введя его имя непосредственно в поле «Фильтр».

Из отфильтрованного трафика мы видим, что локальный IP-адрес 192.168.1.64 использует BitTorrent.

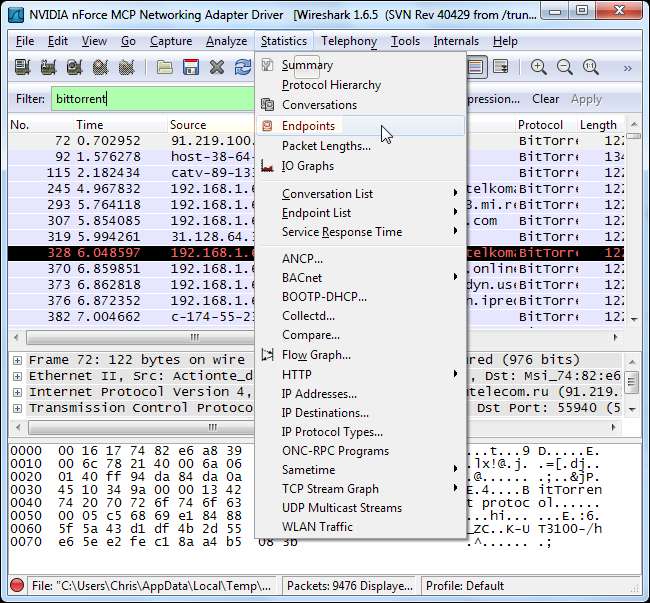

Чтобы просмотреть все IP-адреса с помощью BitTorrent, мы можем выбрать Конечные точки в Статистика меню.

Перейдите к IPv4 вкладка и включите « Ограничить отображение фильтра »Флажок. Вы увидите как удаленный, так и локальный IP-адреса, связанные с трафиком BitTorrent. Локальные IP-адреса должны появиться вверху списка.

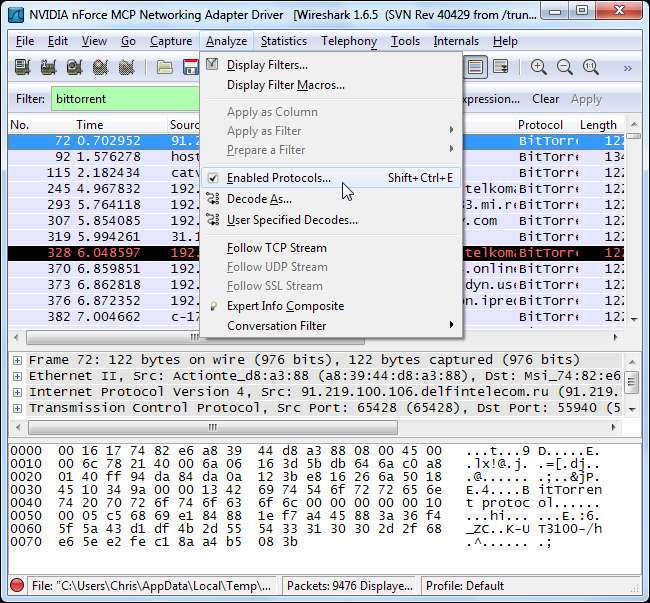

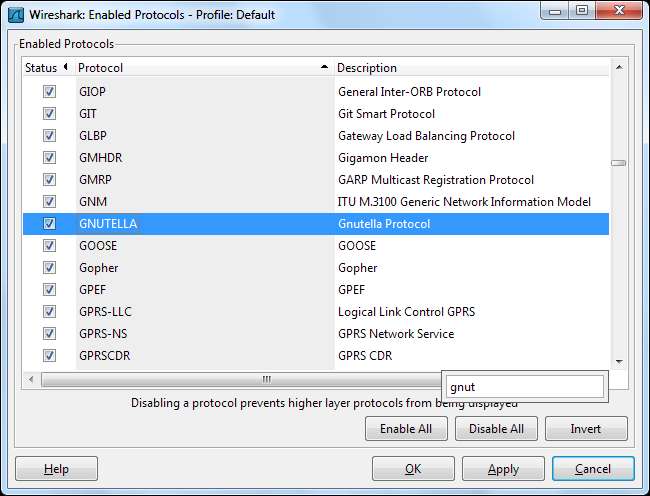

Если вы хотите увидеть различные типы протоколов, поддерживаемых Wireshark, и их имена фильтров, выберите Включенные протоколы под Анализировать меню.

Вы можете начать вводить протокол, чтобы найти его в окне «Включенные протоколы».

Мониторинг доступа к сайту

Теперь, когда мы знаем, как разбить трафик по протоколам, мы можем ввести « http »В поле« Фильтр », чтобы видеть только HTTP-трафик. С параметр «Включить разрешение сетевых имен» установлен, мы увидим названия веб-сайтов, к которым осуществляется доступ в сети.

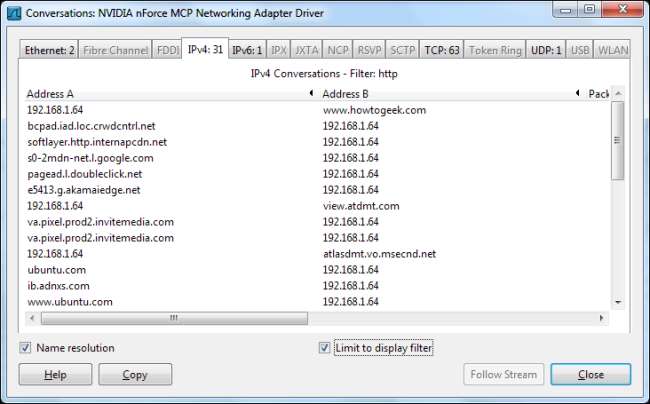

Еще раз, мы можем использовать Конечные точки вариант в Статистика меню.

Перейдите к IPv4 вкладка и включите « Ограничить отображение фильтра Снова установите флажок. Вы также должны убедиться, что « Разрешение имени »Установлен или вы будете видеть только IP-адреса.

Отсюда мы видим, к каким веб-сайтам осуществляется доступ. Рекламные сети и сторонние веб-сайты, на которых размещены скрипты, используемые на других веб-сайтах, также появятся в списке.

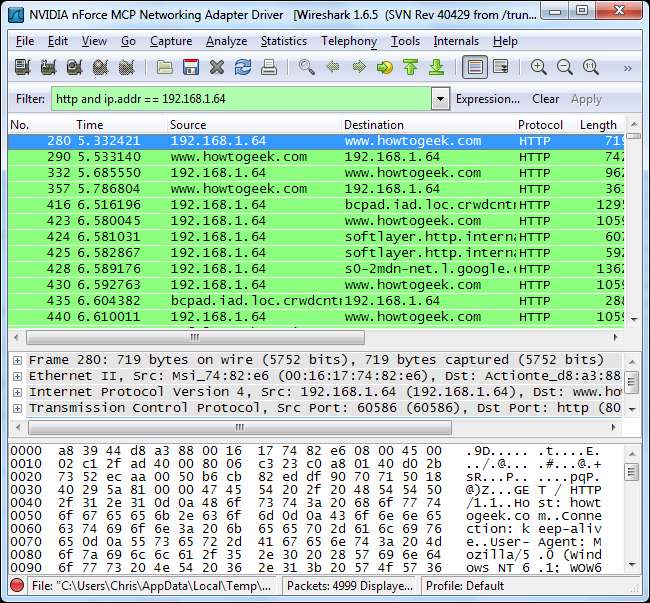

Если мы хотим разбить это на конкретный IP-адрес, чтобы увидеть, какой IP-адрес просматривает, мы тоже можем это сделать. Используйте комбинированный фильтр http и ip.addr == [IP address] чтобы увидеть HTTP-трафик, связанный с определенным IP-адресом.

Снова откройте диалоговое окно «Конечные точки», и вы увидите список веб-сайтов, к которым осуществляется доступ с этого конкретного IP-адреса.

Это всего лишь малая часть того, что вы можете делать с Wireshark. Вы можете создать гораздо более продвинутые фильтры или даже использовать инструмент правил ACL брандмауэра из нашего Пост с хитростями в Wireshark чтобы легко блокировать типы трафика, которые вы здесь найдете.