Wireshark è il coltellino svizzero degli strumenti di analisi della rete. Che tu stia cercando traffico peer-to-peer sulla tua rete o desideri semplicemente vedere a quali siti web accede uno specifico indirizzo IP, Wireshark può funzionare per te.

In precedenza abbiamo fornito un introduzione a Wireshark . e questo post si basa sui nostri post precedenti. Tieni presente che devi acquisire in una posizione sulla rete in cui puoi vedere abbastanza traffico di rete. Se effettui un'acquisizione sulla tua workstation locale, è probabile che non vedrai la maggior parte del traffico sulla rete. Wireshark può eseguire acquisizioni da una posizione remota: controlla il nostro Post di trucchi di Wireshark per ulteriori informazioni in merito.

Identificazione del traffico peer-to-peer

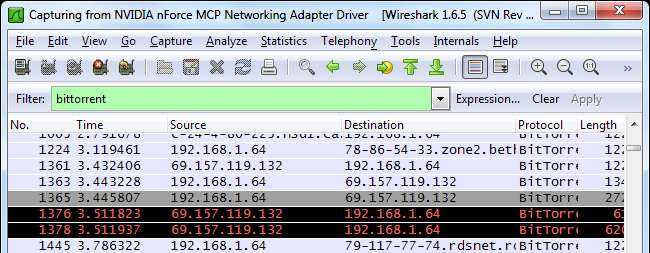

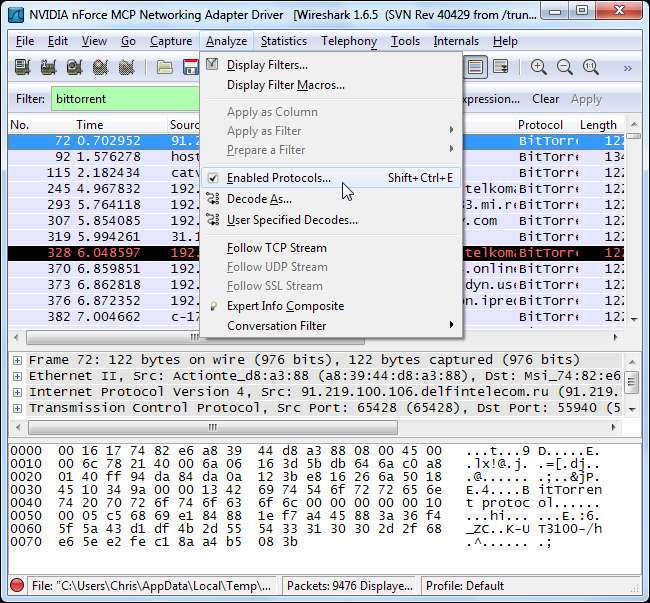

La colonna del protocollo di Wireshark mostra il tipo di protocollo di ogni pacchetto. Se stai osservando un'acquisizione di Wireshark, potresti vedere BitTorrent o altro traffico peer-to-peer in agguato al suo interno.

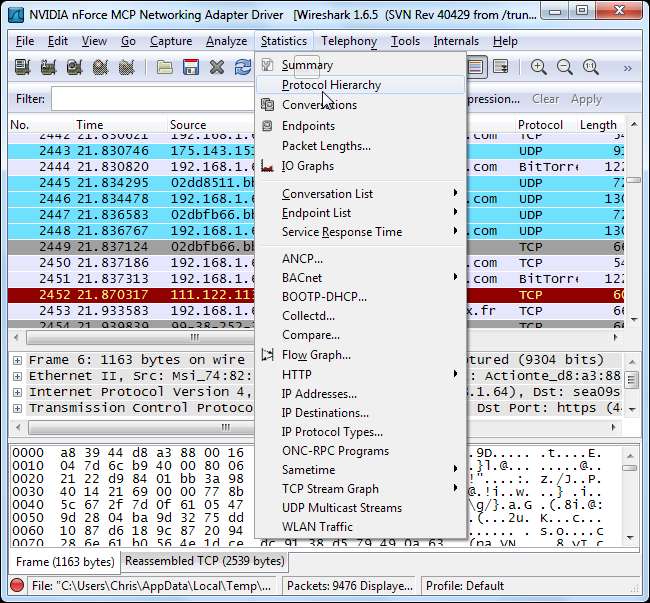

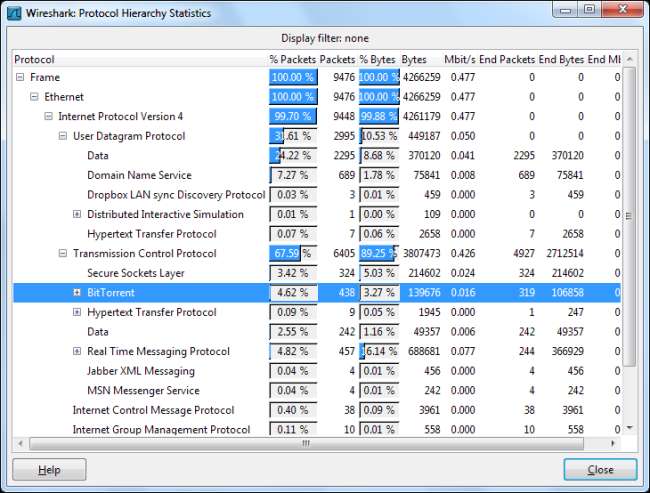

Puoi vedere quali protocolli vengono utilizzati sulla tua rete dal file Gerarchia dei protocolli strumento, situato sotto il Statistiche menu.

Questa finestra mostra una suddivisione dell'utilizzo della rete in base al protocollo. Da qui, possiamo vedere che quasi il 5% dei pacchetti sulla rete sono pacchetti BitTorrent. Non sembra molto, ma BitTorrent utilizza anche pacchetti UDP. Quasi il 25% dei pacchetti classificati come pacchetti di dati UDP sono anche traffico BitTorrent qui.

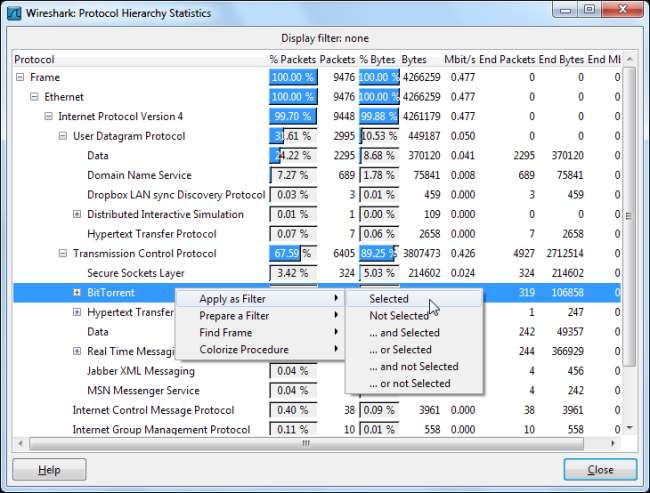

Possiamo visualizzare solo i pacchetti BitTorrent facendo clic con il pulsante destro del mouse sul protocollo e applicandolo come filtro. Puoi fare lo stesso per altri tipi di traffico peer-to-peer che potrebbero essere presenti, come Gnutella, eDonkey o Soulseek.

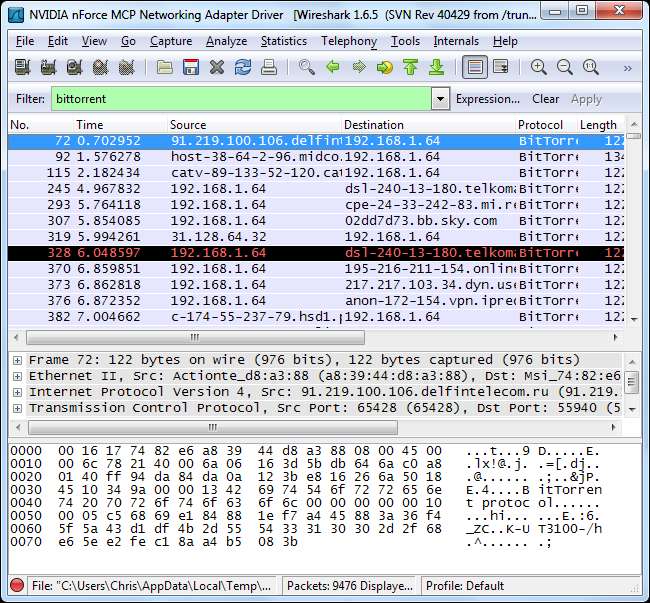

Utilizzando l'opzione Applica filtro si applica il filtro " bittorrent. "Puoi saltare il menu di scelta rapida e visualizzare il traffico di un protocollo digitandone il nome direttamente nella casella Filtro.

Dal traffico filtrato, possiamo vedere che l'indirizzo IP locale di 192.168.1.64 utilizza BitTorrent.

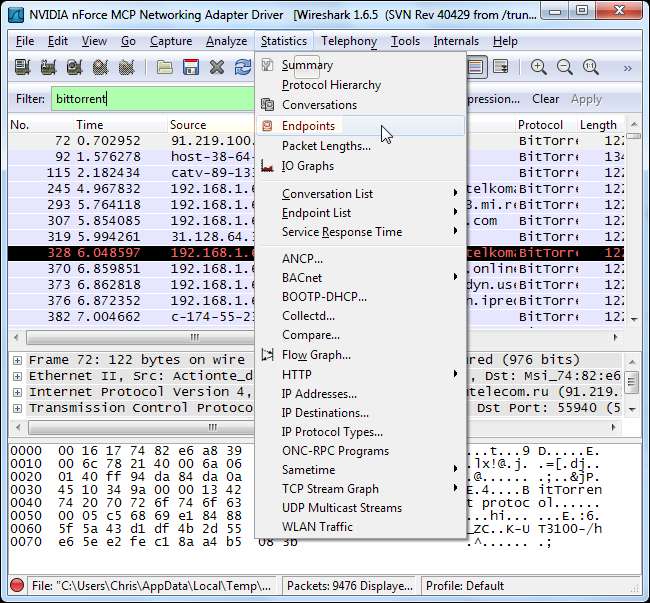

Per visualizzare tutti gli indirizzi IP utilizzando BitTorrent, possiamo selezionare Endpoint nel Statistiche menu.

Fare clic su IPv4 scheda e attiva l'opzione " Limita al filtro di visualizzazione "Casella di controllo. Vedrai sia gli indirizzi IP remoti sia quelli locali associati al traffico BitTorrent. Gli indirizzi IP locali dovrebbero essere visualizzati in cima all'elenco.

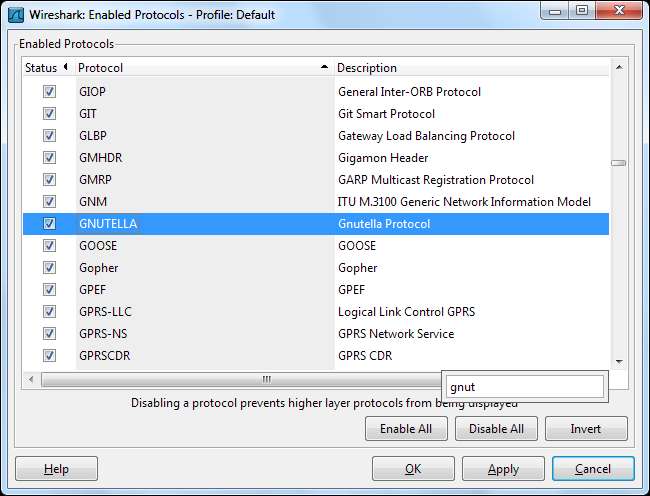

Se vuoi vedere i diversi tipi di protocolli supportati da Wireshark e i loro nomi di filtri, seleziona Protocolli abilitati sotto il Analizzare menu.

È possibile iniziare a digitare un protocollo per cercarlo nella finestra Protocolli abilitati.

Monitoraggio dell'accesso al sito web

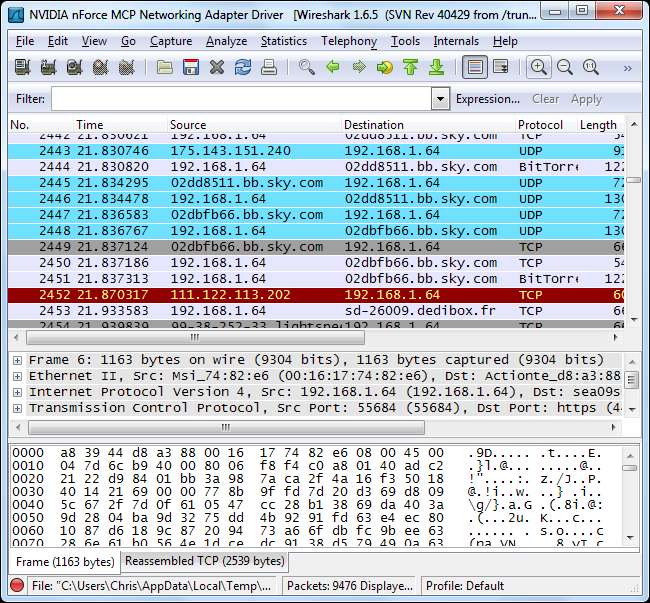

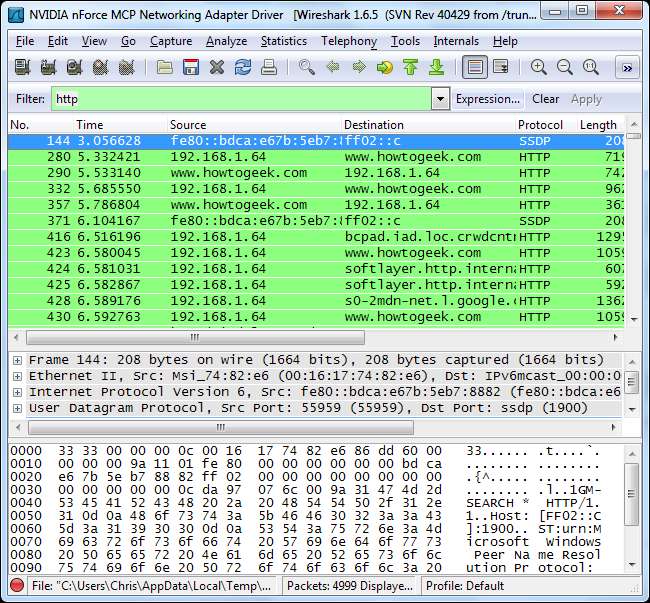

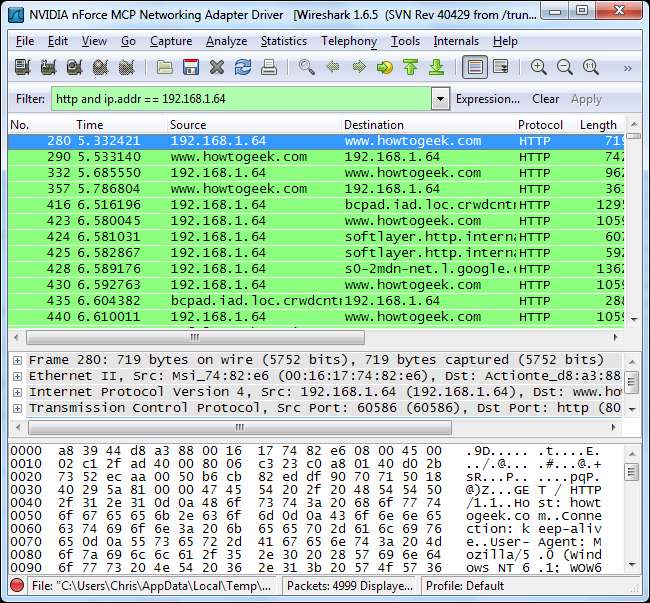

Ora che sappiamo come suddividere il traffico in base al protocollo, possiamo digitare " http "Nella casella Filtro per vedere solo il traffico HTTP. Con l'opzione "Abilita risoluzione del nome di rete" selezionato, vedremo i nomi dei siti web a cui si accede sulla rete.

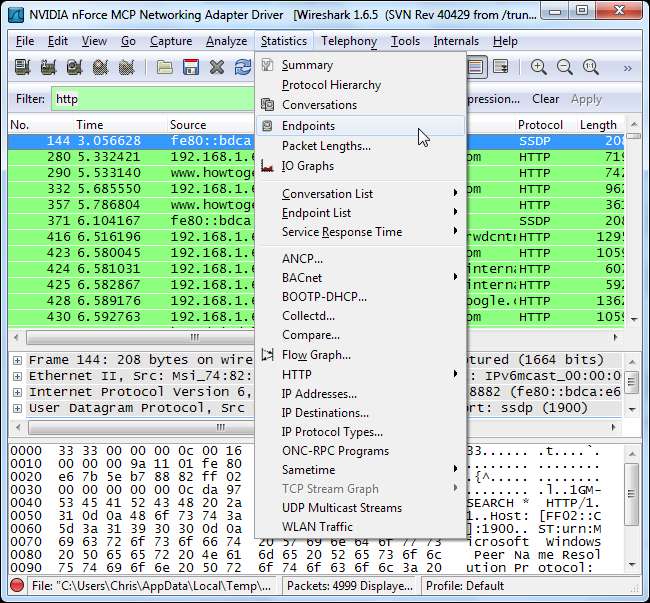

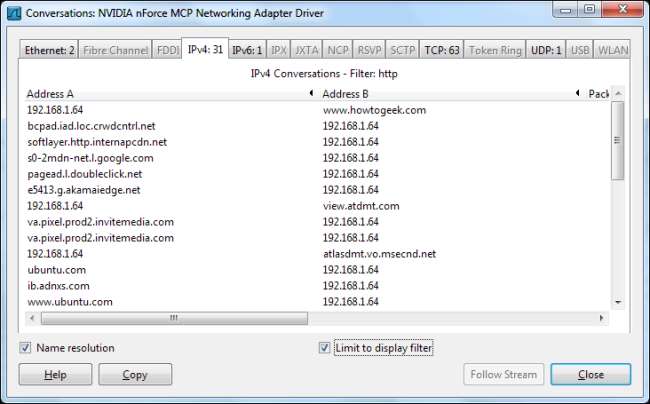

Ancora una volta, possiamo usare il Endpoint opzione in Statistiche menu.

Fare clic su IPv4 scheda e attiva l'opzione " Limita al filtro di visualizzazione "Nuovamente la casella di controllo. Dovresti anche assicurarti che " Risoluzione del nome "È attivata o vedrai solo gli indirizzi IP.

Da qui possiamo vedere i siti web a cui si accede. Nell'elenco verranno visualizzati anche reti pubblicitarie e siti Web di terze parti che ospitano script utilizzati su altri siti Web.

Se vogliamo suddividerlo in base a un indirizzo IP specifico per vedere cosa sta navigando un singolo indirizzo IP, possiamo farlo anche noi. Usa il filtro combinato http e ip.addr == [IP address] per vedere il traffico HTTP associato a un indirizzo IP specifico.

Apri di nuovo la finestra di dialogo Endpoint e vedrai un elenco di siti Web a cui si accede da quell'indirizzo IP specifico.

Questo è solo un graffio sulla superficie di ciò che puoi fare con Wireshark. Puoi creare filtri molto più avanzati o persino utilizzare lo strumento Firewall ACL Rules dal nostro Post di trucchi di Wireshark per bloccare facilmente i tipi di traffico che troverai qui.