Viele Leute verschleiern ihre E-Mail-Adressen, indem sie beispielsweise someguy (at) somedomain (dot) com eingeben, um sich aus SPAM-Bots zu projizieren. Funktionieren solche Verschleierungstechniken tatsächlich?

Viele Leute verschleiern ihre E-Mail-Adressen, indem sie beispielsweise someguy (at) somedomain (dot) com eingeben, um sich aus SPAM-Bots zu projizieren. Funktionieren solche Verschleierungstechniken tatsächlich?

Die heutige Frage-Antwort-Sitzung wird uns mit freundlicher Genehmigung von SuperUser zur Verfügung gestellt - einer Unterteilung von Stack Exchange, einer Community-Drive-Gruppierung von Q & A-Websites.

Die Frage

Der SuperUser-Leser Kyle Cronin möchte wissen, ob sich solche E-Mail-Verschleierungstechniken lohnen:

Die meiste Zeit, wenn ich sehe, dass jemand seine E-Mail-Adresse online veröffentlicht, insbesondere wenn es sich um eine persönliche Adresse handelt, verwendet er so etwas wie

Ich [at] Beispiel [dot] com

anstelle der tatsächlichen E-Mail-Adresse ([email protected]). Selbst Top-Mitglieder dieser Community verwenden ähnliche Stile in ihren Profilen:

jt.superuser[AT]gmail[DOT]com

Quijote Punkt seine drüben in der Nähe davon Google Mail Platz

Das typische Grundprinzip ist, dass diese Art der Verschleierung verhindert, dass die E-Mail-Adresse von Spammern automatisch erkannt und geerntet wird. In einer Zeit, in der Spammer alle außer den teuflischsten Captchas schlagen können, ist das wirklich wahr? Und ist es angesichts der Effektivität moderner Spam-Filter wirklich wichtig, ob Ihre E-Mail-Adresse erfasst wird?

Angesichts der Tatsache, dass es ein Ärger für die tatsächlichen Menschen ist, mit denen Sie kommunizieren möchten (und möglicherweise kein großer Ärger für die Harvester-Bots, die Sie vermeiden möchten), lohnt es sich, tiefer zu graben, um herauszufinden, ob die Techniken wirklich effektiv sind.

Die Antwort

Der SuperUser-Mitarbeiter Akira bietet eine Studie zu diesem Thema an, um die Verwendung der Verschleierung zu unterstützen:

Vor einiger Zeit bin ich auf den Beitrag von jemandem gestoßen, der einen Honeypot erstellt und auf unterschiedlich verdeckte E-Mail-Adressen gewartet hat:

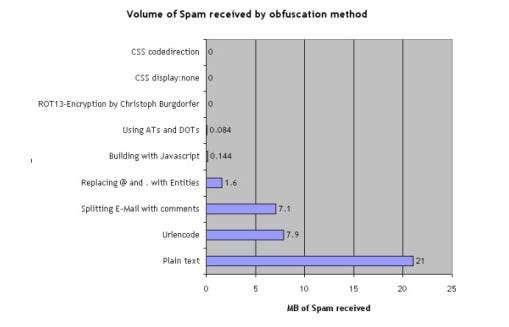

Vergleichen Sie neun Möglichkeiten, um E-Mail-Adressen zu verschleiern

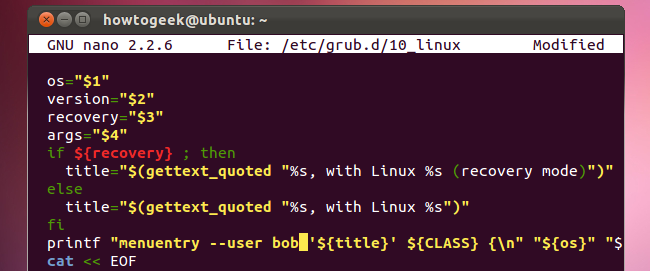

CSS-Codedirection 0 MB

<span style = "Unicode-Bidi: Bidi-Override; Richtung: RTL;"> moc.elpmaxe@zyx </ span>CSS-Anzeige: keine 0 MB

xyz <span style = "display: none"> foo </ span> @ example.comWurzel 13 Verschlüsselung 0 MB

[email protected]Verwenden von ATs und DOTs 0,084 MB

xyz AT Beispiel DOT comBauen mit Javascript 0,144 MB

var m = 'xyz'; // du kannst jede clevere Methode von m + = '@' verwenden;// Erstellen der Zeichenfolge mit der E-Mail m + = 'example.com';// und füge es dann dem DOM hinzu (zB über $ ('. email) .append (m); // jquery)Ersetzen von "@" und "." Durch Entitäten 1,6 MB

xyz@example.comE-Mail mit Kommentaren teilen 7,1 MB

xyz <! - iss diesen Spam -> @ <! - ja! -> Beispiel <! - shoo -> comUrlencode 7,9 MB

xyz% 40example.comPlain Text 21 MB

[email protected]Dies ist die ursprüngliche statistische Grafik von Silvan Mühlemann. Alle Ehre gebührt ihm:

Um die Frage zu beantworten: Ja, (in gewisser Weise) funktioniert die E-Mail-Obsfuzation.

Der Mitwirkende ak86 wiegt ein und stellt fest, dass alles, was Sie durch Verschleierung gewinnen, Sie durch Unannehmlichkeiten für sich selbst und Ihren E-Mail-Kollegen verlieren:

Zu diesem Thema gab es kürzlich einen interessanten Artikel von Cory Doctorow Hier Dies argumentierte, dass die Verschleierung von E-Mails nicht viel Sinn macht und ein optimalerer Ansatz darin besteht, den erhaltenen Spam intelligent zu verwalten.

TL;DR version:

- Das Ziel dieser gesamten Übung ist nicht, die Menge an Spam, die Sie in Ihrer E-Mail erhalten, zu reduzieren, sondern die Menge an Spam, die Sie erhalten müssen manuell aus Ihrem Posteingang entfernen.

- Die Verschleierung von E-Mails ist ein ständiger Kampf um eine immer ausgefeiltere bot-sichere, für Menschen lesbare Codierung und belastet die Produktivität sowohl des Erstellers als auch des Korrespondenten.

- "Fast jede E-Mail-Adresse, die Sie für einen längeren Zeitraum verwenden, wird irgendwann so bekannt, dass Sie davon ausgehen sollten, dass alle Spammer sie haben."

- "Die Bequemlichkeit stabiler, leicht kopierbarer E-Mail-Adressen" überzeugt durch den Versuch, sich vor den Spambots zu verstecken.

Haben Sie der Erklärung etwas hinzuzufügen? Ton aus in den Kommentaren. Möchten Sie weitere Antworten von anderen technisch versierten Stack Exchange-Benutzern lesen? Probier das aus vollständiger Diskussionsthread hier .