Domain Name System Security Extensions (DNSSEC) er en sikkerhedsteknologi, der hjælper med at lappe et af Internets svage punkter. Vi er heldige, at SOPA ikke bestod, fordi SOPA ville have gjort DNSSEC ulovligt.

DNSSEC tilføjer kritisk sikkerhed til et sted, hvor Internettet ikke har nogen. Domænenavnssystemet (DNS) fungerer godt, men der er ingen verifikation på noget tidspunkt i processen, hvilket efterlader huller åbne for angribere.

Den aktuelle situation

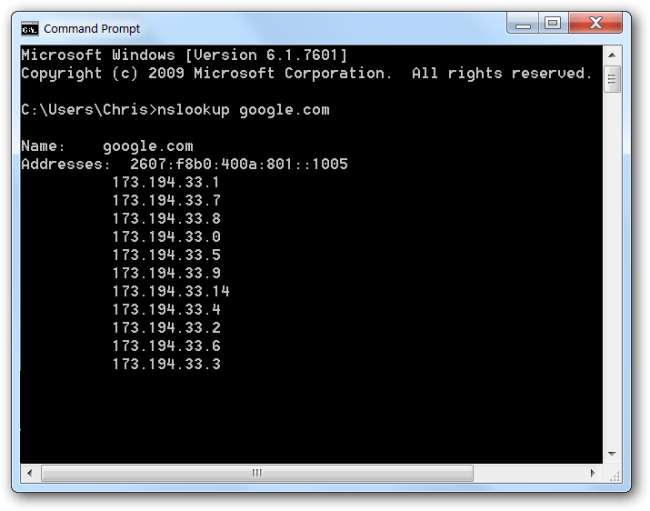

Vi har forklaret, hvordan DNS fungerer i fortiden. I en nøddeskal, når du opretter forbindelse til et domænenavn som “google.com” eller “howtogeek.com”, kontakter din computer sin DNS-server og ser den tilknyttede IP-adresse op for det domænenavn. Din computer opretter derefter forbindelse til denne IP-adresse.

Det er vigtigt, at der ikke er nogen verifikationsproces involveret i et DNS-opslag. Din computer beder sin DNS-server om den adresse, der er knyttet til et websted, DNS-serveren reagerer med en IP-adresse, og din computer siger ”okay!” og opretter heldigvis forbindelse til dette websted. Din computer stopper ikke for at kontrollere, om det er et gyldigt svar.

Det er muligt for angribere at omdirigere disse DNS-anmodninger eller oprette ondsindede DNS-servere designet til at returnere dårlige svar. For eksempel, hvis du har forbindelse til et offentligt Wi-Fi-netværk, og du prøver at oprette forbindelse til howtogeek.com, kan en ondsindet DNS-server på det offentlige Wi-Fi-netværk muligvis returnere en anden IP-adresse helt. IP-adressen kan føre dig til en phishing internet side. Din webbrowser har ingen reel måde at kontrollere, om en IP-adresse faktisk er knyttet til howtogeek.com; det skal bare stole på svaret, det modtager fra DNS-serveren.

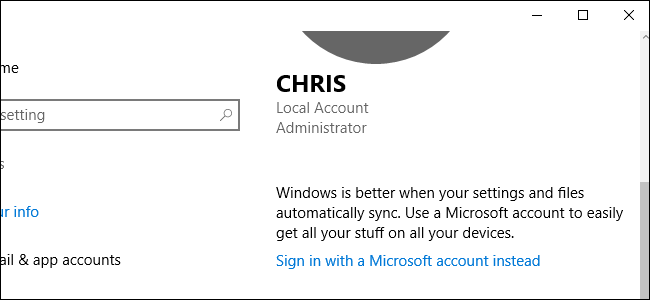

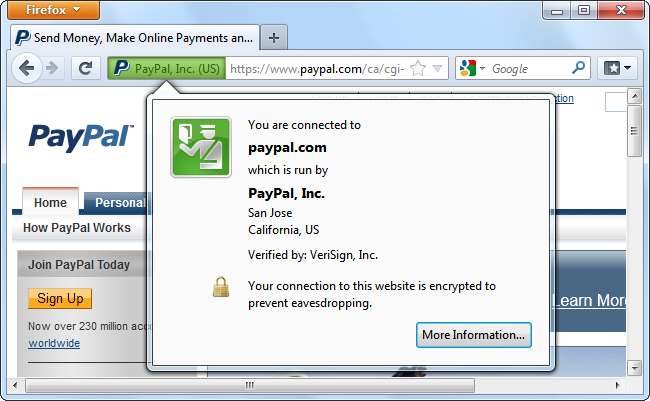

HTTPS-kryptering giver dog en vis verifikation. Lad os f.eks. Sige, at du prøver at oprette forbindelse til din banks websted og du ser HTTPS og låsikonet i din adresselinje . Du ved, at en certificeringsmyndighed har verificeret, at webstedet tilhører din bank.

Hvis du åbnede din banks websted fra et kompromitteret adgangspunkt, og DNS-serveren returnerede adressen på et bedragerisk phishing-websted, ville phishing-webstedet ikke være i stand til at vise den HTTPS-kryptering. Phishing-webstedet vælger dog muligvis at bruge almindelig HTTP i stedet for HTTPS, idet han satser på, at de fleste brugere ikke bemærker forskellen og alligevel indtaster deres online-bankoplysninger.

Din bank har ingen måde at sige "Dette er de legitime IP-adresser til vores websted."

Hvordan DNSSEC vil hjælpe

En DNS-opslag sker faktisk i flere faser. For eksempel, når din computer beder om www.howtogeek.com, udfører din computer denne opslag i flere faser:

- Det spørger først "rodzonekataloget", hvor den kan finde .med .

- Det spørger derefter .com-biblioteket, hvor det kan finde howtogeek.com .

- Derefter spørger howtogeek.com, hvor den kan finde www.howtogeek.com .

DNSSEC indebærer "at underskrive roden." Når din computer spørger rodzonen, hvor den kan finde .com, vil den være i stand til at kontrollere rodzonens signaturnøgle og bekræfte, at det er den legitime rodzone med ægte information. Rodzonen giver derefter oplysninger om signaturnøglen eller .com og dens placering, så din computer kan kontakte. Com-biblioteket og sikre, at det er legitimt. .Com-biblioteket giver signaturnøglen og information til howtogeek.com, så den kan kontakte howtogeek.com og kontrollere, at du er forbundet til den virkelige howtogeek.com, som bekræftet af zoner over det.

Når DNSSEC er rullet ud, vil din computer være i stand til at bekræfte, at DNS-svar er legitime og sande, mens den i øjeblikket ikke har nogen måde at vide, hvilke der er falske, og hvilke der er reelle.

Læs mere om hvordan kryptering fungerer her.

Hvad SOPA ville have gjort

Så hvordan spillede Stop Online Piracy Act, bedre kendt som SOPA, ind i alt dette? Hvis du fulgte SOPA, indså du, at det blev skrevet af folk, der ikke forstod Internettet, så det ville "bryde Internettet" på forskellige måder. Dette er en af dem.

Husk, at DNSSEC tillader domænenavnejere at underskrive deres DNS-poster. Så for eksempel kan thepiratebay.se bruge DNSSEC til at specificere de IP-adresser, det er tilknyttet. Når din computer udfører et DNS-opslag - hvad enten det er til google.com eller thepiratebay.se - giver DNSSEC computeren mulighed for at bestemme, at den modtager det korrekte svar som valideret af domænenavnets ejere. DNSSEC er bare en protokol; det forsøger ikke at skelne mellem "gode" og "dårlige" websteder.

SOPA ville have krævet, at internetudbydere omdirigerede DNS-opslag til "dårlige" websteder. For eksempel, hvis en internetudbyders abonnenter forsøgte at få adgang til thepiratebay.se, ville ISP's DNS-servere returnere adressen på et andet websted, som ville informere dem om, at Pirate Bay var blevet blokeret.

Med DNSSEC kunne en sådan omdirigering ikke skelnes fra et mand-i-midten-angreb, hvilket DNSSEC var designet til at forhindre. Internetudbydere, der implementerer DNSSEC, skal svare med den faktiske adresse på Pirate Bay og vil således være i strid med SOPA. For at imødekomme SOPA bliver DNSSEC nødt til at skære et stort hul i det, et der giver internetudbydere og regeringer mulighed for at omdirigere DNS-anmodninger om domænenavn uden tilladelse fra domænenavnets ejere. Dette ville være vanskeligt (hvis ikke umuligt) at gøre på en sikker måde, sandsynligvis åbne nye sikkerhedshuller for angribere.

Heldigvis er SOPA død, og forhåbentlig kommer den ikke tilbage. DNSSEC er i øjeblikket i brug, hvilket giver en længe forsinket løsning på dette problem.

Billedkredit: Khairil Yusof , Jemimus på Flickr , David Holmes på Flickr