Las extensiones de seguridad del sistema de nombres de dominio (DNSSEC) es una tecnología de seguridad que ayudará a reparar uno de los puntos débiles de Internet. Tenemos suerte de que la SOPA no haya sido aprobada, porque la SOPA habría hecho que DNSSEC fuera ilegal.

DNSSEC agrega seguridad crítica a un lugar donde Internet realmente no tiene ninguna. El sistema de nombres de dominio (DNS) funciona bien, pero no hay verificación en ningún momento del proceso, lo que deja huecos abiertos para los atacantes.

El estado actual de las cosas

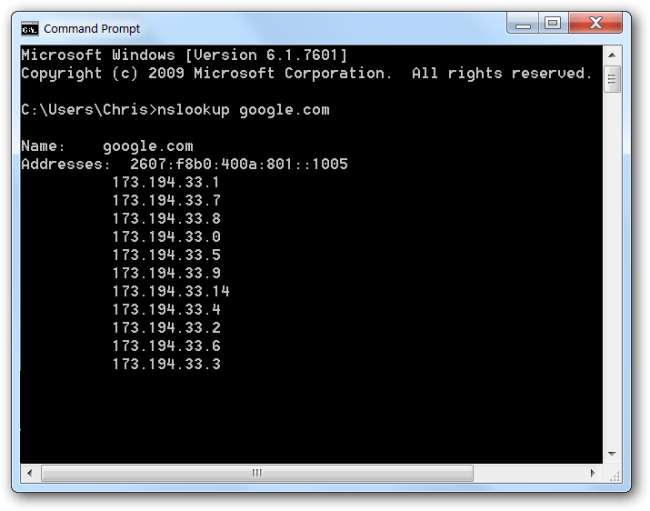

Tenemos explicó cómo funciona el DNS en el pasado. En pocas palabras, cada vez que se conecta a un nombre de dominio como "google.com" o "howtogeek.com", su computadora se comunica con su servidor DNS y busca la dirección IP asociada para ese nombre de dominio. Luego, su computadora se conecta a esa dirección IP.

Es importante destacar que no hay ningún proceso de verificación involucrado en una búsqueda de DNS. Su computadora le pide a su servidor DNS la dirección asociada con un sitio web, el servidor DNS responde con una dirección IP y su computadora dice "¡está bien!" y felizmente se conecta a ese sitio web. Tu computadora no se detiene para verificar si esa es una respuesta válida.

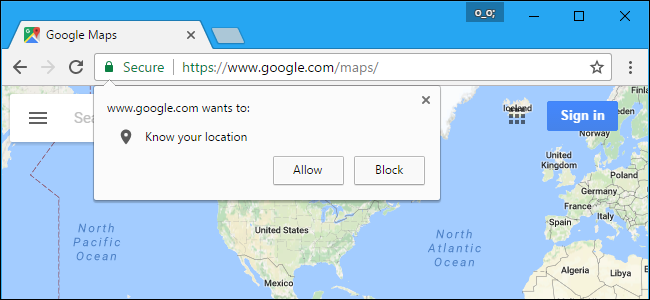

Los atacantes pueden redirigir estas solicitudes de DNS o configurar servidores DNS maliciosos diseñados para devolver respuestas incorrectas. Por ejemplo, si está conectado a una red Wi-Fi pública e intenta conectarse a howtogeek.com, un servidor DNS malicioso en esa red Wi-Fi pública podría devolver una dirección IP completamente diferente. La dirección IP podría llevarlo a una suplantación de identidad sitio web. Su navegador web no tiene una forma real de verificar si una dirección IP está realmente asociada con howtogeek.com; solo tiene que confiar en la respuesta que recibe del servidor DNS.

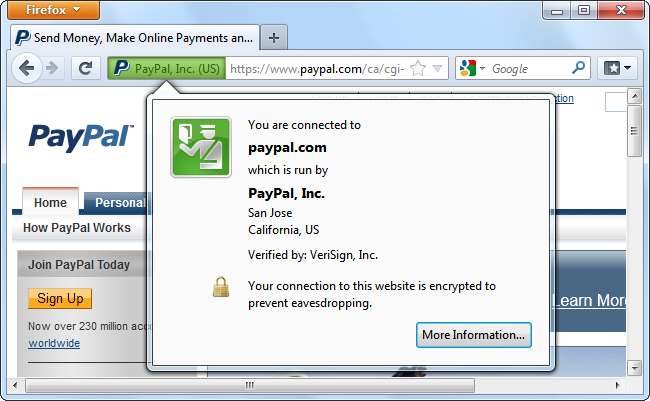

El cifrado HTTPS proporciona cierta verificación. Por ejemplo, supongamos que intenta conectarse al sitio web de su banco y ves HTTPS y el icono de candado en tu barra de direcciones . Sabe que una autoridad de certificación ha verificado que el sitio web pertenece a su banco.

Si accedió al sitio web de su banco desde un punto de acceso comprometido y el servidor DNS devolvió la dirección de un sitio de phishing impostor, el sitio de phishing no podría mostrar ese cifrado HTTPS. Sin embargo, el sitio de phishing puede optar por usar HTTP simple en lugar de HTTPS, apostando a que la mayoría de los usuarios no notarán la diferencia y de todos modos ingresarán su información bancaria en línea.

Su banco no tiene forma de decir "Estas son las direcciones IP legítimas de nuestro sitio web".

Cómo ayudará DNSSEC

Una búsqueda de DNS en realidad ocurre en varias etapas. Por ejemplo, cuando su computadora solicita www.howtogeek.com, su computadora realiza esta búsqueda en varias etapas:

- Primero pregunta al "directorio de la zona raíz" dónde puede encontrar .con .

- Luego pregunta al directorio .com dónde puede encontrar howtogeek.com .

- Luego pregunta a howtogeek.com dónde puede encontrar www.howtogeek.com .

DNSSEC implica "firmar la raíz". Cuando su computadora pregunte a la zona raíz dónde puede encontrar .com, podrá verificar la clave de firma de la zona raíz y confirmar que es la zona raíz legítima con información verdadera. La zona raíz proporcionará información sobre la clave de firma o .com y su ubicación, lo que permitirá que su computadora se comunique con el directorio .com y se asegure de que sea legítimo. El directorio .com proporcionará la clave de firma y la información para howtogeek.com, lo que le permitirá ponerse en contacto con howtogeek.com y verificar que está conectado al howtogeek.com real, como lo confirman las zonas de arriba.

Cuando DNSSEC esté completamente implementado, su computadora podrá confirmar que las respuestas de DNS son legítimas y verdaderas, mientras que actualmente no tiene forma de saber cuáles son falsas y cuáles son reales.

Leer más sobre cómo funciona el cifrado aquí.

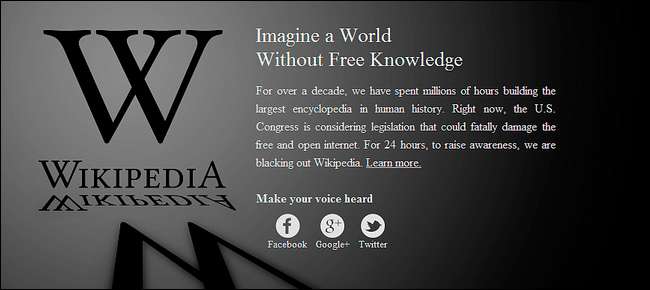

Qué habría hecho la SOPA

Entonces, ¿cómo influyó la Ley Stop Online Piracy Act, más conocida como SOPA, en todo esto? Bueno, si seguiste SOPA, te darás cuenta de que fue escrito por personas que no entendían Internet, por lo que "rompería Internet" de varias maneras. Este es uno de ellos.

Recuerde que DNSSEC permite a los propietarios de nombres de dominio firmar sus registros DNS. Entonces, por ejemplo, thepiratebay.se puede usar DNSSEC para especificar las direcciones IP con las que está asociado. Cuando su computadora realiza una búsqueda de DNS, ya sea para google.com o thepiratebay.se, DNSSEC permitiría que la computadora determine que está recibiendo la respuesta correcta validada por los propietarios del nombre de dominio. DNSSEC es solo un protocolo; no intenta discriminar entre sitios web "buenos" y "malos".

La SOPA habría exigido a los proveedores de servicios de Internet que redirigieran las búsquedas de DNS en busca de sitios web “malos”. Por ejemplo, si los suscriptores de un proveedor de servicios de Internet intentaran acceder a thepiratebay.se, los servidores DNS del ISP devolverían la dirección de otro sitio web, lo que les informaría que Pirate Bay había sido bloqueado.

Con DNSSEC, tal redirección sería indistinguible de un ataque man-in-the-middle, que DNSSEC fue diseñado para prevenir. Los ISP que implementan DNSSEC tendrían que responder con la dirección real de Pirate Bay y, por lo tanto, estarían violando la SOPA. Para adaptarse a la SOPA, las DNSSEC deberían tener un gran agujero, uno que permitiría a los proveedores de servicios de Internet y a los gobiernos redirigir las solicitudes de DNS de nombres de dominio sin el permiso de los propietarios del nombre de dominio. Esto sería difícil (si no imposible) de hacer de manera segura, probablemente abriendo nuevos agujeros de seguridad para los atacantes.

Afortunadamente, SOPA está muerta y es de esperar que no regrese. DNSSEC se está implementando actualmente, lo que proporciona una solución para este problema.

Credito de imagen: Khairil Yusof , Jemimus en Flickr , David Holmes en Flickr