Domain Name System Security Extensions (DNSSEC) er en sikkerhetsteknologi som vil hjelpe med å lappe opp et av internettets svake punkter. Vi er heldige at SOPA ikke gikk, fordi SOPA ville ha gjort DNSSEC ulovlig.

DNSSEC gir kritisk sikkerhet til et sted der Internett egentlig ikke har noe. Domenenavnsystemet (DNS) fungerer bra, men det er ingen bekreftelse på noe tidspunkt i prosessen, noe som lar hull være åpne for angripere.

Den nåværende tilstanden

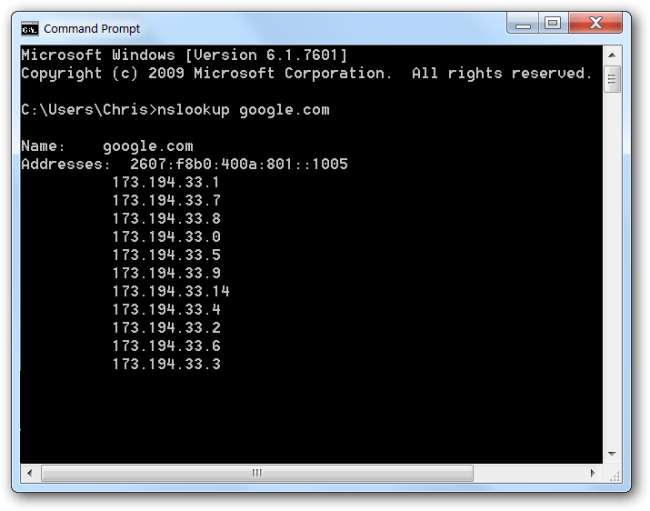

Vi har forklarte hvordan DNS fungerer i fortiden. I et nøtteskall, når du kobler til et domenenavn som “google.com” eller “howtogeek.com”, kontakter datamaskinen din DNS-serveren og ser opp den tilknyttede IP-adressen for det domenenavnet. Datamaskinen din kobles deretter til den IP-adressen.

Det er viktig at det ikke er noen bekreftelsesprosess involvert i et DNS-oppslag. Datamaskinen din ber DNS-serveren sin om adressen som er tilknyttet et nettsted, DNS-serveren svarer med en IP-adresse, og datamaskinen din sier "ok!" og lykkelig kobler til det nettstedet. Datamaskinen din stopper ikke for å sjekke om det er et gyldig svar.

Det er mulig for angripere å omdirigere disse DNS-forespørslene eller sette opp ondsinnede DNS-servere designet for å returnere dårlige svar. For eksempel, hvis du er koblet til et offentlig Wi-Fi-nettverk og prøver å koble til howtogeek.com, kan en ondsinnet DNS-server på det offentlige Wi-Fi-nettverket returnere en annen IP-adresse helt. IP-adressen kan føre deg til en phishing nettsted. Nettleseren din har ingen reell måte å sjekke om en IP-adresse faktisk er knyttet til howtogeek.com; det må bare stole på svaret det mottar fra DNS-serveren.

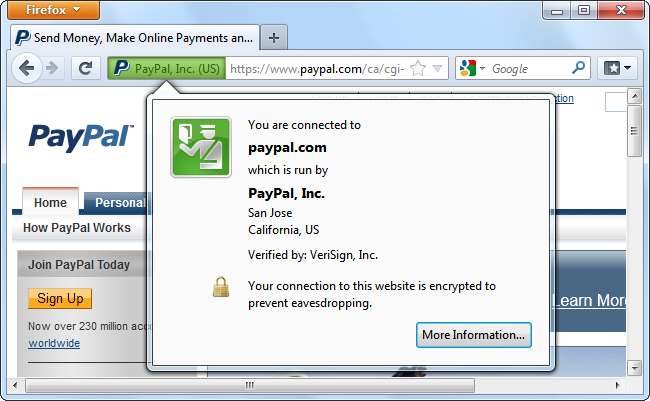

HTTPS-kryptering gir noen bekreftelser. La oss for eksempel si at du prøver å koble til bankens nettsted og du ser HTTPS og låsikonet i adressefeltet . Du vet at en sertifiseringsmyndighet har bekreftet at nettstedet tilhører banken din.

Hvis du gikk inn på bankens nettsted fra et kompromittert tilgangspunkt og DNS-serveren returnerte adressen til et bedragerisk nettfiskeside, kunne ikke phishing-nettstedet vise den HTTPS-krypteringen. Imidlertid kan phishing-nettstedet velge å bruke vanlig HTTP i stedet for HTTPS, ved å satse på at de fleste brukere ikke vil merke forskjellen og uansett vil legge inn sin nettbankinformasjon.

Banken din har ingen måte å si "Dette er de legitime IP-adressene for nettstedet vårt."

Hvordan DNSSEC vil hjelpe

En DNS-oppslag skjer faktisk i flere trinn. Når datamaskinen for eksempel ber om www.howtogeek.com, utfører datamaskinen denne oppslaget i flere trinn:

- Den spør først "rotsonekatalogen" hvor den kan finne .med .

- Den spør deretter .com-katalogen hvor den kan finne howtogeek.com .

- Den spør deretter howtogeek.com hvor den kan finne www.howtogeek.com .

DNSSEC innebærer å "signere roten." Når datamaskinen din spør rotsonen hvor den kan finne .com, vil den kunne sjekke rotsonens signeringsnøkkel og bekrefte at det er den legitime rotsonen med ekte informasjon. Rotsonen vil da gi informasjon om signeringsnøkkelen eller .com og dens beliggenhet, slik at datamaskinen din kan kontakte. Com-katalogen og sikre at den er legitim. .Com-katalogen vil gi signeringsnøkkelen og informasjon for howtogeek.com, slik at den kan kontakte howtogeek.com og verifisere at du er koblet til den virkelige howtogeek.com, som bekreftet av sonene over den.

Når DNSSEC er rullet ut, vil datamaskinen din kunne bekrefte at DNS-svarene er legitime og sanne, mens det for øyeblikket ikke har noen måte å vite hvilke som er falske og hvilke som er ekte.

Les mer om hvordan kryptering fungerer her.

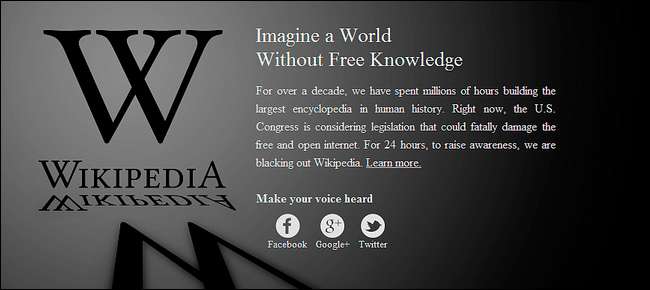

Hva SOPA ville ha gjort

Så hvordan spilte Stop Online Piracy Act, bedre kjent som SOPA, inn i alt dette? Vel, hvis du fulgte SOPA, skjønner du at det ble skrevet av folk som ikke forsto Internett, så det ville "bryte Internett" på forskjellige måter. Dette er en av dem.

Husk at DNSSEC lar domenenavneiere signere DNS-postene sine. Så, for eksempel, kan thepiratebay.se bruke DNSSEC til å spesifisere IP-adressene den er tilknyttet. Når datamaskinen din utfører et DNS-oppslag - enten det er for google.com eller thepiratebay.se - vil DNSSEC tillate datamaskinen å fastslå at den får riktig svar som validert av eierne av domenenavnet. DNSSEC er bare en protokoll; det prøver ikke å skille mellom "gode" og "dårlige" nettsteder.

SOPA ville ha krevd Internett-leverandører å omdirigere DNS-oppslag for "dårlige" nettsteder. For eksempel, hvis en internettleverandørs abonnenter prøvde å få tilgang til thepiratebay.se, ville Internett-leverandørens DNS-servere returnere adressen til et annet nettsted, som ville informere dem om at Pirate Bay hadde blitt blokkert.

Med DNSSEC vil en slik omdirigering ikke kunne skilles fra et menneske-i-midten-angrep, som DNSSEC var designet for å forhindre. Internett-leverandører som distribuerer DNSSEC, må svare med den faktiske adressen til Pirate Bay, og vil dermed bryte SOPA. For å imøtekomme SOPA, må DNSSEC ha et stort hull i det, som vil tillate internettleverandører og myndigheter å omdirigere domenenavn DNS-forespørsler uten tillatelse fra domenenavnets eiere. Dette ville være vanskelig (om ikke umulig) å gjøre på en sikker måte, og sannsynligvis åpne nye sikkerhetshull for angripere.

Heldigvis er SOPA død, og forhåpentligvis kommer den ikke tilbake. DNSSEC blir for tiden distribuert, og gir en langvarig løsning på dette problemet.

Bildekreditt: Khairil Yusof , Jemimus på Flickr , David Holmes på Flickr

![[Updated] Google Drive har et alvorlig spamproblem, men Google sier at en løsning kommer](https://cdn.thefastcode.com/static/thumbs/updated-google-drive-has-a-serious-spam-problem-but-google-says-a-fix-is-coming.jpg)