Domain Name System Security Extensions (DNSSEC) on suojaustekniikka, joka auttaa korjaamaan yhtä Internetin heikkouksista. Olemme onnekkaita, että SOPA ei läpäissyt, koska SOPA olisi tehnyt DNSSECistä laittoman.

DNSSEC lisää kriittistä tietoturvaa paikkaan, jossa Internetillä ei oikeastaan ole mitään. Domain-nimijärjestelmä (DNS) toimii hyvin, mutta prosessin missään vaiheessa ei ole vahvistusta, mikä jättää aukot hyökkääjille.

Nykyinen tilanne

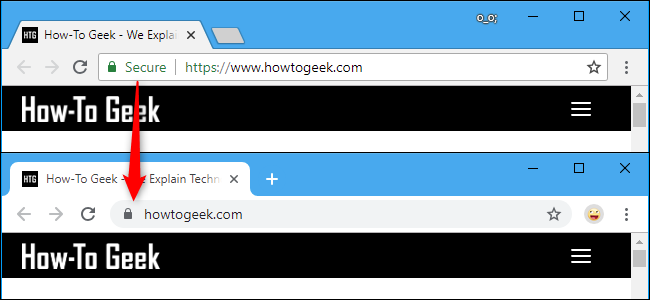

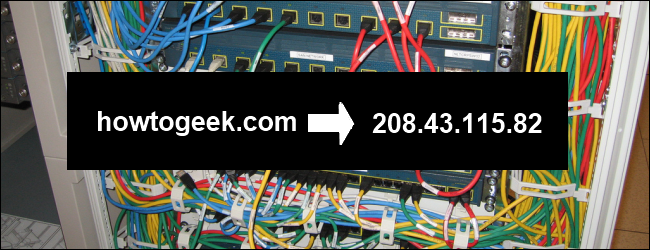

Olemme selitti kuinka DNS toimii menneisyydessä. Lyhyesti sanottuna, aina kun muodostat yhteyden verkkotunnukseen, kuten “google.com” tai “howtogeek.com”, tietokoneesi ottaa yhteyttä sen DNS-palvelimeen ja etsii kyseisen verkkotunnuksen siihen liittyvän IP-osoitteen. Tietokone muodostaa yhteyden kyseiseen IP-osoitteeseen.

Tärkeää on, että DNS-hakuun ei sisälly vahvistusprosessia. Tietokoneesi kysyy DNS-palvelimelta verkkosivustoon liittyvää osoitetta, DNS-palvelin vastaa IP-osoitteella ja tietokoneesi sanoo "okei!" ja muodostaa mielellään yhteyden kyseiseen verkkosivustoon. Tietokone ei pysähdy tarkistamaan, onko tämä kelvollinen vastaus.

Hyökkääjät voivat ohjata nämä DNS-pyynnöt uudelleen tai asettaa haitallisia DNS-palvelimia, jotka on suunniteltu palauttamaan virheelliset vastaukset. Jos olet esimerkiksi yhteydessä julkiseen Wi-Fi-verkkoon ja yrität muodostaa yhteyden osoitteeseen howtogeek.com, kyseisen julkisen Wi-Fi-verkon haitallinen DNS-palvelin voi palauttaa kokonaan toisen IP-osoitteen. IP-osoite voi johtaa sinut a tietojenkalastelu verkkosivusto. Web-selaimellasi ei ole todellista tapaa tarkistaa, onko IP-osoite todella liitetty osoitteeseen howtogeek.com; sen on vain luotettava DNS-palvelimelta saamaansa vastaukseen.

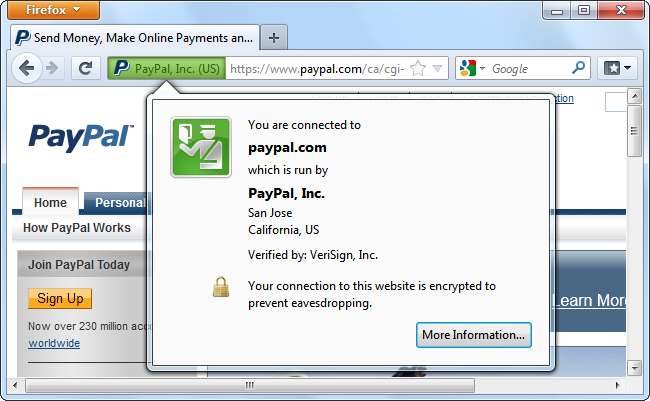

HTTPS-salaus tarjoaa jonkin verran vahvistusta. Oletetaan esimerkiksi, että yrität muodostaa yhteyden pankkisi verkkosivustoon ja näet osoiterivillä HTTPS ja lukituskuvakkeen . Tiedät, että sertifiointiviranomainen on vahvistanut, että verkkosivusto kuuluu pankkisi.

Jos käytit pankkisi verkkosivustoa vaarantuneesta tukiasemasta ja DNS-palvelin palautti väärennetyn tietojenkalastelusivuston osoitteen, tietojenkalastelusivusto ei pysty näyttämään kyseistä HTTPS-salausta. Tietojenkalastelusivusto voi kuitenkin päättää käyttää pelkkää HTTP: tä HTTPS: n sijaan, vedonlyöntiä, että useimmat käyttäjät eivät huomaa eroa ja syöttävät verkkopankkitietonsa joka tapauksessa.

Pankillasi ei ole tapaa sanoa "Nämä ovat verkkosivustomme lailliset IP-osoitteet".

Kuinka DNSSEC auttaa

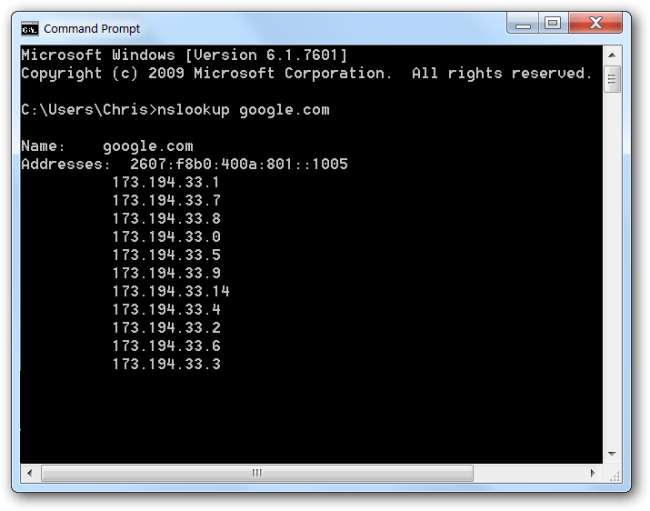

DNS-haku tapahtuu itse asiassa useissa vaiheissa. Esimerkiksi kun tietokoneesi kysyy www.howtogeek.com, tietokone suorittaa tämän haun useissa vaiheissa:

- Se kysyy ensin juurihakemistolta, mistä se löytää .kanssa .

- Sitten se kysyy .com-hakemistolta, mistä se voi löytää howtogeek.com .

- Sitten se kysyy howtogeek.com mistä se löytää www.howtogeek.com .

DNSSEC sisältää "rootin allekirjoittamisen". Kun tietokoneesi kysyy juurivyöhykkeeltä, mistä se löytää .com-tiedoston, se voi tarkistaa juurivyöhykkeen allekirjoitusavaimen ja vahvistaa, että se on laillinen juurivyöhyke, jolla on oikeita tietoja. Juurivyöhyke antaa sitten tietoja allekirjoitusavaimesta tai .comista ja sen sijainnista, jolloin tietokoneesi voi ottaa yhteyttä .com-hakemistoon ja varmistaa, että se on laillinen. .Com-hakemisto tarjoaa allekirjoitusavaimen ja tiedot sivustolle howtogeek.com, jolloin se voi ottaa yhteyttä howtogeek.comiin ja tarkistaa, että olet yhteydessä todelliseen howtogeek.com-sivustoon, kuten sen yläpuoliset vyöhykkeet vahvistavat.

Kun DNSSEC on kokonaan otettu käyttöön, tietokoneesi voi varmistaa, että DNS-vastaukset ovat oikeutettuja ja totta, vaikka sillä ei tällä hetkellä ole tapaa tietää, mitkä ovat väärennettyjä ja mitkä todellisia.

Lue lisää miten salaus toimii tässä.

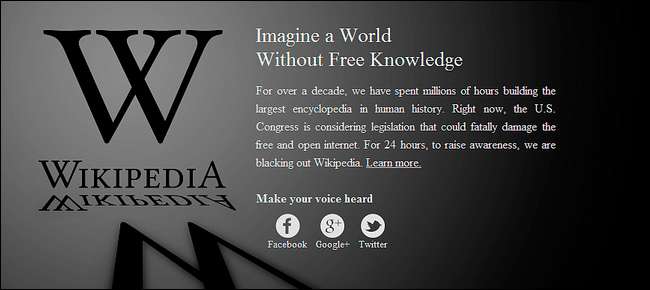

Mitä SOPA olisi tehnyt

Joten miten Stop Online Piracy Act, joka tunnetaan paremmin nimellä SOPA, pelasi kaiken tämän? No, jos seuraat SOPAa, huomaat, että sen ovat kirjoittaneet ihmiset, jotka eivät ymmärrä Internetiä, joten se "rikkoo Internetiä" monin tavoin. Tämä on yksi heistä.

Muista, että DNSSEC antaa verkkotunnuksen omistajille mahdollisuuden allekirjoittaa DNS-tietueensa. Joten esimerkiksi thepiratebay.se voi määrittää DNSSEC: n määrittämään IP-osoitteet, joihin se liittyy. Kun tietokone suorittaa DNS-haun - olipa kyseessä google.com tai thepiratebay.se -, DNSSEC antaisi tietokoneen määrittää, että se saa oikean vastauksen verkkotunnuksen omistajien vahvistamana. DNSSEC on vain protokolla; se ei yritä erottaa "hyviä" ja "huonoja" verkkosivustoja.

SOPA olisi vaatinut Internet-palveluntarjoajia ohjaamaan uudelleen DNS-haun "huonoille" verkkosivustoille. Esimerkiksi, jos Internet-palveluntarjoajan tilaajat yrittivät käyttää thepiratebay.se-palvelua, Internet-palveluntarjoajan DNS-palvelimet palauttaisivat toisen verkkosivuston osoitteen, mikä ilmoittaisi heille, että Pirate Bay oli estetty.

DNSSEC: n avulla tällaista uudelleenohjausta ei voida erottaa man-in-the-middle-hyökkäyksestä, jonka DNSSEC oli suunniteltu estämään. DNSSECiä käyttävien Internet-palveluntarjoajien olisi vastattava Pirate Bayn todellisella osoitteella, ja ne rikkovat siten SOPA: ta. SOPA: n mukauttamiseksi DNSSEC: llä olisi oltava siinä reikä, joka antaisi Internet-palveluntarjoajille ja hallituksille mahdollisuuden ohjata verkkotunnuksen DNS-pyyntöjä ilman verkkotunnuksen omistajien lupaa. Tätä olisi vaikea (ellei mahdotonta) tehdä turvallisella tavalla, mikä todennäköisesti avaisi uusia turvallisuusreikiä hyökkääjille.

Onneksi SOPA on kuollut, eikä se toivottavasti tule takaisin. DNSSEC on parhaillaan käytössä, ja se tarjoaa ongelman kauan sitten myöhässä.

Kuvahyvitys: Khairil Yusof , Jemimus on Flickr , David Holmes on Flickr