Domain Name System Security Extensions (DNSSEC) is een beveiligingstechnologie die een van de zwakke punten van internet zal helpen herstellen. We hebben geluk dat SOPA niet slaagde, want SOPA zou DNSSEC illegaal hebben gemaakt.

DNSSEC voegt kritieke beveiliging toe aan een plek waar internet die niet echt heeft. Het domeinnaamsysteem (DNS) werkt goed, maar er is op geen enkel moment in het proces verificatie, waardoor er gaten openblijven voor aanvallers.

De huidige stand van zaken

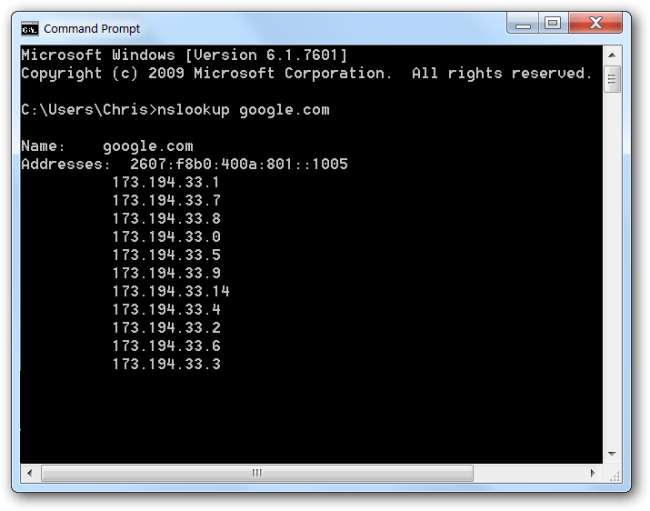

We hebben legde uit hoe DNS werkt in het verleden. In een notendop: wanneer u verbinding maakt met een domeinnaam zoals "google.com" of "howtogeek.com", neemt uw computer contact op met de DNS-server en zoekt hij het bijbehorende IP-adres voor die domeinnaam op. Uw computer maakt vervolgens verbinding met dat IP-adres.

Belangrijk is dat er geen verificatieproces is betrokken bij een DNS-lookup. Uw computer vraagt zijn DNS-server om het adres dat aan een website is gekoppeld, de DNS-server antwoordt met een IP-adres en uw computer zegt "oké!" en maakt graag verbinding met die website. Uw computer stopt niet om te controleren of dat een geldig antwoord is.

Het is mogelijk voor aanvallers om deze DNS-verzoeken om te leiden of kwaadaardige DNS-servers in te stellen die ontworpen zijn om slechte reacties te retourneren. Als u bijvoorbeeld bent verbonden met een openbaar wifi-netwerk en u probeert verbinding te maken met howtogeek.com, kan een kwaadwillende DNS-server op dat openbare wifi-netwerk een geheel ander IP-adres retourneren. Het IP-adres kan u naar een phishing website. Uw webbrowser heeft geen echte manier om te controleren of een IP-adres daadwerkelijk is gekoppeld aan howtogeek.com; het hoeft alleen maar te vertrouwen op het antwoord dat het van de DNS-server ontvangt.

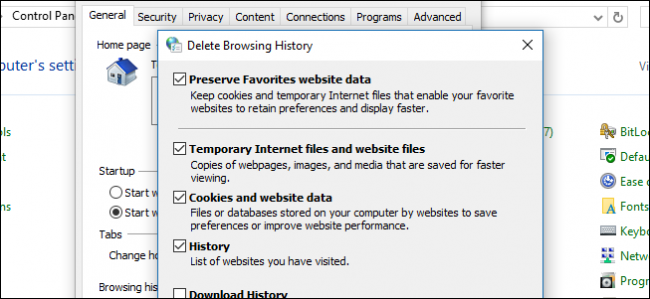

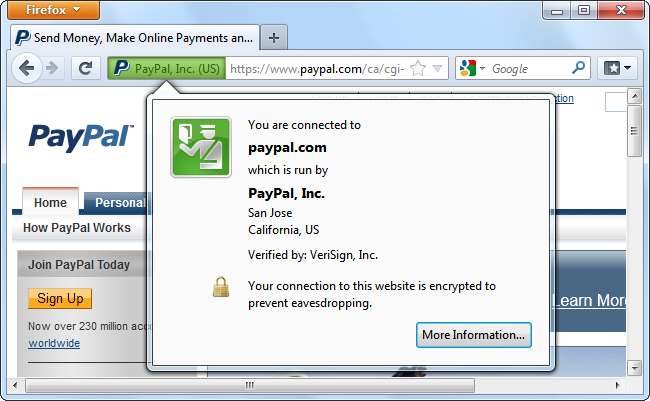

HTTPS-codering biedt enige verificatie. Stel dat u probeert verbinding te maken met de website van uw bank en je ziet HTTPS en het slotpictogram in je adresbalk . U weet dat een certificeringsinstantie heeft geverifieerd dat de website van uw bank is.

Als u de website van uw bank heeft geopend vanaf een gecompromitteerd toegangspunt en de DNS-server het adres van een bedrieglijke phishing-site heeft geretourneerd, kan de phishing-site die HTTPS-codering niet weergeven. De phishing-site kan er echter voor kiezen om gewone HTTP te gebruiken in plaats van HTTPS, in de veronderstelling dat de meeste gebruikers het verschil niet zouden opmerken en toch hun online bankgegevens zouden invoeren.

Uw bank kan niet zeggen: "Dit zijn de legitieme IP-adressen van onze website."

Hoe DNSSEC zal helpen

Een DNS-lookup gebeurt eigenlijk in verschillende fasen. Als uw computer bijvoorbeeld om www.howtogeek.com vraagt, voert uw computer deze zoekopdracht in verschillende fasen uit:

- Het vraagt eerst de "root zone directory" waar het kan vinden .met .

- Vervolgens wordt de .com-directory gevraagd waar het kan vinden howtogeek.com .

- Vervolgens wordt howtogeek.com gevraagd waar het kan vinden www.howtogeek.com .

DNSSEC omvat "het ondertekenen van de root". Wanneer uw computer de rootzone vraagt waar hij .com kan vinden, kan hij de ondertekeningssleutel van de rootzone controleren en bevestigen dat dit de legitieme rootzone is met echte informatie. De root-zone geeft dan informatie over de ondertekeningssleutel of .com en zijn locatie, zodat uw computer contact kan opnemen met de .com-directory en kan controleren of deze legitiem is. De .com-directory biedt de ondertekeningssleutel en informatie voor howtogeek.com, zodat deze contact kan opnemen met howtogeek.com en kan verifiëren dat u verbonden bent met de echte howtogeek.com, zoals bevestigd door de zones erboven.

Wanneer DNSSEC volledig is uitgerold, kan uw computer bevestigen dat DNS-antwoorden legitiem en waar zijn, terwijl het momenteel niet weet welke nep zijn en welke echt.

Lees er meer over hoe versleuteling werkt hier.

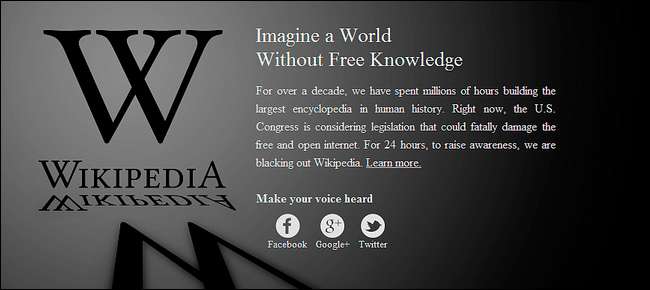

Wat SOPA zou hebben gedaan

Dus hoe speelde de Stop Online Piracy Act, beter bekend als SOPA, bij dit alles? Als je SOPA volgt, realiseer je je dat het is geschreven door mensen die het internet niet kenden, dus het zou het internet op verschillende manieren "breken". Dit is er een van.

Onthoud dat DNSSEC eigenaren van domeinnamen toestaat hun DNS-records te ondertekenen. Thepiratebay.se kan bijvoorbeeld DNSSEC gebruiken om de IP-adressen op te geven waaraan het is gekoppeld. Wanneer uw computer een DNS-lookup uitvoert - of het nu voor google.com of thepiratebay.se is - stelt DNSSEC de computer in staat vast te stellen dat deze het juiste antwoord ontvangt, zoals gevalideerd door de eigenaren van de domeinnaam. DNSSEC is slechts een protocol; het probeert geen onderscheid te maken tussen 'goede' en 'slechte' websites.

SOPA zou van internetproviders hebben verlangd dat ze DNS-lookups voor "slechte" websites omleiden. Als de abonnees van een internetserviceprovider bijvoorbeeld probeerden toegang te krijgen tot thepiratebay.se, zouden de DNS-servers van de ISP het adres van een andere website retourneren, wat hen zou laten weten dat Pirate Bay was geblokkeerd.

Met DNSSEC zou een dergelijke omleiding niet te onderscheiden zijn van een man-in-the-middle-aanval, die DNSSEC moest voorkomen. ISP's die DNSSEC inzetten, zouden moeten reageren met het daadwerkelijke adres van de Pirate Bay en zouden daarmee SOPA overtreden. Om SOPA mogelijk te maken, zou er een groot gat in DNSSEC moeten worden uitgesneden, waardoor internetproviders en overheden DNS-verzoeken voor domeinnamen kunnen omleiden zonder de toestemming van de eigenaren van de domeinnaam. Dit zou moeilijk (zo niet onmogelijk) zijn om op een veilige manier te doen, waardoor waarschijnlijk nieuwe beveiligingslekken voor aanvallers ontstaan.

Gelukkig is SOPA dood en komt het hopelijk niet meer terug. DNSSEC wordt momenteel geïmplementeerd en biedt een langverwachte oplossing voor dit probleem.

Afbeelding tegoed: Khairil Yusof , Jemimus op Flickr , David Holmes op Flickr