DNSEC (Domain Name System Security Extensions)는 인터넷의 약점 중 하나를 보완하는 데 도움이되는 보안 기술입니다. SOPA가 DNSSEC를 불법으로 만들었 기 때문에 SOPA가 통과하지 못한 것은 다행입니다.

DNSSEC는 인터넷에 실제로 존재하지 않는 곳에 중요한 보안을 추가합니다. DNS (도메인 이름 시스템)는 잘 작동하지만 프로세스의 어느 시점에서도 확인이 이루어지지 않아 공격자에게 구멍이 생깁니다.

현 상황

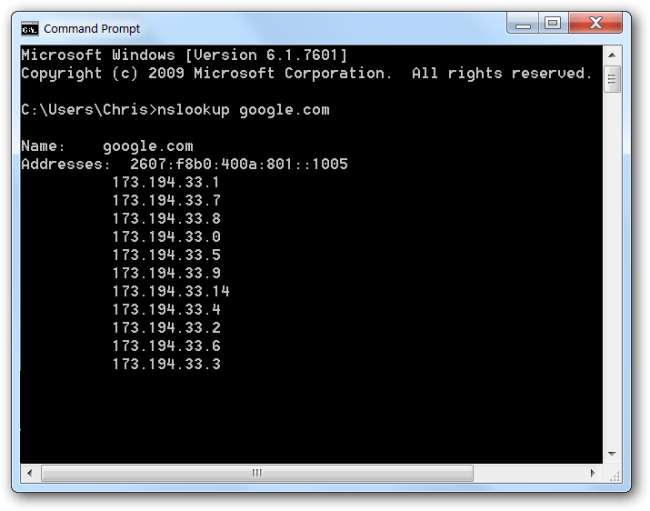

우리는 DNS 작동 방식 설명 과거에. 간단히 말해 "google.com"또는 "howtogeek.com"과 같은 도메인 이름에 연결할 때마다 컴퓨터는 DNS 서버에 접속하여 해당 도메인 이름에 대한 관련 IP 주소를 찾습니다. 그러면 컴퓨터가 해당 IP 주소에 연결됩니다.

중요한 것은 DNS 조회와 관련된 확인 프로세스가 없다는 것입니다. 컴퓨터는 DNS 서버에 웹 사이트와 관련된 주소를 요청하고 DNS 서버는 IP 주소로 응답하며 컴퓨터는 "좋아요!"라고 말합니다. 행복하게 그 웹 사이트에 연결됩니다. 컴퓨터는 그것이 유효한 응답인지 확인하기 위해 멈추지 않습니다.

공격자가 이러한 DNS 요청을 리디렉션하거나 잘못된 응답을 반환하도록 설계된 악성 DNS 서버를 설정할 수 있습니다. 예를 들어 공용 Wi-Fi 네트워크에 연결되어 있고 howtogeek.com에 연결하려고하면 해당 공용 Wi-Fi 네트워크의 악성 DNS 서버가 완전히 다른 IP 주소를 반환 할 수 있습니다. IP 주소로 인해 피싱 웹 사이트. 웹 브라우저에는 IP 주소가 실제로 howtogeek.com과 연결되어 있는지 확인할 수있는 실제 방법이 없습니다. DNS 서버로부터받은 응답을 신뢰하기 만하면됩니다.

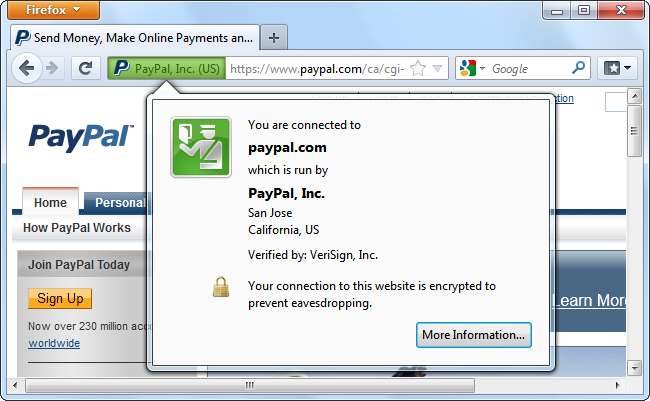

HTTPS 암호화는 몇 가지 확인을 제공합니다. 예를 들어 은행 웹 사이트에 연결을 시도하고 주소 표시 줄에 HTTPS 및 자물쇠 아이콘이 표시됩니다. . 인증 기관에서 웹 사이트가 은행 소유임을 확인했음을 알고 있습니다.

손상된 액세스 포인트에서 은행 웹 사이트에 액세스하고 DNS 서버가 가짜 피싱 사이트의 주소를 반환 한 경우 피싱 사이트는 HTTPS 암호화를 표시 할 수 없습니다. 그러나 피싱 사이트는 HTTPS 대신 일반 HTTP를 사용하여 대부분의 사용자가 차이를 인식하지 못하고 어쨌든 온라인 뱅킹 정보를 입력 할 것이라고 확신 할 수 있습니다.

귀하의 은행은 "이것들이 저희 웹 사이트의 합법적 인 IP 주소입니다"라고 말할 방법이 없습니다.

DNSSEC의 도움

DNS 조회는 실제로 여러 단계에서 발생합니다. 예를 들어, 컴퓨터에서 www.howtogeek.com을 요청하면 컴퓨터는 여러 단계에서이 조회를 수행합니다.

- 먼저 찾을 수있는 "루트 영역 디렉토리"를 묻습니다. .와 .

- 그런 다음 찾을 수있는 .com 디렉토리를 묻습니다. howtogeek.com .

- 그런 다음 howtogeek.com에서 찾을 수있는 위치를 묻습니다. www.howtogeek.com .

DNSSEC에는 "루트 서명"이 포함됩니다. 컴퓨터가 .com을 찾을 수있는 루트 영역을 물으면 루트 영역의 서명 키를 확인하고 실제 정보가있는 합법적 인 루트 영역인지 확인할 수 있습니다. 그런 다음 루트 영역은 서명 키 또는 .com 및 해당 위치에 대한 정보를 제공하여 컴퓨터가 .com 디렉토리에 접속하여 합법적인지 확인할 수 있도록합니다. .com 디렉토리는 howtogeek.com에 대한 서명 키와 정보를 제공하여 howtogeek.com에 연락하고 그 위의 영역에서 확인한대로 실제 howtogeek.com에 연결되어 있는지 확인할 수 있습니다.

DNSSEC가 완전히 출시되면 컴퓨터는 DNS 응답이 합법적이고 사실인지 확인할 수 있지만 현재는 어떤 것이 가짜인지, 어떤 것이 진짜인지 알 수있는 방법이 없습니다.

자세히 알아보기 암호화 작동 원리 여기.

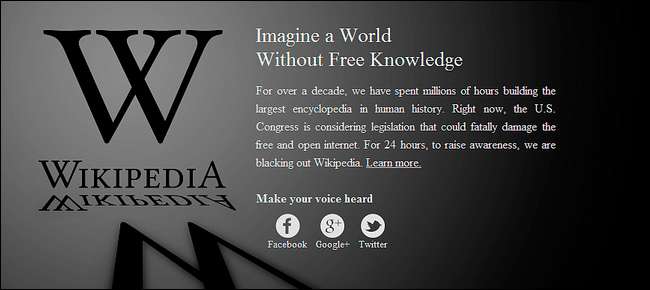

SOPA가 할 수있는 일

그렇다면 SOPA로 더 잘 알려진 Stop Online Piracy Act가이 모든 것에 어떻게 작용했을까요? 음, SOPA를 따랐다면 그것이 인터넷을 이해하지 못하는 사람들이 쓴 것임을 깨닫고, 그래서 그것은 다양한 방법으로“인터넷을 깨뜨릴 것”입니다. 이것은 그들 중 하나입니다.

DNSSEC는 도메인 이름 소유자가 DNS 레코드에 서명 할 수 있도록 허용합니다. 따라서 예를 들어 thepiratebay.se는 DNSSEC를 사용하여 연결된 IP 주소를 지정할 수 있습니다. 컴퓨터가 google.com 또는 thepiratebay.se에 대한 DNS 조회를 수행 할 때 DNSSEC를 통해 컴퓨터는 도메인 이름 소유자가 확인한 올바른 응답을 받고 있는지 확인할 수 있습니다. DNSSEC는 단순한 프로토콜입니다. "좋은"웹 사이트와 "나쁜"웹 사이트를 구별하려고하지 않습니다.

SOPA는 인터넷 서비스 공급자가 "나쁜"웹 사이트에 대한 DNS 조회를 리디렉션하도록 요구했을 것입니다. 예를 들어 인터넷 서비스 제공 업체의 가입자가 thepiratebay.se에 액세스하려고하면 ISP의 DNS 서버가 다른 웹 사이트의 주소를 반환하여 Pirate Bay가 차단되었음을 알립니다.

DNSSEC를 사용하면 이러한 리디렉션은 DNSSEC가 방지하도록 설계된 중간자 공격과 구별 할 수 없습니다. DNSSEC를 배포하는 ISP는 Pirate Bay의 실제 주소로 응답해야하므로 SOPA를 위반하게됩니다. SOPA를 수용하기 위해 DNSSEC는 인터넷 서비스 제공 업체와 정부가 도메인 이름 소유자의 허가없이 도메인 이름 DNS 요청을 리디렉션 할 수있는 큰 구멍을 만들어야합니다. 이것은 (불가능하지는 않지만) 안전한 방식으로 수행하기가 어렵고 공격자에게 새로운 보안 허점을 열 가능성이 있습니다.

운 좋게도 SOPA는 죽었고 다시 돌아 오지 않기를 바랍니다. DNSSEC는 현재 배포 중이며이 문제에 대한 장기적인 수정을 제공합니다.

이미지 크레딧 : 카이 릴 유 소프 , Flickr의 Jemimus , Flickr의 David Holmes