DNSSEC (Domain Name System Security Extensions) ist eine Sicherheitstechnologie, mit deren Hilfe eine der Schwachstellen des Internets behoben werden kann. Wir haben Glück, dass SOPA nicht bestanden wurde, da SOPA DNSSEC illegal gemacht hätte.

DNSSEC fügt einem Ort, an dem das Internet keine wirklich hat, kritische Sicherheit hinzu. Das Domain Name System (DNS) funktioniert gut, es gibt jedoch zu keinem Zeitpunkt des Prozesses eine Überprüfung, sodass für Angreifer Lücken offen bleiben.

Der aktuelle Stand der Dinge

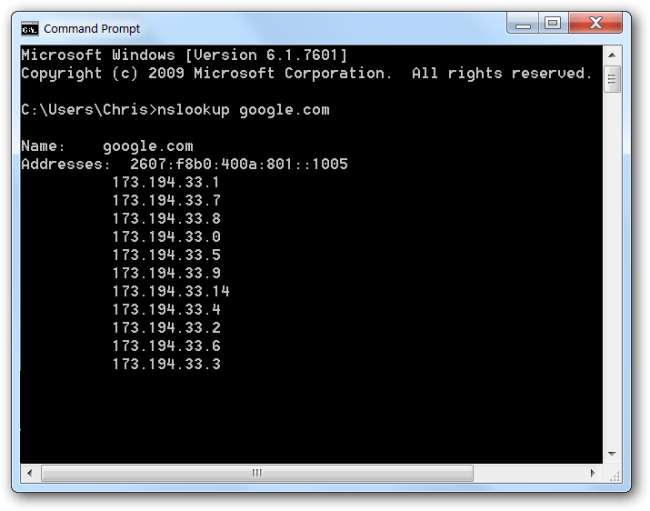

Wir haben erklärt, wie DNS funktioniert in der Vergangenheit. Kurz gesagt, wenn Sie eine Verbindung zu einem Domainnamen wie "google.com" oder "howtogeek.com" herstellen, kontaktiert Ihr Computer seinen DNS-Server und sucht nach der zugehörigen IP-Adresse für diesen Domainnamen. Ihr Computer stellt dann eine Verbindung zu dieser IP-Adresse her.

Wichtig ist, dass bei einer DNS-Suche kein Überprüfungsprozess erforderlich ist. Ihr Computer fragt seinen DNS-Server nach der einer Website zugeordneten Adresse, der DNS-Server antwortet mit einer IP-Adresse und Ihr Computer sagt "OK!" und verbindet sich glücklich mit dieser Website. Ihr Computer stoppt nicht, um zu überprüfen, ob dies eine gültige Antwort ist.

Angreifer können diese DNS-Anforderungen umleiten oder böswillige DNS-Server einrichten, die schlechte Antworten zurückgeben. Wenn Sie beispielsweise mit einem öffentlichen Wi-Fi-Netzwerk verbunden sind und versuchen, eine Verbindung zu howtogeek.com herzustellen, kann ein böswilliger DNS-Server in diesem öffentlichen Wi-Fi-Netzwerk eine vollständig andere IP-Adresse zurückgeben. Die IP-Adresse könnte Sie zu einem führen phishing Webseite. Ihr Webbrowser kann nicht wirklich überprüfen, ob eine IP-Adresse tatsächlich mit howtogeek.com verknüpft ist. Es muss nur der Antwort vertrauen, die es vom DNS-Server erhält.

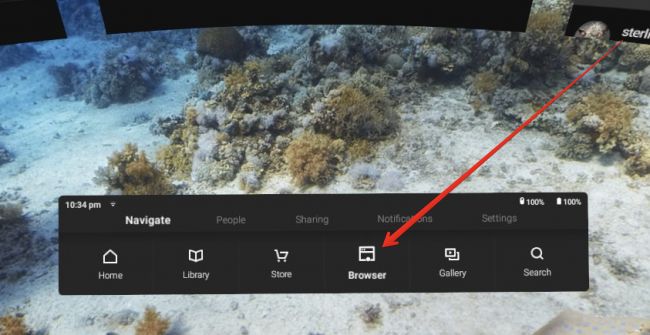

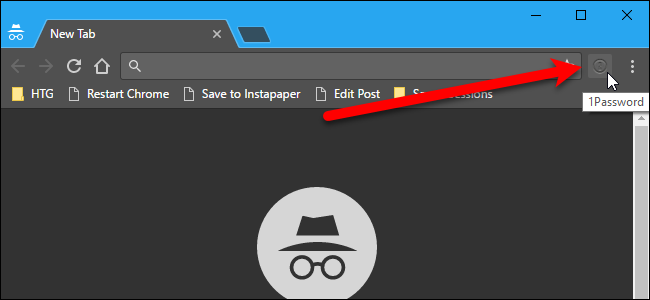

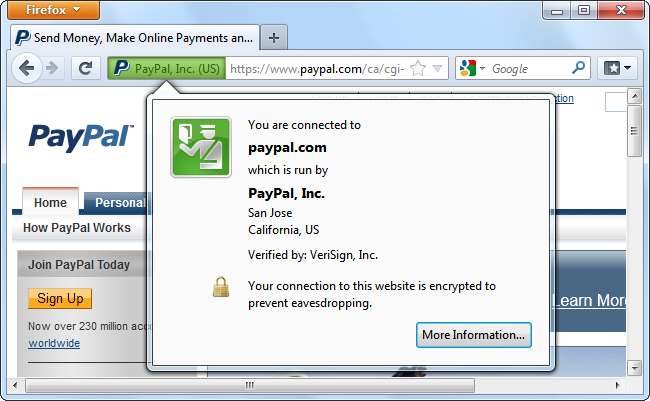

Die HTTPS-Verschlüsselung bietet einige Überprüfungen. Angenommen, Sie versuchen, eine Verbindung zur Website Ihrer Bank herzustellen, und Sie sehen HTTPS und das Schlosssymbol in Ihrer Adressleiste . Sie wissen, dass eine Zertifizierungsstelle überprüft hat, dass die Website Ihrer Bank gehört.

Wenn Sie von einem kompromittierten Zugangspunkt auf die Website Ihrer Bank zugegriffen haben und der DNS-Server die Adresse einer Betrüger-Phishing-Site zurückgegeben hat, kann die Phishing-Site diese HTTPS-Verschlüsselung nicht anzeigen. Die Phishing-Site kann sich jedoch für die Verwendung von einfachem HTTP anstelle von HTTPS entscheiden, wobei darauf gewettet wird, dass die meisten Benutzer den Unterschied nicht bemerken und ihre Online-Banking-Informationen trotzdem eingeben würden.

Ihre Bank kann nicht sagen: "Dies sind die legitimen IP-Adressen für unsere Website."

Wie DNSSEC hilft

Eine DNS-Suche erfolgt tatsächlich in mehreren Schritten. Wenn Ihr Computer beispielsweise nach www.howtogeek.com fragt, führt Ihr Computer diese Suche in mehreren Schritten durch:

- Es fragt zuerst das "Stammzonenverzeichnis", wo es finden kann .mit .

- Anschließend wird das .com-Verzeichnis gefragt, wo es gefunden werden kann howtogeek.com .

- Anschließend wird howtogeek.com gefragt, wo es zu finden ist www.howtogeek.com .

Bei DNSSEC wird der Stamm signiert. Wenn Ihr Computer die Stammzone fragt, wo er .com finden kann, kann er den Signaturschlüssel der Stammzone überprüfen und bestätigen, dass es sich um die legitime Stammzone mit echten Informationen handelt. Die Stammzone liefert dann Informationen zum Signaturschlüssel oder .com und seinem Speicherort, sodass Ihr Computer das .com-Verzeichnis kontaktieren und sicherstellen kann, dass es legitim ist. Das .com-Verzeichnis enthält den Signaturschlüssel und Informationen für howtogeek.com, sodass es sich an howtogeek.com wenden und überprüfen kann, ob Sie mit dem echten howtogeek.com verbunden sind, wie durch die darüber liegenden Zonen bestätigt.

Wenn DNSSEC vollständig eingeführt ist, kann Ihr Computer bestätigen, dass DNS-Antworten legitim und wahr sind, während er derzeit nicht wissen kann, welche gefälscht und welche echt sind.

Lesen Sie mehr über Wie funktioniert die Verschlüsselung? Hier.

Was SOPA getan hätte

Wie hat sich das Stop Online Piracy Act, besser bekannt als SOPA, auf all das ausgewirkt? Wenn Sie SOPA folgen, stellen Sie fest, dass es von Leuten geschrieben wurde, die das Internet nicht verstanden haben, sodass es das Internet auf verschiedene Weise „brechen“ würde. Dies ist einer von ihnen.

Denken Sie daran, dass DNSSEC es Domainnamenbesitzern ermöglicht, ihre DNS-Einträge zu signieren. So kann thepiratebay.se beispielsweise DNSSEC verwenden, um die IP-Adressen anzugeben, mit denen es verknüpft ist. Wenn Ihr Computer eine DNS-Suche durchführt - sei es für google.com oder thepiratebay.se - kann der Computer mit DNSSEC feststellen, dass er die richtige Antwort erhält, die von den Eigentümern des Domainnamens bestätigt wurde. DNSSEC ist nur ein Protokoll. Es wird nicht versucht, zwischen "guten" und "schlechten" Websites zu unterscheiden.

SOPA hätte von Internetdienstanbietern verlangt, DNS-Lookups für „schlechte“ Websites umzuleiten. Wenn beispielsweise die Abonnenten eines Internetdienstanbieters versuchen, auf thepiratebay.se zuzugreifen, geben die DNS-Server des ISP die Adresse einer anderen Website zurück, die sie darüber informiert, dass die Pirate Bay blockiert wurde.

Mit DNSSEC wäre eine solche Umleitung nicht von einem Man-in-the-Middle-Angriff zu unterscheiden, den DNSSEC verhindern sollte. ISPs, die DNSSEC bereitstellen, müssten mit der tatsächlichen Adresse der Pirate Bay antworten und würden somit gegen SOPA verstoßen. Um SOPA zu unterstützen, müsste DNSSEC eine große Lücke aufweisen, die es Internetdienstanbietern und Regierungen ermöglichen würde, DNS-Anfragen von Domainnamen ohne die Erlaubnis der Eigentümer des Domainnamens umzuleiten. Dies wäre schwierig (wenn nicht unmöglich) auf sichere Weise zu tun und würde wahrscheinlich neue Sicherheitslücken für Angreifer öffnen.

Zum Glück ist SOPA tot und wird hoffentlich nicht zurückkommen. DNSSEC wird derzeit bereitgestellt und bietet eine längst überfällige Lösung für dieses Problem.

Bildnachweis: Khairil Yusof , Jemimus auf Flickr , David Holmes auf Flickr