Domain Name System Security Extensions (DNSSEC) è una tecnologia di sicurezza che aiuterà a correggere uno dei punti deboli di Internet. Siamo fortunati che SOPA non sia riuscita, perché SOPA avrebbe reso illegale DNSSEC.

DNSSEC aggiunge sicurezza critica a un luogo in cui Internet non ne ha realmente. Il sistema del nome di dominio (DNS) funziona bene, ma non c'è verifica in nessun momento del processo, il che lascia dei buchi aperti per gli aggressori.

Lo stato attuale delle cose

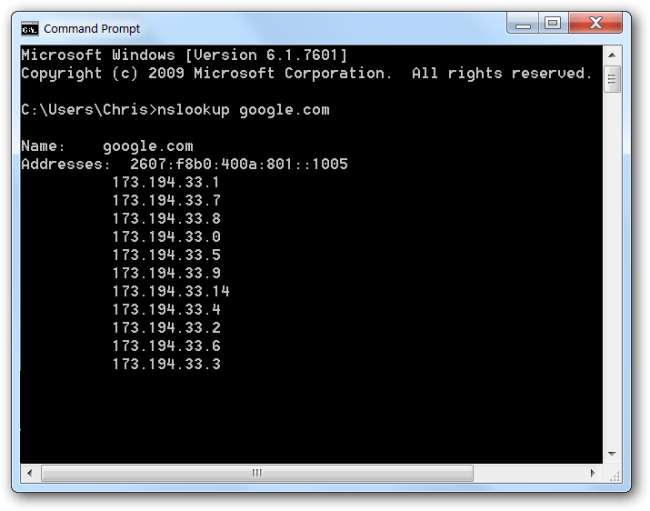

Noi abbiamo ha spiegato come funziona il DNS nel passato. In poche parole, ogni volta che ti connetti a un nome di dominio come "google.com" o "howtogeek.com", il tuo computer contatta il suo server DNS e cerca l'indirizzo IP associato per quel nome di dominio. Il tuo computer si connette quindi a quell'indirizzo IP.

È importante sottolineare che non vi è alcun processo di verifica coinvolto in una ricerca DNS. Il tuo computer chiede al suo server DNS l'indirizzo associato a un sito web, il server DNS risponde con un indirizzo IP e il tuo computer dice "okay!" e si connette felicemente a quel sito web. Il tuo computer non si ferma per verificare se questa è una risposta valida.

È possibile che gli aggressori reindirizzino queste richieste DNS o configurino server DNS dannosi progettati per restituire risposte errate. Ad esempio, se sei connesso a una rete Wi-Fi pubblica e provi a connetterti a howtogeek.com, un server DNS dannoso su quella rete Wi-Fi pubblica potrebbe restituire un indirizzo IP completamente diverso. L'indirizzo IP potrebbe portarti a un file phishing sito web. Il tuo browser web non ha un modo reale per verificare se un indirizzo IP è effettivamente associato a howtogeek.com; deve solo fidarsi della risposta che riceve dal server DNS.

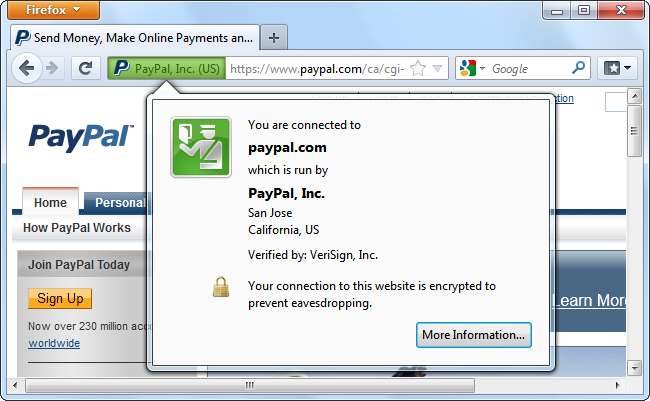

La crittografia HTTPS fornisce alcune verifiche. Ad esempio, supponiamo che tu provi a connetterti al sito web della tua banca e vedi HTTPS e l'icona del lucchetto nella barra degli indirizzi . Sai che un'autorità di certificazione ha verificato che il sito web appartiene alla tua banca.

Se accedi al sito web della tua banca da un punto di accesso compromesso e il server DNS ha restituito l'indirizzo di un sito di phishing falso, il sito di phishing non sarebbe in grado di visualizzare la crittografia HTTPS. Tuttavia, il sito di phishing può scegliere di utilizzare HTTP normale invece di HTTPS, scommettendo che la maggior parte degli utenti non noterebbe la differenza e inserirà comunque le proprie informazioni bancarie online.

La tua banca non ha modo di dire "Questi sono gli indirizzi IP legittimi per il nostro sito web".

In che modo DNSSEC aiuterà

Una ricerca DNS avviene effettivamente in più fasi. Ad esempio, quando il tuo computer richiede www.howtogeek.com, il tuo computer esegue questa ricerca in più fasi:

- Prima chiede la "directory della zona root" dove può trovare .con .

- Quindi chiede alla directory .com dove può trovare howtogeek.com .

- Quindi chiede a howtogeek.com dove può trovare www.howtogeek.com .

DNSSEC implica la "firma della radice". Quando il tuo computer chiede alla zona root dove può trovare .com, sarà in grado di controllare la chiave di firma della zona root e confermare che è la zona root legittima con informazioni reali. La zona principale fornirà quindi informazioni sulla chiave di firma o .com e la sua posizione, consentendo al computer di contattare la directory .com e assicurarsi che sia legittima. La directory .com fornirà la chiave di firma e le informazioni per howtogeek.com, consentendole di contattare howtogeek.com e verificare che tu sia connesso al vero howtogeek.com, come confermato dalle zone sopra di esso.

Quando DNSSEC sarà completamente implementato, il tuo computer sarà in grado di confermare che le risposte DNS sono legittime e vere, mentre attualmente non ha modo di sapere quali sono false e quali sono reali.

Per saperne di più come funziona la crittografia Qui.

Cosa avrebbe fatto SOPA

Allora come ha giocato a tutto questo lo Stop Online Piracy Act, meglio conosciuto come SOPA? Bene, se hai seguito SOPA, ti rendi conto che è stato scritto da persone che non capiscono Internet, quindi "romperebbe Internet" in vari modi. Questo è uno di loro.

Ricorda che DNSSEC consente ai proprietari di nomi di dominio di firmare i propri record DNS. Quindi, ad esempio, thepiratebay.se può utilizzare DNSSEC per specificare gli indirizzi IP a cui è associato. Quando il computer esegue una ricerca DNS, che si tratti di google.com o thepiratebay.se, DNSSEC consente al computer di determinare che sta ricevendo la risposta corretta come convalidata dai proprietari del nome di dominio. DNSSEC è solo un protocollo; non cerca di discriminare tra siti web "buoni" e "cattivi".

SOPA avrebbe richiesto ai provider di servizi Internet di reindirizzare le ricerche DNS per i siti Web "cattivi". Ad esempio, se gli abbonati di un provider di servizi Internet tentassero di accedere a thepiratebay.se, i server DNS dell'ISP restituirebbero l'indirizzo di un altro sito Web, che li informerebbe che Pirate Bay è stato bloccato.

Con DNSSEC, un tale reindirizzamento sarebbe indistinguibile da un attacco man-in-the-middle, che DNSSEC è stato progettato per prevenire. Gli ISP che implementano DNSSEC dovrebbero rispondere con l'indirizzo effettivo di Pirate Bay e quindi violerebbero SOPA. Per soddisfare SOPA, DNSSEC dovrebbe avere un grosso buco in esso, che consentirebbe ai fornitori di servizi Internet e ai governi di reindirizzare le richieste DNS del nome di dominio senza l'autorizzazione dei proprietari del nome di dominio. Questo sarebbe difficile (se non impossibile) da fare in modo sicuro, probabilmente aprendo nuove falle di sicurezza per gli aggressori.

Fortunatamente, SOPA è morto e si spera che non torni più. DNSSEC è attualmente in fase di implementazione, fornendo una soluzione attesa da tempo per questo problema.

Credito immagine: Khairil Yusof , Jemimus su Flickr , David Holmes su Flickr