As Extensões de Segurança do Sistema de Nomes de Domínio (DNSSEC) são uma tecnologia de segurança que ajudará a corrigir um dos pontos fracos da Internet. Temos sorte de o SOPA não ter passado, porque o SOPA tornaria o DNSSEC ilegal.

DNSSEC adiciona segurança crítica a um lugar onde a Internet realmente não tem. O sistema de nome de domínio (DNS) funciona bem, mas não há verificação em nenhum ponto do processo, o que deixa brechas abertas para invasores.

O estado atual das coisas

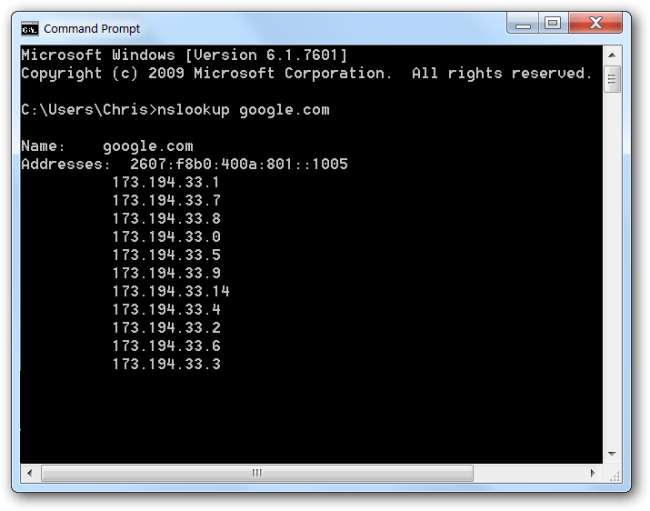

Nós temos explicou como funciona o DNS no passado. Resumindo, sempre que você se conecta a um nome de domínio como “google.com” ou “howtogeek.com”, seu computador entra em contato com o servidor DNS e procura o endereço IP associado a esse nome de domínio. Seu computador então se conecta a esse endereço IP.

É importante ressaltar que não há processo de verificação envolvido em uma pesquisa DNS. Seu computador pede ao servidor DNS o endereço associado a um site, o servidor DNS responde com um endereço IP e seu computador diz “ok!” e felizmente se conecta a esse site. Seu computador não para para verificar se essa é uma resposta válida.

É possível que os invasores redirecionem essas solicitações DNS ou configurem servidores DNS maliciosos projetados para retornar respostas ruins. Por exemplo, se você estiver conectado a uma rede Wi-Fi pública e tentar se conectar a howtogeek.com, um servidor DNS malicioso nessa rede Wi-Fi pública pode retornar um endereço IP totalmente diferente. O endereço IP pode levar você a um phishing local na rede Internet. O seu navegador da web não tem como verificar se um endereço IP está realmente associado a howtogeek.com; ele apenas precisa confiar na resposta que recebe do servidor DNS.

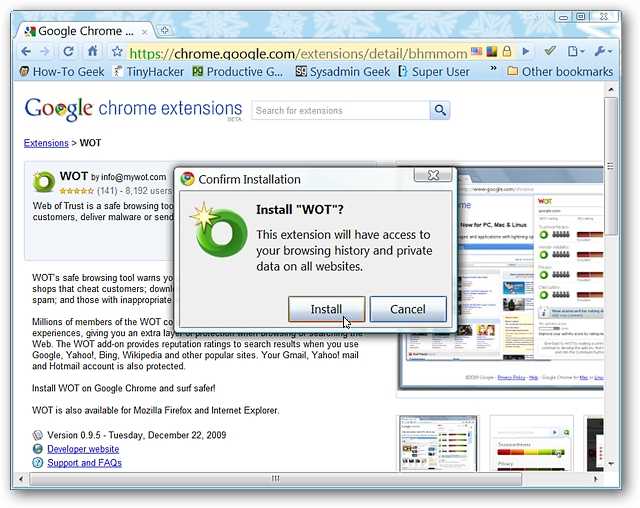

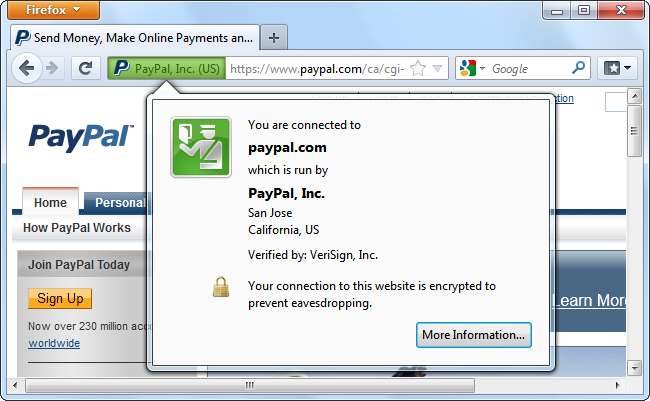

A criptografia HTTPS fornece alguma verificação. Por exemplo, digamos que você tente se conectar ao site do seu banco e você vê HTTPS e o ícone de cadeado na barra de endereço . Você sabe que uma autoridade de certificação verificou que o site pertence ao seu banco.

Se você acessasse o site do seu banco de um ponto de acesso comprometido e o servidor DNS retornasse o endereço de um site de phishing impostor, o site de phishing não seria capaz de exibir essa criptografia HTTPS. No entanto, o site de phishing pode optar por usar HTTP simples em vez de HTTPS, apostando que a maioria dos usuários não notaria a diferença e inseriria suas informações de banco on-line de qualquer maneira.

Seu banco não tem como dizer “Estes são os endereços IP legítimos do nosso site”.

Como o DNSSEC vai ajudar

Na verdade, uma pesquisa de DNS ocorre em vários estágios. Por exemplo, quando o seu computador pede www.howtogeek.com, ele executa esta pesquisa em vários estágios:

- Ele primeiro pergunta ao "diretório da zona raiz" onde pode encontrar .com .

- Em seguida, ele pergunta ao diretório .com onde pode encontrar howtogeek.com .

- Em seguida, pergunta a howtogeek.com onde pode encontrar www.howtogeek.com .

DNSSEC envolve “assinar a raiz”. Quando o seu computador perguntar à zona raiz onde pode encontrar .com, ele será capaz de verificar a chave de assinatura da zona raiz e confirmar que é a zona raiz legítima com informações verdadeiras. A zona raiz fornecerá informações sobre a chave de assinatura ou .com e sua localização, permitindo que seu computador entre em contato com o diretório .com e verifique se ele é legítimo. O diretório .com fornecerá a chave de assinatura e informações para howtogeek.com, permitindo que ele entre em contato com howtogeek.com e verifique se você está conectado ao howtogeek.com real, conforme confirmado pelas zonas acima dele.

Quando o DNSSEC estiver totalmente implementado, seu computador poderá confirmar se as respostas DNS são legítimas e verdadeiras, ao passo que atualmente não há como saber quais são falsas e quais são reais.

Leia mais sobre como a criptografia funciona aqui.

O que SOPA teria feito

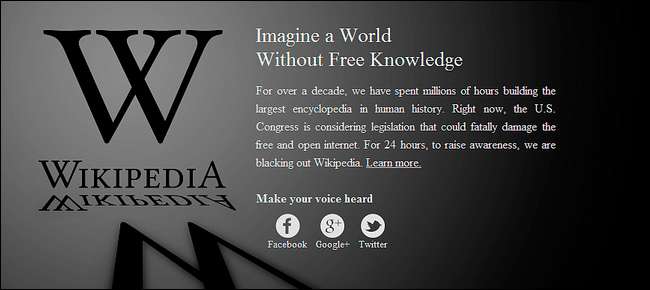

Então, como o Stop Online Piracy Act, mais conhecido como SOPA, atuou em tudo isso? Bem, se você seguir o SOPA, perceberá que ele foi escrito por pessoas que não entendiam de Internet, então ele iria “quebrar a Internet” de várias maneiras. Este é um deles.

Lembre-se de que o DNSSEC permite que proprietários de nomes de domínio assinem seus registros DNS. Assim, por exemplo, thepiratebay.se pode usar DNSSEC para especificar os endereços IP aos quais está associado. Quando seu computador executa uma pesquisa de DNS - seja para google.com ou thepiratebay.se - o DNSSEC permite que o computador determine se está recebendo a resposta correta conforme validada pelos proprietários do nome de domínio. DNSSEC é apenas um protocolo; não tenta discriminar entre sites "bons" e "ruins".

O SOPA teria exigido que os provedores de serviços de Internet redirecionassem as pesquisas de DNS para sites “ruins”. Por exemplo, se os assinantes de um provedor de serviços de Internet tentassem acessar thepiratebay.se, os servidores DNS do ISP retornariam o endereço de outro site, que os informaria de que o Pirate Bay foi bloqueado.

Com o DNSSEC, esse redirecionamento seria indistinguível de um ataque man-in-the-middle, que o DNSSEC foi projetado para evitar. Os ISPs que implementam DNSSEC teriam que responder com o endereço real do Pirate Bay e, portanto, estariam violando o SOPA. Para acomodar o SOPA, o DNSSEC teria que ter um grande buraco cortado nele, que permitiria aos provedores de serviços de Internet e governos redirecionar solicitações de DNS de nomes de domínio sem a permissão dos proprietários do nome de domínio. Isso seria difícil (se não impossível) de fazer de maneira segura, provavelmente abrindo novas brechas de segurança para invasores.

Felizmente, o SOPA está morto e espero que não volte. O DNSSEC está sendo implantado atualmente, fornecendo uma solução há muito esperada para esse problema.

Crédito da imagem: Khairil Yusof , Jemimus no Flickr , David Holmes no Flickr