Många använder virtuella privata nätverk (VPN) för att maskera sin identitet, kryptera sin kommunikation eller surfa på nätet från en annan plats. Alla dessa mål kan falla sönder om din verkliga information läcker ut genom ett säkerhetshål, vilket är vanligare än du tror. Låt oss titta på hur vi identifierar och korrigerar dessa läckor.

Hur VPN-läckor uppstår

De grunderna för VPN-användning är ganska enkla: du installerar ett programvarupaket på din dator, enhet, eller router (eller använd den inbyggda VPN-programvaran). Denna programvara fångar all din nätverkstrafik och omdirigerar den genom en krypterad tunnel till en avlägsen utgångspunkt. För omvärlden verkar all din trafik komma från den avlägsna punkten snarare än din verkliga plats. Det här är bra för sekretess (om du vill se till att ingen mellan din enhet och utgångsservern kan se vad du gör), det är bra för virtuell gränshoppning (som tittar på amerikanska streamingtjänster i Australien ), och det är ett övergripande utmärkt sätt att dölja din identitet online.

RELATERAD: Vad är en VPN och varför skulle jag behöva en?

Datorns säkerhet och integritet är dock alltid ett spel av katt och mus. Inget system är perfekt och över tid upptäcks sårbarheter som kan äventyra dina säkerhets- och VPN-system är inget undantag. Här är de tre viktigaste sätten din VPN kan läcka ut din personliga information.

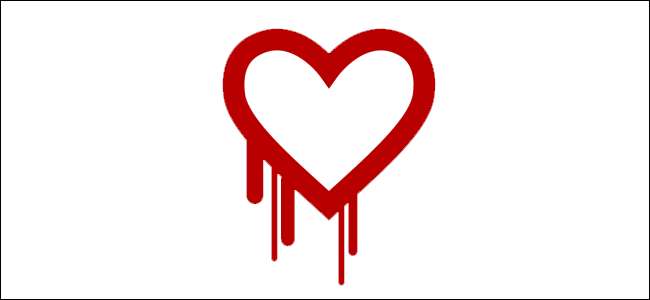

Felaktiga protokoll och buggar

2014 publicerade den väl publicerade Heartbleed-buggen visade sig läcka VPN-användarnas identitet . I början av 2015, en sårbarhet i webbläsaren upptäcktes som gör det möjligt för en tredje part att utfärda en begäran till en webbläsare för att avslöja användarens verkliga IP-adress (kringgå den fördunkning som VPN-tjänsten tillhandahåller).

Denna sårbarhet, som är en del av WebRTC-kommunikationsprotokollet, har fortfarande inte lappats helt och det är fortfarande möjligt för de webbplatser du ansluter till, även när du är bakom VPN, att undersöka din webbläsare och få din riktiga adress. I slutet av 2015 en mindre utbredd (men fortfarande problematisk) sårbarhet upptäcktes där användare på samma VPN-tjänst kan ta bort andra användare.

Den här typen av sårbarheter är de värsta eftersom de är omöjliga att förutsäga, företag är långsamma att korrigera dem och du måste vara en informerad konsument för att säkerställa att din VPN-leverantör hanterar känt och nytt hot på lämpligt sätt. När de har upptäckts kan du dock vidta åtgärder för att skydda dig själv (som vi kommer att belysa om ett ögonblick).

DNS-läckor

Även utan direkta fel och säkerhetsfel, är det emellertid alltid fråga om DNS-läckage (vilket kan uppstå på grund av dåliga operativsystems standardkonfigurationsval, användarfel eller VPN-leverantörsfel). DNS-servrar löser de mänskliga vänliga adresserna du använder (som www.facebook.com) till maskinvänliga adresser (som 173.252.89.132). Om din dator använder en annan DNS-server än din VPN-plats kan den ge bort information om dig.

DNS-läckor är inte lika dåliga som IP-läckor, men de kan ändå ge bort din plats. Om din DNS-läcka till exempel visar att dina DNS-servrar tillhör en liten ISP, minskar den din identitet kraftigt och kan snabbt hitta dig geografiskt.

Varje system kan vara sårbart för en DNS-läcka, men Windows har historiskt sett varit en av de värsta gärningsmännen på grund av hur operativsystemet hanterar DNS-förfrågningar och upplösning. I själva verket är Windows 10: s DNS-hantering med en VPN så dålig att datasäkerhetsgrenen för Department of Homeland Security, USA: s Computer Emergency Readiness Team, faktiskt gav ut en genomgång om kontroll av DNS-förfrågningar i augusti 2015 .

IPv6-läckor

RELATERAD: Använder du IPv6 ännu? Ska du ens bry dig?

Slutligen kan IPv6-protokollet orsaka läckor som kan ge bort din plats och tillåt tredje part att spåra din rörelse över Internet. Om du inte känner till IPv6, kolla in vår förklarare här –Det är i huvudsak nästa generation av IP-adresser, och lösningen för världen som tar slut på IP-adresser eftersom antalet personer (och deras internetanslutna produkter) skjuter i höjden.

Även om IPv6 är bra för att lösa det problemet är det för närvarande inte så bra för människor som är oroliga för integritet.

Lång historia kort: vissa VPN-leverantörer hanterar bara IPv4-förfrågningar och ignorerar IPv6-förfrågningar. Om din specifika nätverkskonfiguration och ISP uppgraderas för att stödja IPv6 men din VPN hanterar inte IPv6-förfrågningar, du kan befinna dig i en situation där en tredje part kan göra IPv6-förfrågningar som avslöjar din sanna identitet (eftersom VPN bara blindt skickar dem vidare till ditt lokala nätverk / dator, vilket svarar på begäran ärligt ).

Just nu är IPv6-läckor den minst hotande källan för läckt data. Världen har varit så långsam att anta IPv6 att, i de flesta fall, din Internetleverantör som släpper sina fötter och till och med stöder den faktiskt skyddar dig mot problemet. Ändå bör du vara medveten om det potentiella problemet och proaktivt skydda mot det.

Hur man kontrollerar om det finns läckor

RELATERAD: Vad är skillnaden mellan en VPN och en proxy?

Så var lämnar allt detta dig, slutanvändaren, när det gäller säkerhet? Det lämnar dig i en position där du måste vara aktivt vaksam med din VPN-anslutning och ofta testa din egen anslutning för att säkerställa att den inte läcker. Men kom inte i panik: vi kommer att gå igenom hela processen för att testa och korrigera kända sårbarheter.

Att kontrollera läckor är en ganska enkel affär - men det är lite knepigare att fixa dem, som du ser i nästa avsnitt. Internet är fullt av säkerhetsmedvetna folk och det finns ingen brist på resurser tillgängliga online för att hjälpa dig att söka efter anslutningssårbarheter.

Obs! Medan du kan använda dessa läckagetester för att kontrollera om din proxiedebbläsare läcker information, proxyservrar är ett helt annat odjur än VPN och bör inte betraktas som ett säkert integritetsverktyg.

Steg ett: Hitta din lokala IP

Bestäm först vilken IP-adress din lokala internetanslutning egentligen är. Om du använder din hemanslutning skulle det vara den IP-adress som du har fått av din Internetleverantör (ISP). Om du till exempel använder Wi-Fi på en flygplats eller ett hotell skulle det vara IP-adressen till deras ISP. Oavsett måste vi ta reda på hur en naken anslutning från din nuvarande plats till det större internet ser ut.

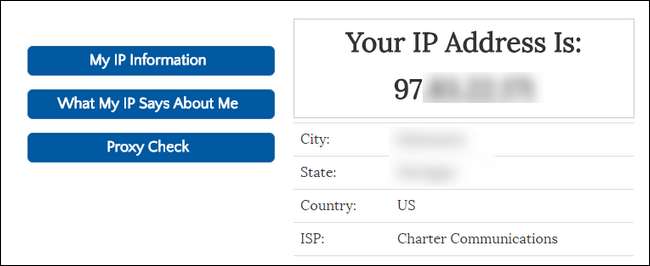

Du kan hitta din riktiga IP-adress genom att tillfälligt inaktivera din VPN. Alternativt kan du ta en enhet i samma nätverk som inte är ansluten till ett VPN. Besök sedan bara en webbplats som WhatIsMyIP.com för att se din offentliga IP-adress.

Anteckna denna adress, eftersom det är adressen du låt bli vill se pop up i VPN-testet som vi genomför snart.

Steg två: Kör Baseline Leak Test

Därefter kopplar du bort din VPN och kör följande läckagetest på din maskin. Det stämmer, vi inte vill att VPN ska köras ännu - vi måste skaffa basdata först.

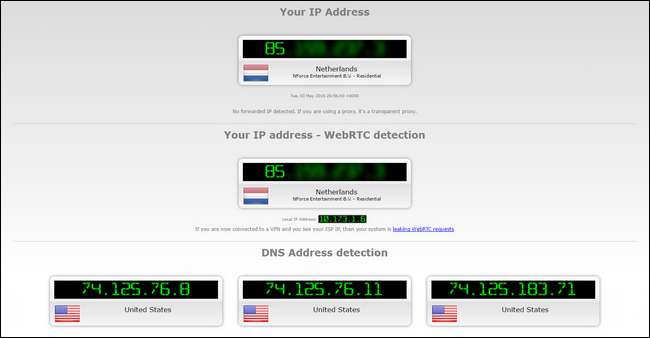

För våra ändamål kommer vi att använda IPLeak.net , eftersom det samtidigt testar för din IP-adress, om din IP-adress läcker via WebRTC och vilka DNS-servrar din anslutning använder.

I ovanstående skärmdump är vår IP-adress och vår WebRTC-läckta adress identiska (även om vi har suddat ut dem) - båda är IP-adressen som tillhandahålls av vår lokala Internetleverantör enligt den kontroll vi utförde i det första steget i detta avsnitt.

Vidare matchar alla DNS-poster i "DNS-adressdetektering" längst ner med DNS-inställningarna på vår maskin (vi har vår dator inställd för att ansluta till Googles DNS-servrar). Så för vårt första läckagetest kontrollerar allt, eftersom vi inte är anslutna till vår VPN.

Som ett sista test kan du också kontrollera om din maskin läcker IPv6-adresser med IPv6Leak.com . Som vi nämnde tidigare, medan det fortfarande är en sällsynt fråga, gör det aldrig ont att vara proaktiv.

Nu är det dags att sätta på VPN och köra fler tester.

Steg tre: Anslut till din VPN och kör läckagetestet igen

Nu är det dags att ansluta till din VPN. Oavsett vilken rutin din VPN kräver för att upprätta en anslutning, är det dags att köra igenom det - starta VPN: s program, aktivera VPN i dina systeminställningar eller vad du än brukar göra för att ansluta.

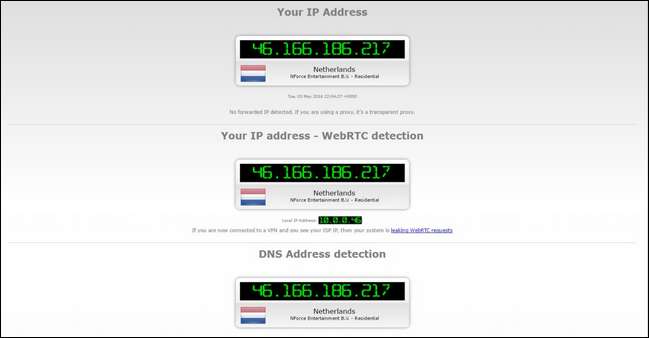

När den är ansluten är det dags att köra läckagetestet igen. Den här gången borde vi (förhoppningsvis) se helt andra resultat. Om allt fungerar perfekt har vi en ny IP-adress, inga WebRTC-läckor och en ny DNS-post. Återigen använder vi IPLeak.net:

I ovanstående skärmdump kan du se att vår VPN är aktiv (eftersom vår IP-adress visar att vi är anslutna från Nederländerna istället för USA), och båda vår upptäckta IP-adress och WebRTC-adressen är densamma (vilket innebär att vi inte läcker ut vår sanna IP-adress via WebRTC-sårbarheten).

DNS-resultaten längst ner visar dock samma adresser som tidigare, kommer från USA - vilket innebär att vår VPN läcker våra DNS-adresser.

Detta är inte slutet på världen ur sekretesssynpunkt, i detta speciella fall, eftersom vi använder Googles DNS-servrar istället för vår ISP: s DNS-servrar. Men det identifierar fortfarande att vi kommer från USA och det visar fortfarande att vår VPN läcker DNS-förfrågningar, vilket inte är bra.

OBS: Om din IP-adress inte har ändrats alls är det förmodligen inte en "läcka". I stället är antingen 1) din VPN konfigurerad felaktigt och inte ansluter alls, eller 2) din VPN-leverantör har helt tappat bollen på något sätt, och du måste kontakta deras supportlinje och / eller hitta en ny VPN-leverantör.

Om du körde IPv6-testet i föregående avsnitt och upptäckte att din anslutning svarade på IPv6-förfrågningar, bör du också kör igen IPv6-testet igen nu för att se hur din VPN hanterar förfrågningarna.

Så vad händer om du upptäcker en läcka? Låt oss prata om hur vi ska hantera dem.

Hur man förhindrar läckage

Även om det är omöjligt att förutsäga och förhindra alla möjliga säkerhetsproblem som medföljer, kan vi enkelt förhindra WebRTC-sårbarheter, DNS-läckor och andra problem. Så här skyddar du dig.

Använd en ansedd VPN-leverantör

RELATERAD: Hur man väljer den bästa VPN-tjänsten för dina behov

Först och främst bör du använda en ansedd VPN-leverantör som håller sina användare uppdaterad om vad som händer i säkerhetsvärlden (de gör läxorna så att du inte behöver), och agerar på den informationen för att proaktivt plugga in hål (och meddela dig när du behöver göra ändringar). För detta ändamål rekommenderar vi starkt StrongVPN –En bra VPN-leverantör som vi har inte bara rekommenderat tidigare men använd oss själva.

Vill du ha ett snabbt och smutsigt test för att se om din VPN-leverantör är fjärransluten? Sök efter deras namn och nyckelord som "WebRTC", "läckande portar" och "IPv6-läckor". Om din leverantör inte har några offentliga blogginlägg eller supportdokumentation som diskuterar dessa frågor, vill du förmodligen inte använda den VPN-leverantören eftersom de inte adresserar och informerar sina kunder.

Inaktivera WebRTC-begäranden

Om du använder Chrome, Firefox eller Opera som din webbläsare kan du inaktivera WebRTC-förfrågningar för att stänga WebRTC-läckan. Chrome-användare kan ladda ner och installera ett av två Chrome-tillägg: WebRTC-block eller ScriptSafe . Båda blockerar WebRTC-förfrågningar, men ScriptSafe har den extra bonusen att blockera skadliga JavaScript-, Java- och Flash-filer.

Opera-användare kan,

med en mindre tweak

, installera Chrome-tillägg och använd samma tillägg för att skydda sina webbläsare. Firefox-användare kan inaktivera WebRTC-funktionen från config-menyn. Bara Skriv

om: config

i Firefox adressfält, klicka på "Jag ska vara försiktig" -knappen och bläddra sedan nedåt tills du ser

media.peerconnection.enabled

inträde. Dubbelklicka på posten för att växla till "falsk".

När du har tillämpat någon av ovanstående korrigeringar rensar du webbläsarens cache och startar om den.

Anslut DNS- och IPv6-läckor

Att ansluta DNS- och IPv6-läckor kan antingen vara en enorm irritation eller trivialt lätt att fixa, beroende på vilken VPN-leverantör du använder. I bästa fall kan du helt enkelt berätta för din VPN-leverantör, via inställningarna för din VPN, att ansluta DNS- och IPv6-hålen, så kommer VPN-programvaran att hantera alla tunga lyft för dig.

Om din VPN-programvara inte erbjuder det här alternativet (och det är ganska sällsynt att hitta programvara som kommer att ändra din dator för dina räkning på ett sådant sätt) måste du ställa in din DNS-leverantör manuellt och inaktivera IPv6 på enhetsnivå. Även om du har användbar VPN-programvara som kommer att göra tunga lyft för dig, rekommenderar vi dock att du läser igenom följande instruktioner om hur du manuellt ändrar saker, så att du kan dubbelkontrollera att din VPN-programvara gör rätt ändringar.

Vi visar hur man gör det på en dator som kör Windows 10, både för att Windows är ett mycket allmänt använt operativsystem och eftersom det också är otroligt läckande i detta avseende (jämfört med andra operativsystem). Anledningen till att Windows 8 och 10 är så läckande beror på en förändring i hur Windows hanterade valet av DNS-server.

I Windows 7 och senare använder Windows helt enkelt de DNS-servrar du angav i den ordning du angav dem (eller, om du inte gjorde det, skulle de bara använda de som anges på routern eller ISP-nivån). Från och med Windows 8 introducerade Microsoft en ny funktion som kallas "Smart Multi-Homed Named Resolution". Den här nya funktionen förändrade hur Windows hanterade DNS-servrar. För att vara rättvis snabbar det faktiskt upp DNS-upplösningen för de flesta användare, om de primära DNS-servrarna är långsamma eller inte svarar. För VPN-användare kan det dock orsaka DNS-läckage, eftersom Windows kan falla tillbaka på andra DNS-servrar än de VPN-tilldelade.

Det mest idiotsäkra sättet att fixa det i Windows 8, 8.1 och 10 (både Home- och Pro-utgåvor) är att helt enkelt ställa in DNS-servrarna manuellt för alla gränssnitt.

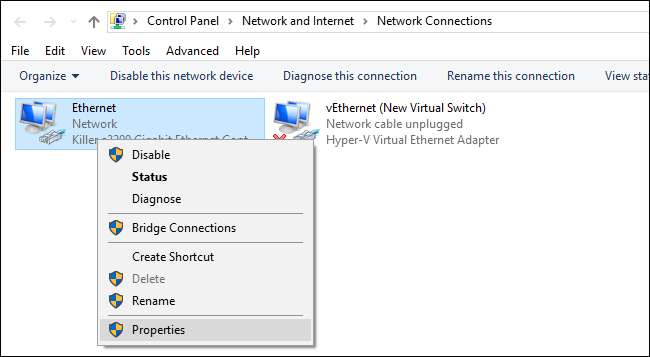

Öppna "Nätverksanslutningar" via Kontrollpanelen> Nätverk och Internet> Nätverksanslutningar och högerklicka på varje befintlig post för att ändra inställningarna för den nätverksadaptern.

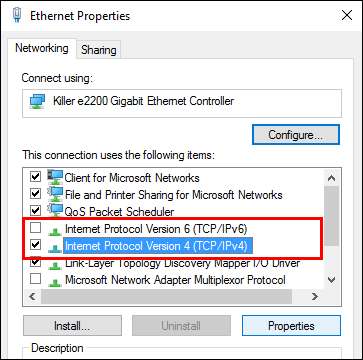

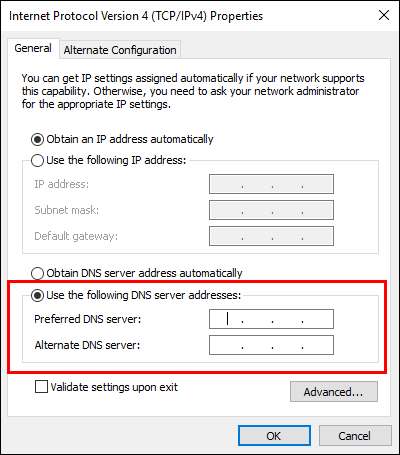

Avmarkera “Internetprotokoll version 6” för varje nätverksadapter för att skydda mot IPv6-läckage. Välj sedan "Internetprotokoll version 4" och klicka på "Egenskaper" -knappen.

Välj "Använd följande DNS-serveradresser" i fastighetsmenyn.

I DNS-rutorna "Preferred" och "Alternate" anger du de DNS-servrar du vill använda. Det bästa fallet är att du använder DNS-server som specifikt tillhandahålls av din VPN-tjänst. Om din VPN inte har DNS-servrar som du kan använda kan du istället använda offentliga DNS-servrar som inte är kopplade till din geografiska plats eller ISP, som OpenDNS-servrar, 208.67.222.222 och 208.67.220.220.

Upprepa denna process med att ange DNS-adresserna för varje adapter på din VPN-aktiverade dator för att säkerställa att Windows aldrig kan falla tillbaka på fel DNS-adress.

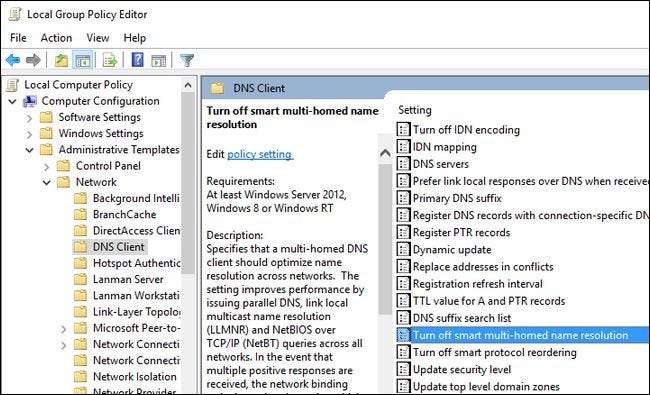

Windows 10 Pro-användare kan också inaktivera hela Smart Multi-Homed Named Resolution-funktionen via Group Policy Editor, men vi rekommenderar också att utföra stegen ovan (om en framtida uppdatering aktiverar funktionen igen kommer din dator att börja läcka DNS-data).

För att göra det, tryck på Windows + R för att öppna dialogrutan för körning, ange "gpedit.msc" för att starta den lokala grupprincipredigeraren och, som visas nedan, navigera till administrativa mallar> nätverk> DNS-klient. Leta efter posten "Stäng av smart multi-homed name resolution".

Dubbelklicka på posten och välj "Aktivera" och tryck sedan på "OK" -knappen (det är lite kontinuitivt, men inställningen är "stäng av smart ..." så att det faktiskt aktiverar policyn som stänger av funktionen). Återigen, för betoning, rekommenderar vi manuell redigering av alla dina DNS-poster, så även om denna policyändring misslyckas eller ändras i framtiden är du fortfarande skyddad.

Så med alla dessa ändringar införda, hur ser vårt läckagetest ut nu?

Ren som en visselpipa - vår IP-adress, vårt WebRTC-läckagetest och vår DNS-adress kommer alla tillbaka tillhörande vår VPN-utgångsnod i Nederländerna. När det gäller resten av internet är vi från låglandet.

Att spela Private Investigator-spelet på din egen anslutning är inte precis ett spännande sätt att tillbringa en kväll, men det är ett nödvändigt steg för att säkerställa att din VPN-anslutning inte äventyras och läcker ut din personliga information. Tack och lov med hjälp av rätt verktyg och ett bra VPN är processen smärtfri och din IP- och DNS-information hålls privat.