Mange bruker Virtual Private Networks (VPN) for å maskere identiteten sin, kryptere kommunikasjonen eller surfe på nettet fra et annet sted. Alle disse målene kan falle fra hverandre hvis den virkelige informasjonen din lekker gjennom et sikkerhetshull, som er mer vanlig enn du skulle tro. La oss se på hvordan vi kan identifisere og lappe disse lekkasjene.

Hvordan VPN-lekkasjer oppstår

De grunnleggende om VPN-bruk er ganske greie: Du installerer en programvarepakke på datamaskinen, enheten, eller ruter (eller bruk den innebygde VPN-programvaren). Denne programvaren fanger opp all nettverkstrafikk og omdirigerer den gjennom en kryptert tunnel til et eksternt utgangspunkt. For omverdenen ser det ut til at all trafikk kommer fra det eksterne punktet i stedet for fra din virkelige plassering. Dette er bra for personvern (hvis du vil sikre at ingen mellom enheten din og utgangsserveren kan se hva du gjør), er det flott for virtuell grensehopping (som ser amerikanske streamingtjenester i Australia ), og det er en utmerket måte å skjule identiteten din på nettet.

I SLEKT: Hva er en VPN, og hvorfor trenger jeg en?

Imidlertid er datasikkerhet og personvern alltid et spill av katt og mus. Intet system er perfekt, og over tid blir det avdekket sårbarheter som kan kompromittere sikkerheten din - og VPN-systemer er ikke noe unntak. Her er de tre viktigste måtene VPN-en din kan lekke din personlige informasjon.

Feil protokoller og feil

I 2014 lanserte den godt omtalte Heartbleed-feilen ble vist å lekke identiteten til VPN-brukere . Tidlig i 2015, det ble oppdaget et sikkerhetsproblem i nettleseren som gjør det mulig for en tredjepart å sende en forespørsel til en nettleser om å avsløre den virkelige IP-adressen til brukeren (omgå forvirringen VPN-tjenesten gir).

Dette sikkerhetsproblemet, som er en del av WebRTC-kommunikasjonsprotokollen, er fortsatt ikke fullstendig lappet, og det er fortsatt mulig for nettsteder du kobler deg til, selv når du er bak VPN, å avstemme nettleseren din og få din virkelige adresse. I slutten av 2015 en mindre utbredt (men fortsatt problematisk) sårbarhet ble avdekket hvor brukere på den samme VPN-tjenesten kan avdekke andre brukere.

Denne typen sårbarheter er det verste fordi de er umulige å forutsi, selskaper er sakte med å lappe dem, og du må være en informert forbruker for å sikre at VPN-leverandøren din håndterer kjent og ny trussel riktig. Når de blir oppdaget, kan du ikke desto mindre ta skritt for å beskytte deg selv (som vi fremhever om et øyeblikk).

DNS-lekkasjer

Selv uten direkte feil og sikkerhetsfeil, er det imidlertid alltid spørsmål om DNS som lekker (som kan oppstå fra dårlige operativsystems standardkonfigurasjonsvalg, brukerfeil eller VPN-leverandørfeil). DNS-servere løser de menneskelige vennlige adressene du bruker (som www.facebook.com) til maskinvennlige adresser (som 173.252.89.132). Hvis datamaskinen din bruker en annen DNS-server enn VPN-en din, kan den gi bort informasjon om deg.

DNS-lekkasjer er ikke så ille som IP-lekkasjer, men de kan fremdeles gi bort posisjonen din. Hvis DNS-lekkasjen din viser at DNS-serverne dine tilhører en liten ISP, for eksempel, reduserer den din identitet sterkt og kan raskt geografisk finne deg.

Ethvert system kan være sårbart for en DNS-lekkasje, men Windows har historisk sett vært en av de verste lovbryterne på grunn av måten OS håndterer DNS-forespørsler og oppløsning. Faktisk er Windows 10s DNS-håndtering med et VPN så dårlig at datasikkerhetsarmen til Department of Homeland Security, USAs Computer Emergency Readiness Team, faktisk ga ut en orientering om kontroll av DNS-forespørsler i august 2015 .

IPv6-lekkasjer

I SLEKT: Bruker du IPv6 ennå? Bør du til og med bry deg?

Til slutt kan IPv6-protokollen forårsake lekkasjer som kan gi deg posisjonen din og la tredjeparter spore bevegelsen din over Internett. Hvis du ikke er kjent med IPv6, sjekk ut forklareren vår her –Det er egentlig neste generasjon IP-adresser, og løsningen for verden som går tom for IP-adresser ettersom antallet mennesker (og deres internettkoblede produkter) skyter i været.

Selv om IPv6 er bra for å løse dette problemet, er det ikke så bra for øyeblikket for folk som er bekymret for personvern.

Lang historie kort: Noen VPN-leverandører håndterer bare IPv4-forespørsler og ignorerer IPv6-forespørsler. Hvis nettverkskonfigurasjonen og Internett-leverandøren din er oppgradert for å støtte IPv6 men VPN-en din håndterer ikke IPv6-forespørsler, du kan komme i en situasjon der en tredjepart kan komme med IPv6-forespørsler som avslører din sanne identitet (fordi VPN bare blindt sender dem videre til ditt lokale nettverk / datamaskin, som svarer på forespørselen ærlig ).

Akkurat nå er IPv6-lekkasjer den minst truende kilden til lekkede data. Verden har vært så treg med å ta i bruk IPv6 at, i de fleste tilfeller, er ISP-en din som drar føttene og støtter den, faktisk beskytter deg mot problemet. Ikke desto mindre bør du være oppmerksom på det potensielle problemet og beskytte proaktivt mot det.

Hvordan sjekke for lekkasjer

I SLEKT: Hva er forskjellen mellom en VPN og en proxy?

Så hvor forlater alt dette deg, sluttbruker, når det gjelder sikkerhet? Det etterlater deg i en posisjon der du må være aktivt årvåken med VPN-tilkoblingen din og ofte teste din egen forbindelse for å sikre at den ikke lekker. Ikke få panikk, skjønt: vi skal lede deg gjennom hele prosessen med å teste for og lappe kjente sårbarheter.

Å sjekke for lekkasjer er en ganske grei affære - selv om det er litt vanskeligere å lappe dem, som du ser i neste avsnitt. Internett er fullt av sikkerhetsbevisste folk, og det mangler ikke ressurser tilgjengelig på nettet for å hjelpe deg med å sjekke om det er sårbarheter i forbindelse.

Merk: Mens du kan bruke disse lekkasjetestene for å sjekke om din nærliggende nettleser lekker informasjon, fullmakter er et helt annet dyr enn VPN og bør ikke betraktes som et sikkert personvernverktøy.

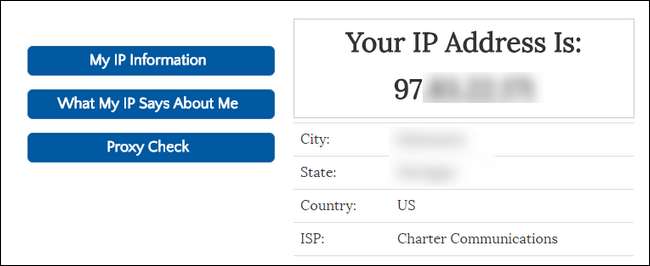

Trinn 1: Finn din lokale IP

Først må du bestemme hva den faktiske IP-adressen til din lokale internettforbindelse er. Hvis du bruker hjemmeforbindelsen din, vil dette være IP-adressen du har fått av Internett-leverandøren din. Hvis du for eksempel bruker Wi-Fi på en flyplass eller et hotell, vil det være IP-adressen til deres ISP. Uansett må vi finne ut hvordan en naken forbindelse fra din nåværende beliggenhet til det større internett ser ut.

Du kan finne den virkelige IP-adressen din ved å deaktivere VPN-en din midlertidig. Alternativt kan du hente en enhet i samme nettverk som ikke er koblet til et VPN. Da er det bare å besøke et nettsted som WhatIsMyIP.com for å se din offentlige IP-adresse.

Legg merke til denne adressen, da dette er adressen du ikke ønsker å se dukke opp i VPN-testen vi vil gjennomføre om kort tid.

Trinn to: Kjør Baseline Leak Test

Deretter kobler du fra VPN og kjører følgende lekkasjetest på maskinen din. Det stemmer, vi ikke gjør det vil at VPN-en skal kjøre ennå - vi må skaffe oss noen basisdata først.

For våre formål skal vi bruke IPLeak.net , siden den samtidig tester for IP-adressen din, om IP-adressen din lekker via WebRTC, og hvilke DNS-servere forbindelsen din bruker.

I skjermbildet ovenfor er IP-adressen vår og den WebRTC-lekkede adressen identisk (selv om vi har uskarpt dem ut) - begge er IP-adressen som leveres av vår lokale ISP i henhold til kontrollen vi utførte i det første trinnet i denne delen.

Videre samsvarer alle DNS-oppføringene i "DNS-adresseoppdagelse" langs bunnen med DNS-innstillingene på maskinen vår (vi har datamaskinen vår satt til å koble til Googles DNS-servere). Så for vår første lekkasjetest sjekker alt ut, siden vi ikke er koblet til VPN-en vår.

Som en siste test kan du også sjekke om maskinen din lekker IPv6-adresser med IPv6Leak.com . Som vi nevnte tidligere, gjør det aldri vondt å være proaktiv, selv om dette fremdeles er en sjelden sak.

Nå er det på tide å slå på VPN og kjøre flere tester.

Trinn tre: Koble til VPN-en din og kjør lekkasjetesten igjen

Nå er det på tide å koble til VPN-en din. Uansett hvilken rutine din VPN krever for å opprette en forbindelse, er det nå på tide å kjøre gjennom den - start VPN-programmet, aktiver VPN i systeminnstillingene dine, eller hva det er du vanligvis gjør for å koble til.

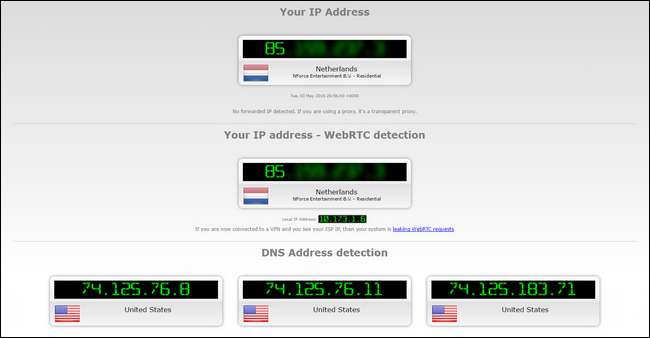

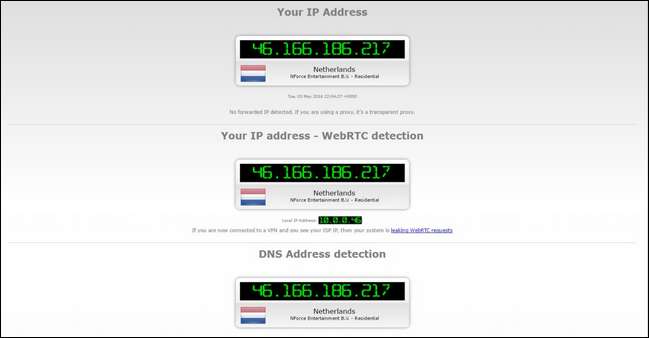

Når den er koblet til, er det på tide å kjøre lekkasjetesten igjen. Denne gangen skal vi (forhåpentligvis) se helt andre resultater. Hvis alt kjører perfekt, har vi en ny IP-adresse, ingen WebRTC-lekkasjer og en ny DNS-oppføring. Igjen bruker vi IPLeak.net:

I skjermbildet ovenfor kan du se at VPN-en vår er aktiv (siden IP-adressen vår viser at vi er koblet fra Nederland i stedet for USA), og begge vår oppdagede IP-adresse og WebRTC-adressen er den samme (som betyr at vi ikke lekker vår sanne IP-adresse via WebRTC-sårbarheten).

DNS-resultatene nederst viser imidlertid de samme adressene som før, kommer fra USA, noe som betyr at VPN-en vår lekker DNS-adressene våre.

Dette er ikke verdens ende fra et personvernperspektiv, i dette spesielle tilfellet, siden vi bruker Googles DNS-servere i stedet for vår Internett-leverandørs DNS-servere. Men det identifiserer fortsatt at vi er fra USA, og det indikerer fortsatt at VPN-en vår lekker DNS-forespørsler, noe som ikke er bra.

MERKNAD: Hvis IP-adressen din ikke har endret seg i det hele tatt, er det sannsynligvis ikke en "lekkasje". I stedet er enten 1) VPN-en din konfigurert feil, og ikke kobler til i det hele tatt, eller 2) VPN-leverandøren din har mistet ballen på en eller annen måte, og du må kontakte deres supportlinje og / eller finne en ny VPN-leverandør.

Hvis du kjørte IPv6-testen i forrige avsnitt og fant ut at forbindelsen din svarte på IPv6-forespørsler, bør du også kjør IPv6-testen på nytt nå for å se hvordan VPN-en din håndterer forespørslene.

Så hva skjer hvis du oppdager en lekkasje? La oss snakke om hvordan vi skal håndtere dem.

Hvordan forhindre lekkasjer

Selv om det er umulig å forutsi og forhindre alle mulige sikkerhetsproblemer som følger med, kan vi enkelt forhindre WebRTC-sårbarheter, DNS-lekkasjer og andre problemer. Slik beskytter du deg selv.

Bruk en anseelig VPN-leverandør

I SLEKT: Hvordan velge den beste VPN-tjenesten for dine behov

Først og fremst bør du bruke en pålitelig VPN-leverandør som holder brukerne sine à jour med hva som skjer i sikkerhetsverdenen (de gjør leksene slik at du ikke trenger å gjøre det), og handler på den informasjonen for proaktivt å plugge hull (og varsle deg når du trenger å gjøre endringer). For det formål anbefaler vi det StrongVPN –En flott VPN-leverandør som vi har ikke bare anbefalt før men bruk oss selv.

Vil du ha en rask og skitten test for å se om VPN-leverandøren din er eksternt anerkjent? Kjør et søk etter navn og nøkkelord som "WebRTC", "lekkende porter" og "IPv6 lekkasjer". Hvis leverandøren din ikke har noen offentlige blogginnlegg eller støttedokumentasjon som diskuterer disse problemene, vil du sannsynligvis ikke bruke den VPN-leverandøren, ettersom de ikke adresserer og informerer kundene sine.

Deaktiver WebRTC-forespørsler

Hvis du bruker Chrome, Firefox eller Opera som nettleser, kan du deaktivere WebRTC-forespørsler om å lukke WebRTC-lekkasjen. Chrome-brukere kan laste ned og installere en av to Chrome-utvidelser: WebRTC-blokkering eller ScriptSafe . Begge vil blokkere WebRTC-forespørsler, men ScriptSafe har den ekstra bonusen å blokkere ondsinnede JavaScript-, Java- og Flash-filer.

Opera-brukere kan,

med en mindre justering

, installer Chrome-utvidelser og bruk de samme utvidelsene for å beskytte nettleserne. Firefox-brukere kan deaktivere WebRTC-funksjonaliteten fra about: config-menyen. Bare skriv

om: config

i Firefox adressefelt, klikker du "Jeg skal være forsiktig" -knappen, og blar deretter ned til du ser

media.peerconnection.enabled

inngang. Dobbeltklikk på oppføringen for å slå den til "falsk".

Etter å ha brukt noen av de ovennevnte løsningene, tøm bufferen til nettleseren din og start den på nytt.

Plugg DNS- og IPv6-lekkasjer

Å koble til DNS- og IPv6-lekkasjer kan enten være et enormt irritasjonsmoment eller trivielt enkelt å fikse, avhengig av VPN-leverandøren du bruker. I beste fall kan du ganske enkelt fortelle VPN-leverandøren din, via innstillingene til VPN-en din, å koble til DNS- og IPv6-hullene, og VPN-programvaren vil takle alt det tunge løftet for deg.

Hvis VPN-programvaren din ikke gir dette alternativet, (og det er ganske sjelden du finner programvare som vil endre datamaskinen på dine vegne på en slik måte), må du angi DNS-leverandøren manuelt og deaktivere IPv6 på enhetsnivå. Selv om du har nyttig VPN-programvare som vil gjøre tungt løft for deg, anbefaler vi imidlertid at du leser gjennom følgende instruksjoner om hvordan du endrer ting manuelt, slik at du kan dobbeltsjekke at VPN-programvaren din gjør de riktige endringene.

Vi vil demonstrere hvordan du gjør det på en datamaskin som kjører Windows 10, begge fordi Windows er et veldig mye brukt operativsystem og fordi det også forbløffende lekker i denne forbindelse (sammenlignet med andre operativsystemer). Årsaken til at Windows 8 og 10 er så lekk, er på grunn av en endring i hvordan Windows håndterte valg av DNS-server.

I Windows 7 og nyere bruker Windows ganske enkelt DNS-serverne du spesifiserte i den rekkefølgen du spesifiserte dem (eller hvis du ikke gjorde det, brukte de bare de som er spesifisert på ruteren eller ISP-nivå). Fra og med Windows 8 introduserte Microsoft en ny funksjon kjent som "Smart Multi-Homed Named Resolution". Denne nye funksjonen endret måten Windows håndterte DNS-servere på. For å være rettferdig, øker det faktisk DNS-oppløsningen for de fleste brukere, hvis de primære DNS-serverne er treg eller ikke svarer. For VPN-brukere kan det imidlertid forårsake DNS-lekkasje, ettersom Windows kan falle tilbake på andre DNS-servere enn de VPN-tildelte.

Den mest idiotsikre måten å fikse det på i Windows 8, 8.1 og 10 (både Home- og Pro-utgavene), er å bare sette DNS-serverne manuelt for alle grensesnitt.

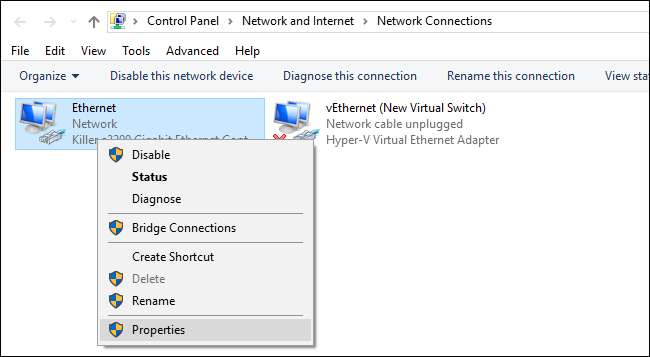

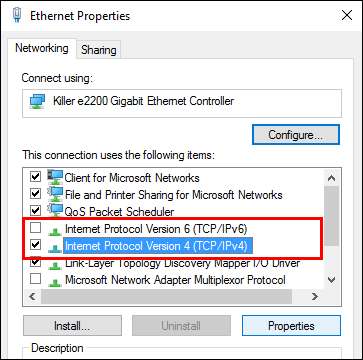

For å oppnå dette, åpne "Nettverkstilkoblinger" via Kontrollpanel> Nettverk og Internett> Nettverkstilkoblinger, og høyreklikk på hver eksisterende oppføring for å endre innstillingene for det nettverkskortet.

Fjern merket for "Internet Protocol Versjon 6" for å beskytte mot IPv6-lekkasje for hvert nettverkskort. Velg deretter "Internet Protocol Version 4" og klikk på "Properties" -knappen.

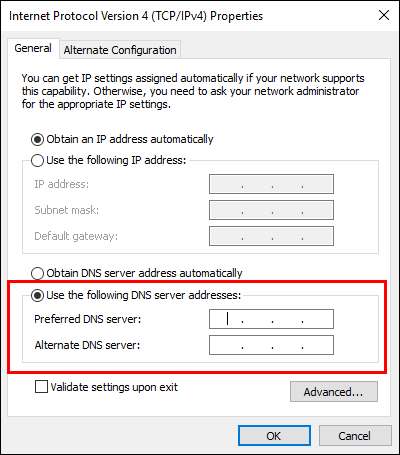

I eiendomsmenyen velger du “Bruk følgende DNS-serveradresser”.

I DNS-boksene "Foretrukket" og "Alternativ" skriver du inn DNS-serverne du vil bruke. Det beste tilfellet er at du bruker DNS-server spesifikt levert av VPN-tjenesten din. Hvis VPN-en din ikke har DNS-servere du kan bruke, kan du i stedet bruke offentlige DNS-servere som ikke er tilknyttet den geografiske plasseringen eller Internett-leverandøren din, som OpenDNSs servere, 208.67.222.222 og 208.67.220.220.

Gjenta denne prosessen med å spesifisere DNS-adressene for hver adapter på din VPN-aktiverte datamaskin for å sikre at Windows aldri kan falle tilbake på feil DNS-adresse.

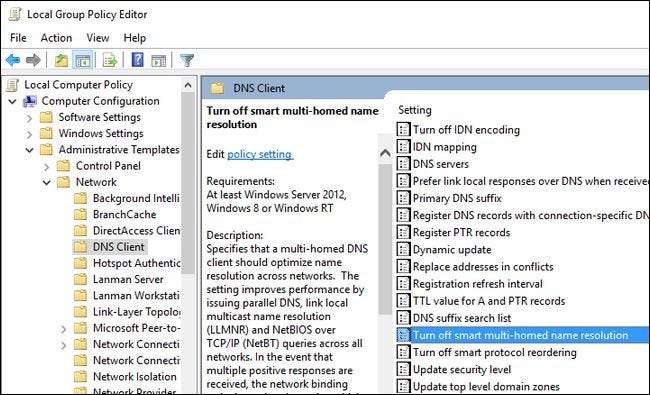

Windows 10 Pro-brukere kan også deaktivere hele Smart Multi-Homed Named Resolution-funksjonen via Group Policy Editor, men vi anbefaler også å utføre trinnene ovenfor (i tilfelle en fremtidig oppdatering aktiverer funksjonen igjen, vil datamaskinen din lekke DNS-data).

For å gjøre det, trykk Windows + R for å trekke opp kjøredialogboksen, skriv inn “gpedit.msc” for å starte Local Group Policy Editor og, som vist nedenfor, naviger til Administrative maler> Nettverk> DNS-klient. Se etter oppføringen "Slå av smart oppløsning med flere hjem".

Dobbeltklikk på oppføringen og velg "Enable", og trykk deretter på "OK" -knappen (det er litt kontinuitivt, men innstillingen er "slå av smart ...", slik at den aktiverer politikken som deaktiverer funksjonen). Igjen, for vekt, anbefaler vi manuell redigering av alle DNS-oppføringene dine, så selv om denne policyendringen mislykkes eller endres i fremtiden, er du fortsatt beskyttet.

Så med alle disse endringene vedtatt, hvordan ser lekkasjetesten vår ut nå?

Rengjør som en fløyte - vår IP-adresse, vår WebRTC lekkasjetest og DNS-adressen vår kommer alle tilbake som vår VPN-utgangsknute i Nederland. Når det gjelder resten av internett, kommer vi fra lavlandet.

Å spille Private Investigator-spillet på din egen tilkobling er ikke akkurat en spennende måte å tilbringe en kveld på, men det er et nødvendig skritt for å sikre at VPN-tilkoblingen din ikke kompromitteres og lekker personlig informasjon. Heldigvis ved hjelp av de riktige verktøyene og en god VPN, er prosessen smertefri og IP- og DNS-informasjonen din blir holdt privat.