कई लोग वर्चुअल प्राइवेट नेटवर्क्स (वीपीएन) का उपयोग अपनी पहचान को विफल करने, अपने संचार को एन्क्रिप्ट करने, या किसी अन्य स्थान से वेब ब्राउज़ करने के लिए करते हैं। यदि आपकी वास्तविक जानकारी एक सुरक्षा छेद के माध्यम से लीक हो रही है, तो वे सभी लक्ष्य अलग हो सकते हैं, जो आपके विचार से अधिक सामान्य है। आइए देखें कि उन लीक को कैसे पहचाना और पैच किया जाए।

वीपीएन लीक कैसे होता है

वीपीएन उपयोग की मूल बातें बहुत सीधे हैं: आप अपने कंप्यूटर, डिवाइस पर एक सॉफ्टवेयर पैकेज स्थापित करते हैं, या राउटर (या इसके अंतर्निहित वीपीएन सॉफ़्टवेयर का उपयोग करें)। यह सॉफ़्टवेयर आपके सभी नेटवर्क ट्रैफ़िक को कैप्चर करता है और इसे एक एन्क्रिप्टेड सुरंग के माध्यम से रिमोट एग्ज़िट पॉइंट तक रीडायरेक्ट करता है। बाहरी दुनिया के लिए, आपका सारा ट्रैफ़िक आपके वास्तविक स्थान के बजाय उस दूरस्थ बिंदु से आता हुआ प्रतीत होता है। यह गोपनीयता के लिए बहुत अच्छा है (यदि आप अपने डिवाइस और एक्जिट सर्वर के बीच किसी को भी सुनिश्चित नहीं करना चाहते हैं कि आप क्या कर रहे हैं), यह वर्चुअल बॉर्डर हॉपिंग के लिए बहुत अच्छा है (जैसे ऑस्ट्रेलिया में अमेरिकी स्ट्रीमिंग सेवाओं को देखना ), और यह आपकी पहचान को ऑनलाइन करने का एक उत्कृष्ट तरीका है।

सम्बंधित: वीपीएन क्या है, और मुझे इसकी आवश्यकता क्यों होगी?

हालाँकि, कंप्यूटर सुरक्षा और गोपनीयता सतत रूप से बिल्ली और चूहे का खेल है। कोई प्रणाली सही नहीं है, और समय के साथ कमजोरियों को उजागर किया जाता है जो आपकी सुरक्षा से समझौता कर सकते हैं - और वीपीएन सिस्टम कोई अपवाद नहीं हैं। यहां तीन प्रमुख तरीके हैं जिनसे आपका वीपीएन आपकी व्यक्तिगत जानकारी को लीक कर सकता है।

Flawed प्रोटोकॉल और कीड़े

2014 में, अच्छी तरह से प्रचारित हार्टबल बग वीपीएन उपयोगकर्ताओं की पहचान को लीक करने के लिए दिखाया गया था । 2015 की शुरुआत में, एक वेब ब्राउज़र भेद्यता की खोज की गई थी जो किसी तीसरे पक्ष को वेब ब्राउज़र के लिए उपयोगकर्ता के वास्तविक आईपी पते को प्रकट करने के लिए एक अनुरोध जारी करने की अनुमति देता है (वीपीएन सेवा प्रदान करता है कि गतिरोध को कम करता है)।

यह भेद्यता, वेबआरटीसी संचार प्रोटोकॉल का हिस्सा, अभी भी पूरी तरह से पैच नहीं किया गया है, और यह अभी भी आपके द्वारा अपने ब्राउज़र को प्रदूषित करने और अपना वास्तविक पता प्राप्त करने के लिए वीपीएन के पीछे रहते हुए भी आपके द्वारा कनेक्ट की जाने वाली वेब साइटों के लिए संभव है। 2015 के अंत में एक कम व्यापक (लेकिन अभी भी समस्याग्रस्त) भेद्यता को उजागर किया गया था जिसमें एक ही वीपीएन सेवा पर उपयोगकर्ता अन्य उपयोगकर्ताओं को अनमस्क कर सकते हैं।

इस तरह की कमजोरियां सबसे खराब हैं क्योंकि वे भविष्यवाणी करना असंभव हैं, कंपनियां उन्हें पैच करने के लिए धीमी हैं, और आपको यह सुनिश्चित करने के लिए एक सूचित उपभोक्ता होने की आवश्यकता है कि आपका वीपीएन प्रदाता ज्ञात और नए खतरे से उचित रूप से निपट रहा है। कोई भी कम नहीं है, एक बार जब उन्हें पता चलता है तो आप खुद को बचाने के लिए कदम उठा सकते हैं (जैसा कि हम एक पल में उजागर करेंगे)।

डीएनएस लीक्स

हालांकि, एकमुश्त बग और सुरक्षा खामियों के बिना, हालांकि, डीएनएस लीक की बात हमेशा होती है (जो खराब ऑपरेटिंग सिस्टम डिफ़ॉल्ट कॉन्फ़िगरेशन विकल्पों, उपयोगकर्ता त्रुटि, या वीपीएन प्रदाता त्रुटि) से उत्पन्न हो सकती है। DNS सर्वर उन मानव-अनुकूल पतों को हल करते हैं जिनका आप उपयोग करते हैं (जैसे www.facebook.com) मशीन के अनुकूल पतों में (जैसे 173.252.89.132)। यदि आपका कंप्यूटर आपके वीपीएन के स्थान से भिन्न DNS सर्वर का उपयोग करता है, तो यह आपके बारे में जानकारी दे सकता है।

डीएनएस लीक आईपी लीक जितना खराब नहीं है, लेकिन वे अभी भी आपके स्थान को दूर कर सकते हैं। यदि आपके DNS रिसाव से पता चलता है कि आपके DNS सर्वर छोटे ISP से संबंधित हैं, उदाहरण के लिए, तो यह आपकी पहचान को बहुत कम कर देता है और जल्दी से भौगोलिक रूप से आपको ढूँढ सकता है।

कोई भी सिस्टम DNS रिसाव के लिए असुरक्षित हो सकता है, लेकिन जिस तरह से ओएस DNS अनुरोधों और रिज़ॉल्यूशन को संभालता है, उसके कारण विंडोज ऐतिहासिक रूप से सबसे खराब अपराधियों में से एक रहा है। वास्तव में, एक वीपीएन के साथ विंडोज 10 का डीएनएस हैंडलिंग इतना खराब है कि होमलैंड सिक्योरिटी विभाग की कंप्यूटर सुरक्षा शाखा, संयुक्त राज्य अमेरिका की कंप्यूटर आपातकालीन तैयारी टीम, वास्तव में 2015 के अगस्त में DNS अनुरोधों को नियंत्रित करने के बारे में एक ब्रीफिंग जारी की .

IPv6 लीक्स

सम्बंधित: क्या आप अभी तक IPv6 का उपयोग कर रहे हैं? क्या आपको भी ध्यान रखना चाहिए?

अंत में, IPv6 प्रोटोकॉल लीक का कारण बन सकता है जो आपके स्थान को दूर कर सकता है तथा इंटरनेट पर अपने आंदोलन को ट्रैक करने के लिए तीसरे पक्ष को अनुमति दें। यदि आप IPv6 से परिचित नहीं हैं, यहाँ हमारे व्याख्याता की जाँच करें -यह अनिवार्य रूप से आईपी पते की अगली पीढ़ी है, और दुनिया के लिए आईपी पते से बाहर चल रहे लोगों (और उनके इंटरनेट से जुड़े उत्पादों) की संख्या आसमान छू रही है।

जबकि IPv6 उस समस्या को हल करने के लिए बहुत अच्छा है, यह इस समय गोपनीयता के बारे में चिंतित लोगों के लिए बहुत अच्छा नहीं है।

लंबी कहानी छोटी: कुछ वीपीएन प्रदाता केवल आईपीवी 4 अनुरोधों को संभालते हैं और आईपीवी 6 अनुरोधों को अनदेखा करते हैं। यदि आपके विशेष नेटवर्क कॉन्फ़िगरेशन और ISP IPv6 को सपोर्ट करने के लिए अपग्रेड किए गए हैं परंतु आपका वीपीएन आईपीवी 6 अनुरोधों का सौदा नहीं करता है, आप खुद को ऐसी स्थिति में पा सकते हैं जहां कोई तीसरा पक्ष आईपीवी 6 अनुरोध कर सकता है जो आपकी वास्तविक पहचान को प्रकट करता है (क्योंकि वीपीएन केवल नेत्रहीन उन्हें आपके स्थानीय नेटवर्क / कंप्यूटर पर भेजता है, जो ईमानदारी से अनुरोध का जवाब देता है। )।

अभी, IPv6 लीक लीक डेटा का सबसे कम खतरा स्रोत है। IPv6 को अपनाने के लिए दुनिया इतनी धीमी हो गई है कि, ज्यादातर मामलों में, आपका ISP उनके पैर खींच रहा है, यहां तक कि इसका समर्थन भी कर रहा है वास्तव में समस्या के खिलाफ आपकी रक्षा कर रहा है। फिर भी, आपको संभावित समस्या के बारे में पता होना चाहिए और लगातार इसके खिलाफ रक्षा करना चाहिए।

लीक्स की जांच कैसे करें

सम्बंधित: एक वीपीएन और एक प्रॉक्सी के बीच अंतर क्या है?

तो यह सब आपको कहां छोड़ता है, अंतिम उपयोगकर्ता, जब यह सुरक्षा की बात आती है? यह आपको उस स्थिति में छोड़ देता है जहां आपको अपने वीपीएन कनेक्शन के बारे में सक्रिय रूप से सतर्क रहने की आवश्यकता होती है और यह सुनिश्चित करने के लिए अपने स्वयं के कनेक्शन का अक्सर परीक्षण करना कि यह लीक नहीं हो रहा है। घबराहट नहीं है, हालांकि: हम आपको ज्ञात कमजोरियों के परीक्षण और पैचिंग की पूरी प्रक्रिया से गुजरने वाले हैं।

लीक की जाँच करना एक बहुत ही सीधा-सादा मामला है - हालाँकि उन्हें पैच करना, जैसा कि आप अगले भाग में देखेंगे, थोड़ा पेचीदा है। इंटरनेट सुरक्षा के प्रति जागरूक लोगों से भरा हुआ है और कनेक्शन कमजोरियों की जांच करने में आपकी सहायता करने के लिए ऑनलाइन संसाधनों की कोई कमी नहीं है।

नोट: यदि आप इन लीक परीक्षणों का उपयोग यह जांचने के लिए कर सकते हैं कि क्या आपका अनुमानित वेब ब्राउज़र जानकारी लीक कर रहा है, परदे के पीछे वीपीएन की तुलना में पूरी तरह से अलग जानवर हैं और एक सुरक्षित गोपनीयता उपकरण नहीं माना जाना चाहिए।

एक कदम: अपने स्थानीय आईपी का पता लगाएं

सबसे पहले, यह निर्धारित करें कि आपके स्थानीय इंटरनेट कनेक्शन का वास्तविक आईपी पता क्या है। यदि आप अपने घरेलू कनेक्शन का उपयोग कर रहे हैं, तो यह आपके इंटरनेट सेवा प्रदाता (आईएसपी) द्वारा आपको दिया गया आईपी पता होगा। उदाहरण के लिए, यदि आप हवाई अड्डे या होटल में वाई-फाई का उपयोग कर रहे हैं, तो यह आईपी एड्रेस होगा जो अपने आईएसपी। भले ही, हमें यह पता लगाने की आवश्यकता है कि आपके वर्तमान स्थान से बड़े इंटरनेट तक का नग्न संबंध कैसा दिखता है।

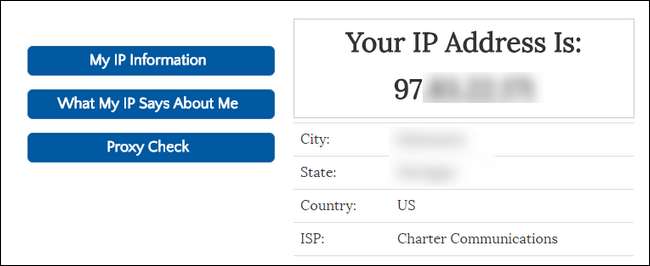

आप अपना वीपीएन अस्थायी रूप से अक्षम करके अपना असली आईपी पता पा सकते हैं। वैकल्पिक रूप से, आप उसी नेटवर्क पर डिवाइस ले सकते हैं जो किसी वीपीएन से जुड़ा नहीं है। फिर, जैसे एक वेबसाइट पर जाएँ व्ह्टिसमयीप.कॉम अपने सार्वजनिक आईपी पते को देखने के लिए।

इस पते पर ध्यान दें, क्योंकि यह आपको पता है ऐसा न करें वीपीएन परीक्षण में पॉप अप देखना चाहते हैं जो हम जल्द ही करेंगे।

चरण दो: बेसलाइन लीक टेस्ट चलाएं

इसके बाद, अपने वीपीएन को डिस्कनेक्ट करें और अपनी मशीन पर निम्न रिसाव परीक्षण चलाएं। यह सही है, हम नहीं अभी चल रहे वीपीएन चाहते हैं-हमें पहले कुछ आधारभूत डेटा प्राप्त करने की आवश्यकता है।

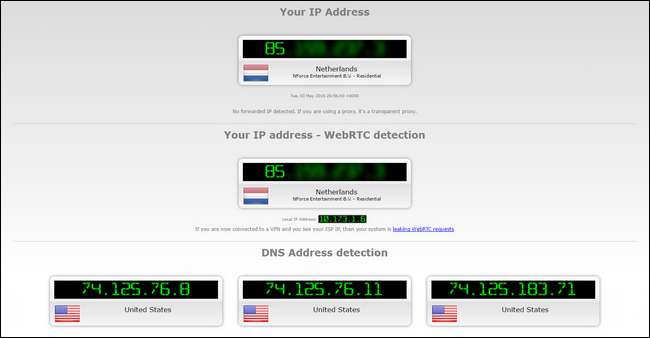

हमारे उद्देश्यों के लिए, हम उपयोग करने जा रहे हैं ीपलक.नेट , क्योंकि यह आपके आईपी पते के लिए एक साथ परीक्षण करता है, यदि आपका आईपी पता वेबआरटीसी के माध्यम से लीक हो रहा है, और आपके कनेक्शन का उपयोग करने वाले डीएनएस सर्वर क्या कर रहे हैं।

उपरोक्त स्क्रीनशॉट में, हमारे आईपी पते और हमारे वेबआरटीसी-लीक पते समान हैं (भले ही हमने उन्हें धुंधला कर दिया हो) -हमें हमारे स्थानीय आईएसपी द्वारा इस खंड के पहले चरण में किए गए चेक के अनुसार आईपी पते की आपूर्ति की जाती है।

इसके अलावा, "DNS एड्रेस डिटेक्शन" में सभी DNS प्रविष्टियां हमारी मशीन पर DNS सेटिंग्स के साथ मेल खाती हैं (हमारे पास Google के DNS सर्वर से कनेक्ट करने के लिए हमारा कंप्यूटर सेट है)। इसलिए हमारे प्रारंभिक रिसाव परीक्षण के लिए, सब कुछ बाहर की जाँच करता है, क्योंकि हम अपने वीपीएन से जुड़े नहीं हैं।

अंतिम परीक्षण के रूप में, आप यह भी देख सकते हैं कि आपकी मशीन IPv6 पते के साथ लीक कर रही है या नहीं ीपव6लक.कॉम । जैसा कि हमने पहले उल्लेख किया है, जबकि यह अभी भी एक दुर्लभ मुद्दा है, यह कभी भी सक्रिय नहीं होता है।

अब वीपीएन चालू करने और अधिक परीक्षण चलाने का समय आ गया है।

तीन चरण: अपने वीपीएन से कनेक्ट करें और फिर से लीक टेस्ट चलाएं

अब आपके वीपीएन से जुड़ने का समय आ गया है। आपके वीपीएन को कनेक्शन स्थापित करने के लिए जो भी रूटीन की आवश्यकता होती है, वह अब इसके माध्यम से चलने का समय है - वीपीएन के कार्यक्रम को शुरू करने के लिए, अपने सिस्टम सेटिंग्स में वीपीएन को सक्षम करें, या जो भी आप सामान्य रूप से कनेक्ट करने के लिए करते हैं।

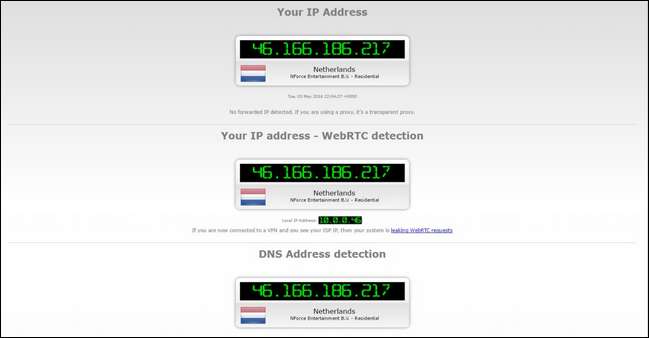

एक बार जब यह जुड़ा होता है, तो रिसाव परीक्षण को फिर से चलाने का समय आ जाता है। इस बार, हमें (उम्मीद) पूरी तरह से अलग परिणाम देखना चाहिए। यदि सब कुछ पूरी तरह से चल रहा है, तो हमारे पास एक नया IP पता, कोई WebRTC लीक और एक नया DNS प्रवेश नहीं होगा। फिर से, हम IPLeak.net का उपयोग करेंगे:

उपरोक्त स्क्रीनशॉट में, आप देख सकते हैं कि हमारा वीपीएन सक्रिय है (क्योंकि हमारा आईपी पता हमें संयुक्त राज्य अमेरिका के बजाय नीदरलैंड से जुड़ा हुआ है), और हमारे दोनों आईपी पते का पता चला है तथा WebRTC पता वही है (जिसका अर्थ है कि हम WebRTC भेद्यता के माध्यम से अपना सही IP पता लीक नहीं कर रहे हैं)।

हालांकि, नीचे दिए गए DNS परिणाम संयुक्त राज्य से आने वाले पहले के पते के समान हैं, जिसका अर्थ है कि हमारा वीपीएन हमारे DNS पते को लीक कर रहा है।

यह इस विशेष मामले में, गोपनीयता के दृष्टिकोण से दुनिया का अंत नहीं है, क्योंकि हम अपने ISP के DNS सर्वरों के बजाय Google के DNS सर्वरों का उपयोग कर रहे हैं। लेकिन यह अभी भी पहचानता है कि हम अमेरिका से हैं और यह अभी भी इंगित करता है कि हमारा वीपीएन डीएनएस अनुरोधों को लीक कर रहा है, जो अच्छा नहीं है।

नोट: यदि आपका आईपी पता बिल्कुल नहीं बदला है, तो यह शायद "लीक" नहीं है। इसके बजाय, या तो 1) आपका वीपीएन गलत तरीके से कॉन्फ़िगर किया गया है, और बिल्कुल भी कनेक्ट नहीं हो रहा है, या 2) आपके वीपीएन प्रदाता ने गेंद को पूरी तरह से गिरा दिया है, और आपको उनकी सहायता लाइन से संपर्क करने और / या एक नया वीपीएन प्रदाता खोजने की आवश्यकता है।

इसके अलावा, यदि आपने पिछले अनुभाग में IPv6 परीक्षण चलाया और पाया कि आपके कनेक्शन ने IPv6 अनुरोधों का जवाब दिया, तो आपको भी करना चाहिए IPv6 परीक्षण फिर से चलाएँ अब देखना है कि आपका वीपीएन अनुरोधों को कैसे संभाल रहा है।

तो क्या होता है यदि आप एक रिसाव का पता लगाते हैं? उनके साथ कैसे व्यवहार करें, इस बारे में बात करते हैं।

लीक्स को कैसे रोकें

हालांकि यह असंभव है कि हर संभव सुरक्षा भेद्यता की भविष्यवाणी करना और उसे रोकना असंभव है, हम आसानी से WebRTC भेद्यता, डीएनएस लीक और अन्य मुद्दों को रोक सकते हैं। यहां बताया गया है कि अपनी सुरक्षा कैसे करें।

एक प्रतिष्ठित वीपीएन प्रदाता का उपयोग करें

सम्बंधित: अपनी आवश्यकताओं के लिए सर्वश्रेष्ठ वीपीएन सेवा कैसे चुनें

सबसे पहले और सबसे महत्वपूर्ण, आपको एक प्रतिष्ठित वीपीएन प्रदाता का उपयोग करना चाहिए जो अपने उपयोगकर्ताओं को सुरक्षा दुनिया में जो कुछ भी हो रहा है (जो वे गृहकार्य करते हैं, इसलिए आपको ऐसा नहीं करना पड़ता है) का उपयोग करता है। तथा उस जानकारी पर सक्रिय रूप से प्लग छेद करने के लिए कार्य करता है (और जब आपको बदलाव करने की आवश्यकता होती है तो आपको सूचित करता है)। उस अंत तक, हम अत्यधिक अनुशंसा करते हैं StrongVPN -एक महान वीपीएन प्रदाता जो हमने पहले न केवल सिफारिश की है लेकिन खुद का उपयोग करें।

यह देखना चाहते हैं कि आपका वीपीएन प्रदाता दूरस्थ रूप से प्रतिष्ठित है या नहीं? "WebRTC", "लीक पोर्ट" और "IPv6 लीक" जैसे उनके नाम और कीवर्ड के लिए एक खोज चलाएँ। यदि आपके प्रदाता के पास इन मुद्दों पर चर्चा करने वाला कोई सार्वजनिक ब्लॉग पोस्ट या समर्थन प्रलेखन नहीं है, तो आप संभवतः उस वीपीएन प्रदाता का उपयोग नहीं करना चाहते हैं क्योंकि वे अपने ग्राहकों को संबोधित करने और सूचित करने में विफल हैं।

WebRTC अनुरोध अक्षम करें

यदि आप अपने वेब ब्राउज़र के रूप में क्रोम, फ़ायरफ़ॉक्स, या ओपेरा का उपयोग कर रहे हैं, तो आप वेबआरटीसी लीक को बंद करने के लिए वेबआरटीसी अनुरोधों को अक्षम कर सकते हैं। क्रोम उपयोगकर्ता दो क्रोम एक्सटेंशन डाउनलोड और इंस्टॉल कर सकते हैं: WebRTC ब्लॉक या ScriptSafe । दोनों WebRTC अनुरोधों को ब्लॉक करेंगे, लेकिन ScriptSafe में दुर्भावनापूर्ण जावास्क्रिप्ट, जावा और फ्लैश फ़ाइलों को अवरुद्ध करने का अतिरिक्त बोनस है।

ओपेरा उपयोगकर्ता कर सकते हैं,

एक मामूली मोड़ के साथ

, Chrome एक्सटेंशन इंस्टॉल करें और अपने ब्राउज़र की सुरक्षा के लिए बहुत ही एक्सटेंशन का उपयोग करें। फ़ायरफ़ॉक्स उपयोगकर्ता WebRTC की कार्यक्षमता को लगभग: config मेनू से अक्षम कर सकते हैं। बस टाइप करो

about: config

फ़ायरफ़ॉक्स एड्रेस बार में, “I’’t be’’t’l” बटन पर क्लिक करें, और तब तक नीचे स्क्रॉल करें जब तक आप नहीं देखते

media.peerconnection.enabled

प्रवेश। "गलत" टॉगल करने के लिए प्रविष्टि पर डबल क्लिक करें।

उपरोक्त किसी भी सुधार को लागू करने के बाद, अपने वेब ब्राउज़र के कैश को साफ़ करें और इसे पुनः आरंभ करें।

DNS और IPv6 लीक्स को प्लग करें

DNS और IPv6 लीक प्लग करना या तो आपके द्वारा उपयोग किए जाने वाले वीपीएन प्रदाता के आधार पर एक बड़ी झुंझलाहट या तुच्छता से ठीक करने में आसान हो सकता है। सबसे अच्छा मामला परिदृश्य, आप बस अपने वीपीएन प्रदाता को अपने वीपीएन की सेटिंग्स के माध्यम से बता सकते हैं, डीएनएस और आईपीवी 6 छेद को प्लग करने के लिए, और वीपीएन सॉफ्टवेयर आपके लिए सभी भारी उठाने को संभाल देगा।

यदि आपका वीपीएन सॉफ़्टवेयर इस विकल्प को प्रदान नहीं करता है, (और यह सॉफ़्टवेयर खोजने के लिए बहुत दुर्लभ है जो आपके कंप्यूटर को इस तरह से आपके कंप्यूटर में संशोधित करेगा) तो आपको अपने DNS प्रदाता को मैन्युअल रूप से सेट करने और डिवाइस स्तर पर IPv6 को अक्षम करने की आवश्यकता होगी। यहां तक कि अगर आपके पास उपयोगी वीपीएन सॉफ़्टवेयर है जो आपके लिए भारी उठाने का काम करेगा, हालांकि, हम आपको सलाह देते हैं कि चीजों को मैन्युअल रूप से बदलने के बारे में निम्नलिखित निर्देशों को पढ़ें, ताकि आप दोहरा सकें कि आपका वीपीएन सॉफ्टवेयर सही बदलाव करता है।

हम प्रदर्शित करेंगे कि विंडोज 10 चलाने वाले कंप्यूटर पर ऐसा कैसे किया जाए, क्योंकि विंडोज एक बहुत ही व्यापक रूप से उपयोग किया जाने वाला ऑपरेटिंग सिस्टम है तथा क्योंकि यह इस संबंध में (अन्य ऑपरेटिंग सिस्टम की तुलना में) आश्चर्यजनक रूप से लीक है। विंडोज 8 और 10 का कारण बहुत अधिक लीक है, क्योंकि विंडोज ने DNS सर्वर के चयन को कैसे बदला है, इसके कारण है।

विंडोज 7 और नीचे में, विंडोज आपके द्वारा निर्दिष्ट क्रम में आपके द्वारा निर्दिष्ट DNS सर्वर का उपयोग करेगा (या, यदि आपने नहीं किया है, तो यह सिर्फ राउटर या आईएसपी स्तर पर निर्दिष्ट लोगों का उपयोग करेगा)। विंडोज 8 के साथ शुरू करते हुए, Microsoft ने एक नया फीचर पेश किया जिसे "स्मार्ट मल्टी-होमड नेम रिज़ॉल्यूशन" के रूप में जाना जाता है। इस नई सुविधा ने विंडोज के DNS सर्वरों को संभालने के तरीके को बदल दिया। निष्पक्ष होने के लिए, यह वास्तव में अधिकांश उपयोगकर्ताओं के लिए DNS रिज़ॉल्यूशन को गति देता है, यदि प्राथमिक DNS सर्वर धीमा या अनुत्तरदायी हैं। वीपीएन उपयोगकर्ताओं के लिए, हालांकि, यह डीएनएस रिसाव का कारण बन सकता है, क्योंकि विंडोज वीपीएन-असाइन किए गए लोगों के अलावा DNS सर्वरों पर वापस गिर सकता है।

विंडोज 8, 8.1, और 10 (दोनों होम और प्रो संस्करण) को ठीक करने का सबसे आसान तरीका है, बस DNS सर्वरों को सभी इंटरफेस के लिए मैन्युअल रूप से सेट करना है।

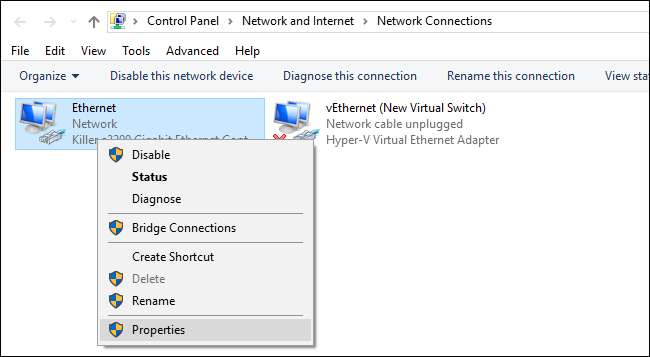

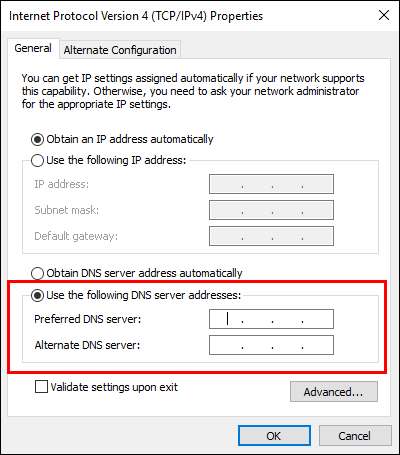

उस अंत तक, कंट्रोल पैनल> नेटवर्क और इंटरनेट> नेटवर्क कनेक्शन के माध्यम से "नेटवर्क कनेक्शन" खोलें, और उस नेटवर्क एडाप्टर के लिए सेटिंग्स को बदलने के लिए प्रत्येक मौजूदा प्रविष्टि पर राइट क्लिक करें।

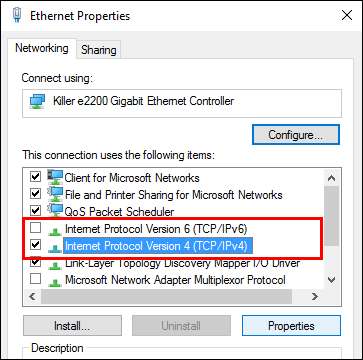

प्रत्येक नेटवर्क एडाप्टर के लिए, IPv6 लीक से बचाने के लिए "इंटरनेट प्रोटोकॉल संस्करण 6" को अनचेक करें। फिर "इंटरनेट प्रोटोकॉल संस्करण 4" चुनें और "गुण" बटन पर क्लिक करें।

गुण मेनू में, "निम्न DNS सर्वर पतों का उपयोग करें" चुनें।

"पसंदीदा" और "वैकल्पिक" DNS बॉक्स उन DNS सर्वरों में प्रवेश करते हैं जिन्हें आप उपयोग करना चाहते हैं। सबसे अच्छा मामला परिदृश्य यह है कि आप विशेष रूप से अपनी वीपीएन सेवा द्वारा प्रदान किए गए DNS सर्वर का उपयोग करते हैं। यदि आपके वीपीएन के पास आपके उपयोग के लिए डीएनएस सर्वर नहीं हैं, तो आप इसके बजाय सार्वजनिक डीएनएस सर्वर का उपयोग कर सकते हैं जो आपके भौगोलिक स्थान या आईएसपी से जुड़ा नहीं है, जैसे ओपनडएनएस सर्वर, 208.67.222.222 और 208.67.220.220।

अपने वीपीएन-सक्षम कंप्यूटर पर हर एडेप्टर के लिए DNS पते निर्दिष्ट करने की इस प्रक्रिया को दोहराएं ताकि यह सुनिश्चित हो सके कि विंडोज कभी भी गलत DNS पते पर वापस नहीं आ सकता है।

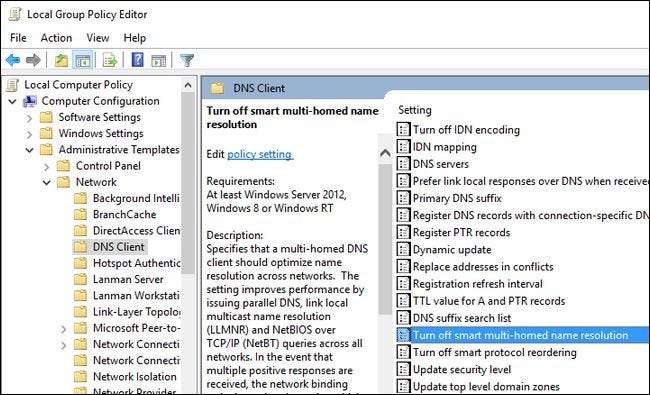

विंडोज 10 प्रो उपयोगकर्ता समूह नीति संपादक के माध्यम से संपूर्ण स्मार्ट मल्टी-होम नामांकित रिज़ॉल्यूशन सुविधा को भी अक्षम कर सकते हैं, लेकिन हम उपरोक्त चरणों का पालन करने की भी सलाह देते हैं (यदि भविष्य में कोई अद्यतन फिर से आपके कंप्यूटर को DNS डेटा लीक करना शुरू कर देगा तो यह सुविधा सक्षम हो जाती है)।

ऐसा करने के लिए, रन डायलॉग बॉक्स को खींचने के लिए विंडोज + आर को दबाएं, स्थानीय समूह नीति संपादक को लॉन्च करने के लिए "gpedit.msc" दर्ज करें और जैसा कि नीचे देखा गया है, प्रशासनिक टेम्पलेट्स> नेटवर्क> डीएनएस-क्लाइंट पर जाएं। प्रविष्टि "स्मार्ट बहु-होम नाम समाधान को बंद करें" के लिए देखें।

प्रवेश पर डबल क्लिक करें और "सक्षम करें" चुनें और फिर "ओके" बटन दबाएं (जो थोड़ा सा काउंटरिनिटिव है, लेकिन सेटिंग "स्मार्ट चालू करें" है) इसलिए इसे सक्षम करने से वास्तव में वह नीति सक्रिय हो जाती है जो फ़ंक्शन को बंद कर देती है)। फिर से, जोर देने के लिए, हम आपकी सभी DNS प्रविष्टियों को मैन्युअल रूप से संपादित करने की सलाह देते हैं, भले ही यह नीति परिवर्तन विफल हो या भविष्य में आपको अभी भी संरक्षित किया गया हो।

इसलिए इन सभी परिवर्तनों के लागू होने के बाद, हमारा रिसाव परीक्षण अब कैसा दिखता है?

एक सीटी के रूप में साफ-हमारे आईपी पते, हमारे WebRTC रिसाव परीक्षण, और हमारे DNS पते सभी नीदरलैंड में हमारे वीपीएन निकास नोड से संबंधित हैं। जहां तक बाकी इंटरनेट का सवाल है, हम तराई क्षेत्रों से हैं।

अपने स्वयं के कनेक्शन पर निजी अन्वेषक गेम खेलना एक शाम बिताने के लिए बिल्कुल रोमांचकारी तरीका नहीं है, लेकिन आपके वीपीएन कनेक्शन को आपकी व्यक्तिगत जानकारी से समझौता करना और लीक करना सुनिश्चित करने के लिए यह एक आवश्यक कदम है। सही उपकरण और एक अच्छे वीपीएन की मदद से शुक्र है कि यह प्रक्रिया दर्द रहित है और आपके आईपी और डीएनएस की जानकारी को निजी रखा गया है।