หลายคนใช้ Virtual Private Networks (VPN) เพื่อปกปิดตัวตนเข้ารหัสการสื่อสารหรือท่องเว็บจากที่อื่น เป้าหมายทั้งหมดนั้นอาจพังทลายได้หากข้อมูลจริงของคุณรั่วไหลผ่านช่องโหว่ด้านความปลอดภัยซึ่งเป็นเรื่องปกติมากกว่าที่คุณคิด มาดูวิธีระบุและแก้ไขการรั่วไหลเหล่านั้น

การรั่วไหลของ VPN เกิดขึ้นได้อย่างไร

พื้นฐานการใช้งาน VPN ค่อนข้างตรงไปตรงมา: คุณติดตั้งแพ็คเกจซอฟต์แวร์บนคอมพิวเตอร์อุปกรณ์ หรือเราเตอร์ (หรือใช้ซอฟต์แวร์ VPN ในตัว) ซอฟต์แวร์นี้จับการรับส่งข้อมูลเครือข่ายทั้งหมดของคุณและเปลี่ยนเส้นทางผ่านอุโมงค์ที่เข้ารหัสไปยังจุดออกจากระยะไกล สำหรับโลกภายนอกการจราจรทั้งหมดของคุณดูเหมือนจะมาจากจุดที่ห่างไกลนั้นไม่ใช่ตำแหน่งจริงของคุณ สิ่งนี้ยอดเยี่ยมสำหรับความเป็นส่วนตัว (หากคุณต้องการให้แน่ใจว่าไม่มีใครระหว่างอุปกรณ์ของคุณและเซิร์ฟเวอร์ทางออกสามารถเห็นสิ่งที่คุณกำลังทำอยู่) เหมาะสำหรับการกระโดดข้ามพรมแดนเสมือน (เช่น ดูบริการสตรีมมิ่งของสหรัฐฯในออสเตรเลีย ) และเป็นวิธีที่ยอดเยี่ยมโดยรวมในการปิดบังตัวตนของคุณทางออนไลน์

ที่เกี่ยวข้อง: VPN คืออะไรและทำไมฉันถึงต้องใช้?

อย่างไรก็ตามความปลอดภัยของคอมพิวเตอร์และความเป็นส่วนตัวเป็นเกมของแมวและเมาส์ตลอดไป ไม่มีระบบใดที่สมบูรณ์แบบและเมื่อเวลาผ่านไปมีการค้นพบช่องโหว่ที่อาจทำลายความปลอดภัยของคุณและระบบ VPN ก็ไม่มีข้อยกเว้น นี่คือสามวิธีหลัก ๆ ที่ VPN ของคุณสามารถรั่วไหลข้อมูลส่วนบุคคลของคุณ

ข้อบกพร่องโปรโตคอลและข้อบกพร่อง

ในปี 2014 ข้อผิดพลาด Heartbleed ที่เผยแพร่อย่างดี แสดงให้เห็นว่าข้อมูลประจำตัวของผู้ใช้ VPN รั่วไหล . ในช่วงต้นปี 2558 พบช่องโหว่ของเว็บเบราว์เซอร์ ที่อนุญาตให้บุคคลที่สามส่งคำขอไปยังเว็บเบราว์เซอร์เพื่อเปิดเผยที่อยู่ IP จริงของผู้ใช้ (หลีกเลี่ยงความสับสนที่บริการ VPN มีให้)

ช่องโหว่นี้ซึ่งเป็นส่วนหนึ่งของโปรโตคอลการสื่อสาร WebRTC ยังไม่ได้รับการแก้ไขอย่างสมบูรณ์และยังคงเป็นไปได้ที่เว็บไซต์ที่คุณเชื่อมต่อแม้ว่าจะอยู่เบื้องหลัง VPN ก็ตามเพื่อสำรวจเบราว์เซอร์ของคุณและรับที่อยู่จริงของคุณ ปลายปี 2558 มีการแพร่หลายน้อยลง (แต่ยังคงเป็นปัญหา) ช่องโหว่ถูกเปิดเผย ซึ่งผู้ใช้บริการ VPN เดียวกันสามารถเปิดโปงผู้ใช้รายอื่นได้

ช่องโหว่ประเภทนี้เป็นช่องโหว่ที่เลวร้ายที่สุดเนื่องจากไม่สามารถคาดเดาได้ บริษัท ต่างๆจึงแก้ไขได้ช้าและคุณต้องเป็นผู้บริโภคที่มีข้อมูลเพื่อให้แน่ใจว่าผู้ให้บริการ VPN ของคุณสามารถรับมือกับภัยคุกคามที่เป็นที่รู้จักและภัยคุกคามใหม่ ๆ ได้อย่างเหมาะสม ไม่ยิ่งหย่อนไปกว่ากันเมื่อพบแล้วคุณสามารถดำเนินการเพื่อปกป้องตัวเองได้ (ดังที่เราจะไฮไลต์ในอีกสักครู่)

DNS รั่วไหล

แม้ว่าจะไม่มีข้อบกพร่องและข้อบกพร่องด้านความปลอดภัยเลย แต่ก็มีเรื่องของ DNS รั่วไหลอยู่เสมอ (ซึ่งอาจเกิดจากตัวเลือกการกำหนดค่าเริ่มต้นของระบบปฏิบัติการที่ไม่ดีข้อผิดพลาดของผู้ใช้หรือข้อผิดพลาดของผู้ให้บริการ VPN) เซิร์ฟเวอร์ DNS จะแก้ไขที่อยู่ที่เป็นมิตรกับมนุษย์ที่คุณใช้ (เช่น www.facebook.com) เป็นที่อยู่ที่ใช้งานง่าย (เช่น 173.252.89.132) หากคอมพิวเตอร์ของคุณใช้เซิร์ฟเวอร์ DNS อื่นนอกเหนือจากตำแหน่ง VPN ของคุณคอมพิวเตอร์สามารถให้ข้อมูลเกี่ยวกับคุณได้

การรั่วไหลของ DNS ไม่ได้เลวร้ายเท่ากับการรั่วไหลของ IP แต่ยังสามารถบอกตำแหน่งของคุณได้ ตัวอย่างเช่นหาก DNS ของคุณรั่วแสดงว่าเซิร์ฟเวอร์ DNS ของคุณเป็นของ ISP ขนาดเล็กเซิร์ฟเวอร์นั้นจะ จำกัด ตัวตนของคุณให้แคบลงอย่างมากและสามารถระบุตำแหน่งของคุณตามภูมิศาสตร์ได้อย่างรวดเร็ว

ระบบใด ๆ อาจเสี่ยงต่อการรั่วไหลของ DNS แต่ในอดีต Windows เคยเป็นหนึ่งในผู้กระทำผิดที่เลวร้ายที่สุดเนื่องจากระบบปฏิบัติการจัดการกับคำขอและการแก้ไข DNS ในความเป็นจริงการจัดการ DNS ของ Windows 10 ด้วย VPN นั้นแย่มากจนหน่วยรักษาความปลอดภัยคอมพิวเตอร์ของ Department of Homeland Security ซึ่งเป็นทีมเตรียมพร้อมสำหรับเหตุฉุกเฉินทางคอมพิวเตอร์ของสหรัฐอเมริกา ออกบรรยายสรุปเกี่ยวกับการควบคุมคำขอ DNS ในเดือนสิงหาคม 2015 .

การรั่วไหลของ IPv6

ที่เกี่ยวข้อง: คุณใช้ IPv6 หรือยัง? คุณควรดูแล?

ในที่สุดโปรโตคอล IPv6 อาจทำให้เกิดการรั่วไหลซึ่งอาจทำให้ตำแหน่งของคุณหายไป และ อนุญาตให้บุคคลที่สามติดตามการเคลื่อนไหวของคุณทางอินเทอร์เน็ต หากคุณไม่คุ้นเคยกับ IPv6 ตรวจสอบคำอธิบายของเราที่นี่ - โดยพื้นฐานแล้วเป็นที่อยู่ IP รุ่นต่อไปและการแก้ปัญหาสำหรับโลกที่ไม่มีที่อยู่ IP เนื่องจากจำนวนผู้คน (และผลิตภัณฑ์ที่เชื่อมต่ออินเทอร์เน็ต) พุ่งสูงขึ้น

ในขณะที่ IPv6 นั้นยอดเยี่ยมสำหรับการแก้ปัญหาดังกล่าว แต่ในขณะนี้ผู้ที่กังวลเรื่องความเป็นส่วนตัวก็ไม่ค่อยดีนัก

เรื่องสั้น: ผู้ให้บริการ VPN บางรายจัดการเฉพาะคำขอ IPv4 และละเว้นคำขอ IPv6 หากการกำหนดค่าเครือข่ายและ ISP เฉพาะของคุณได้รับการอัปเกรดเพื่อรองรับ IPv6 แต่ VPN ของคุณไม่จัดการคำขอ IPv6 คุณจะพบว่าตัวเองอยู่ในสถานการณ์ที่บุคคลที่สามสามารถส่งคำขอ IPv6 ที่เปิดเผยตัวตนที่แท้จริงของคุณได้ (เนื่องจาก VPN เพียงแค่ส่งผ่านไปยังเครือข่าย / คอมพิวเตอร์ในพื้นที่ของคุณแบบสุ่มสี่สุ่มห้าซึ่งจะตอบคำขออย่างตรงไปตรงมา ).

ตอนนี้การรั่วไหลของ IPv6 เป็นแหล่งที่มาของข้อมูลรั่วไหลที่คุกคามน้อยที่สุด โลกใช้ IPv6 ช้ามากซึ่งในกรณีส่วนใหญ่ ISP ของคุณจะลากเท้าของพวกเขาไปด้วยแม้จะสนับสนุนก็ตามเพื่อปกป้องคุณจากปัญหา อย่างไรก็ตามคุณควรตระหนักถึงปัญหาที่อาจเกิดขึ้นและป้องกันในเชิงรุก

วิธีตรวจสอบการรั่วไหล

ที่เกี่ยวข้อง: อะไรคือความแตกต่างระหว่าง VPN และพร็อกซี?

ดังนั้นทั้งหมดนี้จะทำให้คุณผู้ใช้ปลายทางอยู่ที่ไหนในเรื่องความปลอดภัย? ซึ่งจะทำให้คุณอยู่ในตำแหน่งที่คุณต้องระมัดระวังการเชื่อมต่อ VPN ของคุณและทดสอบการเชื่อมต่อของคุณเองบ่อยๆเพื่อให้แน่ใจว่าจะไม่รั่ว แต่อย่าตกใจเราจะแนะนำคุณตลอดกระบวนการทดสอบและแก้ไขช่องโหว่ที่ทราบทั้งหมด

การตรวจสอบการรั่วไหลเป็นเรื่องที่ค่อนข้างตรงไปตรงมาแม้ว่าการปะติดดังที่คุณจะเห็นในหัวข้อถัดไปจะค่อนข้างยุ่งยากกว่าเล็กน้อย อินเทอร์เน็ตเต็มไปด้วยผู้คนที่คำนึงถึงความปลอดภัยและไม่มีปัญหาการขาดแคลนทรัพยากรที่มีอยู่ทางออนไลน์เพื่อช่วยคุณในการตรวจสอบช่องโหว่ในการเชื่อมต่อ

หมายเหตุ: แม้ว่าคุณจะสามารถใช้การทดสอบการรั่วไหลเหล่านี้เพื่อตรวจสอบว่าเว็บเบราว์เซอร์พร็อกซีของคุณรั่วข้อมูล พร็อกซีเป็นสัตว์ร้ายที่แตกต่างจาก VPN อย่างสิ้นเชิง และไม่ควรถือเป็นเครื่องมือความเป็นส่วนตัวที่ปลอดภัย

ขั้นตอนที่หนึ่ง: ค้นหา IP ในเครื่องของคุณ

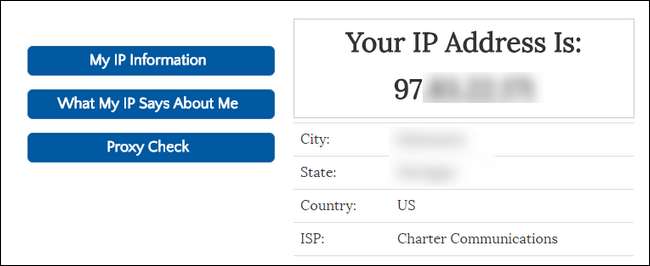

ขั้นแรกให้พิจารณาว่าที่อยู่ IP จริงของการเชื่อมต่ออินเทอร์เน็ตในพื้นที่ของคุณคืออะไร หากคุณใช้การเชื่อมต่อที่บ้านนี่อาจเป็นที่อยู่ IP ที่ผู้ให้บริการอินเทอร์เน็ต (ISP) ของคุณให้มา ตัวอย่างเช่นหากคุณใช้ Wi-Fi ที่สนามบินหรือโรงแรมก็จะเป็นที่อยู่ IP ของ ของพวกเขา ISP. ไม่ว่าเราจะต้องค้นหาว่าการเชื่อมต่อที่เปลือยเปล่าจากตำแหน่งปัจจุบันของคุณไปยังอินเทอร์เน็ตที่ใหญ่กว่านั้นมีลักษณะอย่างไร

คุณสามารถค้นหาที่อยู่ IP จริงของคุณได้โดยการปิดใช้งาน VPN ของคุณชั่วคราว หรือคุณสามารถคว้าอุปกรณ์ในเครือข่ายเดียวกันที่ไม่ได้เชื่อมต่อกับ VPN จากนั้นไปที่เว็บไซต์เช่น WhatIsMyIP.com เพื่อดูที่อยู่ IP สาธารณะของคุณ

จดที่อยู่นี้เนื่องจากเป็นที่อยู่ของคุณ อย่า ต้องการเห็นป๊อปอัปในการทดสอบ VPN เราจะดำเนินการในไม่ช้า

ขั้นตอนที่สอง: เรียกใช้การทดสอบการรั่วพื้นฐาน

จากนั้นให้ยกเลิกการเชื่อมต่อ VPN ของคุณและเรียกใช้การทดสอบการรั่วไหลต่อไปนี้บนเครื่องของคุณ ถูกต้องเรา ไม่ ต้องการให้ VPN ทำงาน แต่เราจำเป็นต้องได้รับข้อมูลพื้นฐานก่อน

สำหรับวัตถุประสงค์ของเราเราจะใช้ IPLeak.net เนื่องจากจะทดสอบที่อยู่ IP ของคุณพร้อมกันหากที่อยู่ IP ของคุณรั่วไหลผ่าน WebRTC และเซิร์ฟเวอร์ DNS ใดที่คุณใช้เชื่อมต่อ

ในภาพหน้าจอด้านบนที่อยู่ IP ของเราและที่อยู่ที่รั่วไหลของ WebRTC จะเหมือนกัน (แม้ว่าเราจะเบลอก็ตาม) - ทั้งสองเป็นที่อยู่ IP ที่ ISP ท้องถิ่นของเราให้มาตามการตรวจสอบที่เราดำเนินการในขั้นตอนแรกของส่วนนี้

นอกจากนี้รายการ DNS ทั้งหมดใน“ การตรวจหาที่อยู่ DNS” ที่ด้านล่างจะตรงกับการตั้งค่า DNS บนเครื่องของเรา (เราตั้งค่าให้คอมพิวเตอร์เชื่อมต่อกับเซิร์ฟเวอร์ DNS ของ Google) ดังนั้นสำหรับการทดสอบการรั่วไหลครั้งแรกของเราทุกอย่างจะถูกตรวจสอบเนื่องจากเราไม่ได้เชื่อมต่อกับ VPN ของเรา

ในการทดสอบขั้นสุดท้ายคุณสามารถตรวจสอบเพื่อดูว่าเครื่องของคุณรั่วไหลที่อยู่ IPv6 ด้วยหรือไม่ IPv6Leak.com . ดังที่เราได้กล่าวไว้ก่อนหน้านี้แม้ว่าปัญหานี้จะยังคงเป็นปัญหาที่หายาก แต่ก็ไม่ควรทำเชิงรุก

ตอนนี้ได้เวลาเปิด VPN และทำการทดสอบเพิ่มเติม

ขั้นตอนที่สาม: เชื่อมต่อกับ VPN ของคุณและทำการทดสอบการรั่วอีกครั้ง

ถึงเวลาเชื่อมต่อ VPN ของคุณแล้ว ไม่ว่า VPN ของคุณจะต้องใช้ในการสร้างการเชื่อมต่อเป็นกิจวัตรอะไรก็ตามตอนนี้ถึงเวลาเรียกใช้งานแล้ว - เริ่มโปรแกรมของ VPN เปิดใช้งาน VPN ในการตั้งค่าระบบของคุณหรืออะไรก็ตามที่คุณทำตามปกติเพื่อเชื่อมต่อ

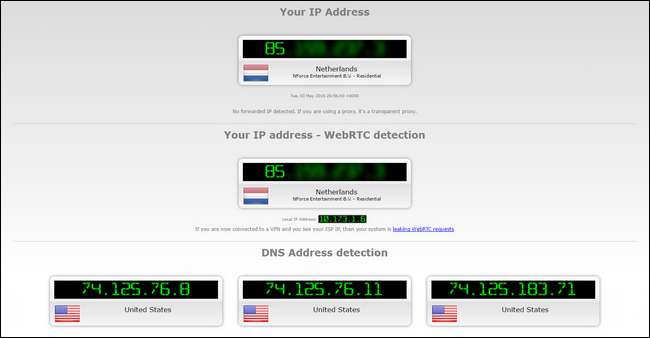

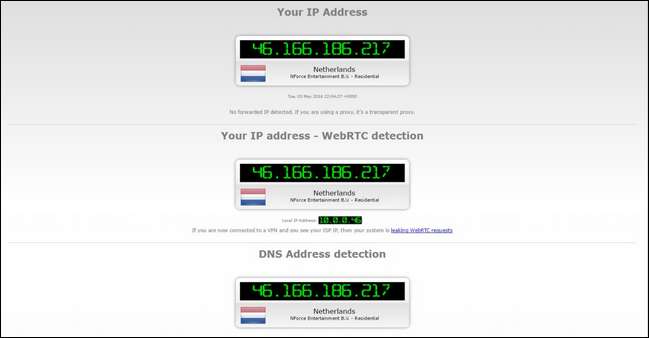

เมื่อเชื่อมต่อแล้วก็ได้เวลาทำการทดสอบการรั่วไหลอีกครั้ง คราวนี้เราควร (หวังว่า) จะเห็นผลลัพธ์ที่แตกต่างกันโดยสิ้นเชิง หากทุกอย่างทำงานได้อย่างสมบูรณ์เราจะมีที่อยู่ IP ใหม่ไม่มีการรั่วไหลของ WebRTC และรายการ DNS ใหม่ อีกครั้งเราจะใช้ IPLeak.net:

ในภาพหน้าจอด้านบนคุณจะเห็นว่า VPN ของเราทำงานอยู่ (เนื่องจากที่อยู่ IP ของเราแสดงว่าเราเชื่อมต่อจากเนเธอร์แลนด์แทนที่จะเป็นสหรัฐอเมริกา) และที่อยู่ IP ที่ตรวจพบของเราทั้งสอง และ ที่อยู่ WebRTC เหมือนกัน (ซึ่งหมายความว่าเราจะไม่รั่วไหลที่อยู่ IP ที่แท้จริงของเราผ่านช่องโหว่ของ WebRTC)

อย่างไรก็ตามผลลัพธ์ DNS ที่ด้านล่างจะแสดงที่อยู่เดิมเหมือนเดิมซึ่งมาจากสหรัฐอเมริกาซึ่งหมายความว่า VPN ของเรารั่วไหลที่อยู่ DNS ของเรา

นี่ไม่ใช่จุดจบของโลกจากมุมมองด้านความเป็นส่วนตัวในกรณีนี้เนื่องจากเราใช้เซิร์ฟเวอร์ DNS ของ Google แทนเซิร์ฟเวอร์ DNS ของ ISP แต่ยังคงระบุว่าเรามาจากสหรัฐอเมริกาและยังคงระบุว่า VPN ของเรารั่วไหลคำขอ DNS ซึ่งไม่ดี

หมายเหตุ: หากที่อยู่ IP ของคุณไม่มีการเปลี่ยนแปลงเลยแสดงว่าอาจไม่ใช่“ รั่ว” แต่อย่างใดอย่างหนึ่งคือ 1) VPN ของคุณได้รับการกำหนดค่าไม่ถูกต้องและไม่ได้เชื่อมต่อเลยหรือ 2) ผู้ให้บริการ VPN ของคุณล้มบอลโดยสิ้นเชิงและคุณต้องติดต่อสายสนับสนุนและ / หรือค้นหาผู้ให้บริการ VPN รายใหม่

นอกจากนี้หากคุณทำการทดสอบ IPv6 ในส่วนก่อนหน้านี้และพบว่าการเชื่อมต่อของคุณตอบสนองต่อคำขอ IPv6 คุณควร รันการทดสอบ IPv6 อีกครั้ง ตอนนี้เพื่อดูว่า VPN ของคุณจัดการกับคำขออย่างไร

จะเกิดอะไรขึ้นหากคุณตรวจพบการรั่วไหล? มาพูดถึงวิธีจัดการกับพวกเขา

วิธีป้องกันการรั่วไหล

แม้ว่าจะไม่สามารถคาดการณ์และป้องกันช่องโหว่ด้านความปลอดภัยที่อาจเกิดขึ้นได้ แต่เราสามารถป้องกันช่องโหว่ของ WebRTC การรั่วไหลของ DNS และปัญหาอื่น ๆ ได้อย่างง่ายดาย วิธีป้องกันตัวเองมีดังนี้

ใช้ผู้ให้บริการ VPN ที่มีชื่อเสียง

ที่เกี่ยวข้อง: วิธีเลือกบริการ VPN ที่ดีที่สุดสำหรับความต้องการของคุณ

ก่อนอื่นคุณควรใช้ผู้ให้บริการ VPN ที่มีชื่อเสียงซึ่งช่วยให้ผู้ใช้ทันกับสิ่งที่เกิดขึ้นในโลกแห่งความปลอดภัย (พวกเขาจะทำการบ้านเพื่อที่คุณจะได้ไม่ต้องทำ) และ ดำเนินการกับข้อมูลดังกล่าวเพื่อเสียบรูในเชิงรุก (และแจ้งให้คุณทราบเมื่อคุณต้องการเปลี่ยนแปลง) ด้วยเหตุนี้เราขอแนะนำเป็นอย่างยิ่ง StrongVPN - ผู้ให้บริการ VPN ที่ยอดเยี่ยมนั้น เราไม่เพียง แต่แนะนำมาก่อน แต่ใช้ตัวเราเอง

ต้องการการทดสอบที่รวดเร็วและสกปรกเพื่อดูว่าผู้ให้บริการ VPN ของคุณมีชื่อเสียงจากระยะไกลหรือไม่? ทำการค้นหาชื่อและคีย์เวิร์ดเช่น“ WebRTC”,“ พอร์ตรั่ว” และ“ IPv6 รั่ว” หากผู้ให้บริการของคุณไม่มีบล็อกโพสต์สาธารณะหรือเอกสารสนับสนุนเกี่ยวกับปัญหาเหล่านี้คุณอาจไม่ต้องการใช้ผู้ให้บริการ VPN รายนั้นเนื่องจากพวกเขาไม่สามารถระบุที่อยู่และแจ้งให้ลูกค้าทราบได้

ปิดใช้งานคำขอ WebRTC

หากคุณใช้ Chrome, Firefox หรือ Opera เป็นเว็บเบราว์เซอร์คุณสามารถปิดใช้งานคำขอ WebRTC เพื่อปิดการรั่วไหลของ WebRTC ผู้ใช้ Chrome สามารถดาวน์โหลดและติดตั้งหนึ่งในสองส่วนขยายของ Chrome: บล็อก WebRTC หรือ ScriptSafe . ทั้งสองจะบล็อกคำขอ WebRTC แต่ ScriptSafe มีโบนัสเพิ่มเติมในการบล็อกไฟล์ JavaScript, Java และ Flash ที่เป็นอันตราย

ผู้ใช้ Opera สามารถ

ด้วยการปรับแต่งเล็กน้อย

ติดตั้งส่วนขยายของ Chrome และใช้ส่วนขยายเดียวกันเพื่อปกป้องเบราว์เซอร์ ผู้ใช้ Firefox สามารถปิดใช้งานฟังก์ชัน WebRTC จากเมนู about: config เพียงพิมพ์

เกี่ยวกับ: config

ในแถบที่อยู่ของ Firefox คลิกปุ่ม“ ฉันจะระวัง” จากนั้นเลื่อนลงไปจนกว่าคุณจะเห็น

media.peerconnection.enabled

รายการ. ดับเบิลคลิกที่รายการเพื่อสลับเป็น "เท็จ"

หลังจากใช้การแก้ไขข้างต้นแล้วให้ล้างแคชของเว็บเบราว์เซอร์ของคุณแล้วรีสตาร์ท

เสียบ DNS และ IPv6 รั่ว

การเสียบ DNS และ IPv6 รั่วอาจสร้างความรำคาญอย่างมากหรือแก้ไขได้ง่ายขึ้นอยู่กับผู้ให้บริการ VPN ที่คุณใช้ สถานการณ์สมมติที่ดีที่สุดคุณสามารถบอกผู้ให้บริการ VPN ของคุณผ่านการตั้งค่า VPN ของคุณเพื่อเสียบรู DNS และ IPv6 จากนั้นซอฟต์แวร์ VPN จะจัดการกับภาระงานหนักทั้งหมด

หากซอฟต์แวร์ VPN ของคุณไม่มีตัวเลือกนี้ (และเป็นเรื่องยากที่จะหาซอฟต์แวร์ที่จะแก้ไขคอมพิวเตอร์ในนามของคุณในรูปแบบนี้) คุณจะต้องตั้งค่าผู้ให้บริการ DNS ด้วยตนเองและปิดใช้งาน IPv6 ที่ระดับอุปกรณ์ แม้ว่าคุณจะมีซอฟต์แวร์ VPN ที่เป็นประโยชน์ซึ่งจะช่วยคุณได้มาก แต่เราขอแนะนำให้คุณอ่านคำแนะนำต่อไปนี้เกี่ยวกับวิธีเปลี่ยนแปลงสิ่งต่างๆด้วยตนเองเพื่อให้คุณสามารถตรวจสอบอีกครั้งว่าซอฟต์แวร์ VPN ของคุณทำการเปลี่ยนแปลงที่ถูกต้องหรือไม่

เราจะสาธิตวิธีการทำเช่นนั้นบนคอมพิวเตอร์ที่ใช้ Windows 10 เนื่องจาก Windows เป็นระบบปฏิบัติการที่ใช้กันอย่างแพร่หลาย และ เนื่องจากมีการรั่วไหลอย่างน่าตกใจในเรื่องนี้ (เมื่อเทียบกับระบบปฏิบัติการอื่น ๆ ) สาเหตุที่ Windows 8 และ 10 รั่วมากเป็นเพราะการเปลี่ยนแปลงวิธีที่ Windows จัดการกับการเลือกเซิร์ฟเวอร์ DNS

ใน Windows 7 และต่ำกว่า Windows จะใช้เซิร์ฟเวอร์ DNS ที่คุณระบุตามลำดับที่คุณระบุไว้ (หรือหากคุณไม่ทำเช่นนั้นก็จะใช้เซิร์ฟเวอร์ที่ระบุไว้ที่ระดับเราเตอร์หรือ ISP) ตั้งแต่ Windows 8 เป็นต้นมา Microsoft ได้เปิดตัวคุณลักษณะใหม่ที่เรียกว่า“ Smart Multi-Homed Named Resolution” คุณลักษณะใหม่นี้เปลี่ยนวิธีที่ Windows จัดการเซิร์ฟเวอร์ DNS เพื่อความเป็นธรรมการแก้ปัญหา DNS สำหรับผู้ใช้ส่วนใหญ่จะเร็วขึ้นหากเซิร์ฟเวอร์ DNS หลักทำงานช้าหรือไม่ตอบสนอง อย่างไรก็ตามสำหรับผู้ใช้ VPN อาจทำให้เกิดการรั่วไหลของ DNS เนื่องจาก Windows สามารถถอยกลับไปใช้เซิร์ฟเวอร์ DNS นอกเหนือจากเซิร์ฟเวอร์ที่กำหนดโดย VPN

วิธีที่ป้องกันไม่ได้มากที่สุดในการแก้ไขปัญหาใน Windows 8, 8.1 และ 10 (ทั้งรุ่น Home และ Pro) คือการตั้งค่าเซิร์ฟเวอร์ DNS ด้วยตนเองสำหรับอินเทอร์เฟซทั้งหมด

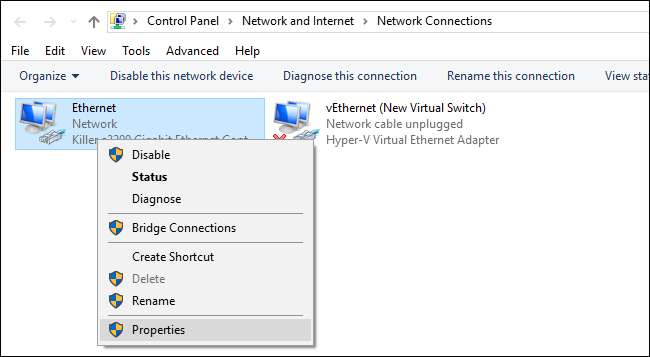

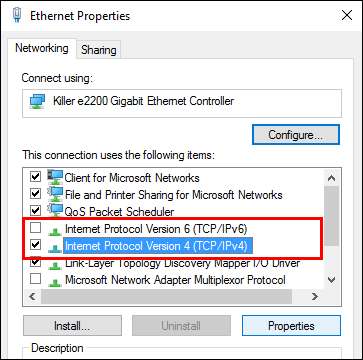

ด้วยเหตุนี้ให้เปิด“ การเชื่อมต่อเครือข่าย” ผ่านทางแผงควบคุม> เครือข่ายและอินเทอร์เน็ต> การเชื่อมต่อเครือข่ายและคลิกขวาที่รายการที่มีอยู่แต่ละรายการเพื่อเปลี่ยนการตั้งค่าสำหรับอะแดปเตอร์เครือข่ายนั้น

สำหรับอะแดปเตอร์เครือข่ายแต่ละตัวให้ยกเลิกการเลือก“ Internet Protocol Version 6” เพื่อป้องกันการรั่วไหลของ IPv6 จากนั้นเลือก“ Internet Protocol Version 4” แล้วคลิกปุ่ม“ Properties”

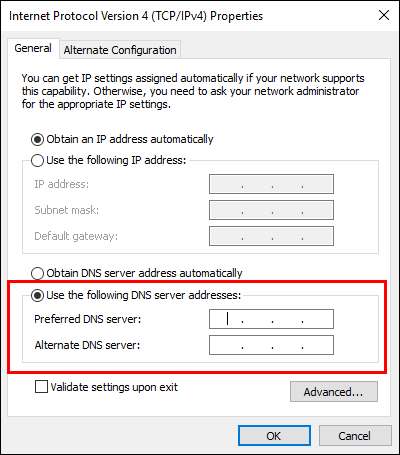

ในเมนูคุณสมบัติเลือก“ ใช้ที่อยู่เซิร์ฟเวอร์ DNS ต่อไปนี้”

ในกล่อง DNS“ Preferred” และ“ Alternate” ให้ป้อนเซิร์ฟเวอร์ DNS ที่คุณต้องการใช้ สถานการณ์ที่ดีที่สุดคือคุณใช้เซิร์ฟเวอร์ DNS ที่บริการ VPN ของคุณให้มาโดยเฉพาะ หาก VPN ของคุณไม่มีเซิร์ฟเวอร์ DNS ให้คุณใช้คุณสามารถใช้เซิร์ฟเวอร์ DNS สาธารณะที่ไม่เกี่ยวข้องกับตำแหน่งทางภูมิศาสตร์หรือ ISP ของคุณแทนเช่นเซิร์ฟเวอร์ของ OpenDNS, 208.67.222.222 และ 208.67.220.220

ทำขั้นตอนนี้ซ้ำเพื่อระบุที่อยู่ DNS สำหรับอะแดปเตอร์ทุกตัวบนคอมพิวเตอร์ที่เปิดใช้งาน VPN ของคุณเพื่อให้แน่ใจว่า Windows จะไม่ถอยกลับไปใช้ที่อยู่ DNS ที่ไม่ถูกต้อง

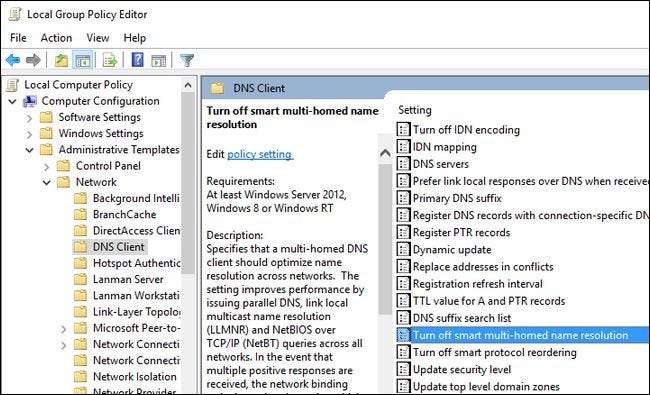

ผู้ใช้ Windows 10 Pro ยังสามารถปิดใช้งานคุณสมบัติ Smart Multi-Homed Named Resolution ทั้งหมดผ่านตัวแก้ไขนโยบายกลุ่ม แต่เราขอแนะนำให้ทำตามขั้นตอนข้างต้นด้วย (ในกรณีที่การอัปเดตในอนาคตเปิดใช้งานคุณลักษณะนี้อีกครั้งคอมพิวเตอร์ของคุณจะเริ่มรั่วข้อมูล DNS)

ในการทำเช่นนั้นให้กด Windows + R เพื่อเปิดกล่องโต้ตอบเรียกใช้ป้อน“ gpedit.msc” เพื่อเปิดตัวแก้ไขนโยบายกลุ่มภายในและตามที่แสดงด้านล่างไปที่เทมเพลตการดูแลระบบ> เครือข่าย> DNS-Client มองหารายการ“ ปิดการแก้ไขชื่อหลายชื่อที่ชาญฉลาด”

ดับเบิลคลิกที่รายการและเลือก“ เปิดใช้งาน” จากนั้นกดปุ่ม“ ตกลง” (ซึ่งค่อนข้างขัดจังหวะ แต่การตั้งค่าคือ“ ปิดสมาร์ท…” ดังนั้นการเปิดใช้งานจริงจะเป็นการเปิดใช้งานนโยบายที่ปิดฟังก์ชัน) ขอแนะนำให้แก้ไขรายการ DNS ทั้งหมดของคุณด้วยตนเองดังนั้นแม้ว่าการเปลี่ยนแปลงนโยบายนี้จะล้มเหลวหรือมีการเปลี่ยนแปลงในอนาคตคุณก็ยังคงได้รับการปกป้อง

ดังนั้นเมื่อมีการประกาศการเปลี่ยนแปลงเหล่านี้การทดสอบการรั่วไหลของเราจะเป็นอย่างไร

สะอาดเหมือนเสียงนกหวีด - ที่อยู่ IP ของเราการทดสอบการรั่วไหลของ WebRTC และที่อยู่ DNS ของเราทั้งหมดจะกลับมาเป็นของโหนดออก VPN ของเราในเนเธอร์แลนด์ เท่าที่เกี่ยวข้องกับอินเทอร์เน็ตที่เหลือเรามาจากที่ราบลุ่ม

การเล่นเกม Private Investigator บนการเชื่อมต่อของคุณเองไม่ใช่วิธีที่น่าตื่นเต้นในการใช้เวลาช่วงเย็น แต่เป็นขั้นตอนที่จำเป็นเพื่อให้แน่ใจว่าการเชื่อมต่อ VPN ของคุณจะไม่ถูกบุกรุกและทำให้ข้อมูลส่วนบุคคลของคุณรั่วไหล โชคดีด้วยความช่วยเหลือของเครื่องมือที่เหมาะสมและ VPN ที่ดีกระบวนการนี้ไม่เจ็บปวดและข้อมูล IP และ DNS ของคุณจะถูกเก็บไว้เป็นส่วนตัว