Mange mennesker bruger virtuelle private netværk (VPN'er) til at skjule deres identitet, kryptere deres kommunikation eller surfe på nettet fra en anden placering. Alle disse mål kan falde fra hinanden, hvis dine rigtige oplysninger lækker gennem et sikkerhedshul, hvilket er mere almindeligt, end du tror. Lad os se på, hvordan vi identificerer og lapper disse lækager.

Sådan opstår VPN-lækager

Det grundlæggende VPN-brug er ret ligetil: Du installerer en softwarepakke på din computer, enhed, eller router (eller brug den indbyggede VPN-software). Denne software fanger al din netværkstrafik og omdirigerer den gennem en krypteret tunnel til et fjernt udgangssted. Til omverdenen ser det ud til, at al din trafik kommer fra det fjerntliggende punkt snarere end din rigtige placering. Dette er fantastisk til privatlivets fred (hvis du vil sikre, at ingen mellem din enhed og exit-serveren kan se, hvad du laver), er det fantastisk til virtuel grænsehopping (som f.eks. ser amerikanske streamingtjenester i Australien ), og det er en overordnet glimrende måde at tilsløre din identitet online.

RELATEREDE: Hvad er en VPN, og hvorfor skulle jeg have brug for en?

Imidlertid er computersikkerhed og privatliv altid et spil af kat og mus. Intet system er perfekt, og over tid afsløres sårbarheder, der kan kompromittere dine sikkerhed - og VPN-systemer er ingen undtagelse. Her er de tre vigtigste måder, din VPN kan lække dine personlige oplysninger på.

Fejlagtige protokoller og fejl

I 2014 offentliggjorde den godt omtalte Heartbleed-bug blev vist at lække VPN-brugernes identitet . I begyndelsen af 2015, en sårbarhed i webbrowseren blev opdaget der gør det muligt for en tredjepart at udstede en anmodning til en webbrowser om at afsløre brugerens reelle IP-adresse (omgå den tilvækst, som VPN-tjenesten leverer).

Denne sårbarhed, der er en del af WebRTC-kommunikationsprotokollen, er stadig ikke blevet opdateret fuldstændigt, og det er stadig muligt for de websteder, du opretter forbindelse til, selv når du er bag VPN, at afstemme din browser og få din rigtige adresse. I slutningen af 2015 en mindre udbredt (men stadig problematisk) sårbarhed blev afdækket hvor brugere på den samme VPN-tjeneste kunne demaskere andre brugere.

Denne form for sårbarheder er de værste, fordi de er umulige at forudsige, virksomheder er langsomme til at lappe dem, og du skal være en informeret forbruger for at sikre, at din VPN-udbyder håndterer den kendte og nye trussel korrekt. Ikke desto mindre, når de først er opdaget, kan du tage skridt til at beskytte dig selv (som vi fremhæver om et øjeblik).

DNS-lækager

Selv uden direkte fejl og sikkerhedsmæssige fejl er der dog altid spørgsmålet om, at DNS lækker (som kan opstå som følge af dårlige operativsystems standardkonfigurationsvalg, brugerfejl eller VPN-udbyderfejl). DNS-servere løser de menneskelige adresser, du bruger (som www.facebook.com), til maskinvenlige adresser (som 173.252.89.132). Hvis din computer bruger en anden DNS-server end din VPN-placering, kan den give oplysninger om dig væk.

DNS-lækager er ikke så slemme som IP-lækager, men de kan stadig give din placering væk. Hvis din DNS-lækage f.eks. Viser, at dine DNS-servere tilhører en lille internetudbyder, indsnævres den i høj grad din identitet og kan hurtigt geografisk finde dig.

Ethvert system kan være sårbart over for en DNS-lækage, men Windows har historisk set været en af de værste lovovertrædere på grund af den måde, hvorpå operativsystemet håndterer DNS-anmodninger og opløsning. Faktisk er Windows 10s DNS-håndtering med en VPN så dårlig, at computersikkerhedsarmen fra Department of Homeland Security, USA's Computer Emergency Readiness Team, faktisk udsendte en briefing om styring af DNS-anmodninger i august 2015 .

IPv6 lækager

RELATEREDE: Bruger du IPv6 endnu? Skal du endda være ligeglad?

Endelig kan IPv6-protokollen forårsage lækager, der kan give din placering væk og tillade tredjeparter at spore din bevægelse over Internettet. Hvis du ikke er fortrolig med IPv6, tjek vores forklarer her –Det er i det væsentlige den næste generation af IP-adresser, og løsningen til verden, der løber tør for IP-adresser, da antallet af mennesker (og deres internetforbundne produkter) skyder i luften.

Mens IPv6 er fantastisk til at løse dette problem, er det ikke så godt i øjeblikket for folk, der er bekymrede for privatlivets fred.

Lang historie kort: nogle VPN-udbydere håndterer kun IPv4-anmodninger og ignorerer IPv6-anmodninger. Hvis din netværkskonfiguration og internetudbyder er opgraderet til at understøtte IPv6 men din VPN håndterer ikke IPv6-anmodninger, du kan befinde dig i en situation, hvor en tredjepart kan stille IPv6-anmodninger, der afslører din sande identitet (fordi VPN bare blindt sender dem videre til dit lokale netværk / computer, som besvarer anmodningen ærligt ).

Lige nu er IPv6-lækager den mindst truende kilde til lækkede data. Verden har været så langsom med at vedtage IPv6, at din internetudbyder, der trækker deres fødder, endda understøtter det, i de fleste tilfælde faktisk beskytter dig mod problemet. Ikke desto mindre skal du være opmærksom på det potentielle problem og beskytte proaktivt mod det.

Sådan kontrolleres der lækager

RELATEREDE: Hvad er forskellen mellem en VPN og en proxy?

Så hvor efterlader alt dette dig, slutbrugeren, når det kommer til sikkerhed? Det efterlader dig i en position, hvor du skal være aktiv opmærksom på din VPN-forbindelse og ofte teste din egen forbindelse for at sikre, at den ikke lækker. Men gå ikke i panik: vi vil lede dig gennem hele processen med at teste for og lappe kendte sårbarheder.

At kontrollere for lækager er en ret ligetil affære - selvom det er lidt vanskeligere at lappe dem, som du vil se i næste afsnit. Internettet er fuld af sikkerhedsbevidste folk, og der mangler ikke ressourcer til rådighed online for at hjælpe dig med at kontrollere forbindelsesproblemer.

Bemærk: Selvom du kan bruge disse lækagetest til at kontrollere, om din nærliggende webbrowser lækker information, proxies er et helt andet udyr end VPN'er og bør ikke betragtes som et sikkert privatlivsværktøj.

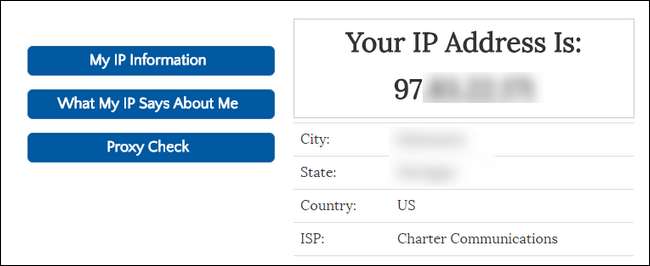

Trin et: Find din lokale IP

Først skal du bestemme, hvad den aktuelle IP-adresse på din lokale internetforbindelse er. Hvis du bruger din hjemmeforbindelse, er dette den IP-adresse, der leveres til dig af din internetudbyder (ISP). Hvis du f.eks. Bruger Wi-Fi i en lufthavn eller et hotel, er det IP-adressen deres ISP. Uanset hvad er vi nødt til at finde ud af, hvordan en nøgen forbindelse fra din nuværende placering til det større internet ser ud.

Du kan finde din rigtige IP-adresse ved midlertidigt at deaktivere din VPN. Alternativt kan du få fat i en enhed på det samme netværk, der ikke er forbundet til en VPN. Derefter skal du blot besøge et websted som WhatIsMyIP.com for at se din offentlige IP-adresse.

Noter denne adresse, da dette er den adresse, du lade være med vil se pop op i VPN-testen, vi gennemfører inden længe.

Trin to: Kør baseline lækagetesten

Frakobl derefter din VPN, og kør følgende lækagetest på din maskine. Det er rigtigt, vi gør det ikke vil have VPN kørende endnu - vi skal først få nogle basisdata.

Til vores formål skal vi bruge IPLeak.net , da det samtidigt tester for din IP-adresse, hvis din IP-adresse lækker via WebRTC, og hvilke DNS-servere din forbindelse bruger.

I ovenstående skærmbillede er vores IP-adresse og vores WebRTC-lækkede adresse identiske (selvom vi har sløret dem) - begge er IP-adressen, der leveres af vores lokale internetudbyder i henhold til den kontrol, vi udførte i det første trin i dette afsnit.

Desuden matcher alle DNS-poster i "DNS-adresseopdagelse" langs bunden med DNS-indstillingerne på vores maskine (vi har vores computer indstillet til at oprette forbindelse til Googles DNS-servere). Så til vores indledende lækagetest tjekker alt ud, da vi ikke har forbindelse til vores VPN.

Som en sidste test kan du også kontrollere, om din maskine lækker IPv6-adresser med IPv6Leak.com . Som vi nævnte tidligere, skønt det stadig er et sjældent problem, skader det aldrig at være proaktiv.

Nu er det tid til at tænde VPN og køre flere tests.

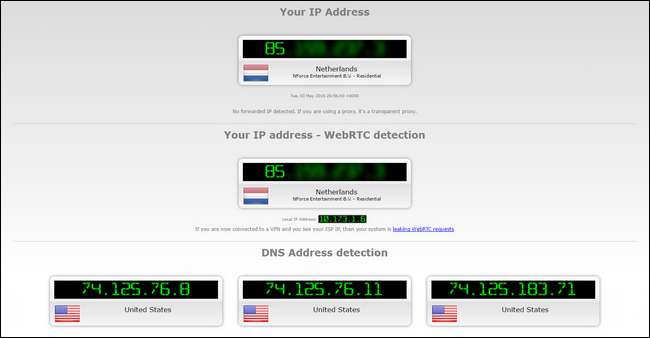

Trin tre: Opret forbindelse til din VPN, og kør lækagetesten igen

Nu er det tid til at oprette forbindelse til din VPN. Uanset hvilken rutine din VPN kræver for at oprette en forbindelse, er det tid til at køre igennem den - start VPN-programmet, aktiver VPN'et i dine systemindstillinger, eller hvad det er, du normalt gør for at oprette forbindelse.

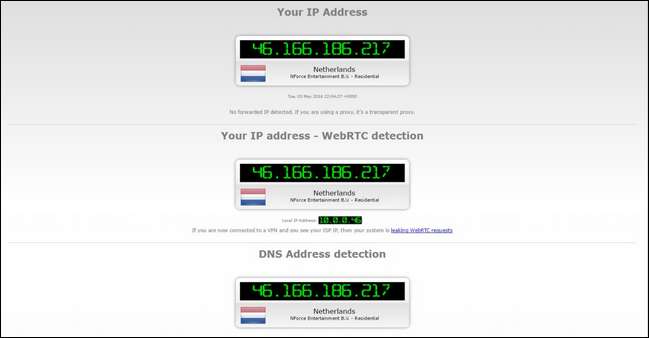

Når den er tilsluttet, er det tid til at køre lækagetesten igen. Denne gang skal vi (forhåbentlig) se helt andre resultater. Hvis alt kører perfekt, har vi en ny IP-adresse, ingen WebRTC-lækager og en ny DNS-post. Igen bruger vi IPLeak.net:

I ovenstående skærmbillede kan du se, at vores VPN er aktiv (da vores IP-adresse viser, at vi er forbundet fra Holland i stedet for USA), og begge vores opdagede IP-adresse og WebRTC-adressen er den samme (hvilket betyder, at vi ikke lækker vores sande IP-adresse via WebRTC-sårbarheden).

Dog viser DNS-resultaterne i bunden de samme adresser som før, der kommer fra USA - hvilket betyder, at vores VPN lækker vores DNS-adresser.

Dette er ikke verdens ende fra et privatlivssynspunkt, i dette særlige tilfælde, da vi bruger Googles DNS-servere i stedet for vores internetudbyders DNS-servere. Men det identificerer stadig, at vi er fra USA, og det indikerer stadig, at vores VPN lækker DNS-anmodninger, hvilket ikke er godt.

BEMÆRK: Hvis din IP-adresse slet ikke har ændret sig, er det sandsynligvis ikke en "lækage". I stedet er enten 1) din VPN konfigureret forkert og slet ikke opretter forbindelse, eller 2) din VPN-udbyder har helt tabt bolden på en eller anden måde, og du skal kontakte deres supportlinje og / eller finde en ny VPN-udbyder.

Også, hvis du kørte IPv6-testen i det foregående afsnit og fandt ud af, at din forbindelse reagerede på IPv6-anmodninger, skal du også kør IPv6-testen igen nu for at se, hvordan din VPN håndterer anmodningerne.

Så hvad sker der, hvis du opdager en lækage? Lad os tale om, hvordan vi skal håndtere dem.

Sådan forhindres lækager

Selvom det er umuligt at forudsige og forhindre enhver mulig sikkerhedssårbarhed, der følger med, kan vi nemt forhindre WebRTC-sårbarheder, DNS-lækager og andre problemer. Sådan beskytter du dig selv.

Brug en velrenommeret VPN-udbyder

RELATEREDE: Sådan vælges den bedste VPN-service til dine behov

Først og fremmest skal du bruge en velrenommeret VPN-udbyder, der holder sine brugere ajour med, hvad der foregår i sikkerhedsverdenen (de laver hjemmearbejdet, så du ikke behøver), og handler på disse oplysninger for proaktivt at tilslutte huller (og underrette dig, når du har brug for at foretage ændringer). Til det formål anbefaler vi stærkt StrongVPN –En stor VPN-udbyder vi har ikke kun anbefalet før men brug os selv.

Vil du have en hurtig og beskidt test for at se, om din VPN-udbyder er eksternt anset? Kør en søgning efter deres navn og nøgleord som "WebRTC", "lækkende porte" og "IPv6 lækager". Hvis din udbyder ikke har nogen offentlige blogindlæg eller supportdokumentation, der diskuterer disse problemer, vil du sandsynligvis ikke bruge den VPN-udbyder, da de ikke adresserer og informerer deres kunder.

Deaktiver WebRTC-anmodninger

Hvis du bruger Chrome, Firefox eller Opera som din webbrowser, kan du deaktivere WebRTC-anmodninger om at lukke WebRTC-lækagen. Chrome-brugere kan downloade og installere en af to Chrome-udvidelser: WebRTC-blokering eller ScriptSafe . Begge blokerer WebRTC-anmodninger, men ScriptSafe har den ekstra bonus at blokere ondsindede JavaScript-, Java- og Flash-filer.

Opera-brugere kan,

med en mindre tweak

, installer Chrome-udvidelser og brug de samme udvidelser til at beskytte deres browsere. Firefox-brugere kan deaktivere WebRTC-funktionaliteten fra menuen about: config. Bare skriv

om: config

i Firefox-adresselinjen, skal du klikke på knappen "Jeg vil være forsigtig" og derefter rulle ned, indtil du ser

media.peerconnection.enabled

indgang. Dobbeltklik på posten for at skifte den til "falsk".

Efter anvendelse af en af ovenstående rettelser skal du rydde cachen i din webbrowser og genstarte den.

Tilslut DNS- og IPv6-lækager

Tilslutning af DNS- og IPv6-lækager kan enten være en enorm irritation eller trivielt let at rette, afhængigt af den VPN-udbyder, du bruger. I bedste tilfælde kan du simpelthen fortælle din VPN-udbyder via indstillingerne på din VPN at tilslutte DNS- og IPv6-hullerne, og VPN-softwaren håndterer alt det tunge løft for dig.

Hvis din VPN-software ikke giver denne mulighed (og det er ret sjældent at finde software, der ændrer din computer på dine vegne på en sådan måde), skal du manuelt indstille din DNS-udbyder og deaktivere IPv6 på enhedsniveau. Selvom du har hjælpsom VPN-software, der løfter tungt for dig, anbefaler vi dog, at du læser følgende instruktioner om, hvordan du manuelt ændrer ting, så du kan dobbelttjekke, om din VPN-software foretager de korrekte ændringer.

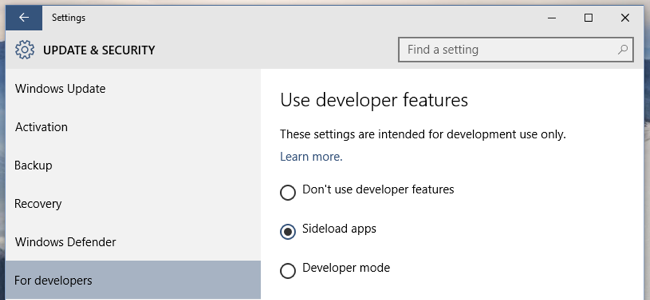

Vi demonstrerer, hvordan du gør det på en computer, der kører Windows 10, begge fordi Windows er et meget udbredt operativsystem og fordi det også forbløffende er utæt i denne henseende (sammenlignet med andre operativsystemer). Årsagen til, at Windows 8 og 10 er så utætte, skyldes en ændring i, hvordan Windows håndterede valg af DNS-server.

I Windows 7 og derunder bruger Windows simpelthen de DNS-servere, du har angivet i den rækkefølge, du har angivet dem (eller hvis du ikke gjorde det, ville det bare bruge dem, der er angivet på routeren eller ISP-niveau). Fra og med Windows 8 introducerede Microsoft en ny funktion kendt som "Smart Multi-Homed Named Resolution". Denne nye funktion ændrede den måde, hvorpå Windows håndterede DNS-servere. For at være retfærdig fremskynder det faktisk DNS-opløsning for de fleste brugere, hvis de primære DNS-servere er langsomme eller ikke reagerer. For VPN-brugere kan det dog forårsage DNS-lækage, da Windows kan falde tilbage på andre DNS-servere end de VPN-tildelte.

Den mest idiotsikker måde at rette op på i Windows 8, 8.1 og 10 (både Home- og Pro-udgaver) er ved simpelthen at indstille DNS-serverne manuelt til alle grænseflader.

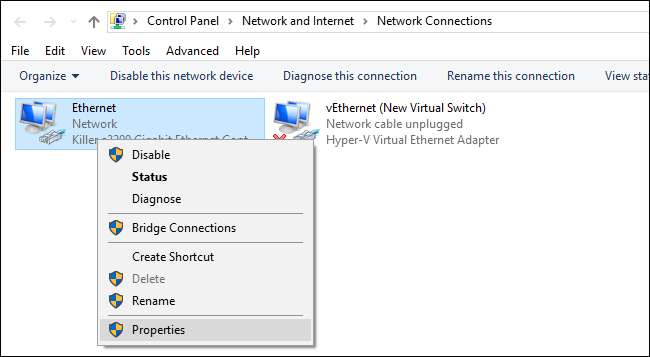

Til dette formål skal du åbne "Netværksforbindelser" via Kontrolpanel> Netværk og Internet> Netværksforbindelser og højreklikke på hver eksisterende post for at ændre indstillingerne for netværksadapteren.

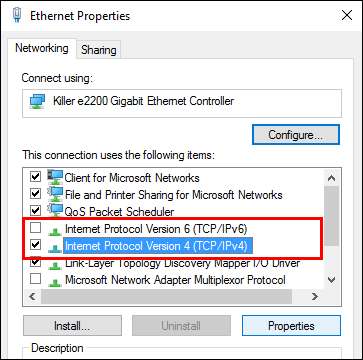

Fjern markeringen fra "Internetprotokol version 6" for hver netværksadapter for at beskytte mod utæthed af IPv6. Vælg derefter "Internet Protocol Version 4", og klik på knappen "Properties".

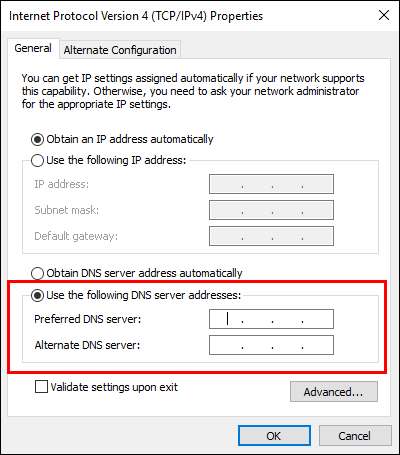

I egenskabsmenuen skal du vælge “Brug følgende DNS-serveradresser”.

I "Foretrukne" og "Alternative" DNS-felter skal du indtaste de DNS-servere, du ønsker at bruge. Det bedste tilfælde er, at du bruger DNS-server, der specifikt leveres af din VPN-tjeneste. Hvis din VPN ikke har DNS-servere, du kan bruge, kan du i stedet bruge offentlige DNS-servere, der ikke er knyttet til din geografiske placering eller ISP, som OpenDNSs servere, 208.67.222.222 og 208.67.220.220.

Gentag denne proces med at specificere DNS-adresserne for hver adapter på din VPN-aktiverede computer for at sikre, at Windows aldrig kan falde tilbage på den forkerte DNS-adresse.

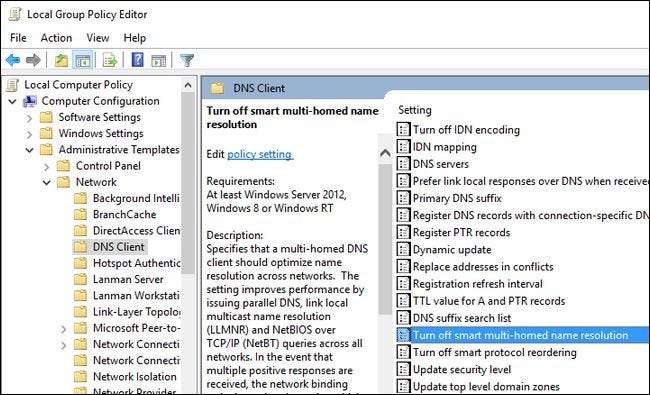

Windows 10 Pro-brugere kan også deaktivere hele Smart Multi-Homed Named Resolution-funktionen via Group Policy Editor, men vi anbefaler også at udføre ovenstående trin (hvis en fremtidig opdatering aktiverer funktionen igen begynder din computer at lække DNS-data).

For at gøre det skal du trykke på Windows + R for at trække køredialogboksen op, indtast "gpedit.msc" for at starte Local Group Policy Editor og som vist nedenfor navigere til Administrative skabeloner> Netværk> DNS-klient. Se efter posten "Sluk for smart multi-homed name resolution".

Dobbeltklik på posten, og vælg "Aktivér", og tryk derefter på knappen "OK" (det er lidt kontinuitivt, men indstillingen er "sluk smart ...", så det aktiveres, at den faktisk aktiverer den politik, der slukker for funktionen). Igen, som vægt, anbefaler vi manuelt at redigere alle dine DNS-poster, så selvom denne politikændring mislykkes eller ændres i fremtiden, er du stadig beskyttet.

Så med alle disse ændringer vedtaget, hvordan ser vores lækagetest ud nu?

Ren som en fløjte - vores IP-adresse, vores WebRTC lækagetest og vores DNS-adresse kommer alle tilbage som vores VPN-udgangsknude i Holland. Hvad resten af internettet angår, kommer vi fra lavlandet.

At spille Private Investigator-spillet på din egen forbindelse er ikke ligefrem en spændende måde at tilbringe en aften på, men det er et nødvendigt skridt for at sikre, at din VPN-forbindelse ikke kompromitteres og lækker dine personlige oplysninger. Heldigvis ved hjælp af de rigtige værktøjer og en god VPN er processen smertefri, og dine IP- og DNS-oplysninger holdes private.