Многие люди используют виртуальные частные сети (VPN), чтобы замаскировать свою личность, зашифровать свои сообщения или просматривать веб-страницы из другого места. Все эти цели могут развалиться, если ваша реальная информация просачивается через дыру в безопасности, что встречается чаще, чем вы думаете. Давайте посмотрим, как выявить и устранить эти утечки.

Как происходят утечки через VPN

В основы использования VPN довольно просты: вы устанавливаете программный пакет на свой компьютер, устройство, или роутер (или используйте встроенное программное обеспечение VPN). Это программное обеспечение захватывает весь ваш сетевой трафик и перенаправляет его через зашифрованный туннель к удаленной точке выхода. Для внешнего мира кажется, что весь ваш трафик исходит из этой удаленной точки, а не из вашего реального местоположения. Это отлично подходит для обеспечения конфиденциальности (если вы хотите, чтобы никто между вашим устройством и выходным сервером не мог видеть, что вы делаете), он отлично подходит для виртуального переключения границ (например, смотреть потоковые сервисы США в Австралии ), и в целом это отличный способ скрыть свою личность в Интернете.

СВЯЗАННЫЕ С: Что такое VPN и зачем он мне нужен?

Однако компьютерная безопасность и конфиденциальность - это постоянно игра в кошки-мышки. Ни одна система не является идеальной, и со временем обнаруживаются уязвимости, которые могут поставить под угрозу вашу безопасность, и системы VPN не являются исключением. Вот три основных способа утечки вашей личной информации через VPN.

Ошибочные протоколы и ошибки

В 2014 году широко разрекламированная ошибка Heartbleed было показано, что утечка личности пользователей VPN . В начале 2015 г. была обнаружена уязвимость веб-браузера это позволяет третьей стороне отправить запрос в веб-браузер, чтобы раскрыть реальный IP-адрес пользователя (в обход запутывания, которое предоставляет служба VPN).

Эта уязвимость, являющаяся частью протокола связи WebRTC, до сих пор не устранена полностью, и веб-сайты, к которым вы подключаетесь, даже находясь за VPN, все еще могут опросить ваш браузер и получить ваш реальный адрес. В конце 2015 г. менее распространенный (но все еще проблемный) уязвимость была обнаружена при этом пользователи одного и того же сервиса VPN могут разоблачать других пользователей.

Уязвимости такого рода являются наихудшими, потому что их невозможно предсказать, компании не спешат исправлять их, и вам нужно быть информированным потребителем, чтобы убедиться, что ваш VPN-провайдер надлежащим образом справляется с известными и новыми угрозами. Тем не менее, как только они обнаружены, вы можете предпринять шаги, чтобы защитить себя (как мы сейчас подчеркнем).

Утечки DNS

Однако даже без явных ошибок и недостатков безопасности всегда существует проблема утечки DNS (которая может возникнуть из-за неправильного выбора конфигурации операционной системы по умолчанию, ошибки пользователя или ошибки провайдера VPN). DNS-серверы преобразовывают те удобные для человека адреса, которые вы используете (например, www.facebook.com), в удобные для компьютеров адреса (например, 173.252.89.132). Если ваш компьютер использует DNS-сервер, отличный от вашего местоположения VPN, он может выдавать информацию о вас.

Утечки DNS не так опасны, как утечки IP, но они все равно могут выдать ваше местоположение. Если ваша утечка DNS показывает, что ваши DNS-серверы принадлежат, например, небольшому интернет-провайдеру, это значительно сужает вашу личность и может быстро определить ваше местоположение.

Любая система может быть уязвима для утечки DNS, но Windows исторически была одним из худших нарушителей из-за того, как ОС обрабатывает запросы и разрешение DNS. На самом деле, обработка DNS в Windows 10 с помощью VPN настолько плоха, что подразделение компьютерной безопасности Министерства внутренней безопасности США, группа готовности к компьютерным чрезвычайным ситуациям, на самом деле выпустил брифинг об управлении DNS-запросами в августе 2015 г. .

Утечки IPv6

СВЯЗАННЫЕ С: Вы уже используете IPv6? Стоит ли вам вообще заботиться?

Наконец, протокол IPv6 может вызывать утечки, которые могут выдать ваше местоположение. а также позволить третьим сторонам отслеживать ваше перемещение по Интернету. Если вы не знакомы с IPv6, ознакомьтесь с нашим объяснением здесь - это, по сути, IP-адреса следующего поколения и решение проблемы, когда в мире не хватает IP-адресов по мере роста числа людей (и их продуктов, подключенных к Интернету).

Хотя IPv6 отлично подходит для решения этой проблемы, в настоящее время он не так хорош для людей, обеспокоенных конфиденциальностью.

Короче говоря: некоторые провайдеры VPN обрабатывают только запросы IPv4 и игнорируют запросы IPv6. Если ваша конкретная сетевая конфигурация и ISP обновлены для поддержки IPv6 но ваша VPN не обрабатывает запросы IPv6, вы можете оказаться в ситуации, когда третья сторона может делать запросы IPv6, которые раскрывают вашу истинную личность (потому что VPN просто слепо передает их в вашу локальную сеть / компьютер, который честно отвечает на запрос ).

Прямо сейчас утечки IPv6 являются наименее опасным источником утечки данных. Мир настолько медленно внедряет IPv6, что в большинстве случаев ваш интернет-провайдер медлит, даже поддерживая его, на самом деле защищает вас от проблемы. Тем не менее, вы должны знать о потенциальной проблеме и активно защищаться от нее.

Как проверить на утечки

СВЯЗАННЫЕ С: В чем разница между VPN и прокси?

Итак, что же все это оставляет вам, конечному пользователю, когда дело касается безопасности? Это оставляет вас в положении, когда вам нужно активно следить за своим VPN-соединением и часто тестировать собственное соединение, чтобы убедиться, что оно не протекает. Однако не паникуйте: мы проведем вас через весь процесс тестирования и исправления известных уязвимостей.

Проверка на утечки - довольно простое дело, хотя исправить их, как вы увидите в следующем разделе, немного сложнее. В Интернете полно людей, заботящихся о безопасности, и в Интернете нет недостатка в ресурсах, которые помогут вам проверить уязвимости соединения.

Примечание. Хотя вы можете использовать эти тесты на утечку, чтобы проверить, не дает ли ваш прокси-браузер утечку информации, прокси - совсем другой зверь, чем VPN и его не следует рассматривать как надежный инструмент конфиденциальности.

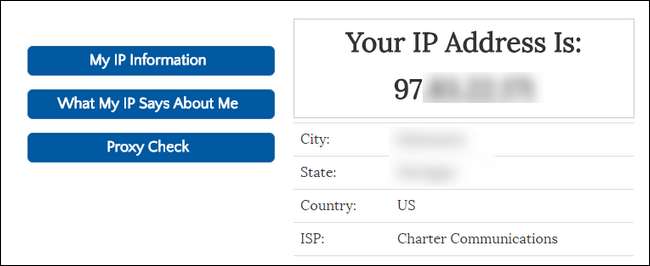

Шаг первый: найдите свой локальный IP-адрес

Во-первых, определите фактический IP-адрес вашего локального интернет-соединения. Если вы используете домашнее подключение, это будет IP-адрес, предоставленный вам вашим интернет-провайдером (ISP). Если вы используете Wi-Fi, например, в аэропорту или в отеле, это будет IP-адрес их Интернет-провайдер. Тем не менее, нам нужно выяснить, как выглядит голое соединение из вашего текущего местоположения в большой Интернет.

Вы можете узнать свой реальный IP-адрес, временно отключив VPN. Кроме того, вы можете захватить устройство в той же сети, которое не подключено к VPN. Затем просто посетите такой веб-сайт, как ВхатИстиП.ком чтобы увидеть ваш общедоступный IP-адрес.

Запишите этот адрес, так как это адрес, который вы не хочу видеть всплывающее окно в тесте VPN, который мы скоро проведем.

Шаг второй: проведите базовый тест на утечку

Затем отключите VPN и запустите следующую проверку на утечку на своем компьютере. Правильно, мы не хотите, чтобы VPN еще не работал - сначала нам нужно получить базовые данные.

Для наших целей мы будем использовать ИПЛеак.нет , поскольку он одновременно проверяет ваш IP-адрес, утечку вашего IP-адреса через WebRTC и какие DNS-серверы использует ваше соединение.

На приведенном выше снимке экрана наш IP-адрес и наш адрес, в который произошла утечка WebRTC, идентичны (хотя мы их размыли) - оба являются IP-адресом, предоставленным нашим локальным интернет-провайдером при проверке, выполненной на первом этапе этого раздела.

Кроме того, все записи DNS в «Обнаружении адреса DNS» внизу совпадают с настройками DNS на нашем компьютере (у нас есть компьютер, настроенный для подключения к DNS-серверам Google). Итак, для нашего первоначального теста на утечку все проверяется, поскольку мы не подключены к нашей VPN.

В качестве финального теста вы также можете проверить, не теряет ли ваш компьютер IPv6-адреса с помощью ИПвшЛеак.ком . Как мы упоминали ранее, хотя это все еще редкая проблема, никогда не помешает проявить инициативу.

Пришло время включить VPN и провести дополнительные тесты.

Шаг третий: подключитесь к своей VPN и снова запустите тест на утечку

Пришло время подключиться к вашей VPN. Какой бы рутиной ни требовалась ваша VPN для установления соединения, сейчас самое время ее выполнить - запустить программу VPN, включить VPN в настройках вашей системы или что-то еще, что вы обычно делаете для подключения.

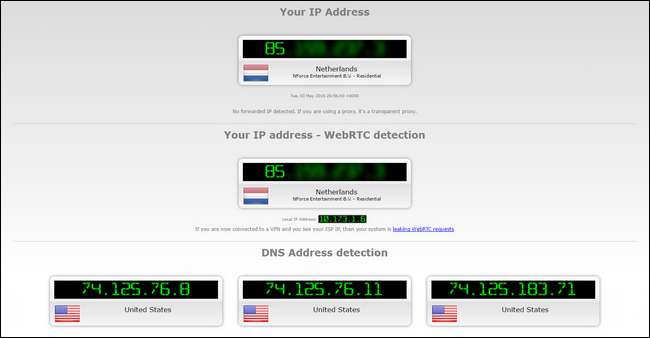

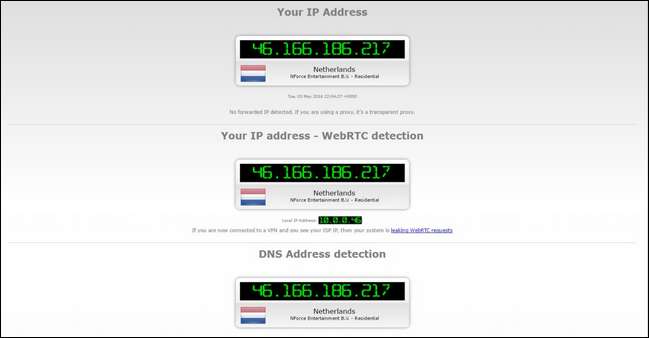

После подключения пора снова запустить проверку на герметичность. На этот раз мы должны (надеюсь) увидеть совершенно другие результаты. Если все работает нормально, у нас будет новый IP-адрес, отсутствие утечек WebRTC и новая запись DNS. Снова воспользуемся IPLeak.net:

На приведенном выше снимке экрана вы можете видеть, что наша VPN активна (поскольку наш IP-адрес показывает, что мы подключены из Нидерландов, а не из США), и оба обнаруженных нами IP-адреса а также адреса WebRTC такие же (это означает, что мы не передаем наш настоящий IP-адрес через уязвимость WebRTC).

Однако результаты DNS внизу показывают те же адреса, что и раньше, из США - это означает, что наша VPN пропускает наши адреса DNS.

В данном конкретном случае это не конец света с точки зрения конфиденциальности, поскольку мы используем DNS-серверы Google вместо DNS-серверов нашего интернет-провайдера. Но он по-прежнему указывает на то, что мы из США, и указывает на то, что в нашей VPN происходит утечка DNS-запросов, что нехорошо.

ПРИМЕЧАНИЕ. Если ваш IP-адрес вообще не изменился, вероятно, это не «утечка». Вместо этого либо 1) ваш VPN настроен неправильно и не подключается вообще, или 2) ваш VPN-провайдер каким-то образом не справился, и вам нужно связаться с его линией поддержки и / или найти нового VPN-провайдера.

Кроме того, если вы выполнили тест IPv6 в предыдущем разделе и обнаружили, что ваше соединение отвечает на запросы IPv6, вам также следует повторно запустите тест IPv6 еще раз Теперь посмотрим, как ваша VPN обрабатывает запросы.

Что произойдет, если вы обнаружите утечку? Поговорим о том, как с ними бороться.

Как предотвратить утечку

Хотя невозможно предсказать и предотвратить все возможные уязвимости системы безопасности, мы можем легко предотвратить уязвимости WebRTC, утечки DNS и другие проблемы. Вот как себя защитить.

Используйте надежного поставщика VPN

СВЯЗАННЫЕ С: Как выбрать лучший VPN-сервис для ваших нужд

Прежде всего, вам следует использовать надежного поставщика VPN, который держит своих пользователей в курсе того, что происходит в мире безопасности (они сделают домашнюю работу, так что вам не придется), а также действует на основе этой информации, чтобы заблаговременно закрывать дыры (и уведомлять вас, когда вам нужно внести изменения). С этой целью мы настоятельно рекомендуем StrongVPN –– отличный VPN-провайдер, мы не только рекомендовали раньше но пользуемся собой.

Хотите быстрого и грязного теста, чтобы узнать, пользуется ли ваш VPN-провайдер удаленной репутацией? Выполните поиск по их имени и ключевым словам, таким как «WebRTC», «утечка портов» и «утечка IPv6». Если у вашего провайдера нет общедоступных сообщений в блогах или вспомогательной документации, в которых обсуждаются эти проблемы, вы, вероятно, не захотите использовать этого провайдера VPN, поскольку он не может обратиться к своим клиентам и сообщить об этом.

Отключить запросы WebRTC

Если вы используете Chrome, Firefox или Opera в качестве веб-браузера, вы можете отключить запросы WebRTC, чтобы закрыть утечку WebRTC. Пользователи Chrome могут загрузить и установить одно из двух расширений Chrome: Блок WebRTC или ScriptSafe . Оба будут блокировать запросы WebRTC, но ScriptSafe имеет дополнительный бонус в виде блокировки вредоносных файлов JavaScript, Java и Flash.

Пользователи Opera могут,

с небольшой поправкой

, установите расширения Chrome и используйте те же расширения для защиты своих браузеров. Пользователи Firefox могут отключить функцию WebRTC в меню about: config. Просто введите

about: config

в адресную строку Firefox, нажмите кнопку «Я буду осторожен», а затем прокрутите вниз, пока не увидите

media.peerconnection.enabled

вход. Дважды щелкните запись, чтобы переключить ее на «false».

После применения любого из вышеперечисленных исправлений очистите кеш веб-браузера и перезапустите его.

Устранение утечек DNS и IPv6

Устранение утечек DNS и IPv6 может быть либо огромным раздражением, либо тривиально легко исправить, в зависимости от поставщика VPN, которого вы используете. В лучшем случае вы можете просто сказать своему провайдеру VPN через настройки своей VPN, чтобы он заткнул дыры DNS и IPv6, и программное обеспечение VPN возьмет на себя всю тяжелую работу за вас.

Если ваше программное обеспечение VPN не поддерживает эту возможность (а программное обеспечение, которое изменяет ваш компьютер таким образом от вашего имени, довольно редко), вам необходимо вручную настроить поставщика DNS и отключить IPv6 на уровне устройства. Тем не менее, даже если у вас есть полезное программное обеспечение VPN, которое сделает за вас тяжелую работу, мы рекомендуем вам прочитать следующие инструкции о том, как вручную изменить ситуацию, чтобы вы могли дважды проверить, что ваше программное обеспечение VPN вносит правильные изменения.

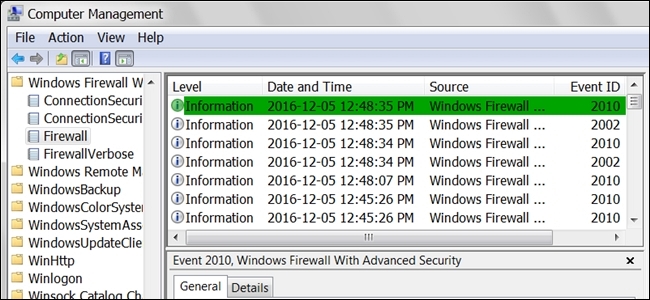

Мы продемонстрируем, как это сделать на компьютере под управлением Windows 10, потому что Windows - очень широко используемая операционная система. а также потому что он также поразительно негерметичен в этом отношении (по сравнению с другими операционными системами). Причина, по которой Windows 8 и 10 настолько нечеткие, заключается в изменении того, как Windows обрабатывает выбор DNS-сервера.

В Windows 7 и более ранних версиях Windows просто использовала бы указанные вами DNS-серверы в том порядке, в котором вы их указали (или, если вы этого не сделали, просто использовала бы те, которые были указаны на уровне маршрутизатора или провайдера). Начиная с Windows 8, Microsoft представила новую функцию, известную как «Smart Multi-Homed Named Resolution». Эта новая функция изменила способ работы Windows с DNS-серверами. Честно говоря, это фактически ускоряет разрешение DNS для большинства пользователей, если основные DNS-серверы работают медленно или не отвечают. Однако для пользователей VPN это может вызвать утечку DNS, поскольку Windows может использовать DNS-серверы, отличные от назначенных VPN.

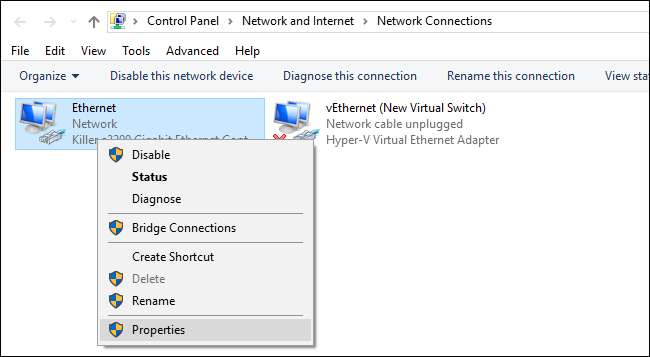

Самый надежный способ исправить это в Windows 8, 8.1 и 10 (как в выпусках Home, так и Pro) - просто настроить DNS-серверы вручную для всех интерфейсов.

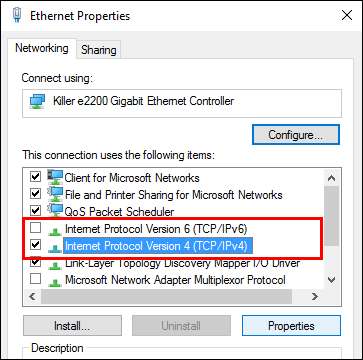

Для этого откройте «Сетевые подключения» через Панель управления> Сеть и Интернет> Сетевые подключения и щелкните правой кнопкой мыши каждую существующую запись, чтобы изменить настройки для этого сетевого адаптера.

Для каждого сетевого адаптера снимите флажок «Протокол Интернета версии 6», чтобы защитить от утечки IPv6. Затем выберите «Протокол Интернета версии 4» и нажмите кнопку «Свойства».

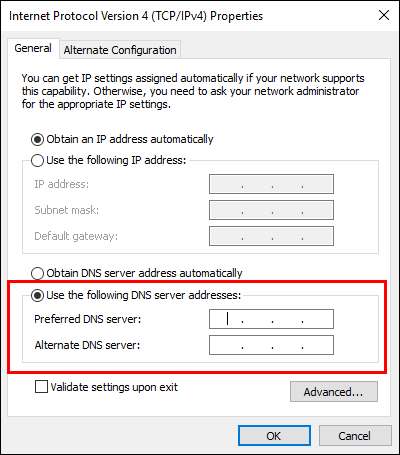

В меню свойств выберите «Использовать следующие адреса DNS-серверов».

В полях «Предпочитаемый» и «Альтернативный» DNS введите DNS-серверы, которые вы хотите использовать. В лучшем случае вы используете DNS-сервер, специально предоставленный вашей службой VPN. Если в вашей VPN нет DNS-серверов, которые вы могли бы использовать, вместо этого вы можете использовать общедоступные DNS-серверы, не связанные с вашим географическим местоположением или провайдером, например серверы OpenDNS, 208.67.222.222 и 208.67.220.220.

Повторите этот процесс указания адресов DNS для каждого адаптера на вашем компьютере с поддержкой VPN, чтобы гарантировать, что Windows никогда не вернется к неправильному адресу DNS.

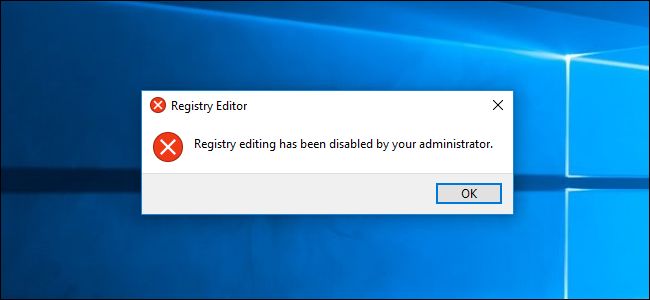

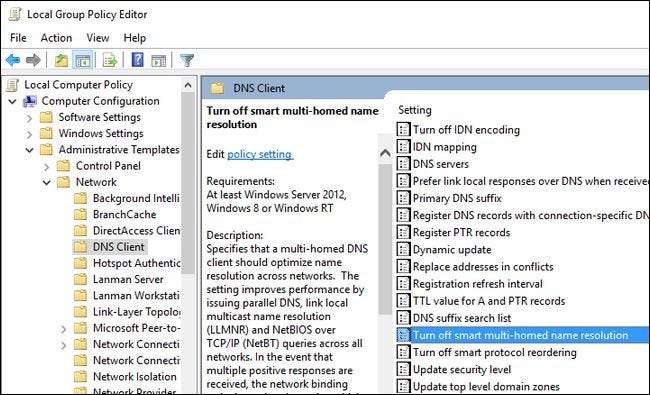

Пользователи Windows 10 Pro также могут полностью отключить функцию Smart Multi-Homed Named Resolution с помощью редактора групповой политики, но мы также рекомендуем выполнить указанные выше действия (в случае, если в будущем обновлении эта функция снова будет включена, на вашем компьютере начнется утечка данных DNS).

Для этого нажмите Windows + R, чтобы открыть диалоговое окно «Выполнить», введите «gpedit.msc», чтобы запустить редактор локальной групповой политики, и, как показано ниже, перейдите в «Административные шаблоны»> «Сеть»> «DNS-клиент». Найдите запись «Отключить интеллектуальное многосетевое разрешение имен».

Дважды щелкните запись и выберите «Включить», а затем нажмите кнопку «ОК» (это немного нелогично, но настройка - «выключить интеллектуально…», поэтому включение фактически активирует политику, отключающую функцию). Опять же, для акцента, мы рекомендуем вручную редактировать все ваши записи DNS, чтобы даже в случае сбоя этого изменения политики или изменения в будущем вы все еще были защищены.

Итак, со всеми этими изменениями, как теперь выглядит наш тест на утечки?

Чисто как свисток - наш IP-адрес, наш тест на утечку WebRTC и наш DNS-адрес - все возвращается как принадлежащее нашему выходному узлу VPN в Нидерландах. Что касается всего остального Интернета, то мы из Лоулендса.

Играть в игру Private Investigator через собственное соединение - не совсем захватывающий способ провести вечер, но это необходимый шаг, чтобы гарантировать, что ваше VPN-соединение не будет взломано и не приведет к утечке вашей личной информации. К счастью, с помощью правильных инструментов и хорошего VPN этот процесс безболезнен, а информация о вашем IP и DNS остается конфиденциальной.