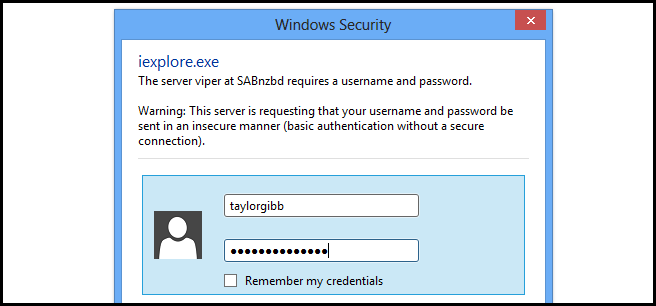

Wiele witryn internetowych wyślij kody bezpieczeństwa na swój numer telefonu, aby potwierdzić swoją tożsamość podczas logowania. Możesz też używać aplikacji, które generują kody zabezpieczające na telefonie. Ale co się stanie, jeśli zgubisz telefon?

Odzyskaj swój numer telefonu

Możesz spróbować użyć metod odzyskiwania, aby uzyskać natychmiastowy dostęp do swoich kont bez numeru telefonu. Jednak prawdopodobnie będziesz chciał odzyskać swój numer telefonu wcześniej niż później.

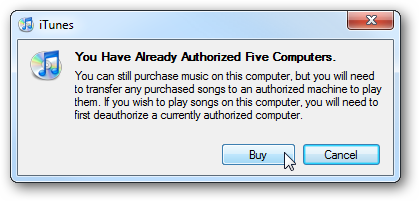

Twój operator komórkowy może pomóc w natychmiastowym powiązaniu numeru telefonu z innym nowym telefonem. Nawet jeśli nie chcesz od razu kupować drogiego nowego telefonu, możesz dostać telefon, który cię pokona. Możesz wygrzebać stary telefon z szuflad lub pożyczyć go od przyjaciela lub członka rodziny. Nawet stary telefon z klapką wystarczy. A jeśli szukasz nowego telefonu, zawsze możesz kupić tani telefon z Androidem .

Gdy masz telefon, Twój operator może dać Ci nowy Karta SIM jest powiązany z Twoim kontem i możesz natychmiast odzyskać dostęp do swojego numeru telefonu. Wszystko, co musisz zrobić, to udać się do sklepu swojego operatora komórkowego i od razu odzyskać numer telefonu - z przyjemnością sprzedadzą Ci telefon, jeśli chcesz. Jeśli nie masz w pobliżu sklepu, skontaktuj się z obsługą klienta swojego operatora komórkowego.

Jeśli masz już telefon komórkowy ubezpieczenie za pośrednictwem operatora komórkowego lub innego źródła, może nawet częściowo pokryć wymianę. Niekoniecznie jednak to zalecamy - uważamy, że plany ubezpieczenia przewoźnika to zły interes. AppleCare + to lepsza oferta , ale nie obejmuje zgubionych lub skradzionych telefonów.

ZWIĄZANE Z: Przestępcy mogą ukraść Twój numer telefonu. Oto jak je zatrzymać

Przekaż swój stary numer telefonu

Jeśli nie chcesz od razu otrzymywać nowego telefonu, możesz mieć możliwość przekierowania połączeń ze starego numeru telefonu na inny numer telefonu. Operatorzy komórkowi umożliwiają skonfigurowanie przekierowania połączeń, tak aby połączenia kierowane na Twój stary numer telefonu były przekierowywane na wybrany przez Ciebie numer.

Nie ma jednak możliwości przesyłania dalej wiadomości SMS, co oznacza, że nie możesz otrzymywać SMS-ów z kodami bezpieczeństwa. Na szczęście wiele - ale nie wszystkie - serwisy oferują możliwość zadzwonienia pod numer telefonu, który mają zapisane, i wypowiedzenia kodu zabezpieczającego. To zadziała z przekierowywaniem połączeń.

Aby uzyskać więcej informacji na temat konfigurowania przekierowania połączeń, skontaktuj się z operatorem komórkowym. Verizon umożliwia włączenie przekazywania połączeń online z komputera. AT&T , Sprint , i T Mobile podawaj tylko instrukcje dotyczące przekazywania połączeń z telefonu, ale możesz zadzwonić do obsługi klienta z innego numeru telefonu i poprosić o aktywację przekierowania połączeń,

Użyj swoich kodów odzyskiwania (lub innej metody odzyskiwania)

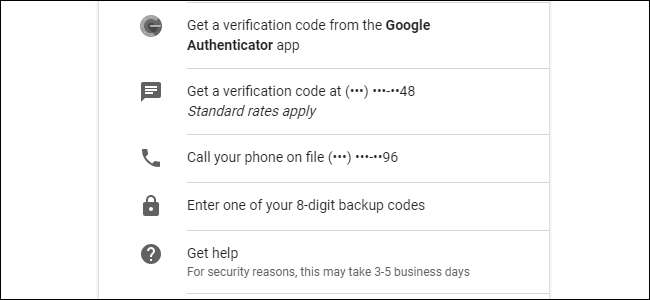

Wiele kont oferuje metody odzyskiwania, dzięki którym możesz odzyskać dostęp do konta, jeśli kiedykolwiek zgubisz telefon.

Niektóre usługi oferują kody odzyskiwania, które zachęcają do wydrukowania i bezpiecznego przechowywania w innym miejscu. Jeśli wydrukowałeś kody odzyskiwania dla konta, nadszedł czas, aby użyć ich do zalogowania się na to konto.

Istnieją również inne sposoby odzyskania dostępu do konta. Niektóre usługi umożliwiają wprowadzenie dodatkowego pomocniczego numeru telefonu, pod który możesz szybko odbierać kody. Jeśli podałeś pomocniczy numer telefonu - na przykład numer telefonu współmałżonka - możesz otrzymać pod tym numerem kod umożliwiający odzyskanie dostępu.

Inne usługi pozwalają nawet usunąć dwuskładnikowe zabezpieczenia za pośrednictwem poczty e-mail. Wyślą Ci wiadomość e-mail na zarejestrowany adres e-mail i umożliwią Ci kliknięcie w kilku oknach dialogowych, aby usunąć ochronę i uzyskać dostęp do konta. To nie jest dobre dla bezpieczeństwa - oznacza to, że osoba atakująca z dostępem do Twojej poczty e-mail może łatwo usunąć Twoją weryfikację dwuetapową - ale wiele usług i tak to robi.

Jeśli nie masz pewności, czy możesz odzyskać swoje konta, spróbuj zalogować się na konto, aby sprawdzić, jakie metody odzyskiwania są dostępne. Jeśli konto nie zapewnia żadnych opcji odzyskiwania, spróbuj skontaktować się z obsługą klienta. Na przykład, jeśli Twój bank nalega na wysłanie Ci SMS-a z kodem zabezpieczającym, zanim będziesz mógł się zalogować, skontaktuj się z obsługą klienta banku, aby uzyskać pomoc w uzyskaniu dostępu do konta.

Powinieneś sprawdzić swoje ważne konta i upewnij się, że masz metodę odzyskiwania - czy to wydrukowane kody odzyskiwania, czy pomocniczy numer telefonu - tylko po to, by ułatwić sprawę w przyszłości.

A co z aplikacjami uwierzytelniającymi, które były w telefonie?

Nie chodzi tylko o Twój numer telefonu. Może otrzymujesz kody zabezpieczające z aplikacji na telefonie, takiej jak Google Authenticator lub Authy . A może używasz wielu innych aplikacji, które umożliwiają logowanie się po wyrażeniu zgody na monit w telefonie, w tym konta Twitter, Google i Microsoft.

Jeśli używasz Authy, odzyskiwanie może być łatwe: możesz przenieść kody odzyskiwania na nowy telefon lub nawet uzyskać do nich dostęp w aplikacji Authy na komputerze.

W przypadku większości usług po zgubieniu telefonu uzyskanie tych kodów zabezpieczających nie będzie możliwe. Będziesz musiał odzyskać swoje konto i udowodnić, że jesteś tym, za kogo się podajesz. Nawet jeśli zwykle logujesz się za pomocą kodu wygenerowanego w aplikacji na telefonie, prawdopodobnie możesz otrzymać kod bezpieczeństwa wysłany na przykład na numer telefonu powiązany z Twoim kontem. Lub, jeśli masz wydrukowane kody odzyskiwania, możesz ich użyć.

Niezależnie od usługi, do której próbujesz odzyskać dostęp, po prostu spróbuj się zalogować i zobacz, jakie metody przywracania zostały Ci przedstawione. Jeśli odzyskałeś dostęp do swojego numeru telefonu, powinno to pomóc Ci odzyskać dostęp do większości z tych kont.

Jeśli nie możesz użyć swojego numeru telefonu i nie masz kodów odzyskiwania ani innej metody odzyskiwania, może być konieczne skontaktowanie się z obsługą klienta. Wszystkie konta z uwierzytelnianiem dwuetapowym mają coś w rodzaju „Pomocy, zgubiłem telefon i kody odzyskiwania!” metoda odzyskiwania, której możesz użyć. To, co musisz zrobić, zależy od opcji oferowanych przez usługę i tego, co masz do dyspozycji.

Wyczyść zgubiony telefon

Pamiętaj, że możesz użyć Find My iPhone firmy Apple lub Usługa Znajdź moje urządzenie Google aby wyświetlić lokalizację telefonu na mapie, zablokować go i usunąć jego zawartość. Jeśli zrezygnowałeś z odzyskania telefonu, dobrym pomysłem jest wysłanie polecenia zdalnego wymazywania - na wszelki wypadek. Dzięki temu każdy, kto znajdzie telefon, nie zobaczy Twoich prywatnych powiadomień i innych danych. Nawet jeśli telefon jest obecnie offline, wykasuje się, jeśli kiedykolwiek się włączy i ponownie połączy z serwerami Apple lub Google. Możesz nie odzyskać telefonu, ale możesz trochę łatwiej odpocząć, wiedząc, że Twoje dane zostały usunięte z telefonu.

Źródło zdjęcia: Thomas79 /Shutterstock.com; Gatherina /Shutterstock.com