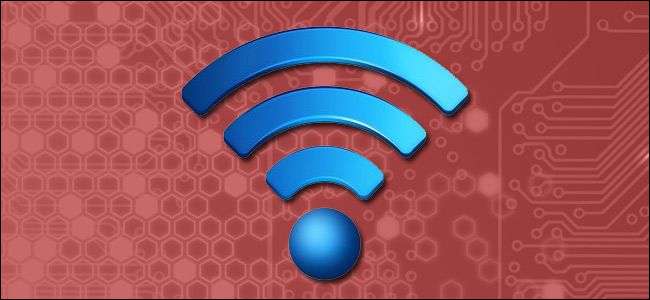

Nawet jeśli wiesz, że musisz zabezpieczyć swoją sieć Wi-Fi (i już to zrobiłeś), prawdopodobnie wszystkie akronimy protokołów bezpieczeństwa będą trochę zagadkowe. Czytaj dalej, ponieważ podkreślamy różnice między protokołami, takimi jak WEP, WPA i WPA2 - i dlaczego ma znaczenie, który akronim wybierzesz w swojej domowej sieci Wi-Fi.

Co to za różnica?

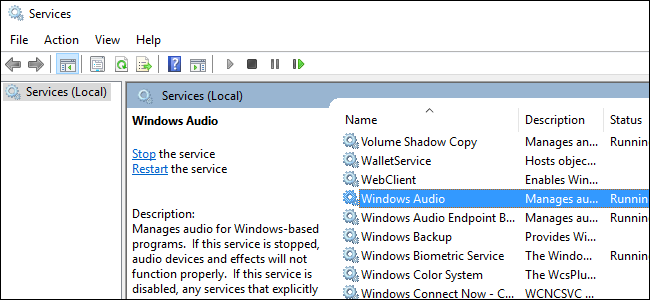

Zrobiłeś to, co ci kazano, po zakupie zalogowałeś się do routera, podłączyłeś go po raz pierwszy i ustawiłeś hasło. Jakie to ma znaczenie, jaki był mały akronim znajdujący się obok wybranego przez Ciebie protokołu bezpieczeństwa? Jak się okazuje, ma to ogromne znaczenie. Podobnie jak w przypadku wszystkich standardów bezpieczeństwa, zwiększenie mocy komputera i narażenie na luki w zabezpieczeniach zagroziło starszym standardom Wi-Fi. To Twoja sieć, Twoje dane, a jeśli ktoś przejmie Twoją sieć za nielegalne przejęcia, to do twoich drzwi zapuka policja. Zrozumienie różnic między protokołami bezpieczeństwa i wdrożenie najbardziej zaawansowanego z nich, który może obsługiwać router (lub jego aktualizacja, jeśli nie obsługuje obecnych standardów bezpieczeństwa generacji), to różnica między oferowaniem komuś łatwego dostępu do sieci domowej, a nie.

WEP, WPA i WPA2: bezpieczeństwo Wi-Fi przez wieki

Od późnych lat 90-tych protokoły bezpieczeństwa Wi-Fi przeszły wiele aktualizacji, z całkowitym wycofaniem starszych protokołów i znacznymi zmianami w nowszych protokołach. Spacer po historii zabezpieczeń Wi-Fi pozwala pokazać, co jest obecnie dostępne, i dlaczego należy unikać starszych standardów.

Wired Equivalent Privacy (WEP)

Wired Equivalent Privacy (WEP) to najczęściej używany na świecie protokół bezpieczeństwa Wi-Fi. Jest to funkcja wieku, kompatybilności wstecznej i faktu, że pojawia się jako pierwsza w menu wyboru protokołu w wielu panelach sterowania routerów.

WEP został ratyfikowany jako standard bezpieczeństwa Wi-Fi we wrześniu 1999 r. Pierwsze wersje WEP nie były szczególnie mocne, nawet w czasie, gdy zostały wydane, ponieważ amerykańskie ograniczenia dotyczące eksportu różnych technologii kryptograficznych doprowadziły do tego, że producenci ograniczyli swoje urządzenia. do szyfrowania 64-bitowego. Kiedy ograniczenia zostały zniesione, został zwiększony do 128-bitowego. Pomimo wprowadzenia 256-bitowego WEP, 128-bitowe pozostaje jedną z najpopularniejszych implementacji.

Pomimo zmian w protokole i zwiększonego rozmiaru klucza, z czasem w standardzie WEP wykryto liczne luki w zabezpieczeniach. Wraz ze wzrostem mocy obliczeniowej wykorzystanie tych wad stało się łatwiejsze i łatwiejsze. Już w 2001 r. Krążyły exploity typu „proof-of-concept”, a do 2005 r. FBI przeprowadziło publiczną demonstrację (próbując zwiększyć świadomość słabości WEP), w której łamali hasła WEP w ciągu kilku minut za pomocą bezpłatnego oprogramowania.

Pomimo różnych ulepszeń, obejść i innych prób wzmocnienia systemu WEP, pozostaje on wysoce podatny na ataki. Systemy, które opierają się na WEP, należy zaktualizować lub, jeśli aktualizacje zabezpieczeń nie wchodzą w grę, wymienić. Wi-Fi Alliance oficjalnie wycofało WEP w 2004 roku.

Dostęp zabezpieczony Wi-Fi (WPA)

Wi-Fi Protected Access (WPA) był bezpośrednią odpowiedzią Wi-Fi Alliance i zastąpił coraz bardziej widoczne luki w zabezpieczeniach standardu WEP. WPA został formalnie przyjęty w 2003 roku, rok przed oficjalnym wycofaniem WEP. Najpowszechniejszą konfiguracją WPA jest WPA-PSK (klucz wstępny). Klucze używane przez WPA są 256-bitowe, co stanowi znaczący wzrost w porównaniu z kluczami 64-bitowymi i 128-bitowymi używanymi w systemie WEP.

Niektóre ze znaczących zmian zaimplementowanych w WPA obejmowały sprawdzanie integralności wiadomości (w celu ustalenia, czy atakujący przechwycił lub zmienił pakiety przekazywane między punktem dostępu a klientem) oraz protokół TKIP (Temporal Key Integrity Protocol). TKIP wykorzystuje system kluczy dla poszczególnych pakietów, który był radykalnie bezpieczniejszy niż system klucza stałego używany przez WEP. Standard szyfrowania TKIP został później zastąpiony przez Advanced Encryption Standard (AES).

Pomimo znaczącej poprawy WPA w porównaniu z WEP, duch WEP nawiedzał WPA. TKIP, podstawowy składnik WPA, został zaprojektowany tak, aby można go było łatwo wdrożyć poprzez aktualizacje oprogramowania układowego na istniejących urządzeniach z obsługą WEP. W związku z tym musiał poddać recyklingowi pewne elementy używane w systemie WEP, które ostatecznie również zostały wykorzystane.

Protokół WPA, podobnie jak jego poprzednik WEP, został wykazany zarówno na podstawie weryfikacji koncepcji, jak i publicznych demonstracji, jako podatny na włamania. Co ciekawe, proces, w którym zwykle dochodzi do naruszenia WPA, nie jest bezpośrednim atakiem na protokół WPA (chociaż takie ataki zostały z powodzeniem wykazane), ale atakami na dodatkowy system, który został wdrożony z WPA — Wi-Fi Protected Setup (WPS ) - która została zaprojektowana w celu ułatwienia łączenia urządzeń z nowoczesnymi punktami dostępowymi.

Dostęp zabezpieczony Wi-Fi II (WPA2)

WPA od 2006 roku zostało oficjalnie zastąpione przez WPA2. Jedną z najbardziej znaczących zmian między WPA i WPA2 jest obowiązkowe stosowanie algorytmów AES i wprowadzenie CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) jako zamiennika dla TKIP. Jednak TKIP jest nadal zachowany w WPA2 jako system rezerwowy i do współdziałania z WPA.

Obecnie główna luka w zabezpieczeniach rzeczywistego systemu WPA2 jest niejasna (i wymaga, aby atakujący miał już dostęp do zabezpieczonej sieci Wi-Fi w celu uzyskania dostępu do określonych kluczy, a następnie utrwalenia ataku na inne urządzenia w sieci ). W związku z tym implikacje dla bezpieczeństwa znanych luk w zabezpieczeniach WPA2 są prawie całkowicie ograniczone do sieci na poziomie przedsiębiorstwa i zasługują na niewielką lub żadną praktyczną uwagę w odniesieniu do bezpieczeństwa sieci domowej.

Niestety, ta sama luka, która jest największą dziurą w pancerzu WPA - wektorem ataku przez Wi-Fi Protected Setup (WPS) - pozostaje w nowoczesnych punktach dostępu obsługujących WPA2. Chociaż włamanie do sieci zabezpieczonej WPA / WPA2 przy użyciu tej luki wymaga od 2 do 14 godzin ciągłego wysiłku z nowoczesnym komputerem, nadal stanowi uzasadniony problem dotyczący bezpieczeństwa. WPS należy wyłączyć i, jeśli to możliwe, oprogramowanie układowe punktu dostępu powinno zostać przesłane do dystrybucji, która nawet nie obsługuje WPS, aby wektor ataku został całkowicie usunięty.

Uzyskano historię zabezpieczeń Wi-Fi; Co teraz?

W tym momencie czujesz się trochę zadowolony (ponieważ z pewnością korzystasz z najlepszego protokołu bezpieczeństwa dostępnego dla punktu dostępu Wi-Fi) lub trochę zdenerwowany (ponieważ wybrałeś WEP, ponieważ był na szczycie listy ). Jeśli jesteś w drugim obozie, nie martw się; mamy cię objęte.

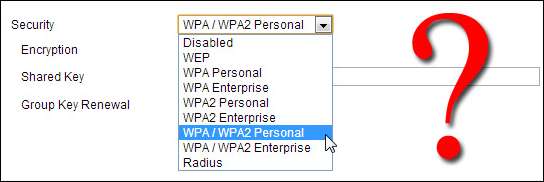

Zanim przejdziemy do dalszej lektury listy naszych najważniejszych artykułów dotyczących bezpieczeństwa Wi-Fi, oto krótki kurs. Oto podstawowa lista, na której przedstawiono aktualne metody zabezpieczeń Wi-Fi dostępne na każdym nowoczesnym routerze (po 2006 roku), uporządkowane od najlepszej do najgorszej:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP jest metodą rezerwową)

- WPA + TKIP

- WEP

- Open Network (brak jakichkolwiek zabezpieczeń)

Najlepiej byłoby wyłączyć Wi-Fi Protected Setup (WPS) i ustawić router na WPA2 + AES. Wszystko inne na liście jest mniej niż idealnym krokiem w dół. Gdy dotrzesz do WEP, poziom bezpieczeństwa jest tak niski, że jest prawie tak samo skuteczny jak ogrodzenie z ogniw łańcucha - istnieje po prostu po to, by powiedzieć „hej, to moja własność”, ale każdy, kto naprawdę chciał, mógł po prostu przejść przez nie.

Jeśli całe to myślenie o bezpieczeństwie i szyfrowaniu Wi-Fi sprawia, że jesteś ciekawy innych sztuczek i technik, które możesz łatwo wdrożyć w celu dalszego zabezpieczenia sieci Wi-Fi, następnym przystankiem powinno być przejrzenie następujących artykułów How-To Geek:

- Bezpieczeństwo Wi-Fi: czy powinieneś używać WPA2 + AES, WPA2 + TKIP czy obu?

- Jak zabezpieczyć sieć Wi-Fi przed włamaniami

- Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

- Jak włączyć punkt dostępu dla gości w sieci bezprzewodowej

- Najlepsze artykuły dotyczące sieci Wi-Fi do zabezpieczania sieci i optymalizacji routera

Uzbrojony w podstawową wiedzę na temat działania zabezpieczeń Wi-Fi i sposobów dalszego ulepszania i ulepszania punktu dostępu do sieci domowej, będziesz się dobrze czuć dzięki bezpiecznej sieci Wi-Fi.

![Dysk Google [Updated] ma poważny problem ze spamem, ale Google twierdzi, że nadchodzi poprawka](https://cdn.thefastcode.com/static/thumbs/updated-google-drive-has-a-serious-spam-problem-but-google-says-a-fix-is-coming.jpg)