Даже если вы знаете, что вам нужно защитить свою сеть Wi-Fi (и уже сделали это), вы, вероятно, найдете все аббревиатуры протоколов безопасности немного озадачивающими. Читайте дальше, поскольку мы подчеркиваем различия между протоколами, такими как WEP, WPA и WPA2, и почему важно, какой акроним вы используете в своей домашней сети Wi-Fi.

Что это значит?

Вы сделали то, что вам сказали, вы вошли в свой маршрутизатор после того, как купили его, подключили его в первый раз и установили пароль. Какая разница, какой был маленький акроним рядом с выбранным вами протоколом безопасности? Как оказалось, это очень важно. Как и в случае со всеми стандартами безопасности, увеличение мощности компьютеров и выявление уязвимостей поставили под угрозу старые стандарты Wi-Fi. Это ваша сеть, это ваши данные, и если кто-то украдет вашу сеть из-за своих незаконных шуток, это будет ваша дверь, в которую постучится полиция. Понимание различий между протоколами безопасности и реализация самого продвинутого из них, который может поддерживать ваш маршрутизатор (или его обновление, если он не поддерживает текущие стандарты безопасности), - это разница между тем, чтобы предложить кому-то легкий доступ к вашей домашней сети, а не нет.

WEP, WPA и WPA2: вековая безопасность Wi-Fi

С конца 1990-х годов протоколы безопасности Wi-Fi подверглись множеству обновлений, с полным отказом от старых протоколов и значительным пересмотром новых протоколов. Прогулка по истории безопасности Wi-Fi поможет осветить как то, что существует сейчас, так и почему вам следует избегать старых стандартов.

Конфиденциальность, эквивалентная проводной сети (WEP)

Wired Equivalent Privacy (WEP) - это наиболее широко используемый протокол безопасности Wi-Fi в мире. Это функция возраста, обратной совместимости и того факта, что она отображается первой в меню выбора протокола на многих панелях управления маршрутизатора.

WEP был ратифицирован как стандарт безопасности Wi-Fi в сентябре 1999 года. Первые версии WEP не были особенно сильными, даже на то время, когда они были выпущены, потому что ограничения США на экспорт различных криптографических технологий привели к тому, что производители ограничили свои устройства только 64-битное шифрование. Когда ограничения были сняты, его увеличили до 128 бит. Несмотря на введение 256-битного WEP, 128-битный остается одной из наиболее распространенных реализаций.

Несмотря на изменения в протоколе и увеличенный размер ключа, со временем в стандарте WEP были обнаружены многочисленные недостатки безопасности. По мере роста вычислительной мощности эти недостатки становились все проще и проще. Еще в 2001 году распространялись экспериментальные эксплойты, а к 2005 году ФБР провело публичную демонстрацию (в попытке повысить осведомленность о слабостях WEP), в ходе которой они взламывали пароли WEP за считанные минуты с использованием свободно доступного программного обеспечения.

Несмотря на различные улучшения, обходные пути и другие попытки укрепить систему WEP, она остается очень уязвимой. Системы, использующие WEP, должны быть обновлены или, если обновления безопасности невозможны, заменены. Wi-Fi Alliance официально отказался от WEP в 2004 году.

Защищенный доступ Wi-Fi (WPA)

Защищенный доступ Wi-Fi (WPA) был прямым ответом Wi-Fi Alliance и заменой все более очевидных уязвимостей стандарта WEP. WPA был официально принят в 2003 году, за год до того, как WEP был официально закрыт. Наиболее распространенная конфигурация WPA - это WPA-PSK (Pre-Shared Key). Ключи, используемые WPA, являются 256-битными, что значительно больше, чем у 64-битных и 128-битных ключей, используемых в системе WEP.

Некоторые из значительных изменений, реализованных с помощью WPA, включали проверку целостности сообщений (чтобы определить, перехватил ли злоумышленник или изменил пакеты, передаваемые между точкой доступа и клиентом) и протокол целостности временного ключа (TKIP). TKIP использует систему ключей для каждого пакета, которая была радикально более безопасной, чем система с фиксированными ключами, используемая WEP. Стандарт шифрования TKIP был позже заменен на Advanced Encryption Standard (AES).

Несмотря на то, что WPA значительно улучшился по сравнению с WEP, призрак WEP преследовал WPA. TKIP, основной компонент WPA, был разработан с возможностью простого развертывания посредством обновления прошивки на существующих устройствах с поддержкой WEP. Таким образом, он должен был переработать определенные элементы, используемые в системе WEP, которые, в конечном итоге, также были использованы.

WPA, как и его предшественник WEP, продемонстрировал уязвимость для вторжений как в ходе экспериментальных, так и в прикладных публичных демонстрациях. Интересно, что процесс взлома WPA обычно является не прямой атакой на протокол WPA (хотя такие атаки были успешно продемонстрированы), а атакой на дополнительную систему, которая была развернута с помощью WPA — Wi-Fi Protected Setup (WPS ) - который был разработан, чтобы упростить подключение устройств к современным точкам доступа.

Защищенный доступ Wi-Fi II (WPA2)

WPA с 2006 года официально заменен WPA2. Одним из наиболее значительных изменений между WPA и WPA2 является обязательное использование алгоритмов AES и введение CCMP (Counter Cipher Mode с протоколом кода аутентификации сообщений с цепочкой блоков) в качестве замены TKIP. Однако TKIP все еще сохраняется в WPA2 в качестве резервной системы и для взаимодействия с WPA.

В настоящее время основная уязвимость безопасности для реальной системы WPA2 является неясной (и требует, чтобы злоумышленник уже имел доступ к защищенной сети Wi-Fi, чтобы получить доступ к определенным ключам и затем увековечить атаку против других устройств в сети. ). Таким образом, последствия для безопасности известных уязвимостей WPA2 почти полностью ограничиваются сетями корпоративного уровня и практически не заслуживают практического рассмотрения в отношении безопасности домашней сети.

К сожалению, та же самая уязвимость, которая является самой большой дырой в броне WPA - вектор атаки через Wi-Fi Protected Setup (WPS) - остается в современных точках доступа с поддержкой WPA2. Хотя взлом защищенной сети WPA / WPA2 с использованием этой уязвимости требует от 2 до 14 часов непрерывных усилий с современным компьютером, это все же законная проблема безопасности. WPS следует отключить и, по возможности, прошить микропрограмму точки доступа до дистрибутива, который даже не поддерживает WPS, чтобы полностью удалить вектор атаки.

Получена история безопасности Wi-Fi; Что теперь?

На этом этапе вы либо чувствуете себя немного самодовольным (потому что вы уверенно используете лучший протокол безопасности, доступный для вашей точки доступа Wi-Fi), либо немного нервничаете (потому что вы выбрали WEP, поскольку он был в верхней части списка. ). Если вы принадлежите ко второму лагерю, не волнуйтесь; мы вас прикрыли.

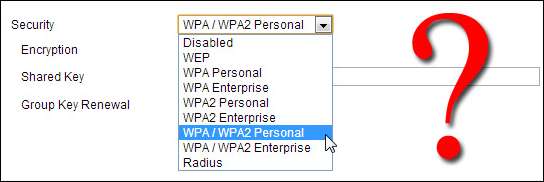

Прежде чем мы представим вам список наших лучших статей по безопасности Wi-Fi для дальнейшего чтения, вот краткий курс. Это базовый список, в котором перечислены текущие методы безопасности Wi-Fi, доступные на любом современном маршрутизаторе (после 2006 г.), в порядке от лучшего к худшему:

- WPA2 + AES

- WPA + AES

- WPA + TKIP / AES (TKIP используется как резервный метод)

- WPA + TKIP

- WEP

- Открытая сеть (без безопасности)

В идеале вы должны отключить Wi-Fi Protected Setup (WPS) и настроить маршрутизатор на WPA2 + AES. Все остальное в списке - далеко не идеальный шаг вниз по сравнению с этим. Когда вы добираетесь до WEP, ваш уровень безопасности становится настолько низким, что он столь же эффективен, как сетчатый забор - забор существует просто для того, чтобы сказать «эй, это моя собственность», но любой, кто действительно хотел, может просто перелезть через него.

Если все эти размышления о безопасности и шифровании Wi-Fi заставляют вас интересоваться другими трюками и методами, которые вы можете легко развернуть для дальнейшей защиты своей сети Wi-Fi, вашей следующей остановкой должен быть просмотр следующих статей с практическими рекомендациями:

- Безопасность Wi-Fi: следует ли использовать WPA2 + AES, WPA2 + TKIP или оба?

- Как защитить вашу сеть Wi-Fi от вторжений

- Избегайте ложного чувства безопасности: 5 небезопасных способов защитить свой Wi-Fi

- Как включить гостевую точку доступа в беспроводной сети

- Лучшие статьи о Wi-Fi для защиты вашей сети и оптимизации маршрутизатора

Вооружившись базовым пониманием того, как работает безопасность Wi-Fi и как можно еще больше улучшить и модернизировать точку доступа к домашней сети, вы будете прекрасно себя чувствовать с теперь защищенной сетью Wi-Fi.