Badacz bezpieczeństwa odkrył niedawno backdoora w wielu routerach D-Link, umożliwiając każdemu dostęp do routera bez znajomości nazwy użytkownika i hasła. To nie jest pierwszy problem z bezpieczeństwem routera i nie będzie ostatni.

Aby się chronić, upewnij się, że router jest skonfigurowany w bezpieczny sposób. Chodzi o coś więcej niż tylko włączenie szyfrowania Wi-Fi i brak hostingu otwartej sieci Wi-Fi .

Wyłącz dostęp zdalny

Routery oferują interfejs sieciowy, który umożliwia ich konfigurację za pośrednictwem przeglądarki. Router obsługuje serwer WWW i udostępnia tę stronę internetową, gdy jesteś w sieci lokalnej routera.

Jednak większość routerów oferuje funkcję „zdalnego dostępu”, która umożliwia dostęp do tego interfejsu internetowego z dowolnego miejsca na świecie. Nawet jeśli ustawisz nazwę użytkownika i hasło, jeśli masz router D-Link, którego dotyczy ta luka, każdy będzie mógł się zalogować bez żadnych poświadczeń. Jeśli masz wyłączony dostęp zdalny, będziesz bezpieczny przed osobami, które zdalnie uzyskują dostęp do routera i nie mogą go modyfikować.

Aby to zrobić, otwórz interfejs sieciowy routera i poszukaj funkcji „Dostęp zdalny”, „Administracja zdalna” lub „Zarządzanie zdalne”. Upewnij się, że jest wyłączona - powinna być domyślnie wyłączona na większości routerów, ale dobrze to sprawdzić.

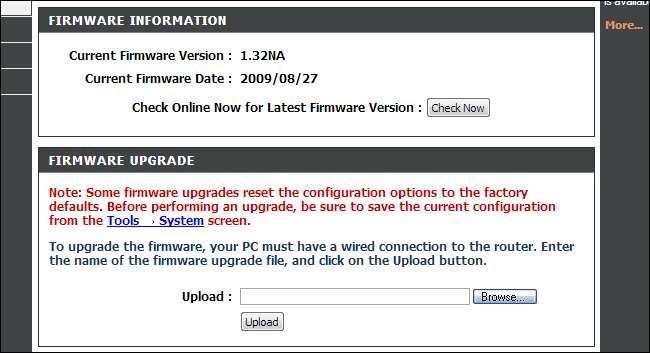

Zaktualizuj oprogramowanie sprzętowe

Podobnie jak nasze systemy operacyjne, przeglądarki internetowe i każde inne oprogramowanie, którego używamy, oprogramowanie routera nie jest doskonałe. Oprogramowanie układowe routera - czyli zasadniczo oprogramowanie działające na routerze - może mieć luki w zabezpieczeniach. Producenci routerów mogą publikować aktualizacje oprogramowania układowego, które naprawiają takie luki w zabezpieczeniach, chociaż szybko zaprzestają obsługi większości routerów i przechodzą do kolejnych modeli.

Niestety większość routerów nie ma funkcji automatycznej aktualizacji, tak jak ma to miejsce w przypadku systemu Windows i naszych przeglądarek internetowych - należy sprawdzić witrynę internetową producenta routera pod kątem aktualizacji oprogramowania sprzętowego i zainstalować ją ręcznie za pośrednictwem interfejsu internetowego routera. Sprawdź, czy router ma zainstalowane najnowsze dostępne oprogramowanie układowe.

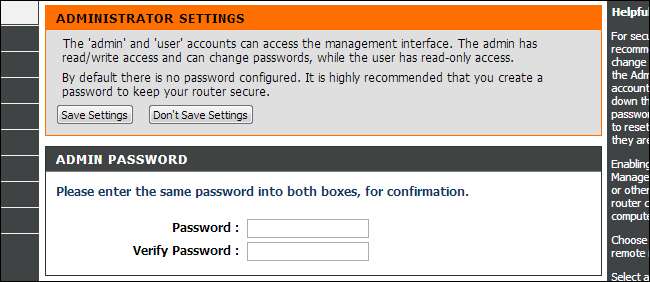

Zmień domyślne dane logowania

Wiele routerów ma domyślne dane logowania, które są dość oczywiste, takie jak hasło „admin”. Gdyby ktoś uzyskał dostęp do interfejsu sieciowego routera przez jakąś lukę w zabezpieczeniach lub po prostu logując się do Twojej sieci Wi-Fi, łatwo byłoby się zalogować i zmodyfikować ustawienia routera.

Aby tego uniknąć, zmień hasło routera na hasło inne niż domyślne, którego osoba atakująca nie może łatwo odgadnąć. Niektóre routery pozwalają nawet zmienić nazwę użytkownika, której używasz do logowania się do routera.

Zablokuj dostęp do Wi-Fi

ZWIĄZANE Z: Nie miej fałszywego poczucia bezpieczeństwa: 5 niezabezpieczonych sposobów zabezpieczenia sieci Wi-Fi

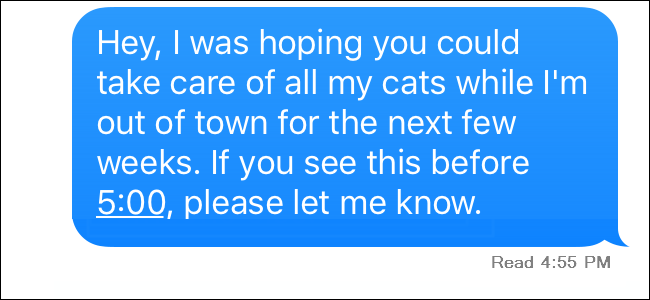

Jeśli ktoś uzyska dostęp do Twojej sieci Wi-Fi, może próbować manipulować przy routerze - lub po prostu robić inne złe rzeczy, takie jak szpiegowanie lokalnych udziałów plików lub użyć połączenia do pobranych treści chronionych prawem autorskim i wpędzić Cię w kłopoty. Uruchamianie otwartej sieci Wi-Fi może być niebezpieczne.

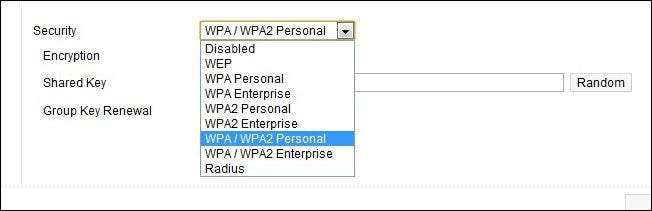

Aby temu zapobiec, upewnij się, że Wi-Fi routera jest bezpieczne. To całkiem proste: ustaw szyfrowanie WPA2 i używaj rozsądnie bezpiecznego hasła. Nie użyj słabszego szyfrowania WEP lub ustaw oczywiste hasło, takie jak „hasło” .

Wyłącz UPnP

ZWIĄZANE Z: Czy UPnP stanowi zagrożenie dla bezpieczeństwa?

W routerach konsumenckich znaleziono szereg błędów UPnP. Dziesiątki milionów routerów konsumenckich odpowiada na żądania UPnP z Internetu, umożliwiając atakującym w Internecie zdalną konfigurację routera. Aplety Flash w Twojej przeglądarce mogą używać UPnP do otwierania portów, czyniąc komputer bardziej podatnym na ataki. UPnP jest dość niepewny z różnych powodów.

Aby uniknąć problemów związanych z UPnP, wyłącz UPnP na routerze za pośrednictwem jego interfejsu internetowego. Jeśli używasz oprogramowania wymagającego przekierowania portów - takiego jak klient BitTorrent, serwer gier lub program komunikacyjny - będziesz musiał przekierować porty na routerze bez polegania na UPnP.

Wyloguj się z interfejsu internetowego routera po zakończeniu konfiguracji

W niektórych routerach wykryto błędy cross-site scripting (XSS). Router z taką wadą XSS może być kontrolowany przez złośliwą stronę internetową, umożliwiając stronie internetowej konfigurowanie ustawień, gdy jesteś zalogowany. Jeśli router używa domyślnej nazwy użytkownika i hasła, złośliwa strona internetowa będzie łatwa aby uzyskać dostęp.

Nawet jeśli zmieniłeś hasło routera, teoretycznie byłoby możliwe, że witryna internetowa użyje sesji zalogowania do uzyskania dostępu do routera i zmodyfikowania jego ustawień.

Aby temu zapobiec, po prostu wyloguj się z routera po zakończeniu konfiguracji - jeśli nie możesz tego zrobić, możesz wyczyścić pliki cookie przeglądarki. Nie jest to powód do paranoi, ale wylogowanie się z routera po zakończeniu korzystania z niego jest szybkie i łatwe.

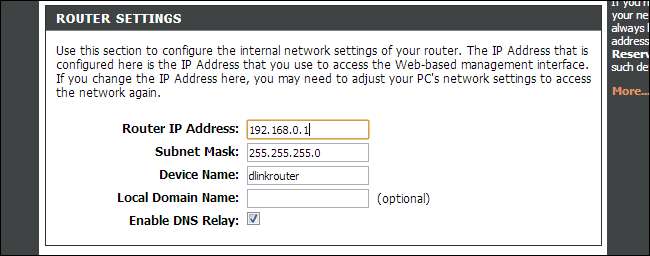

Zmień lokalny adres IP routera

Jeśli naprawdę masz paranoję, możesz zmienić lokalny adres IP routera. Na przykład, jeśli jego domyślny adres to 192.168.0.1, możesz go zmienić na 192.168.0.150. Gdyby sam router był podatny na ataki, a jakiś złośliwy skrypt w Twojej przeglądarce próbował wykorzystać lukę w zabezpieczeniach skryptów krzyżowych, uzyskując dostęp do znanych podatnych na ataki routerów pod ich lokalnym adresem IP i manipulując przy nich, atak zakończyłby się niepowodzeniem.

Ten krok nie jest całkowicie konieczny, zwłaszcza że nie chroniłby przed lokalnymi napastnikami - gdyby ktoś był w Twojej sieci lub oprogramowanie działało na Twoim komputerze, byłby w stanie określić adres IP routera i połączyć się z nim.

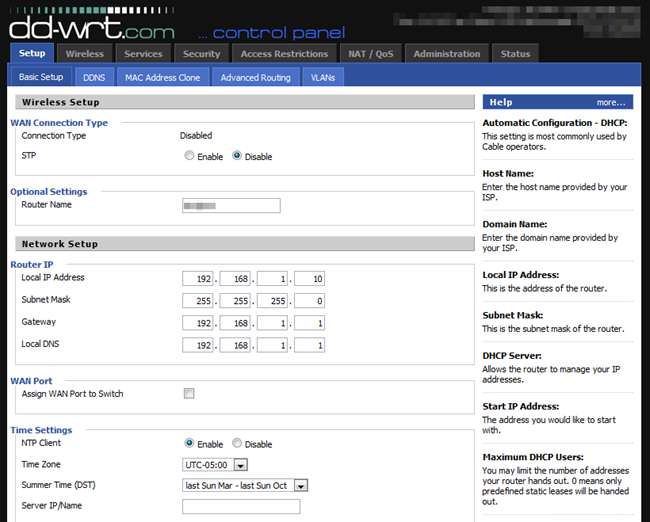

Zainstaluj oprogramowanie sprzętowe innych firm

Jeśli naprawdę martwisz się o bezpieczeństwo, możesz też zainstaluj oprogramowanie firmowe innej firmy Jak na przykład DD-WRT lub OpenWRT . Nie znajdziesz niejasnych tylnych drzwi dodanych przez producenta routera w tych alternatywnych oprogramowaniach sprzętowych.

Routery konsumenckie kształtują się na idealną burzę problemów z bezpieczeństwem - nie są automatycznie aktualizowane nowymi poprawkami zabezpieczeń, są bezpośrednio połączone z Internetem, producenci szybko przestają je wspierać, a wiele routerów konsumenckich wydaje się być pełnych złych kod prowadzący do exploitów UPnP i łatwych do wykorzystania backdoorów. Rozsądnie jest podjąć podstawowe środki ostrożności.

Źródło zdjęcia: Nuscreen w serwisie Flickr