ゼロデイの脆弱性

ゼロデイの脆弱性 一枚のソフトウェアのバグ 。もちろん、複雑なソフトウェアはすべてバグを持っているので、ゼロデイに特別な名前を与えるべきですか?ゼロデーのバグは、サイバー犯罪者によって発見されたものですが、ソフトウェアの作者とユーザーはまだそれについて知らない。そして、最確には、ゼロデーは悪用可能な脆弱性を引き起こすバグです。

これらの要因は、サイバー犯罪者の手の中にゼロデアの危険な武器を作るために組み合わされます。彼らは誰もが知っていないという脆弱性について知っています。つまり、その脆弱性が変更されないことを悪用することができ、そのソフトウェアを実行するコンピュータを犠牲にします。そして他の誰もゼロデイについて知らないので、脆弱なソフトウェアの修正やパッチはありません。

したがって、最初のエクスプロイトと検出されている最初のエクスプロイト間の短期間の間、およびSoftware Publishersが修正で応答しているため、サイバー犯罪者はその脆弱性がチェックされないことを悪用することができます。ランサムウェアの攻撃のように溢れていますが、手渡しできませんが、妥協が監視の1つである場合、ゼロデーが発見される前に非常に長い時間があるかもしれません。 悪名高い太陽電池線攻撃 プライムの例です。

関連している: SolarWinds Hack:何が起こったのか、自分を守る方法

ゼロワギは彼らの瞬間を見つけました

ゼロデイズは新しいわけではありません。しかし、特に驚くべきことは、発見されているゼロの数の大幅な増加です。 2021年よりも2倍以上が発見されています。最後の数字はまだ2021年に照合されています。年末によって検出されました。

ゼロ日数は、コンピュータやネットワークへの不正なエントリの手段として、サイバー犯罪者に値を持ちます。ランサムウェアの攻撃を実行し、犠牲者からお金をかけることによって彼らを収益化することができます。

しかし、ゼロから日数の価値があります。それらは販売可能な商品であり、それらを発見する人々に大きなお金の価値がある価値があります。適切な種類のゼロデイの悪用の黒い市場価値は、数百ドルの数十万ドルに達することができ、いくつかの例は100万ドルを超えました。ゼロデイブローカー ゼロデーのエクスプロイトを購入して販売しています 。

ゼロデイの脆弱性は発見するのが非常に難しいです。一度に、彼らはreforcedと熟練したハッカーの熟練したチーム、 州スポンサーされた高度な持続的な脅威 (APT)グループ。過去に武器化されたゼロの多くの創造は、ロシアと中国のAPTに起因しています。

もちろん、十分な知識と献身で、十分に達成されたハッカーやプログラマーはゼロ日数を見つけることができます。白い帽子のハッカーは、サイバー犯罪者の前にそれらを見つけようとする良い買物の中にあります。彼らは彼らの調査結果を関連ソフトウェアハウスに提供しています。

新しいセキュリティパッチが作成、テストされ、そして利用可能にされます。セキュリティアップデートとしてロールアウトしています。ゼロデイはすべての修復が整っていると発表されます。公開される時までに、修正はすでに野生の中に出ています。ゼロデイは無効になっています。

ゼロ日数は製品に使用されることがあります。 NSOグループの 物議を醸すスパイウェア製品 ペガサスはテロと戦って国家安全保障を維持するために政府によって使用されています。ユーザーからの相互作用がほとんどまたはまったくないモバイル機器に自分自身を取り付けることができます。 Pegasusがいくつかの権威ある州で使用されていると報告された2018年には、自分の市民に対して監視を行っていると報告されているとスキャンダルが壊れた。放送業者、活動家、そして ジャーナリストはターゲットを受けていました 。

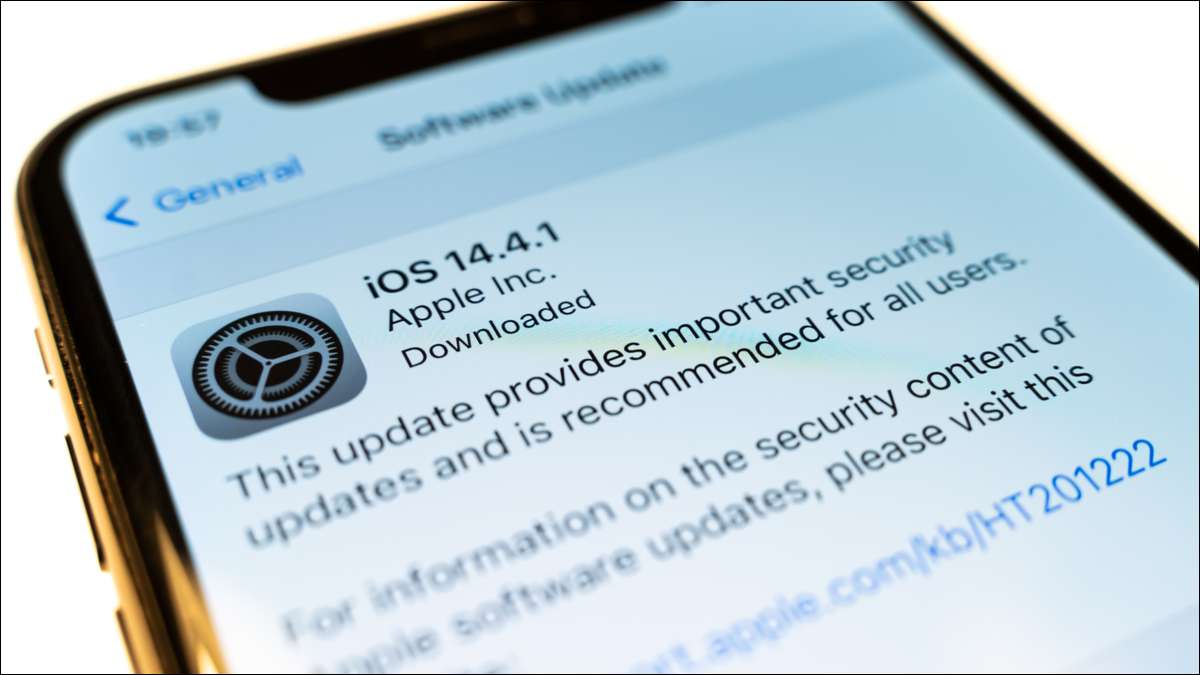

最近、2021年9月と同様に、Pegasusによって悪用されていたApple IOS、MacOS、およびWatchosに影響を与えたゼロデイ - が検出および分析されました。 トロント大学の市民実験室 。アップル 一連のパッチを解放しました 2021年9月13日。

なぜ突然のゼロの急上昇?

緊急パッチは通常最初の表示です。ユーザーはゼロデイの脆弱性が発見されたことを受信しました。ソフトウェアプロバイダには、セキュリティパッチ、バグ修正、およびアップグレードが解除されるときのスケジュールがあります。しかし、ゼロデイの脆弱性ができるだけ早くパッチを適用する必要があるため、次のスケジュールされたパッチリリースがオプションではありません。ゼロデイの脆弱性を扱うサイクル外緊急パッチです。

あなたが最近これらのものをもっと見ているような気がしたら、あなたが持っているからです。すべての主流オペレーティングシステムである、ブラウザ、スマートフォンアプリ、スマートフォンオペレーティングシステムなどの多くのアプリケーションは、2021年にすべての緊急パッチを受信しました。

増加する理由はいくつかあります。ポジティブサイドでは、著名なソフトウェアプロバイダーは、ゼロデイの脆弱性の証拠でそれらにアプローチするセキュリティ研究者と協力するためのより良い方針と手順を実施しました。セキュリティ研究者がこれらの欠陥を報告するのが簡単であり、その脆弱性は真剣に受けられます。重要なことに、問題を報告する人は専門的に扱われています。

もっと透明性があります。 AppleとAndroidの両方が、問題がゼロのかどうか、脆弱性が悪用された可能性があるかどうかなど、セキュリティ情報に詳細を追加します。

おそらくセキュリティがビジネスクリティカルな機能として認識されているため、予算やリソースを攻撃しているため扱われているため、保護されたネットワークに入ることが賢くなければなりません。すべてのゼロデーの脆弱性が悪用されているわけではないことを知っています。すべてのゼロデーセキュリティホールをカウントすることは、サイバー犯罪者がそれらについて見つけた前に発見され適用されたZero-Dayの脆弱性をカウントするものと同じではありません。

それでも、強力で、組織化された、そしてよく財務的なハッキンググループ - それらの多くはAPTSの多くが完全に機能し、ゼロデイの脆弱性を解明しようとしています。彼らはそれらを売るか、彼らは彼ら自身を悪用しています。多くの場合、グループは、耐用年数の終わりに近づいているので、彼らがそれを自分自身で搾乳した後、ゼロデーを売ってから販売されます。

一部の企業はセキュリティパッチやアップデートをタイムリーに適用しないため、対抗するパッチが利用可能であっても、ゼロデーは長い寿命を楽しむことができます。

推定値は、すべてのゼロデーの悪用の3分の1が使用されることを示唆しています ransomware. 。大きなランサムは、サイバー犯罪者が彼らの次のラウンドの攻撃で使用するための新しいゼロ日数のために簡単に支払うことができます。ランサムウェアギャングはお金を稼ぐ、ゼロデーのクリエーターはお金を稼ぎ、そしてそれが行くラウンドとラウンド。

もう一つの思考の学校は、サイバークリミニールグループが常にゼロワギを見つけようとしていると常にフラットアウトされていると言っています。マイクロソフトの Threat Intelligence Center そしてGoogleの 脅威分析グループ 他の人たちと共に、ライバルインテリジェンス機関の能力が分野での脅威を検出する能力の能力とリソースがある。

とともに オンプレミスからクラウドへの移行 そして、これらの種類の監視グループが一度に多くの顧客にわたって悪意のある行動を識別することが簡単です。それは励みです。私たちはそれらを見つけるのに良くなっているかもしれません、そしてそれが私たちがより多くのゼロワギと彼らのライフサイクルの早い早いことを見ている理由です。

ソフトウェアの作者はスロップピアを取得していますか?コード品質が低下しますか?の採用とともに上昇しているべきであれば CI / CDパイプライン 、自動化された ユニットテスト そして、セキュリティを最初から計画されなければならず、後の目盛りとしてボルトではないと認識されています。

オープンソース ライブラリとツールキットは、ほとんどすべての自明の開発プロジェクトで使用されています。これにより、脆弱性がプロジェクトに導入される可能性があります。いくつかあります イニシアチブ 開始元ソフトウェアのセキュリティホールの問題に対処し、ダウンロードしたソフトウェア資産の整合性を検証することを進める。

自分を守る方法

エンドポイント保護 ソフトウェアはゼロデイの攻撃に役立ちます。 Zero-Day Attackが特徴付けられていても、アンチウイルスと送信アンチウイルスシグネチャが更新され、送信されたアンチウイルスやマルウェアの署名が攻撃ソフトウェアによる異常または心配する行動は、市場をリードするエンドポイント保護ソフトウェアで発見的な検出ルーチンを引き起こす可能性があります。ソフトウェア。

すべてのソフトウェアを保管してください 最新のオペレーティングシステム 、そしてパッチを与えられました。それを含むネットワークデバイスもパッチしてください ルーター と 切り替え 。

あなたの攻撃面を減らします。必要なソフトウェアパッケージのみをインストールし、使用するオープンソースソフトウェアの量を監査します。 Artifact Signingおよび検証プログラムにサインアップしたオープンソースアプリケーションに、 安全なオープンソース 主導権。

言うまでもなく、 ファイアウォールを使用してください そしてそれがそれがあるならば、そのゲートウェイセキュリティスイートを使用してください。

ネットワーク管理者であれば、ユーザーが自分の企業マシンにインストールできるソフトウェアユーザーを制限してください。あなたのスタッフを教育してください。多くのゼロデイ攻撃は人間の不注意の瞬間を悪用しています。サイバーセキュリティ意識トレーニングセッションを提供し、それらを頻繁に更新して繰り返します。

関連している: Windowsファイアウォール:システムの最高の防衛