Null-Tage-Schwachstellen

Eine Nulltagsanfälligkeit ist Ein Fehler in einem Stück Software . Natürlich hat alle komplizierten Software Fehler, warum sollte ein Nulltag einen Sondernamen erhalten? Ein Null-Day-Fehler ist einer, der von Cybercriminals entdeckt wurde, aber die Autoren und Benutzer der Software wissen noch nicht darüber. Und entscheidend ist ein Nulltag ein Fehler, der zu einer ausnutzbaren Anfälligkeit führt. [fünfzehn]

Diese Faktoren kombinieren, um einen Nulltag in den Händen von Cyberkriminellen null zu machen. Sie wissen über eine Anfälligkeit, von der niemand sonst weiß. Dies bedeutet, dass sie diese Sicherheitsanfälligkeit nicht anheben können, um alle Computer zu beeinträchtigen, die diese Software ausführen. Und weil niemand anders über den Nulltag weiß, gibt es keine Korrekturen oder Patches für die anfällige Software. [fünfzehn]

Für den kurzen Zeitraum zwischen den ersten Exploits, die ergänzt werden - und erkannt, und den mit den Korrekturen reagierenden Softwarepublikern, die mit Korrekturen reagieren, können die Cyberkriminelle diese Sicherheitsanfälligkeit ausnutzen. Etwas offenes, wie ein Ransomware-Angriff untätig ist, ist aber, wenn der Kompromiss einer der verdeckten Überwachung ist, kann es sehr lange Zeit sein, bis der Nulltag entdeckt wird. Der berüchtigte Angriff von Solarwinds ist ein Paradebeispiel. [fünfzehn]

VERBUNDEN: Solarwinds Hack: Was ist passiert und wie man sich schützt [fünfzehn]

Null-Tage haben ihren Moment gefunden

Null-Tage sind nicht neu. Was besonders alarmierend ist, ist jedoch der signifikante Anstieg der Anzahl der entdeckten Null-Tage. Im Jahr 2021 wurden mehr als doppelt gefunden, als im Jahr 2020. Die endgültigen Zahlen werden immer noch für 2021 zusammengefasst wurden vom Jahresende erkannt. [fünfzehn]

Null-Tage haben einen Wert für die Cyberkriminale als Mittel zum unberechtigten Eintrag an Computer und Netzwerke. Sie können sie monetarisieren, indem sie Ransomware-Angriffe ausführen und Geld von den Opfern erpresst. [fünfzehn]

Aber null Tage selbst haben einen Wert. Sie sind salable Rohstoffe und können für diejenigen, die sie entdecken, riesige Geldsummen wert sein. Der schwarze Marktwert der richtigen Art von Null-Day-Exploit kann problemlos viele Hunderttausende von Dollar erreichen, und einige Beispiele haben 1 Million US-Dollar überschritten. Zero-Tage-Broker werden Kaufen und verkaufen Sie null-tägige Exploits . [fünfzehn]

Null-Tage-Schwachstellen sind sehr schwer zu entdecken. Gleichzeitig wurden sie nur gefunden und von gut ausgestatteten und hochqualifizierten Teams von Hackern, wie z Staatlich gesponserte fortgeschrittene anhaltende Bedrohung (Apt) Gruppen. Die Schaffung vieler der in der Vergangenheit weicheren Null-Tagen wurde den Betten in Russland und China zurückgeführt. [fünfzehn]

Natürlich kann mit ausreichend Kenntnis und Engagement jeder ausreichend erfüllte Hacker oder Programmierer Null-Tage finden. Weiße Hut-Hacker gehören zu den guten Käufen, die versuchen, sie vor den Cyberkriminonen zu finden. Sie liefern ihre Erkenntnisse dem relevanten Softwarehaus, der mit dem Sicherheitsforscher zusammenarbeiten wird, der das Problem fand, um ihn abzuschließen. [fünfzehn]

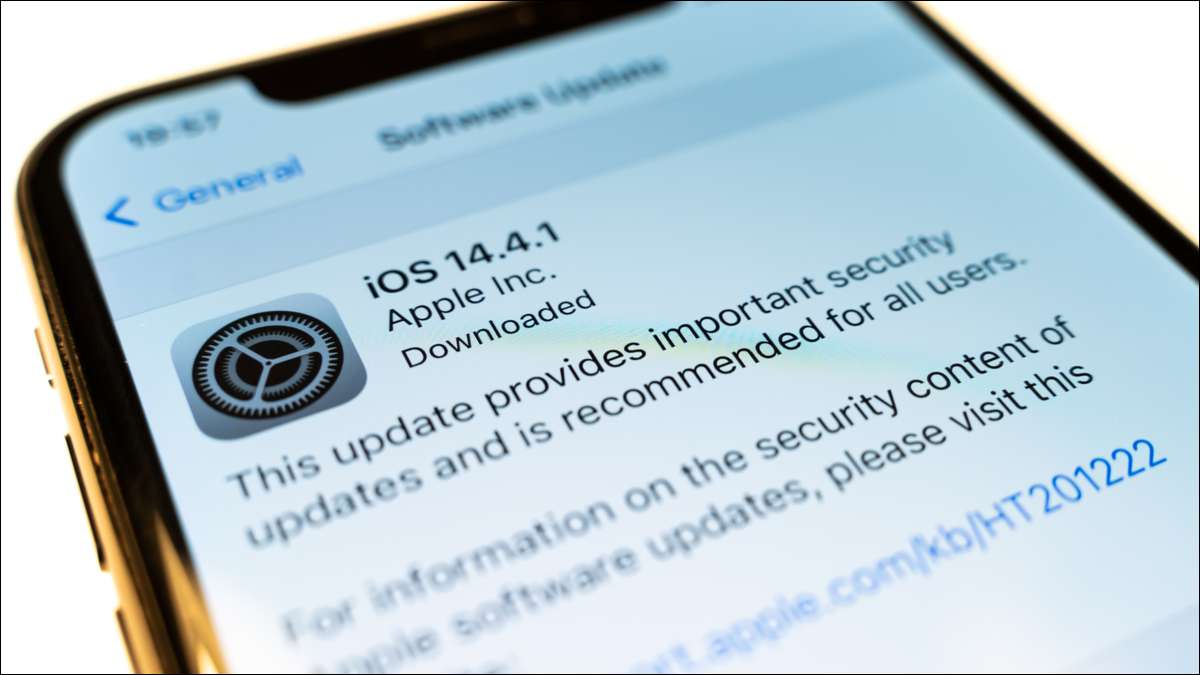

Neue Sicherheitspatches werden erstellt, getestet und zur Verfügung gestellt. Sie werden als Sicherheitsupdates ausgerollt. Der Nulltag wird nur angekündigt, sobald die gesamte Sanierung vorhanden ist. Wenn es öffentlich ist, ist das Fix bereits in freier Wildbahn. Der Nulltag wurde nullified. [fünfzehn]

Null Tage werden manchmal in Produkten verwendet. Die nso-Gruppe kontroverses Spy-Ware-Produkt Pegasus wird von Regierungen verwendet, um den Terrorismus zu bekämpfen und die nationale Sicherheit aufrechtzuerhalten. Es kann sich auf mobilen Geräten mit wenig oder ohne Interaktion vom Benutzer installieren. Ein Skandal brach 2018, als Pegasus angeblich von mehreren autoritativen Staaten verwendet wurde, um die Überwachung ihrer eigenen Bürger durchzuführen. Dissidenten, Aktivisten und Journalisten wurden gezielt . [fünfzehn]

Als vor kurzem als September 2021 wurde ein Nulltag, der Apple IOS, Macos und Watchos betrifft, das von Pegasus genutzt wurde - von Pegasus - nachgewiesen und analysiert Das Bürgerlabor der University of Toronto . Apfel eine Reihe von Patches veröffentlicht am 13. September 2021. [fünfzehn]

Warum der plötzliche Anstieg in null Tagen?

Ein Notfall-Patch ist in der Regel die erste Angabe, die ein Benutzer empfängt, dass eine Anfälligkeit der Nulltagsanfälligkeit entdeckt wurde. Softwareanbieter verfügen über Zeitpläne, wenn Sicherheits-Patches, Fehlerbehebungen und Upgrades veröffentlicht werden. Da jedoch null Tage Schwachstellen so schnell wie möglich gepatcht werden müssen, ist das Warten auf die nächste geplante Patch-Version keine Option. Es ist die Notfall-Notfälle, die sich mit Null-Day-Schwachstellen befassen. [fünfzehn]

Wenn Sie das Gefühl haben, dass Sie in letzter Zeit mehr gesehen haben, ist das, weil Sie es haben. Alle Mainstream-Betriebssysteme, viele Anwendungen wie Browsern, Smartphone-Apps und Smartphone-Betriebssysteme verfügen über alle Notfallflecken im Jahr 2021. [fünfzehn]

Es gibt mehrere Gründe für den Anstieg. Auf der positiven Seite haben prominente Softwareanbieter bessere Richtlinien und Verfahren für die Zusammenarbeit mit Sicherheitsforschern umgesetzt, die mit Anzeichen einer Anfälligkeit der Nulltagsanfälligkeit nähern. Es ist einfacher für den Sicherheitsforscher, diese Mängel zu melden, und die Schwachstellen werden ernst genommen. Natürlich wird die Person, die das Problem berichtet, professionell behandelt. [fünfzehn]

Es gibt auch mehr Transparenz. Sowohl Apple als auch Android hinzufügen sich nun mehr Details für Sicherheitsbulletins, darunter, ob ein Problem ein Null-Tag war, und wenn eine Wahrscheinlichkeit besteht, dass die Sicherheitsanfälligkeit genutzt wurde. [fünfzehn]

Vielleicht, weil die Sicherheit als geschäftskritische Funktion anerkannt wird - und wird so behandelt, dass Budget- und Ressourcenangriffe intelligent sein müssen, um in geschützte Netzwerke zu gelangen. Wir wissen, dass nicht alle Null-Day-Schwachstellen ausgenutzt werden. Das Zählen aller Sicherheitslöcher nulltägiger Security-Löcher ist nicht dasselbe mit der Zahlen der Null-Day-Schwachstellen, die entdeckt und gepatcht wurden, bevor Cyberkriminelle über sie herausgefunden wurden. [fünfzehn]

Noch mächtige, organisierte, organisierte und gut finanzierte Hacking-Gruppen - viele von ihnen ärgern sich - arbeitet in voller Neigung, um zu versuchen, Null-Day-Schwachstellen aufzudecken. Sie verkaufen sie entweder oder sie nutzen sie selbst aus. Oft verkauft eine Gruppe einen Null-Tag, nachdem sie es selbst gemolken, da sie sich dem Ende seiner Nutzungsdauer nähert. [fünfzehn]

Da einige Unternehmen Sicherheits-Patches und Updates nicht rechtzeitig anwenden, kann der Zero-Tag ein längeres Leben genießen, obwohl die mit ihm entgegenstehenden Patches verfügbar sind. [fünfzehn]

Schätzungen deuten darauf hin, dass ein Drittel aller Null-Day-Exploits verwendet wird Ransomware . Große Ransoms können leicht für neue Zero-Tage für die Cyberkriminelle zahlen, um in ihrer nächsten Angriffsrunde zu verwenden. Die Ransomware-Banden verdienen Geld, die Null-Day-Schöpfer verdienen Geld, und runden und rund geht es. [fünfzehn]

Eine andere Gedankenschule besagt, dass Cyberkriminalgruppen immer aufwerfend versucht, Null-Tage aufzudecken, wir sehen nur höhere Figuren, da es bessere Erkennungssysteme bei der Arbeit gibt. Microsoft's. Intelligenzzentrum bedroht und Google's. Bedrohungsanalysegruppe Zusammen mit anderen gibt es Fähigkeiten und Ressourcen, die die Fähigkeiten der Rivalen Intelligenz-Agenturen bei der Erkennung von Bedrohungen auf dem Gebiet erkennen. [fünfzehn]

Mit dem Migration von der On-Prämisse bis zur Wolke Es ist einfacher für diese Arten von Überwachungsgruppen, um potenziell bösartige Verhaltensweisen auf vielen Kunden gleichzeitig zu erkennen. Das ist ermutigend. Wir werden möglicherweise besser, um sie zu finden, und deshalb sehen wir mehr Null-Tage und früh in ihrem Lebenszyklus. [fünfzehn]

Sind Software-Autoren, die Slinger bekommen? Ist Codequalität sinkt? Wenn alles, was es mit der Annahme von aufsteigern sollte CI / CD-Pipelines , automatisiert. Gerätetests , und ein größeres Bewusstsein, dass die Sicherheit von Anfang an geplant und nicht als nachträglich verschraubt werden muss. [fünfzehn]

Open Source Bibliotheken und Toolkits werden in fast allen nicht trivialen Entwicklungsprojekten eingesetzt. Dies kann dazu führen, dass Schwachstellen in das Projekt eingeführt werden. Es gibt einige Initiativen Um das Problem von Sicherheitslöchern in der Open-Source-Software anzugehen und die Integrität des heruntergeladenen Software-Assets zu überprüfen. [fünfzehn]

Wie kann man sich verteidigen?

Endpunktschutz Software kann bei nulltägigen Angriffen helfen. Noch bevor der Angriff der Nulltagsangriffe geprägt ist und die Antiviren- und Anti-Malware-Signaturen aktualisiert und ausgesundet wurden, kann ein anomales oder besorgniserregendes Verhalten der Angriffssoftware die heuristischen Erkennungsroutinen in marktführender Endpoint Protection-Software auslösen, den Angriff fangen und quarantieren Software. [fünfzehn]

Halten Sie alle Software und Betriebssysteme auf dem neuesten Stand und gepatcht. Denken Sie daran, auch Netzwerkgeräte zu patchieren, einschließlich Router und Schalter . [fünfzehn]

Reduzieren Sie Ihre Angriffsfläche. Installieren Sie nur erforderliche Softwarepakete und prüfen Sie den Betrag der von Ihnen verwendeten Open-Source-Software. Erweiterung von Open-Source-Anwendungen, die sich bis zu Artefaktsignatur- und Verifizierungsprogrammen angemeldet haben, z. B. der Sichere offene Quelle Initiative. [fünfzehn]

Unnötig zu erwähnen, Verwenden Sie eine Firewall und verwenden Sie die Gateway Security Suite, wenn es einen hat. [fünfzehn]

Wenn Sie ein Netzwerkadministrator sind, beschränken Sie, welche Softwarebenutzer auf ihren Unternehmensmaschinen installieren können. Erziehen Sie Ihre Mitarbeiter. Viele nulltägige Angriffe nutzen einen Moment der menschlichen Unaufmerksamkeit aus. Bieten Sie Cybersecurity-Awareness-Trainingseinheiten an und aktualisieren Sie sie häufig. [fünfzehn]

VERBUNDEN: Windows-Firewall: Die beste Verteidigung Ihres Systems [fünfzehn]