Kerentanan nol hari

Kerentanan nol hari adalah bug dalam perangkat lunak . Tentu saja, semua perangkat lunak rumit memiliki bug, jadi mengapa suatu hari nol diberi nama khusus? Bug nol hari adalah salah satu yang telah ditemukan oleh penjahat cyber tetapi penulis dan pengguna perangkat lunak belum tahu tentang itu. Dan, yang terpenting, zero-day adalah bug yang memunculkan kerentanan yang dapat dieksploitasi.

Faktor-faktor ini bergabung untuk membuat senjata berbahaya nol hari di tangan cybercriminals. Mereka tahu tentang kerentanan yang tidak diketahui orang lain. Ini berarti mereka dapat mengeksploitasi kerentanan itu tidak tertandingi, mengkompromikan setiap komputer yang menjalankan perangkat lunak itu. Dan karena tidak ada orang lain yang tahu tentang nol-hari, tidak akan ada perbaikan atau tambalan untuk perangkat lunak yang rentan.

Jadi, untuk periode singkat antara eksploitasi pertama yang terjadi - dan dideteksi - dan penerbit perangkat lunak merespons dengan perbaikan, cybercriminal dapat mengeksploitasi kerentanan itu. Sesuatu yang terbuka seperti serangan ransomware tidak dapat dilihat, tetapi jika kompromi adalah salah satu pengawasan rahasia itu mungkin waktu yang sangat lama sebelum nol hari ditemukan. Serangan Solarwinds terkenal adalah contoh utama.

TERKAIT: Solarwinds Hack: Apa yang terjadi dan bagaimana melindungi diri Anda sendiri

Nol hari telah menemukan momen mereka

Zero-hari tidak baru. Tetapi yang sangat mengkhawatirkan adalah peningkatan signifikan dalam jumlah hari nol yang ditemukan. Lebih dari dua kali lipat telah ditemukan pada tahun 2021 daripada pada tahun 2020. Angka-angka akhir masih dikumpulkan untuk 2021 - kita masih punya beberapa bulan untuk pergi, setelah semua - tetapi indikasi adalah bahwa sekitar 60 hingga 70 kerentanan zero-hari akan telah terdeteksi oleh akhir tahun.

Zero-Days memiliki nilai bagi cybercriminal sebagai sarana masuk yang tidak sah ke komputer dan jaringan. Mereka dapat memonetisasi mereka dengan mengeksekusi serangan ransomware dan memeras uang dari para korban.

Tetapi nol hari sendiri memiliki nilai. Mereka adalah komoditas yang dapat dijual dan dapat bernilai sejumlah besar uang kepada mereka yang menemukannya. Nilai pasar hitam dari jenis yang tepat dari eksploitasi nol hari dapat dengan mudah mencapai ratusan ribu dolar, dan beberapa contoh telah melebihi $ 1 juta. Pialang nol hari akan Beli dan jual eksploitasi nol hari .

Kerentanan nol hari sangat sulit ditemukan. Pada suatu waktu mereka hanya ditemukan dan digunakan oleh tim peretas yang sangat mahal dan sangat terampil, seperti Ancaman persisten maju yang disponsori negara (Apt) grup. Penciptaan banyak dari zero-days yang dipersenjatai di masa lalu telah dikaitkan dengan Apts di Rusia dan Cina.

Tentu saja, dengan pengetahuan dan dedikasi yang cukup, setiap hacker atau programmer yang cukup ulung dapat menemukan nol-hari. Peretas topi putih adalah salah satu pembelian yang baik yang mencoba menemukannya sebelum pemrimiankan cyber. Mereka memberikan temuan mereka kepada rumah perangkat lunak yang relevan, yang akan bekerja dengan peneliti keamanan yang menemukan masalah untuk menutupnya.

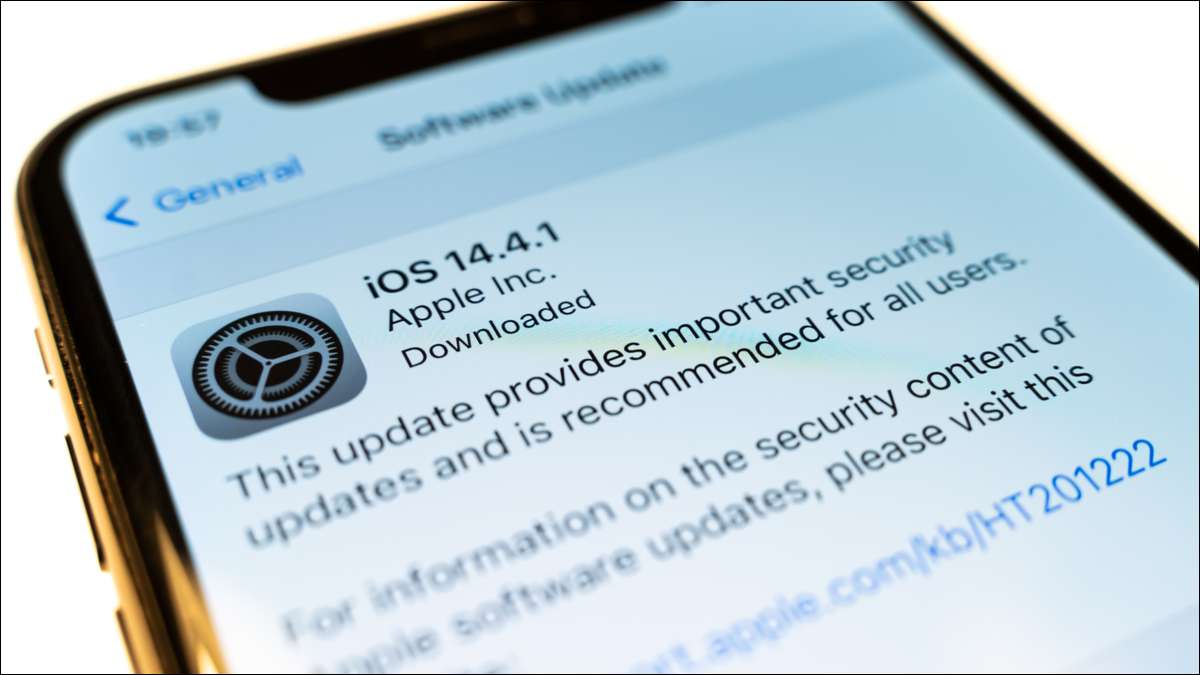

Patch keamanan baru dibuat, diuji, dan tersedia. Mereka diluncurkan sebagai pembaruan keamanan. Zero-day hanya diumumkan setelah semua remediasi ada di tempat. Pada saat itu menjadi publik, perbaikannya sudah keluar di alam liar. Zero-day telah dibatalkan.

Zero Days kadang-kadang digunakan dalam produk. Grup NSO Produk spy-ware kontroversial Pegasus digunakan oleh pemerintah untuk memerangi terorisme dan menjaga keamanan nasional. Ini dapat menginstal sendiri pada perangkat seluler dengan sedikit atau tanpa interaksi dari pengguna. Skandal bangkrut pada 2018 ketika Pegasus dilaporkan digunakan oleh beberapa negara otoritatif untuk melakukan pengawasan terhadap warganya sendiri. Pembangkang, aktivis, dan Jurnalis sedang ditargetkan .

Baru-baru ini sebagai September 2021, nol hari memengaruhi Apple iOS, MacOS, dan Watchos - yang dieksploitasi oleh Pegasus - terdeteksi dan dianalisis oleh The University of Toronto's Citizen Lab . apel merilis serangkaian tambalan pada 13 September 2021.

Mengapa lonjakan tiba-tiba dalam zat nol?

Patch darurat biasanya merupakan indikasi pertama yang diterima pengguna bahwa kerentanan nol hari telah ditemukan. Penyedia perangkat lunak memiliki jadwal ketika patch keamanan, perbaikan bug, dan peningkatan akan dirilis. Tetapi karena kerentanan nol hari harus ditambal sesegera mungkin, menunggu rilis patch terjadwal berikutnya bukanlah suatu pilihan. Ini adalah tambalan darurat di luar siklus yang menangani kerentanan nol hari.

Jika Anda merasa seperti Anda telah melihat lebih banyak dari mereka baru-baru ini, itu karena Anda miliki. Semua sistem operasi mainstream, banyak aplikasi seperti browser, aplikasi smartphone, dan sistem operasi smartphone semuanya telah menerima tambalan darurat pada tahun 2021.

Ada beberapa alasan untuk kenaikan tersebut. Pada sisi positifnya, penyedia perangkat lunak terkemuka telah menerapkan kebijakan dan prosedur yang lebih baik untuk bekerja dengan peneliti keamanan yang mendekati mereka dengan bukti kerentanan nol hari. Lebih mudah bagi peneliti keamanan untuk melaporkan cacat ini, dan kerentanan dianggap serius. Yang penting, orang yang melaporkan masalah ini diperlakukan secara profesional.

Ada lebih banyak transparansi juga. Apple dan Android sekarang menambahkan lebih detail ke buletin keamanan, termasuk apakah suatu masalah adalah zero-hari dan jika ada kemungkinan kerentanan itu dieksploitasi.

Mungkin karena keamanan diakui sebagai fungsi bisnis-kritis - dan sedang diperlakukan seperti itu dengan anggaran dan serangan sumber daya harus lebih pintar untuk masuk ke jaringan yang dilindungi. Kita tahu bahwa tidak semua kerentanan nol hari dieksploitasi. Menghitung semua lubang keamanan nol hari tidak sama dengan menghitung kerentanan nol hari yang ditemukan dan ditambal sebelum penjahat cyber menemukan tentang mereka.

Tetapi masih, kelompok peretasan yang kuat, terorganisir, dan dibiayai dengan baik - banyak dari mereka apts - bekerja penuh miring untuk mencoba mengungkap kerentanan nol hari. Mereka menjualnya, atau mereka mengeksploitasi mereka sendiri. Seringkali, sebuah kelompok akan menjual nol hari setelah mereka memerahnya sendiri, karena mendekati akhir masa manfaatnya.

Karena beberapa perusahaan tidak menerapkan tambalan keamanan dan pembaruan tepat waktu, nol-day dapat menikmati kehidupan yang diperpanjang meskipun tambalan yang menangkal yang tersedia.

Estimasi menunjukkan bahwa sepertiga dari semua eksploitasi nol hari digunakan untuk ransomware. . Tebusan besar dapat dengan mudah membayar nol harian untuk penjahat cyber untuk digunakan dalam putaran serangan berikutnya. Geng ransomware menghasilkan uang, pencipta zero-day menghasilkan uang, dan bulat dan ronde.

Sekolah pikiran lain mengatakan bahwa kelompok-kelompok cybercriminal selalu datar berusaha mengungkap nol hari, kita hanya melihat angka yang lebih tinggi karena ada sistem deteksi yang lebih baik di tempat kerja. Microsoft Ancaman Intelligence Center. dan Google. Grup Analisis Ancaman. Bersama orang lain memiliki keterampilan dan sumber daya yang menyaingi kemampuan lembaga intelijen untuk mendeteksi ancaman di lapangan.

Dengan migrasi dari on-premise ke cloud , lebih mudah untuk jenis-jenis kelompok pemantauan ini untuk mengidentifikasi perilaku yang berpotensi berbahaya di banyak pelanggan sekaligus. Itu menggembirakan. Kita mungkin menjadi lebih baik untuk menemukan mereka, dan itulah sebabnya kita melihat lebih banyak hari nol dan di awal siklus hidup mereka.

Apakah penulis perangkat lunak menjadi lebih ceroboh? Apakah Kualitas Kode Dropping? Jika ada yang harus naik dengan adopsi Pipa CI / CD , otomatis Pengujian Unit , dan kesadaran yang lebih besar bahwa keamanan harus direncanakan sejak awal dan tidak dibaut sebagai renungan.

Open-source. Perpustakaan dan toolkit digunakan di hampir semua proyek pengembangan non-sepele. Ini dapat menyebabkan kerentanan diperkenalkan ke proyek. Ada beberapa inisiatif. Berlangsung untuk mencoba mengatasi masalah lubang keamanan dalam perangkat lunak open-source dan untuk memverifikasi integritas aset perangkat lunak yang diunduh.

Cara membela diri

Perlindungan Titik Akhir Perangkat lunak dapat membantu dengan serangan nol hari. Bahkan sebelum serangan nol hari telah ditandai dan tanda tangan antivirus dan anti-malware diperbarui dan dikirim, perilaku anomali atau mengkhawatirkan oleh perangkat lunak serangan dapat memicu rutinitas deteksi heuristik dalam perangkat lunak perlindungan titik akhir yang terkemuka pasar, menjebak dan mengkarantina serangan perangkat lunak.

Simpan semua perangkat lunak dan Sistem operasi terkini , dan ditambal. Ingatlah untuk menambal perangkat jaringan juga, termasuk router. dan Switch. .

Kurangi permukaan serangan Anda. Hanya menginstal paket perangkat lunak yang diperlukan, dan audit jumlah perangkat lunak sumber terbuka yang Anda gunakan. Pertimbangkan untuk mendukung aplikasi sumber terbuka yang telah mendaftar ke program penandatanganan dan verifikasi artefak, seperti Aman Open Source. prakarsa.

Tak perlu dikatakan, Gunakan firewall. Dan gunakan suite keamanan gateway jika ada.

Jika Anda Administrator Jaringan, batasi pengguna perangkat lunak apa yang dapat dipasang pada mesin perusahaan mereka. Mendidik anggota staf Anda. Banyak serangan nol hari mengeksploitasi momen perhatian manusia. Memberikan sesi pelatihan kesadaran cybersecurity, dan memperbarui dan mengulanginya.

TERKAIT: Windows Firewall: Pertahanan terbaik sistem Anda