Vulnerabilità zero-giorno

Una vulnerabilità zero-giorno è Un bug in un pezzo di software . Naturalmente, tutti i complicati software hanno bug, quindi perché dovrebbe essere assegnato un nome speciale? Un bug zero-day è quello che è stato scoperto da cybercriminali, ma gli autori e gli utenti del software non ne sanno ancora. E, in modo cruciale, un giorno zero è un bug che dà origine a una vulnerabilità sfruttabile.

Questi fattori si combinano per fare un giorno zero un'arma pericolosa nelle mani dei cybercriminali. Sanno una vulnerabilità che nessun altro sa. Ciò significa che possono sfruttare quella vulnerabilità incontrastata, compromettendo qualsiasi computer che eseguono quel software. E poiché nessun altro conosce il giorno zero, non ci saranno correzioni o patch per il software vulnerabile.

Quindi, per il breve periodo tra i primi exploit che si svolgono e rilevati - e gli editori del software che rispondono con le correzioni, i cybercriminali possono sfruttare quella vulnerabilità deselezionata. Qualcosa di evidente come un attacco ransomware è imperdibile, ma se il compromesso è uno della sorveglianza segreta potrebbe essere molto lungo prima che il giorno zero venga scoperto. Gli infami attaccano Solarwinds è un primo esempio.

IMPARENTATO: Solarwinds Hack: cosa è successo e come proteggersi

Zero giorni hanno trovato il loro momento

Zero-giorni non sono nuovi. Ma ciò che è particolarmente allarmante è il significativo aumento del numero di zero giorni scoperti. Più del doppio è stato trovato nel 2021 rispetto al 2020. I numeri finali vengono ancora raccolti per il 2021 - abbiamo ancora qualche mese per andare, dopo tutto, ma le indicazioni sono che circa 60 a 70 vulnerabilità zero-giorno lo farà sono stati rilevati entro la fine dell'anno.

I giorni zero hanno un valore per i cybercriminali come mezzo di ingresso non autorizzato a computer e reti. Possono monetizzarli eseguendo gli attacchi di ransomware e lo stimolo di denaro dalle vittime.

Ma gli stessi giorni zero hanno un valore. Sono merci vendibili e possono valere enormi somme di denaro a coloro che li scoprono. Il valore del mercato nero del giusto tipo di sfruttamento zero-day può facilmente raggiungere molte centinaia di migliaia di dollari, e alcuni esempi hanno superato $ 1 milione. I broker zero-day lo faranno comprare e vendere exploit zero-day .

Le vulnerabilità zero-day sono molto difficili da scoprire. In una volta sono stati trovati e utilizzati solo da squadre di hacker ben risorse e altamente qualificati, come ad esempio Minaccia persistente avanzata sponsorizzata dallo stato (APT) Gruppi. La creazione di molti dei giorni zero armonizzati in passato è stato attribuito a Apts in Russia e in Cina.

Naturalmente, con abbastanza conoscenza e dedizione, qualsiasi hacker o programmatore sufficientemente realizzato può trovare zero giorni. Gli hacker dei cappelli bianchi sono tra i buoni acquisti che cercano di trovarli prima dei cybercriminali. Consegnano le loro scoperte alla pertinente Software House, che lavorerà con il ricercatore di sicurezza che ha trovato il problema per chiuderlo.

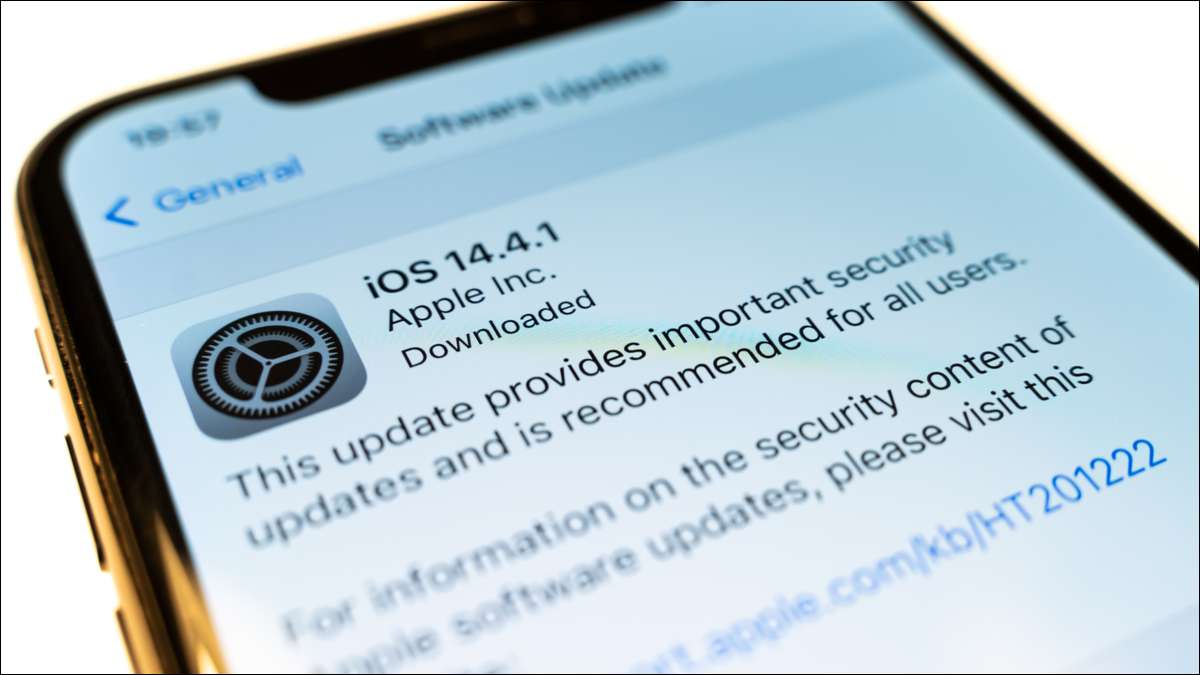

Nuove patch di sicurezza sono create, testate e rese disponibili. Sono rotolati come aggiornamenti di sicurezza. Il giorno zero viene annunciato solo una volta che tutta la bonifica è in atto. Nel momento in cui diventa pubblico, la correzione è già fuori in natura. Il giorno zero è stato annullato.

Giorni zero sono talvolta utilizzati nei prodotti. Il gruppo NSO Prodotto di spy-ware controveriale Pegasus è usato dai governi per combattere il terrorismo e mantenere la sicurezza nazionale. Può installarsi su dispositivi mobili con poco o nessuna interazione dall'utente. Uno scandalo ha rotto nel 2018 quando Pegasus è stato utilizzato da diversi stati autorevoli per condurre sorveglianza contro i propri cittadini. Dissidenti, attivisti e I giornalisti erano stati presi di mira .

Di recente, il 2021 settembre, un giorno zero che colpisce Apple IOS, Macos e Watchos, che è stato sfruttato da Pegasus, è stato rilevato e analizzato da Il laboratorio dei cittadini dell'Università di Toronto . Mela Rilasciato una serie di patch il 13 settembre 2021.

Perché l'improvviso aumento di zero-giorni?

Una patch di emergenza è solitamente la prima indicazione che un utente riceve che una vulnerabilità zero-giorno è stata scoperta. I fornitori di software hanno orari per quando verranno rilasciate le patch di sicurezza, le correzioni dei bug e gli aggiornamenti verranno rilasciati. Ma poiché le vulnerabilità zero-day devono essere rattoppate il prima possibile, in attesa che il prossimo rilascio delle patch pianificato non sia un'opzione. Sono le patch di emergenza fuori bicicletta che si occupano di vulnerabilità zero-day.

Se ti senti come se avessi visto più di quelli di recente, è perché hai. Tutti i sistemi operativi tradizionali, molte applicazioni come i browser, le app smartphone e i sistemi operativi smartphone hanno tutti ricevuto patch di emergenza nel 2021.

Ci sono diverse ragioni per l'aumento. Sul lato positivo, i fornitori di software prominenti hanno implementato politiche e procedure migliori per lavorare con ricercatori di sicurezza che si avvicinano a loro con evidenza di una vulnerabilità zero-giorno. È più facile per il ricercatore di sicurezza riportare questi difetti e le vulnerabilità sono prese sul serio. È importante sottolineare che la persona che segnala il problema è trattata professionalmente.

C'è anche più trasparenza. Sia Apple e Android ora aggiungono più dettagli ai bollettini di sicurezza, incluso se un problema è stato zero-giorno e se c'è una probabilità che la vulnerabilità sia stata sfruttata.

Forse perché la sicurezza viene riconosciuta come una funzione business-critical - e viene trattata in quanto tale con budget e gli attacchi delle risorse devono essere più intelligenti per entrare in reti protette. Sappiamo che non tutte le vulnerabilità zero-day vengono sfruttate. Il conteggio di tutti i fori di sicurezza zero-day non è lo stesso del conteggio delle vulnerabilità zero-day che sono state scoperte e rattoppate prima che i cybercriminali siano stati trovati su di loro.

Ma gruppi di hacking ancora, potenti, organizzati e ben finanziati, molti di loro APTS - stanno lavorando a pieno titolo per cercare di scoprire vulnerabilità zero-giorno. O li vendono o lo sfruttano loro. Spesso, un gruppo venderà uno zero giorno dopo averlo munto da soli, poiché si sta avvicinando alla fine della sua vita utile.

Poiché alcune aziende non applicano patch e aggiornamenti di sicurezza in modo tempestivo, il giorno zero può godere di una vita estesa anche se le patch che ne contrastano sono disponibili.

Le stime suggeriscono che un terzo di tutti gli exploit zero-day viene utilizzato per ransomware. . I grandi ransomi possono facilmente pagare per nuovi giorni zero per i cybercriminali da utilizzare nel loro prossimo round di attacchi. Le bande di ransomware fanno soldi, i creatori di zero-giorno fanno soldi, e round e round vanno.

Un'altra scuola di pensiero afferma che i gruppi informatici sono sempre stati flafati cercando di scoprire zero-giorni, stiamo solo vedendo figure più elevate perché ci sono migliori sistemi di rilevamento al lavoro. Microsoft's. Centro di intelligence della minaccia e Google's. Gruppo di analisi delle minacce Insieme ad altri hanno competenze e risorse che rappresentano le capacità delle agenzie di intelligence di rivale per rilevare le minacce nel campo.

Con il migrazione da on-premessa a cloud , è più facile per questi tipi di gruppi di monitoraggio identificare comportamenti potenzialmente dannosi su molti clienti contemporaneamente. Questo è incoraggiante. Potremmo migliorare a trovarli, ed è per questo che stiamo vedendo più giorni zero e presto nel loro ciclo di vita.

Gli autori del software sono Sloppier? La qualità del codice è caduta? Se qualcosa dovrebbe essere in aumento con l'adozione di Condotte CI / CD , automatizzato Test dell'unità e una maggiore consapevolezza che la sicurezza deve essere pianificata fin dall'inizio e non imbullonata come un ripensamento.

Open source. Librerie e toolkit sono utilizzati in quasi tutti i progetti di sviluppo non banale. Ciò può portare a vulnerabilità introdotti nel progetto. Ce ne sono diversi iniziative In corso per cercare di affrontare il problema dei fori di sicurezza nel software open source e verificare l'integrità delle risorse software scaricate.

Come difenderti

Protezione endpoint Il software può aiutare con gli attacchi zero-day. Anche prima che l'attacco zero-day è stato caratterizzato e le firme antivirus e anti-malware aggiornate e inviate, comportamenti anomala o preoccupanti da parte del software di attacco possono innescare le routine di rilevamento euristico nel software di protezione endpoint principale del mercato, intrappolare e mettere in quarantena l'attacco Software.

Tieni tutto il software e Sistemi operativi aggiornati e rattoppato. Ricordati anche ai dispositivi di rete di patch, incluso router e interruttori .

Riduci la superficie di attacco. Installare solo i pacchetti software richiesti e verificare la quantità di software open source che si utilizza. Considerare favorendo le applicazioni open-source che si sono iscritte a programmi di firma e verifica dell'artifatto, come il Sicuro open source. iniziativa.

Inutile dire, usa un firewall. e usa la sua suite di sicurezza gateway se ne ha uno.

Se sei un amministratore di rete, limita ciò che gli utenti del software possono installare sulle loro macchine aziendali. Educare i membri del personale. Molti attacchi di zero-day sfruttano un momento di disattenzione umana. Fornisci le sessioni di allenamento della consapevolezza del cybersecurity e aggiornarle e li ripetono frequentemente.

IMPARENTATO: Windows Firewall: la migliore difesa del tuo sistema