Vulnerabilidades zero-day

Uma vulnerabilidade de dia zero é um bug em um pedaço de software . Claro, todo o software complicado tem bugs, então por que um zero-day ser dado um nome especial? Um bug zero-day é um que foi descoberto por cibercriminosos, mas os autores e usuários do software ainda não sabe sobre ele. E, fundamentalmente, um zero-day é um bug que dá origem a uma vulnerabilidade explorável.

Esses fatores se combinam para fazer uma arma perigosa zero-day nas mãos dos cibercriminosos. Eles sabem sobre uma vulnerabilidade que ninguém mais sabe. Isso significa que eles podem explorar a vulnerabilidade incontestado, comprometer quaisquer computadores que executam o software. E porque ninguém mais sabe sobre o dia zero, não haverá correções ou patches para o software vulnerável.

Assim, para o curto período entre o primeiro exploits que estão ocorrendo e sendo detectados e os editores de software respondem com correções, os cibercriminosos podem explorar essa vulnerabilidade desmarcada. Algo manifesta como um ataque ransomware é imperdível, mas se o compromisso é um dos vigilância discreta, pode ser um tempo muito longo antes do dia-zero é descoberto. Os SolarWinds infames atacar é um exemplo privilegiado.

RELACIONADO: SolarWinds Hack: O que aconteceu e como se proteger

Zero-Days ter encontrado o seu Moment

Zero-dias não são novas. Mas o que é particularmente alarmante é o aumento significativo no número de zero-dias ser descoberto. Mais do que o dobro foram encontrados em 2021 do que em 2020. Os números finais ainda estão sendo recolhidos para 2021-nós ainda temos alguns meses para ir, depois de tudo - mas as indicações são de que cerca de 60 a 70 vulnerabilidades zero-day será foram detectados pelo final do ano.

Zero-dias têm um valor para os cibercriminosos como um meio de entrada não autorizado a computadores e redes. Eles podem rentabilizar-los, executando ataques ransomware e extorquindo dinheiro das vítimas.

Mas próprios zero-dias tem um valor. Eles são mercadorias vendáveis e pode valer enormes somas de dinheiro para aqueles que os descobrir. O valor de mercado negro do tipo certo de zero-day exploit pode facilmente chegar a muitas centenas de milhares de dólares, e alguns exemplos superaram US $ 1 milhão. corretores de dia zero vai explorações de dia zero comprar e vender .

vulnerabilidades de dia zero são muito difíceis de descobrir. Ao mesmo tempo que só foram encontrados e utilizados por equipas bons recursos e altamente qualificados de hackers, tal como Ameaça Persistente Avançada patrocinada pelo Estado (APT) grupos. A criação de muitos dos zero-dias weaponized no passado tem sido atribuída a APTS na Rússia e na China.

Claro que, com o conhecimento e dedicação suficiente, qualquer hacker suficientemente realizado ou programador pode encontrar zero-dias. White hat hackers estão entre as boas compras que tentam encontrá-los antes que os cibercriminosos. Eles entregam suas descobertas para a casa software relevante, que irá trabalhar com o pesquisador de segurança que encontrou o problema para fechá-lo fora.

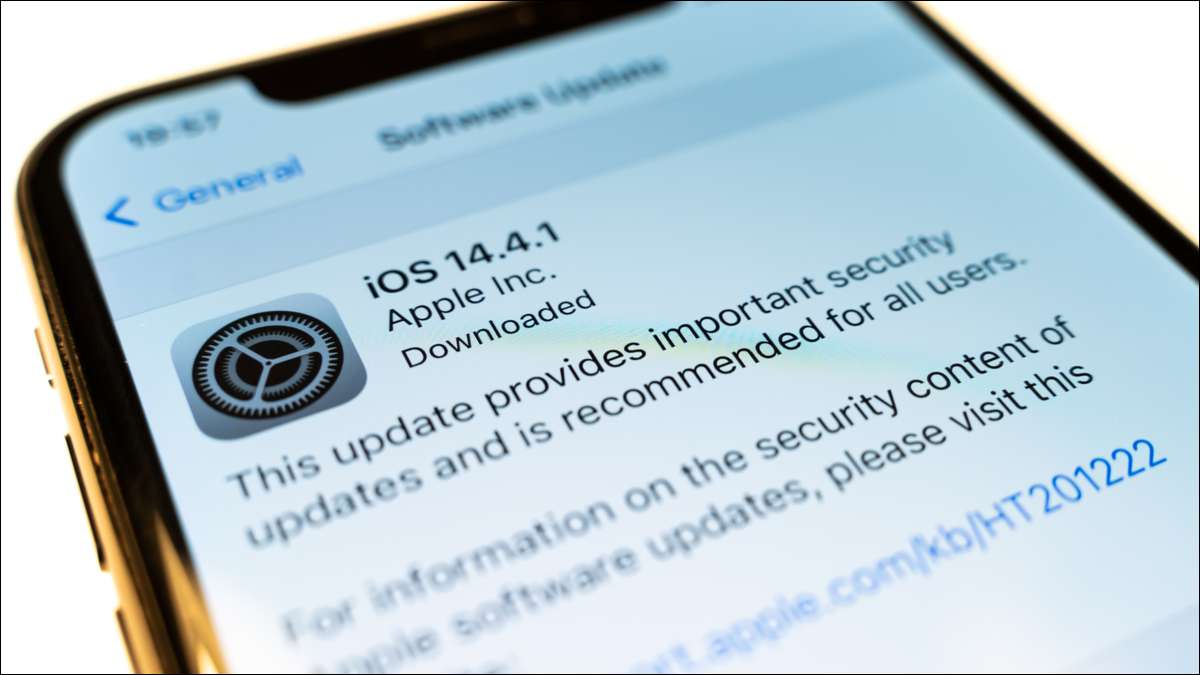

remendos novos de segurança são criados, testados e disponibilizados. Eles são lançados como atualizações de segurança. A-dia zero só é anunciada uma vez que toda a remediação está no lugar. No momento em que se torna público, a correção já está em estado selvagem. A-dia zero foi anulado.

Zero dias são por vezes usados em produtos. Do Grupo NSO produto espião-ware controversa Pegasus é usado pelos governos para combater o terrorismo e manter a segurança nacional. Ele pode se instalar em dispositivos móveis com pouca ou nenhuma interação do usuário. Um escândalo quebrou em 2018, quando Pegasus foi supostamente usado por vários estados autorizados para conduzir vigilância contra seus próprios cidadãos. Dissidentes, ativistas e jornalistas estavam sendo alvo .

Recentemente, em setembro de 2021, um dia zero que afetava a Apple iOS, MacOS e Watchos - que estava sendo explorado por Pegasus - foi detectado e analisado por Laboratório de Cidadão da Universidade do Toronto . maçã liberou uma série de patches em 13 de setembro de 2021.

Por que o surto repentino em zero dias?

Um patch de emergência é geralmente a primeira indicação que um usuário recebe que uma vulnerabilidade do dia zero foi descoberta. Provedores de software têm agendas para quando os patches de segurança, correções de bugs e atualizações serão liberados. Mas porque as vulnerabilidades do dia zero devem ser corrigidas o mais rápido possível, aguardar a próxima versão de patch agendada não é uma opção. São os patches de emergência fora do ciclo que lidam com vulnerabilidades de dia zero.

Se você quiser ter visto mais desses recentemente, é porque você tem. Todos os sistemas operacionais mainstream, muitos aplicativos, como navegadores, aplicativos de smartphone e sistemas operacionais de smartphone todos receberam patches de emergência em 2021.

Existem várias razões para o aumento. No lado positivo, os provedores de software proeminentes implementaram melhores políticas e procedimentos para trabalhar com pesquisadores de segurança que abordam-os com evidências de uma vulnerabilidade de dia zero. É mais fácil para o pesquisador de segurança relatar esses defeitos e as vulnerabilidades são levadas a sério. Importante, a pessoa que relata a questão é tratada profissionalmente.

Há mais transparência também. Tanto a Apple quanto o Android agora adicionam mais detalhes a boletins de segurança, incluindo se um problema era um dia zero e se houver uma probabilidade de que a vulnerabilidade fosse explorada.

Talvez porque a segurança esteja sendo reconhecida como uma função crítica às empresas - e está sendo tratada como tal com orçamento e os ataques de recursos precisam ser mais inteligentes para entrar em redes protegidas. Sabemos que nem todas as vulnerabilidades de dia zero são exploradas. Contando todos os orifícios de segurança do dia zero não é o mesmo que contando as vulnerabilidades de dia zero que foram descobertas e corrigidas antes que os cibercriminosos descobrissem sobre eles.

Mas ainda assim, grupos de hackers poderosos, organizados e bem financiados - muitos deles aptos - estão trabalhando em full-tilt para tentar descobrir vulnerabilidades de dia zero. Eles os vendem ou os exploram. Muitas vezes, um grupo vai vender um dia zero depois de amá-lo, pois está se aproximando do final de sua vida útil.

Como algumas empresas não aplicam patches e atualizações de segurança em tempo hábil, o dia zero pode desfrutar de uma vida prolongada, mesmo que os patches que o neutralizem que estão disponíveis.

Estimativas sugerem que um terço de todas as explorações de dia zero é usado para ransomware. . Grandes resgates podem facilmente pagar por novos dias zero para os cibercriminosos usarem em sua próxima rodada de ataques. As gangues de ransomware ganham dinheiro, os criadores de dia zero ganha dinheiro e volta e volta.

Outra escola de pensamento diz que os grupos cibercriminosos sempre foram planejados tentando descobrir zero dias, estamos apenas vendo números mais altos porque há melhores sistemas de detecção no trabalho. Microsoft Centro de Inteligência de Ameaça e o Google. Grupo de análise de ameaças Juntamente com os outros têm habilidades e recursos que rivalizam com as capacidades de agências de inteligência na detecção de ameaças no campo.

Com o Migração do local para a nuvem , é mais fácil para esses tipos de grupos de monitoramento, identificar comportamentos potencialmente maliciosos em muitos clientes de uma só vez. Isso é encorajador. Podemos estar melhorando encontrá-los, e é por isso que estamos vendo mais zero dias e no início de seu ciclo de vida.

São autores de software ficando slopier? A qualidade do código está caindo? Se alguma coisa deveria estar aumentando com a adoção de Pipelines CI / CD , automatizado Teste de unidade e uma maior consciência de que a segurança deve ser planejada desde o início e não aparafusada como uma reflexão tardia.

Código aberto Bibliotecas e kits de ferramentas são usados em quase todos os projetos de desenvolvimento não triviais. Isso pode levar a vulnerabilidades sendo introduzidas ao projeto. Existem vários iniciativas em andamento para tentar resolver a questão dos orifícios de segurança no software de código aberto e para verificar a integridade dos ativos de software baixados.

Como se defender

Proteção do endpoint O software pode ajudar com ataques de dia zero. Mesmo antes do ataque de dia zero ter sido caracterizado e as assinaturas antivírus e anti-malware atualizadas e enviadas, comportamentos anômalos ou preocupantes pelo software de ataque podem desencadear as rotinas de detecção heurísticas no software de proteção de endpoint líder de mercado, captando e quarentinando o ataque Programas.

Mantenha todos os softwares e Sistemas operacionais atualizados e remendado. Lembre-se de patch dispositivos de rede também, incluindo roteadores e comuta .

Reduza sua superfície de ataque. Apenas instale pacotes de software necessários e audite a quantidade de software de código aberto que você usa. Considere favorecer aplicativos de código aberto que se inscreveram para os programas de assinatura e verificação de artefatos, como o Fonte aberta segura iniciativa.

Escusado será dizer que Use um firewall e use sua suíte de segurança de gateway se tiver uma.

Se você é um administrador de rede, limite o que os usuários de software podem instalar em suas máquinas corporativas. Eduque seus funcionários. Muitos ataques de dia zero exploram um momento de desatenção humana. Forneça sessões de treinamento de conscientização cibernética e atualize e repita-as com freqüência.

RELACIONADO: Firewall do Windows: melhor defesa do seu sistema