Nada es perfectamente seguro y nunca eliminaremos todas las vulnerabilidades que existen. Pero no deberíamos ver tantos errores descuidados como los que hemos visto en HP, Apple, Intel y Microsoft en 2017.

Por favor, fabricantes de PC: dediquen tiempo al aburrido trabajo para hacer que nuestras PC sean seguras. Necesitamos seguridad más de lo que necesitamos nuevas funciones brillantes.

Apple dejó un gran vacío en macOS e hizo un mal trabajo parcheándolo

Si esto fuera cualquier otro año, la gente estaría sosteniendo las Mac de Apple como una alternativa al caos de las PC. Pero estamos en 2017 y Apple ha tenido el error más descuidado y descuidado de todos, así que comencemos por ahí.

RELACIONADO: El enorme error de macOS permite el inicio de sesión de root sin una contraseña. Aquí está la solución

La última versión de macOS de Apple, conocida como "High Sierra", tenía una enorme agujero de seguridad eso permitió a los atacantes iniciar sesión rápidamente como root y obtener acceso completo a su PC, con solo intentar iniciar sesión varias veces sin una contraseña. Esto podría suceder de forma remota a través de Screen Sharing, e incluso podría omitir la Cifrado FileVault utilizado para proteger sus archivos.

Peor aún, los parches que Apple lanzó para solucionar esto no necesariamente solucionaron el problema. Si instaló otra actualización después (antes de que se encontrara el agujero de seguridad), volvería a abrir el agujero; el parche de Apple no se incluyó en ninguna otra actualización del sistema operativo. Entonces, no solo fue un gran error en High Sierra en primer lugar, sino que la respuesta de Apple, aunque bastante rápida, fue un desastre.

Este es un error increíblemente grave de Apple. Si Microsoft tuviera un problema de este tipo en Windows, los ejecutivos de Apple estarían tomando fotos de Windows en presentaciones durante los próximos años.

Apple ha estado aprovechando la reputación de seguridad de Mac durante demasiado tiempo, a pesar de que las Mac siguen siendo menos seguras que las PC con Windows en algunos aspectos fundamentales. Por ejemplo, las Mac todavía no tienen Arranque seguro UEFI para evitar que los atacantes manipulen el proceso de arranque, como lo han hecho las PC con Windows desde Windows 8. La seguridad por oscuridad ya no va a volar para Apple, y necesitan intensificarla.

El software preinstalado de HP es un desastre absoluto

RELACIONADO: Cómo verificar si su computadora portátil HP tiene el registrador de teclas Conexant

HP no ha tenido un buen año. Su peor problema, que experimenté personalmente en mi computadora portátil, fue el keylogger Conexant . Muchas computadoras portátiles HP se envían con un controlador de audio que registra todas las pulsaciones de teclas en un archivo MicTray.log en la computadora, que cualquiera puede ver (o robar). Es absolutamente una locura que HP no capte este código de depuración antes de que se envíe a las PC. Ni siquiera estaba oculto, ¡estaba creando activamente un archivo keylogger!

También ha habido otros problemas menos graves en las PC HP. los HP Touchpoint Manager La controversia no fue del todo "spyware" como afirmaron muchos medios de comunicación, pero HP no pudo comunicarse con sus clientes sobre el problema, y el software Touchpoint Manager seguía siendo un programa inútil que acaparaba la CPU y que no es necesario para las computadoras domésticas. .

Y para colmo, las laptops HP tenían otro keylogger más instalado de forma predeterminada como parte de los controladores del panel táctil Synaptics. Este no es tan ridículo como Conexant (está desactivado de forma predeterminada y no se puede habilitar sin acceso de administrador), pero podría ayudar a los atacantes a evadir la detección de herramientas antimalware si quisieran registrar el teclado de una computadora portátil HP. Peor aún, La respuesta de HP implica que otros fabricantes de PC pueden tener el mismo controlador con el mismo keylogger. Por lo tanto, puede ser un problema en toda la industria de las PC.

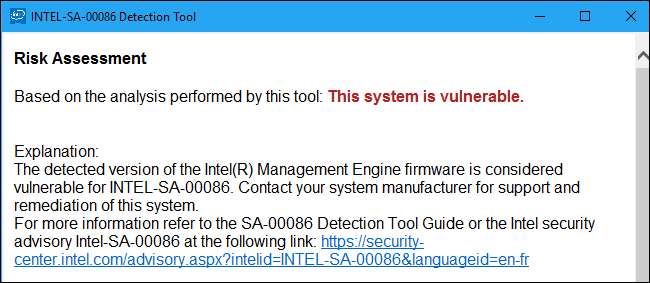

El procesador secreto dentro de un procesador de Intel está plagado de agujeros

Motor de administración de Intel es un pequeño sistema operativo de caja negra de código cerrado que forma parte de todos los chipsets Intel modernos. Todas las PC tienen el motor de administración Intel en alguna configuración, incluso las Mac modernas.

A pesar del aparente impulso de Intel por la seguridad por oscuridad, este año hemos visto muchas vulnerabilidades de seguridad en Intel Management Engine. A principios de 2017, hubo una vulnerabilidad que permitía el acceso de administración remota sin contraseña. Afortunadamente, esto solo se aplicaba a las PC que tenían activada la Tecnología de administración activa (AMT) de Intel, por lo que no afectaría a las PC de los usuarios domésticos.

Desde entonces, sin embargo, hemos visto una serie de otros agujeros de seguridad que debían ser reparados en prácticamente todas las PC. Muchas de las PC afectadas aún no han recibido parches para ellos.

Esto es particularmente malo porque Intel se niega a permitir que los usuarios deshabiliten rápidamente Intel Management Engine con una configuración de firmware UEFI (BIOS). Si tiene una PC con Intel ME que el fabricante no actualiza, no tiene suerte y tendrá una PC vulnerable para siempre ... bueno, hasta que compre una nueva.

En la prisa de Intel por lanzar su propio software de administración remota que puede funcionar incluso cuando una PC está apagada, han introducido un objetivo jugoso para que los atacantes lo comprometan. Los ataques contra el motor de administración de Intel funcionarán en prácticamente cualquier PC moderna. En 2017, estamos viendo las primeras consecuencias de eso.

Incluso Microsoft necesita un poco de previsión

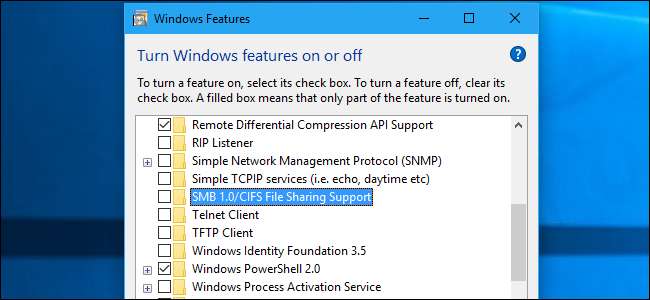

RELACIONADO: Cómo deshabilitar SMBv1 y proteger su PC con Windows de ataques

Sería fácil señalar a Microsoft y decir que todos deben aprender de Iniciativa de informática confiable de Microsoft , que comenzó en los días de Windows XP.

Pero incluso Microsoft ha sido un poco descuidado este año. No se trata solo de agujeros de seguridad normales como un desagradable ejecución remota de código agujero en Windows Defender, pero los problemas que Microsoft debería haber podido ver venir fácilmente.

El desagradable Quiero llorar y Petya Las epidemias de malware en 2017 se propagaron utilizando agujeros de seguridad en el antiguo protocolo SMBv1 . Todos sabían que este protocolo era antiguo y vulnerable, y Microsoft incluso recomendó deshabilitarlo. Pero, a pesar de todo eso, todavía estaba habilitado por defecto en Windows 10 hasta el Actualización de Fall Creators . Y solo se desactivó porque los ataques masivos empujaron a Microsoft a abordar finalmente el problema.

Eso significa que Microsoft se preocupa tanto por la compatibilidad heredada que abrirá a los usuarios de Windows para atacar en lugar de deshabilitar proactivamente funciones que muy pocas personas necesitan. Microsoft ni siquiera tuvo que eliminarlo, ¡simplemente desactívelo de forma predeterminada! Las organizaciones podrían haberlo vuelto a habilitar fácilmente para fines heredados, y los usuarios domésticos no habrían sido vulnerables a dos de las mayores epidemias de 2017. Microsoft necesita la previsión de eliminar características como esta antes de que causen problemas tan importantes.

Estas empresas no son las únicas que tienen problemas, por supuesto. 2017 vio a Lenovo finalmente asentarse con la Comisión Federal de Comercio de EE. UU. sobre la instalación del Software de intermediario "Superfish" en PC en 2015. Dell también envió un certificado raíz eso permitiría un ataque de hombre en el medio en 2015.

Todo esto parece demasiado. Ya es hora de que todos los involucrados se tomen más en serio la seguridad, incluso si tienen que retrasar algunas funciones nuevas y brillantes. Si lo hace, es posible que no capte los titulares ... pero evitará los titulares que ninguno de nosotros quiere ver.

Credito de imagen: ja-imágenes /Shutterstock.com, PhuShutter /Shutterstock.com