HTTPS, який використовує SSL , забезпечує підтвердження особи та безпеку, тому ви знаєте, що ви під’єднані до правильного веб-сайту, і ніхто не може вас підслуховувати. У будь-якому випадку, це теорія. На практиці SSL в Інтернеті є певним хаосом.

Це не означає, що HTTPS та шифрування SSL нічого не варті, оскільки вони, безумовно, набагато кращі, ніж використання незашифрованих з'єднань HTTP. Навіть у гіршому випадку скомпрометоване з'єднання HTTPS буде настільки ж небезпечним, як і з'єднання HTTP.

Чиста кількість органів, що посвідчують

ПОВ'ЯЗАНІ: Що таке HTTPS і чому мені це потрібно?

Ваш браузер має вбудований список надійних центрів сертифікації. Браузери довіряють лише сертифікатам, виданим цими органами сертифікації. Якщо ви завітали на https://example.com, веб-сервер example.com представив би вам сертифікат SSL, а ваш браузер перевірив, чи сертифікат SSL веб-сайту видано на example.com надійним центром сертифікації. Якщо сертифікат видано для іншого домену або якщо його не видав довірений центр сертифікації, ви побачите серйозне попередження у своєму веб-переглядачі.

Однією з основних проблем є те, що існує стільки центрів сертифікації, тому проблеми з одним центром сертифікації можуть торкнутися всіх. Наприклад, ви можете отримати сертифікат SSL для свого домену від VeriSign, але хтось може скомпрометувати або обдурити інший центр сертифікації та отримати сертифікат для вашого домену.

Органи сертифікації не завжди викликали довіру

ПОВ'ЯЗАНІ: Як браузери перевіряють ідентифікатори веб-сайтів та захищають від самозванців

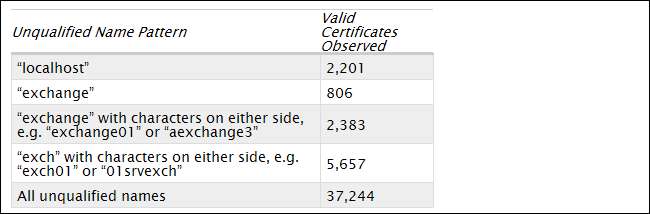

Дослідження показали, що деякі органи сертифікації не виконали навіть мінімальної перевірки при видачі сертифікатів. Вони видали сертифікати SSL для типів адрес, для яких ніколи не потрібно вимагати сертифікат, наприклад, „localhost”, який завжди представляє локальний комп’ютер. У 2011 році EFF знайдено понад 2000 сертифікатів для “localhost”, виданих законними довіреними органами сертифікації.

Якщо довірені органи сертифікації видали стільки сертифікатів, не перевіривши, що адреси взагалі дійсні, цілком природно задатися питанням, які ще помилки вони зробили. Можливо, вони також видавали зловмисникам несанкціоновані сертифікати для веб-сайтів інших людей.

Розширені сертифікати перевірки або сертифікати EV намагаються вирішити цю проблему. Ми розглянули проблеми із SSL-сертифікатами та те, як EV-сертифікати намагаються їх вирішити .

Органи сертифікації можуть бути змушені видавати фальшиві сертифікати

Оскільки центрів сертифікації так багато, вони є у всьому світі, і будь-який орган сертифікації може видавати сертифікат для будь-якого веб-сайту, уряди можуть змусити центри сертифікації видавати їм сертифікат SSL для сайту, який вони хочуть видавати за себе.

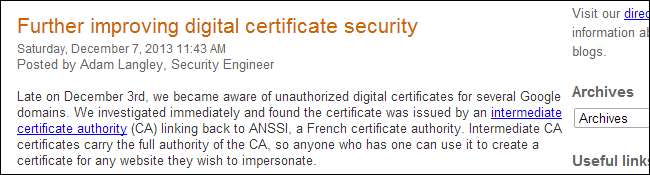

Ймовірно, це сталося нещодавно у Франції, де Google виявив французький орган сертифікації ANSSI видав неправдивий сертифікат для google.com. Влада дозволила б французькому уряду або будь-кому іншому видавати себе за веб-сайт Google, легко виконуючи атаки "людина посередині". ANSSI стверджував, що сертифікат використовувався лише в приватній мережі для підшукування власних користувачів мережі, а не французьким урядом. Навіть якби це було правдою, це було б порушенням власної політики ANSSI при видачі сертифікатів.

Ідеальна пряма таємниця використовується не скрізь

Багато веб-сайтів не використовують "ідеальну пряму таємницю", техніку, яка ускладнює зламування шифрування. Без ідеальної прямої секретності зловмисник може захопити велику кількість зашифрованих даних і розшифрувати все це за допомогою одного секретного ключа. Ми знаємо, що АНБ та інші органи державної безпеки у всьому світі фіксують ці дані. Якщо вони виявлять ключ шифрування, використовуваний веб-сайтом через роки, вони можуть використовувати його для дешифрування всіх зашифрованих даних, які вони зібрали між цим веб-сайтом та всіма, хто до нього підключений.

Ідеальна пряма секретність допомагає захистити від цього, створюючи унікальний ключ для кожного сеансу. Іншими словами, кожен сеанс зашифрований за допомогою іншого секретного ключа, тому всі вони не можуть бути розблоковані одним ключем. Це заважає комусь дешифрувати величезну кількість зашифрованих даних відразу. Оскільки дуже мало веб-сайтів використовують цю функцію безпеки, з більшою ймовірністю органи державної безпеки можуть розшифрувати всі ці дані в майбутньому.

Людина в середніх атаках та символах Unicode

На жаль, атаки «посередині» все ще можливі за допомогою SSL. Теоретично слід безпечно підключатися до загальнодоступної мережі Wi-Fi та отримувати доступ до веб-сайту вашого банку. Ви знаєте, що з’єднання безпечне, оскільки воно здійснюється через HTTPS, і з’єднання HTTPS також допомагає вам підтвердити, що ви насправді пов’язані зі своїм банком.

На практиці підключення до веб-сайту вашого банку в загальнодоступній мережі Wi-Fi може бути небезпечним. Існують готові рішення, які можуть мати зловмисну точку доступу, виконуючи атаки "людина посередині" на людей, які до неї підключаються. Наприклад, точка доступу Wi-Fi може підключитися до банку від вашого імені, надсилаючи дані вперед і назад і розташовуючись посередині. Він може підступно перенаправити вас на сторінку HTTP і підключитися до банку за допомогою HTTPS від вашого імені.

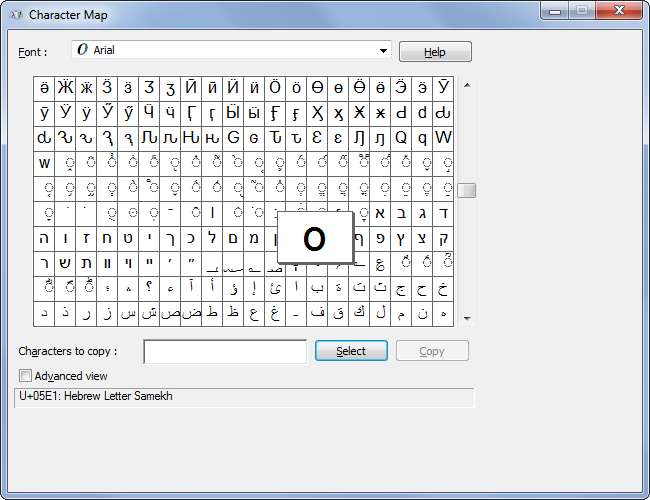

Він також може використовувати "адресу HTTPS, подібну до гомографа". Це адреса, яка виглядає ідентично банку на екрані, але яка насправді використовує спеціальні символи Unicode, тому вона відрізняється. Цей останній і найстрашніший тип атаки відомий як інтернаціоналізована атака гомографа доменних імен. Вивчіть набір символів Unicode, і ви знайдете символи, які виглядають в основному ідентично 26 символам, що використовуються в латинському алфавіті. Можливо, о на веб-сайті google.com, до якого ви підключені, насправді не є о, а є іншими символами.

Ми розглянули це більш докладно, коли розглянули небезпеки використання загальнодоступної точки доступу Wi-Fi .

Звичайно, HTTPS працює нормально більшу частину часу. Навряд чи ви зіткнетеся з такою кмітливою атакою посередника, коли відвідаєте кав'ярню та підключитесь до їхнього Wi-Fi. Справжній сенс полягає в тому, що HTTPS має серйозні проблеми. Більшість людей йому довіряють і не знають про ці проблеми, але це далеко не ідеально.

Кредит зображення: Сара Джой