HTTPS, использующий SSL , обеспечивает проверку личности и безопасность, чтобы вы знали, что подключены к нужному веб-сайту, и никто не может вас подслушать. Во всяком случае, это теория. На практике SSL в Интернете представляет собой беспорядок.

Это не означает, что HTTPS и SSL-шифрование бесполезны, поскольку они определенно намного лучше, чем использование незашифрованных HTTP-соединений. Даже в худшем случае взломанное соединение HTTPS будет столь же небезопасным, как и соединение HTTP.

Огромное количество центров сертификации

СВЯЗАННЫЕ С: Что такое HTTPS и почему мне это нужно?

В вашем браузере есть встроенный список доверенных центров сертификации. Браузеры доверяют только сертификатам, выпущенным этими центрами сертификации. Если вы зашли на https://example.com, веб-сервер на example.com представит вам сертификат SSL, а ваш браузер проверит, был ли сертификат SSL веб-сайта выдан для example.com доверенным центром сертификации. Если сертификат был выпущен для другого домена или если он не был выпущен доверенным центром сертификации, вы увидите серьезное предупреждение в своем браузере.

Одна из основных проблем заключается в том, что существует так много центров сертификации, поэтому проблемы с одним центром сертификации могут затронуть всех. Например, вы можете получить сертификат SSL для своего домена от VeriSign, но кто-то может скомпрометировать или обмануть другой центр сертификации и получить сертификат для вашего домена.

Центры сертификации не всегда внушали доверие

СВЯЗАННЫЕ С: Как браузеры проверяют подлинность веб-сайтов и защищают их от самозванцев

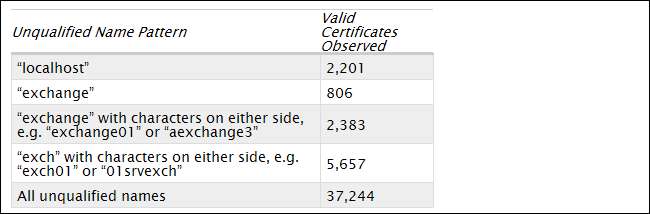

Исследования показали, что некоторые центры сертификации не проявили даже минимальной должной осмотрительности при выдаче сертификатов. Они выпустили сертификаты SSL для типов адресов, которые никогда не должны требовать сертификата, например, localhost, который всегда представляет локальный компьютер. В 2011 году EFF найденный более 2000 сертификатов для «localhost», выпущенных законными и доверенными центрами сертификации.

Если доверенные центры сертификации выпустили так много сертификатов, не проверив, что адреса вообще действительны, естественно задаться вопросом, какие еще ошибки они сделали. Возможно, они также выдавали злоумышленникам несанкционированные сертификаты для чужих сайтов.

Сертификаты расширенной проверки или сертификаты EV пытаются решить эту проблему. Мы покрыли проблемы с сертификатами SSL и то, как сертификаты EV пытаются их решить .

Центры сертификации могут быть принуждены к выдаче поддельных сертификатов

Поскольку существует так много центров сертификации, они расположены по всему миру, и любой центр сертификации может выдать сертификат для любого веб-сайта, правительства могут потребовать от центров сертификации выдать им сертификат SSL для сайта, который они хотят выдать себя за другое лицо.

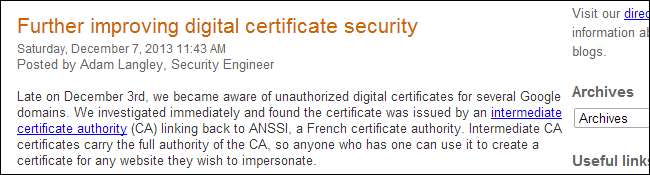

Вероятно, это произошло недавно во Франции, где Google обнаружил поддельный сертификат для google.com был выдан французским центром сертификации ANSSI. Власть позволила бы французскому правительству или кому-либо еще выдавать себя за веб-сайт Google, легко выполняя атаки типа "человек посередине". ANSSI утверждало, что сертификат использовался только в частной сети для отслеживания собственных пользователей сети, а не французским правительством. Даже если бы это было правдой, это было бы нарушением собственной политики ANSSI при выдаче сертификатов.

Идеальная прямая секретность используется не везде

Многие сайты не используют «идеальную прямую секретность» - метод, который затрудняет взлом шифрования. Без идеальной прямой секретности злоумышленник может захватить большой объем зашифрованных данных и расшифровать их с помощью одного секретного ключа. Мы знаем, что АНБ и другие агентства государственной безопасности по всему миру собирают эти данные. Если они обнаруживают ключ шифрования, используемый веб-сайтом годы спустя, они могут использовать его для расшифровки всех зашифрованных данных, которые они собрали между этим веб-сайтом и всеми, кто к нему подключен.

Идеальная прямая секретность помогает защитить от этого, создавая уникальный ключ для каждого сеанса. Другими словами, каждый сеанс зашифрован другим секретным ключом, поэтому все они не могут быть разблокированы одним ключом. Это не позволяет кому-либо одновременно расшифровать огромное количество зашифрованных данных. Поскольку очень немногие веб-сайты используют эту функцию безопасности, более вероятно, что органы государственной безопасности смогут расшифровать все эти данные в будущем.

Человек посередине атакует и символы Юникода

СВЯЗАННЫЕ С: Почему использование общедоступной сети Wi-Fi может быть опасным даже при доступе к зашифрованным веб-сайтам

К сожалению, с помощью SSL все еще возможны атаки типа «злоумышленник посередине». Теоретически подключение к общедоступной сети Wi-Fi и доступ к сайту вашего банка должно быть безопасным. Вы знаете, что соединение является безопасным, поскольку оно осуществляется через HTTPS, и HTTPS-соединение также помогает вам проверить, действительно ли вы подключены к своему банку.

На практике подключаться к веб-сайту вашего банка в общедоступной сети Wi-Fi может быть опасно. Существуют готовые решения, при которых вредоносная точка доступа может выполнять атаки типа «злоумышленник в середине» на людей, которые к ней подключаются. Например, точка доступа Wi-Fi может подключаться к банку от вашего имени, отправляя данные туда и обратно и находясь посередине. Он может незаметно перенаправить вас на страницу HTTP и подключиться к банку с помощью HTTPS от вашего имени.

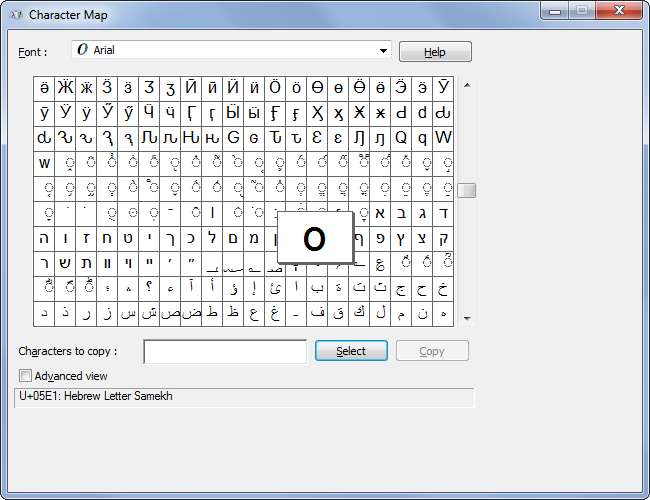

Он также может использовать «похожий на омограф HTTPS-адрес». Это адрес, который на экране выглядит идентично адресу вашего банка, но на самом деле в нем используются специальные символы Unicode, поэтому он отличается. Этот последний и самый опасный тип атаки известен как атака с использованием гомографа интернационализированного доменного имени. Изучите набор символов Unicode, и вы найдете символы, которые в основном идентичны 26 символам, используемым в латинском алфавите. Может быть, на сайте google.com, к которому вы подключены, на самом деле не «o», а другие символы.

Мы рассмотрели это более подробно, когда рассмотрели опасность использования общедоступной точки доступа Wi-Fi .

Конечно, в большинстве случаев HTTPS работает нормально. Маловероятно, что вы столкнетесь с такой умной атакой типа «человек посередине», когда посетите кофейню и подключитесь к их Wi-Fi. Дело в том, что у HTTPS есть серьезные проблемы. Большинство людей доверяют ему и не знают об этих проблемах, но он далек от совершенства.

Кредит изображения: Сара Джой