HTTPS, yang menggunakan SSL , memberikan verifikasi identitas dan keamanan, sehingga Anda tahu bahwa Anda terhubung ke situs web yang benar dan tidak ada yang dapat menguping Anda. Itu teorinya. Dalam praktiknya, SSL di web agak berantakan.

Ini tidak berarti bahwa HTTPS dan enkripsi SSL tidak berguna, karena keduanya jauh lebih baik daripada menggunakan koneksi HTTP yang tidak terenkripsi. Bahkan dalam skenario kasus terburuk, koneksi HTTPS yang disusupi hanya akan seaman koneksi HTTP.

Jumlah Otoritas Sertifikat

TERKAIT: Apa Itu HTTPS, dan Mengapa Saya Harus Peduli?

Browser Anda memiliki daftar built-in dari otoritas sertifikat terpercaya. Browser hanya mempercayai sertifikat yang dikeluarkan oleh otoritas sertifikat ini. Jika Anda mengunjungi https://example.com, server web di example.com akan memberikan sertifikat SSL kepada Anda dan browser Anda akan memeriksa untuk memastikan sertifikat SSL situs web diterbitkan untuk example.com oleh otoritas sertifikat tepercaya. Jika sertifikat diterbitkan untuk domain lain atau jika tidak dikeluarkan oleh otoritas sertifikat tepercaya, Anda akan melihat peringatan serius di browser Anda.

Satu masalah utama adalah banyaknya otoritas sertifikat, sehingga masalah dengan satu otoritas sertifikat dapat memengaruhi semua orang. Misalnya, Anda mungkin mendapatkan sertifikat SSL untuk domain Anda dari VeriSign, tetapi seseorang dapat menyusupi atau menipu otoritas sertifikat lain dan mendapatkan sertifikat untuk domain Anda juga.

Otoritas Sertifikat Tidak Selalu Menginspirasi Keyakinan

TERKAIT: Bagaimana Browser Memverifikasi Identitas Situs Web dan Melindungi dari Penipu

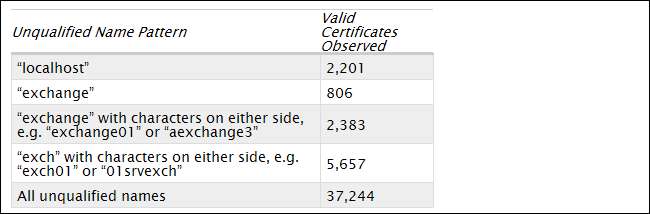

Penelitian telah menemukan bahwa beberapa otoritas sertifikat telah gagal melakukan uji tuntas yang minimal saat menerbitkan sertifikat. Mereka telah menerbitkan sertifikat SSL untuk jenis alamat yang tidak pernah memerlukan sertifikat, seperti "localhost," yang selalu mewakili komputer lokal. Pada 2011, EFF ditemukan lebih dari 2000 sertifikat untuk "localhost" yang dikeluarkan oleh otoritas sertifikat yang sah dan terpercaya.

Jika otoritas sertifikat tepercaya telah mengeluarkan begitu banyak sertifikat tanpa memverifikasi bahwa alamat tersebut bahkan valid sejak awal, wajar untuk bertanya-tanya kesalahan lain apa yang mereka buat. Mungkin mereka juga telah menerbitkan sertifikat yang tidak sah untuk situs web orang lain kepada penyerang.

Sertifikat Validasi yang Diperpanjang, atau sertifikat EV, mencoba untuk memecahkan masalah ini. Kami sudah meliputnya masalah dengan sertifikat SSL dan bagaimana sertifikat EV berusaha menyelesaikannya .

Otoritas Sertifikat Dapat Terdorong untuk Menerbitkan Sertifikat Palsu

Karena ada begitu banyak otoritas sertifikat, mereka ada di seluruh dunia, dan otoritas sertifikat mana pun dapat menerbitkan sertifikat untuk situs web mana pun, pemerintah dapat memaksa otoritas sertifikat untuk menerbitkan sertifikat SSL untuk situs yang ingin mereka tiru.

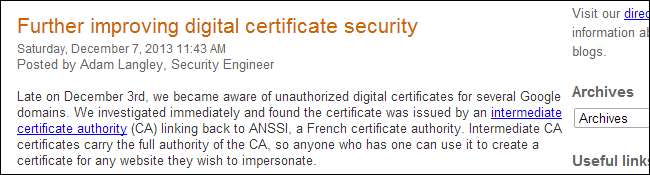

Ini mungkin terjadi baru-baru ini di Prancis, di mana Google ditemukan sertifikat nakal untuk google.com telah dikeluarkan oleh otoritas sertifikat Prancis ANSSI. Otoritas akan mengizinkan pemerintah Prancis atau siapa pun yang memilikinya untuk meniru situs web Google, dengan mudah melakukan serangan man-in-the-middle. ANSSI mengklaim bahwa sertifikat tersebut hanya digunakan di jaringan pribadi untuk mengintip pengguna jaringan itu sendiri, bukan oleh pemerintah Prancis. Sekalipun ini benar, itu merupakan pelanggaran kebijakan ANSSI sendiri saat menerbitkan sertifikat.

Kerahasiaan Penerusan Sempurna Tidak Digunakan Di Mana-Mana

Banyak situs tidak menggunakan "perfect forward secrecy", sebuah teknik yang akan membuat enkripsi lebih sulit diretas. Tanpa kerahasiaan ke depan yang sempurna, penyerang dapat menangkap sejumlah besar data terenkripsi dan mendekripsi semuanya dengan satu kunci rahasia. Kami tahu bahwa NSA dan badan keamanan negara lainnya di seluruh dunia menangkap data ini. Jika mereka menemukan kunci enkripsi yang digunakan oleh situs web bertahun-tahun kemudian, mereka dapat menggunakannya untuk mendekripsi semua data terenkripsi yang telah mereka kumpulkan antara situs web tersebut dan semua orang yang terhubung dengannya.

Kerahasiaan ke depan yang sempurna membantu melindungi hal ini dengan membuat kunci unik untuk setiap sesi. Dengan kata lain, setiap sesi dienkripsi dengan kunci rahasia yang berbeda, sehingga tidak semua sesi dapat dibuka dengan satu kunci. Ini mencegah seseorang mendekripsi sejumlah besar data terenkripsi sekaligus. Karena sangat sedikit situs web yang menggunakan fitur keamanan ini, kemungkinan besar lembaga keamanan negara dapat mendekripsi semua data ini di masa mendatang.

Man in The Middle Attacks dan Unicode Characters

Sayangnya, serangan man-in-the-middle masih dimungkinkan dengan SSL. Secara teori, seharusnya aman untuk menyambung ke jaringan Wi-Fi publik dan mengakses situs bank Anda. Anda tahu bahwa koneksi tersebut aman karena melalui HTTPS, dan koneksi HTTPS juga membantu Anda memverifikasi bahwa Anda benar-benar terhubung ke bank Anda.

Dalam praktiknya, menghubungkan ke situs web bank Anda di jaringan Wi-Fi publik bisa berbahaya. Ada solusi off-the-shelf yang dapat membuat hotspot berbahaya melakukan serangan man-in-the-middle pada orang-orang yang terhubung dengannya. Misalnya, hotspot Wi-Fi mungkin terhubung ke bank atas nama Anda, mengirim data bolak-balik dan duduk di tengah. Ini bisa secara diam-diam mengarahkan Anda ke halaman HTTP dan terhubung ke bank dengan HTTPS atas nama Anda.

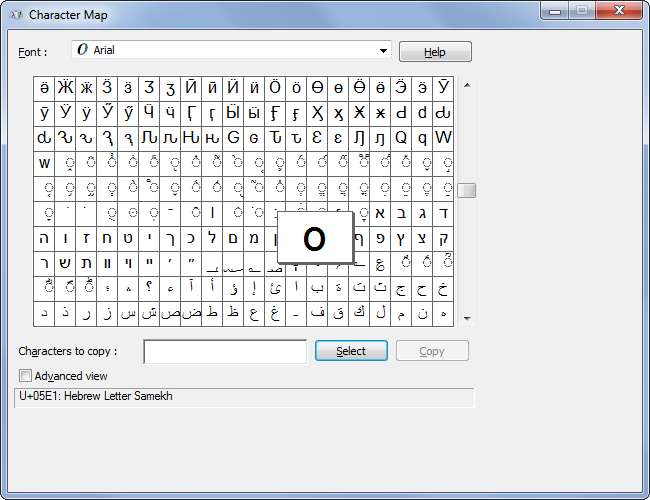

Itu juga bisa menggunakan "alamat HTTPS mirip homograf." Ini adalah alamat yang terlihat identik dengan bank Anda di layar, tetapi sebenarnya menggunakan karakter Unicode khusus sehingga berbeda. Jenis serangan terakhir dan paling menakutkan ini dikenal sebagai serangan homograf nama domain internasional. Periksa kumpulan karakter Unicode dan Anda akan menemukan karakter yang pada dasarnya mirip dengan 26 karakter yang digunakan dalam alfabet Latin. Mungkin o di google.com yang terhubung dengan Anda sebenarnya bukan o, tapi adalah karakter lain.

Kami membahas ini lebih detail saat kami melihatnya bahaya menggunakan hotspot Wi-Fi publik .

Tentu saja, HTTPS selalu berfungsi dengan baik. Kecil kemungkinan Anda akan menghadapi serangan man-in-the-middle yang begitu cerdas saat Anda mengunjungi kedai kopi dan terhubung ke Wi-Fi mereka. Poin sebenarnya adalah HTTPS memiliki beberapa masalah serius. Kebanyakan orang memercayainya dan tidak menyadari masalah ini, tetapi tidak ada yang mendekati sempurna.

Kredit Gambar: Sarah Joy