HTTPS, který používá SSL , poskytuje ověření identity a zabezpečení, takže víte, že jste připojeni ke správnému webu a nikdo vás nemůže odposlouchávat. To je každopádně teorie. V praxi je SSL na webu trochu nepořádek.

To neznamená, že šifrování HTTPS a SSL jsou bezcenné, protože jsou rozhodně mnohem lepší než používání nezašifrovaných připojení HTTP. I v nejhorším případě bude narušené připojení HTTPS pouze tak nezabezpečené jako připojení HTTP.

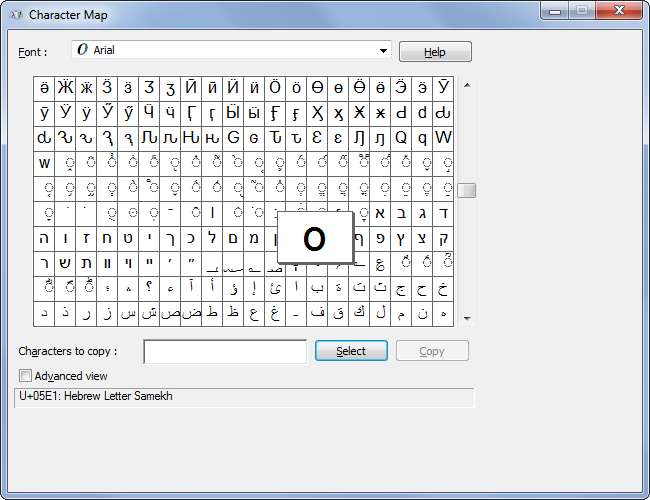

Celkový počet certifikačních autorit

PŘÍBUZNÝ: Co je HTTPS a proč bych se měl starat?

Váš prohlížeč má integrovaný seznam důvěryhodných certifikačních autorit. Prohlížeče důvěřují pouze certifikátům vydaným těmito certifikačními úřady. Pokud jste navštívili https://example.com, webový server na example.com by vám předal certifikát SSL a váš prohlížeč zkontroluje, zda certifikát SSL webu pro example.com vydal důvěryhodná certifikační autorita. Pokud byl certifikát vydán pro jinou doménu nebo pokud nebyl vydán důvěryhodnou certifikační autoritou, zobrazí se ve vašem prohlížeči vážné varování.

Jedním z hlavních problémů je, že existuje tolik certifikačních autorit, takže problémy s jednou certifikační autoritou se mohou dotknout každého. Například můžete získat certifikát SSL pro vaši doménu od společnosti VeriSign, ale někdo by mohl kompromitovat nebo oklamat jinou certifikační autoritu a získat certifikát také pro vaši doménu.

Certifikační autority nevyvolávaly vždy důvěru

PŘÍBUZNÝ: Jak prohlížeče ověřují totožnost webových stránek a chrání před podvodníky

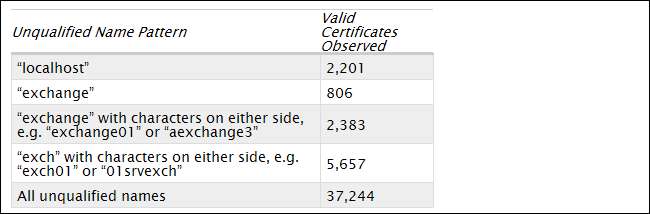

Studie zjistily, že některé certifikační autority při vydávání certifikátů neprovedly ani minimální due diligence. Vydali certifikáty SSL pro typy adres, které by nikdy neměly vyžadovat certifikát, například „localhost“, který vždy představuje místní počítač. V roce 2011 se EFF nalezeno více než 2000 certifikátů pro „localhost“ vydaných legitimními, důvěryhodnými certifikačními autoritami.

Pokud důvěryhodné certifikační autority vydaly tolik certifikátů, aniž by nejprve ověřily, zda jsou adresy dokonce platné, je jen přirozené se divit, jaké další chyby udělali. Možná také vydali útočníkům neoprávněné certifikáty pro webové stránky jiných lidí.

Rozšířený ověřovací certifikát nebo certifikát EV se pokusí tento problém vyřešit. Pokryli jsme to problémy s SSL certifikáty a to, jak se je EV certifikáty snaží vyřešit .

Certifikační autority mohou být nuceny vydávat falešné certifikáty

Protože existuje tolik certifikačních autorit, jsou po celém světě a každá certifikační autorita může vydat certifikát pro libovolný web, takže vlády mohou donutit certifikační autority, aby jim vydaly certifikát SSL pro web, za který se chtějí vydávat.

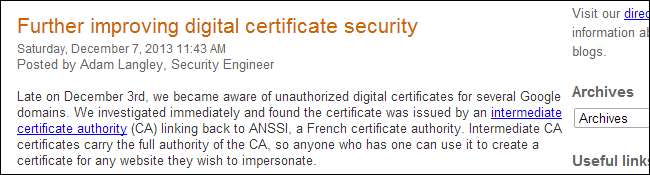

To se pravděpodobně stalo nedávno ve Francii, kde Google objevil francouzský certifikační úřad ANSSI vydal nepoctivý certifikát pro google.com. Tento orgán by umožnil francouzské vládě nebo komukoli jinému, aby se vydával za webové stránky Google a snadno tak prováděl útoky typu man-in-the-middle. ANSSI tvrdil, že certifikát byl použit pouze v soukromé síti k snoopu pro vlastní uživatele sítě, nikoli francouzskou vládou. I kdyby to byla pravda, bylo by to při vydávání certifikátů porušení vlastních zásad ANSSI.

Perfect Forward Secrecy se nepoužívá všude

Mnoho webů nepoužívá „dokonalé utajení vpřed“, což je technika, která by ztížila šifrování. Bez dokonalého utajení vpřed by útočník mohl zachytit velké množství šifrovaných dat a dešifrovat to vše pomocí jediného tajného klíče. Víme, že NSA a další státní bezpečnostní agentury po celém světě tato data zachycují. Pokud zjistí šifrovací klíč používaný webem o několik let později, mohou ho použít k dešifrování všech šifrovaných dat, která shromáždili mezi tímto webem a všemi, kdo jsou k němu připojeni.

Dokonalé utajení vpřed pomáhá chránit před tím generováním jedinečného klíče pro každou relaci. Jinými slovy, každá relace je šifrována jiným tajným klíčem, takže je nelze všechny odemknout jediným klíčem. To zabrání někomu dešifrovat obrovské množství šifrovaných dat najednou. Protože tuto funkci zabezpečení používá velmi málo webů, je pravděpodobnější, že by státní bezpečnostní agentury mohly všechna tato data v budoucnu dešifrovat.

Muž uprostřed útoků a znaky Unicode

Je smutné, že útoky typu man-in-the-middle jsou s SSL stále možné. Teoreticky by mělo být bezpečné připojení k veřejné síti Wi-Fi a přístup k webu vaší banky. Víte, že připojení je zabezpečené, protože probíhá přes HTTPS, a připojení HTTPS vám také pomůže ověřit, zda jste skutečně připojeni k vaší bance.

V praxi by mohlo být nebezpečné připojit se k webu vaší banky ve veřejné síti Wi-Fi. Existují běžná řešení, která mohou mít škodlivý hotspot, který může provádět útoky typu man-in-the-middle na lidi, kteří se k němu připojují. Například hotspot Wi-Fi se může připojit k bance vaším jménem, posílat data tam a zpět a sedět uprostřed. Mohlo by vás to tajně přesměrovat na stránku HTTP a připojit se k bance pomocí protokolu HTTPS vaším jménem.

Mohlo by také použít „adresu HTTPS podobnou homografu“. Toto je adresa, která vypadá stejně jako adresa vaší banky na obrazovce, ale která ve skutečnosti používá speciální znaky Unicode, takže se liší. Tento poslední a nejděsivější typ útoku je znám jako útok na homograf s internacionalizovaným názvem domény. Prozkoumejte znakovou sadu Unicode a najdete znaky, které vypadají v zásadě shodně s 26 znaky použitými v latince. Možná, že o na webu google.com, ke kterému jste připojeni, ve skutečnosti nejsou o, ale jsou to jiné postavy.

Když jsme se na to podívali, podrobněji jsme to popsali nebezpečí používání veřejného hotspotu Wi-Fi .

Samozřejmě HTTPS funguje většinou dobře. Je nepravděpodobné, že při návštěvě kavárny a připojení k jejich Wi-Fi narazíte na takový chytrý útok typu man-in-the-middle. Skutečným bodem je, že HTTPS má některé vážné problémy. Většina lidí tomu věří a nejsou si těchto problémů vědomi, ale zdaleka to není dokonalé.

Kredit obrázku: Sarah Joy