HTTPS, który używa SSL , zapewnia weryfikację tożsamości i bezpieczeństwo, dzięki czemu wiesz, że masz połączenie z właściwą witryną i nikt nie może Cię podsłuchać. W każdym razie taka jest teoria. W praktyce SSL w sieci to rodzaj bałaganu.

Nie oznacza to, że szyfrowanie HTTPS i SSL jest bezwartościowe, ponieważ jest zdecydowanie lepsze niż korzystanie z niezaszyfrowanych połączeń HTTP. Nawet w najgorszym przypadku zhakowane połączenie HTTPS będzie tylko tak niebezpieczne, jak połączenie HTTP.

Sama liczba urzędów certyfikacji

ZWIĄZANE Z: Co to jest HTTPS i dlaczego powinno mnie to obchodzić?

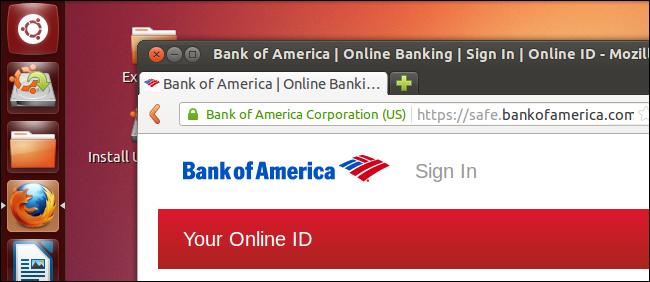

Twoja przeglądarka ma wbudowaną listę zaufanych urzędów certyfikacji. Przeglądarki ufają tylko certyfikatom wystawionym przez te urzędy certyfikacji. Jeśli odwiedziłeś https://example.com, serwer WWW pod adresem example.com przedstawi Ci certyfikat SSL, a Twoja przeglądarka sprawdzi, czy certyfikat SSL witryny został wydany na przykład przez zaufany urząd certyfikacji na przykład.com. Jeśli certyfikat został wystawiony dla innej domeny lub jeśli nie został wydany przez zaufany urząd certyfikacji, w przeglądarce pojawi się poważne ostrzeżenie.

Jednym z głównych problemów jest to, że jest tak wiele urzędów certyfikacji, że problemy z jednym urzędem mogą mieć wpływ na wszystkich. Na przykład możesz uzyskać certyfikat SSL dla swojej domeny od firmy VeriSign, ale ktoś może włamać się lub oszukać inny urząd certyfikacji i uzyskać certyfikat również dla Twojej domeny.

Urzędy certyfikacji nie zawsze wzbudzały zaufanie

ZWIĄZANE Z: Jak przeglądarki weryfikują tożsamość witryn internetowych i chronią przed oszustami

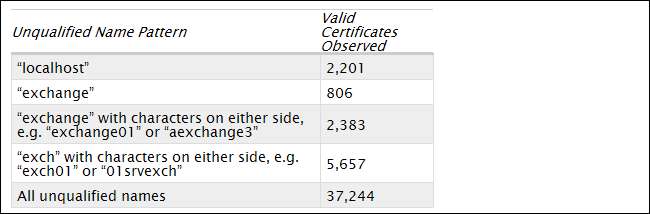

Badania wykazały, że niektóre urzędy certyfikacji nie przeprowadziły nawet minimalnej należytej staranności przy wydawaniu certyfikatów. Wydali certyfikaty SSL dla typów adresów, które nigdy nie powinny wymagać certyfikatu, na przykład „localhost”, który zawsze reprezentuje komputer lokalny. W 2011 r. EFR znaleziony ponad 2000 certyfikatów dla „localhost” wydanych przez legalne, zaufane urzędy certyfikacji.

Jeśli zaufane urzędy certyfikacji wydały tak wiele certyfikatów bez sprawdzenia, czy adresy są w ogóle ważne, to naturalne jest zastanawianie się, jakie inne błędy popełnili. Być może hakerom wydali też nieautoryzowane certyfikaty witryn internetowych innych osób.

Certyfikaty Extended Validation, czyli certyfikaty EV, próbują rozwiązać ten problem. Omówiliśmy problemy z certyfikatami SSL i sposoby ich rozwiązywania przez certyfikaty EV .

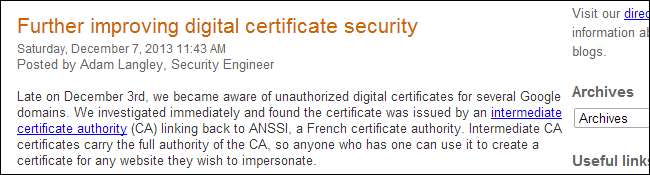

Urzędy certyfikacji mogą być zmuszone do wydawania fałszywych certyfikatów

Ponieważ jest tak wiele urzędów certyfikacji, że są one na całym świecie, a każdy urząd certyfikacji może wystawić certyfikat dla dowolnej witryny, rządy mogą zmusić je do wydania certyfikatu SSL dla witryny, pod którą chcą się podszywać.

Prawdopodobnie stało się to niedawno we Francji, gdzie Google odkrył fałszywy certyfikat dla google.com został wydany przez francuski urząd certyfikacji ANSSI. Organ ten pozwoliłby francuskiemu rządowi lub komukolwiek innemu podszywać się pod witrynę Google, z łatwością przeprowadzając ataki typu man-in-the-middle. ANSSI twierdziła, że certyfikat był używany tylko w sieci prywatnej do szpiegowania własnych użytkowników sieci, a nie przez rząd francuski. Nawet gdyby to była prawda, byłoby to naruszeniem własnych zasad ANSSI przy wydawaniu certyfikatów.

Doskonałe utajnienie przekazywania nie jest stosowane wszędzie

Wiele witryn nie stosuje „idealnej poufności przekazywania”, techniki, która utrudniałaby złamanie szyfrowania. Bez doskonałej poufności przekazywania napastnik mógłby przechwycić dużą ilość zaszyfrowanych danych i odszyfrować je za pomocą jednego tajnego klucza. Wiemy, że NSA i inne agencje bezpieczeństwa na całym świecie przechwytują te dane. Jeśli odkryją klucz szyfrowania używany przez witrynę po latach, mogą go użyć do odszyfrowania wszystkich zaszyfrowanych danych, które zgromadzili między tą witryną a wszystkimi, którzy są z nią połączeni.

Doskonałe utajnienie przekazywania pomaga chronić się przed tym, generując unikalny klucz dla każdej sesji. Innymi słowy, każda sesja jest szyfrowana innym tajnym kluczem, więc nie można ich odblokować jednym kluczem. Zapobiega to odszyfrowaniu ogromnej ilości zaszyfrowanych danych naraz. Ponieważ bardzo niewiele witryn korzysta z tej funkcji zabezpieczeń, jest bardziej prawdopodobne, że w przyszłości stanowe agencje bezpieczeństwa będą mogły odszyfrować wszystkie te dane.

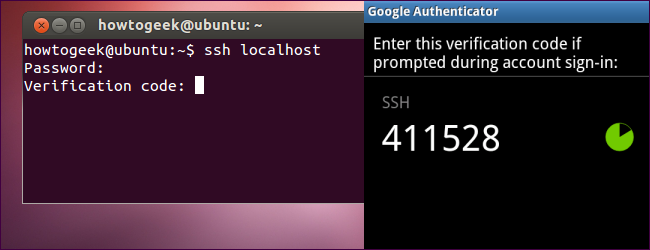

Człowiek w środku atakuje i znaki Unicode

Niestety, ataki typu man-in-the-middle są nadal możliwe dzięki SSL. Teoretycznie połączenie z publiczną siecią Wi-Fi i dostęp do witryny banku powinno być bezpieczne. Wiesz, że połączenie jest bezpieczne, ponieważ odbywa się za pośrednictwem protokołu HTTPS, a połączenie HTTPS pomaga również zweryfikować, czy rzeczywiście masz połączenie z bankiem.

W praktyce łączenie się z witryną banku w publicznej sieci Wi-Fi może być niebezpieczne. Istnieją gotowe rozwiązania, w których złośliwy punkt dostępu może przeprowadzać ataki typu man-in-the-middle na osoby, które się z nim łączą. Na przykład hotspot Wi-Fi może łączyć się z bankiem w Twoim imieniu, wysyłając dane tam iz powrotem i siedząc pośrodku. Może podstępnie przekierować Cię na stronę HTTP i połączyć się z bankiem za pomocą HTTPS w Twoim imieniu.

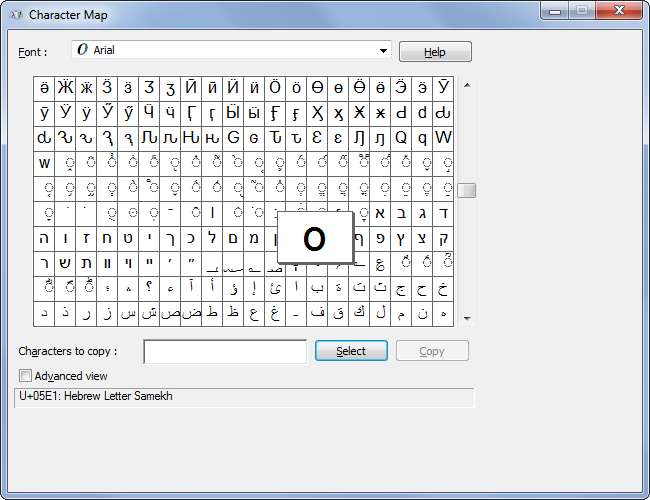

Może również używać „adresu HTTPS podobnego do homografu”. To adres, który wygląda tak samo jak adres Twojego banku na ekranie, ale w rzeczywistości używa specjalnych znaków Unicode, więc jest inny. Ten ostatni i najbardziej przerażający rodzaj ataku jest znany jako międzynarodowy atak homograficzny na nazwę domeny. Przyjrzyj się zestawowi znaków Unicode, a znajdziesz znaki, które wyglądają zasadniczo identycznie jak 26 znaków używanych w alfabecie łacińskim. Może „o” w google.com, z którym jesteś połączony, tak naprawdę nie jest „o”, ale są innymi postaciami.

Omówiliśmy to bardziej szczegółowo, kiedy przyjrzeliśmy się niebezpieczeństw związanych z używaniem publicznego hotspotu Wi-Fi .

Oczywiście HTTPS działa przez większość czasu. Jest mało prawdopodobne, że napotkasz tak sprytny atak typu man-in-the-middle, kiedy odwiedzasz kawiarnię i łączysz się z ich Wi-Fi. Prawda jest taka, że HTTPS ma poważne problemy. Większość ludzi ufa temu i nie zdaje sobie sprawy z tych problemów, ale nie jest to prawie idealne.

Źródło zdjęcia: Sarah Joy