HTTPS, amely SSL-t használ , személyazonosság-igazolást és biztonságot nyújt, így tudja, hogy a megfelelő webhelyhez csatlakozik, és senki sem hallgathatja le. Egyébként ez az elmélet. A gyakorlatban az internetes SSL egyfajta rendetlenség.

Ez nem azt jelenti, hogy a HTTPS és az SSL titkosítás semmit sem ér, mert határozottan sokkal jobbak, mint a titkosítatlan HTTP-kapcsolatok használata. A legrosszabb esetekben is a megsértett HTTPS-kapcsolat csak annyira nem biztonságos, mint a HTTP-kapcsolat.

A tanúsító hatóságok puszta száma

ÖSSZEFÜGGŐ: Mi a HTTPS, és miért érdekelne?

Az Ön böngészője rendelkezik a megbízható tanúsító hatóságok beépített listájával. A böngészők csak az említett tanúsító hatóságok által kibocsátott tanúsítványokban bíznak. Ha meglátogatta a https://example.com webhelyet, az example.com webszerver SSL tanúsítványt mutat be Önnek, és a böngészője ellenőrzi, hogy a webhely SSL tanúsítványát egy megbízható tanúsító hatóság állította-e ki az example.com webhelyre. Ha a tanúsítványt egy másik domainhez állították ki, vagy ha nem egy megbízható tanúsító hatóság állította ki, akkor komoly figyelmeztetést lát a böngészője.

Az egyik fő probléma az, hogy ennyi tanúsító hatóság van, ezért az egy tanúsító hatóság problémái mindenkit érinthetnek. Például kaphat egy SSL-tanúsítványt a tartományához a VeriSign-tól, de valaki veszélyeztetheti vagy átverheti egy másik tanúsító hatóságot, és tanúsítványt is kaphat a domainjéhez.

A tanúsító hatóságok nem mindig keltettek bizalmat

ÖSSZEFÜGGŐ: Hogyan ellenőrzik a böngészők a webhely identitását és megvédik őket a posztolóktól

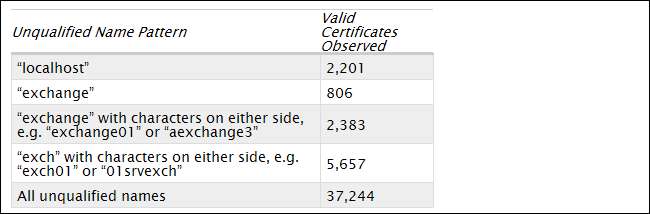

Tanulmányok azt találták, hogy egyes tanúsító hatóságok a minimális átvilágítást sem tették meg a tanúsítványok kiadásakor. SSL-tanúsítványokat adtak ki olyan típusú címekhez, amelyeknek soha nem kell tanúsítvány, például a „localhost”, amely mindig a helyi számítógépet képviseli. 2011-ben az EHA megtalált több mint 2000 tanúsítvány a „localhost” számára, amelyet törvényes, megbízható tanúsító hatóságok adtak ki.

Ha a megbízható tanúsító hatóságok annyi tanúsítványt állítottak ki, hogy nem ellenőrizték, hogy a címek eleve érvényesek-e, akkor természetes, hogy vajon milyen hibákat vétettek még. Talán engedély nélküli tanúsítványokat is kiadtak mások webhelyeire a támadóknak.

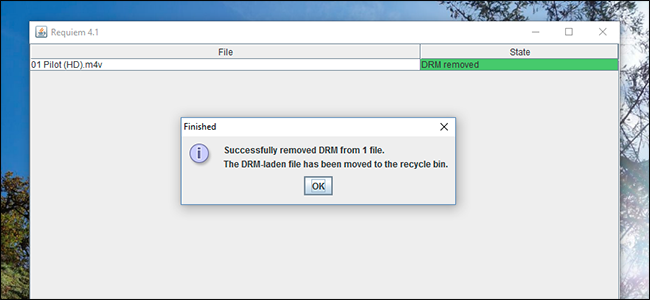

A kiterjesztett ellenőrzési tanúsítványok vagy az EV tanúsítványok megpróbálják megoldani ezt a problémát. Fedeztük az SSL-tanúsítványokkal kapcsolatos problémák, és az EV-tanúsítványok hogyan próbálják megoldani őket .

A tanúsító hatóságok kénytelenek lehetnek hamis tanúsítványokat kiadni

Mivel nagyon sok tanúsító hatóság van, az egész világon vannak, és bármely tanúsító hatóság kiadhat tanúsítványt bármely webhely számára, a kormányok arra kényszeríthetik a tanúsító hatóságokat, hogy adjanak ki nekik egy SSL tanúsítványt egy olyan webhely számára, amelyet megszemélyesíteni akarnak.

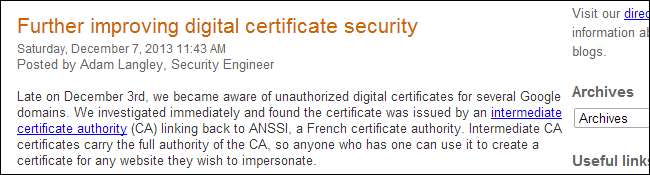

Ez valószínűleg nemrégiben történt Franciaországban, ahol A Google felfedezte az ANSSI francia tanúsító hatóság egy google tanúsítványt adott ki a google.com számára. A hatóság engedélyezte volna a francia kormánynak vagy bárki másnak, hogy megszemélyesítse a Google webhelyét, könnyedén végrehajtva az ember a közepén támadásokat. Az ANSSI azt állította, hogy a tanúsítványt csak egy magánhálózaton használták a hálózat saját felhasználóinak becsempészésére, a francia kormány nem. Még ha ez igaz is lenne, az ANSSI saját szabályzatának megsértése lenne a tanúsítványok kiadásakor.

A tökéletes titoktartást nem használják mindenhol

Sok webhely nem használja a „tökéletes továbbítási titoktartást”, ezt a technikát a titkosítás megnehezítése nehezítené. Tökéletes titoktartás nélkül a támadó egyetlen titkos kulccsal nagy mennyiségű titkosított adatot képes megfogni és az egészet visszafejteni. Tudjuk, hogy az NSA és a világ más állambiztonsági ügynökségei rögzítik ezeket az adatokat. Ha évekkel később felfedezik a weboldal által használt titkosítási kulcsot, akkor fel tudják használni az összes titkosított adat visszafejtését, amelyet az adott webhely és mindenki csatlakozott hozzá.

A tökéletes titoktartás segít megvédeni ez ellen, mivel minden munkamenethez egyedi kulcsot generál. Más szavakkal, az egyes munkameneteket egy másik titkos kulccsal titkosítják, így mindegyik nem oldható fel egyetlen kulccsal. Ez megakadályozza, hogy valaki egyszerre rengeteg titkosított adatot visszafejtjen. Mivel nagyon kevés webhely használja ezt a biztonsági funkciót, valószínűbb, hogy az állambiztonsági ügynökségek a jövőben visszafejthetik ezeket az adatokat.

Ember a középső támadásokban és az Unicode karakterekben

ÖSSZEFÜGGŐ: Miért lehet nyilvános Wi-Fi hálózat használata veszélyes még a titkosított webhelyek elérése esetén is

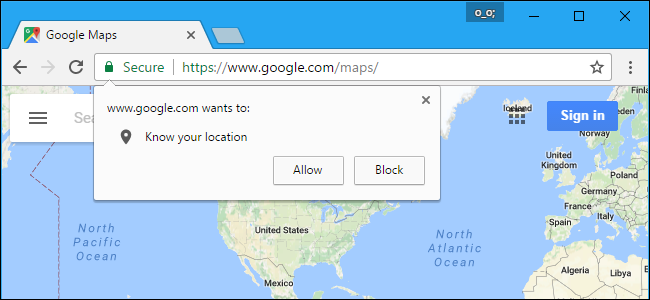

Sajnos, az SSL használatával továbbra is lehetségesek a középső ember támadások. Elméletileg biztonságosnak kell lennie a nyilvános Wi-Fi hálózathoz való csatlakozáshoz és a bank webhelyének eléréséhez. Tudja, hogy a kapcsolat biztonságos, mert HTTPS-en keresztül történik, és a HTTPS-kapcsolat segít abban is, hogy ellenőrizze, valóban csatlakozott-e a bankjához.

A gyakorlatban veszélyes lehet csatlakozni bankja webhelyéhez egy nyilvános Wi-Fi hálózaton. Vannak olyan szakpolitikai megoldások, amelyek segítségével egy rosszindulatú hotspot emberközép támadásokat hajthat végre a hozzá csatlakozó emberek ellen. Például egy Wi-Fi hotspot csatlakozhat az Ön nevében a bankhoz, ide-oda küldve az adatokat, és középen ülve. Ez alattomosan átirányíthat egy HTTP-oldalra, és az Ön nevében HTTPS segítségével csatlakozhat a bankhoz.

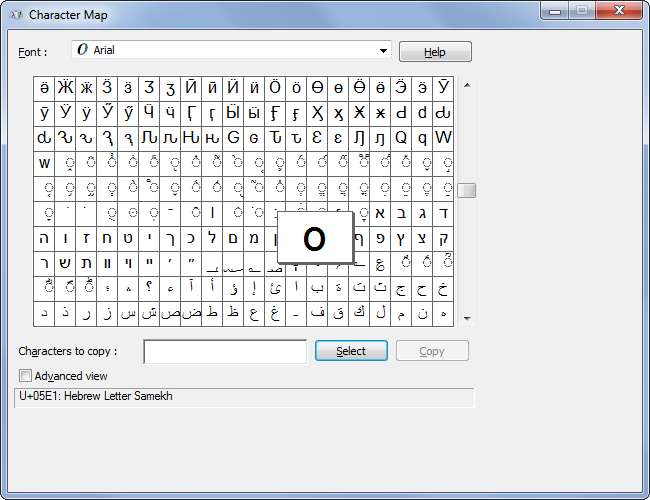

Használhat „homográfhoz hasonló HTTPS-címet” is. Ez egy olyan cím, amely ugyanúgy néz ki, mint a bankja a képernyőn, de valójában speciális Unicode karaktereket használ, így különbözik. Ez az utolsó és legfélelmetesebb típusú támadás nemzetközivé vált domain név-homográf támadás néven ismert. Vizsgálja meg az Unicode karakterkészletet, és olyan karaktereket talál, amelyek alapvetően megegyeznek a latin ábécében használt 26 karakterrel. Lehet, hogy a google.com-on található o-k valójában nem o-k, hanem más karakterek.

Erre részletesebben kitértünk, amikor megnéztük a nyilvános Wi-Fi hotspot használatának veszélyei .

Természetesen a HTTPS legtöbbször jól működik. Nem valószínű, hogy találkozni fog egy ilyen okos ember-a-középen támadással, amikor meglátogat egy kávézót és csatlakozik a Wi-Fi-hez. Az igazi lényege, hogy a HTTPS-nek komoly problémái vannak. A legtöbb ember bízik benne, és nincsenek tisztában ezekkel a problémákkal, de közel sem tökéletes.

Kép jóváírása: Sarah Joy