HTTPS ซึ่งใช้ SSL ให้การยืนยันตัวตนและการรักษาความปลอดภัยเพื่อให้คุณรู้ว่าคุณเชื่อมต่อกับเว็บไซต์ที่ถูกต้องและไม่มีใครแอบดักฟังคุณได้ นั่นคือทฤษฎีอย่างไรก็ตาม ในทางปฏิบัติ SSL บนเว็บเป็นเรื่องยุ่ง

นี่ไม่ได้หมายความว่าการเข้ารหัส HTTPS และ SSL จะไร้ค่าเนื่องจากดีกว่าการใช้การเชื่อมต่อ HTTP ที่ไม่เข้ารหัส แม้ในกรณีที่เลวร้ายที่สุดการเชื่อมต่อ HTTPS ที่ถูกบุกรุกจะไม่ปลอดภัยเท่ากับการเชื่อมต่อ HTTP เท่านั้น

จำนวนผู้ออกใบรับรองที่แท้จริง

ที่เกี่ยวข้อง: HTTPS คืออะไรและเหตุใดฉันจึงควรดูแล

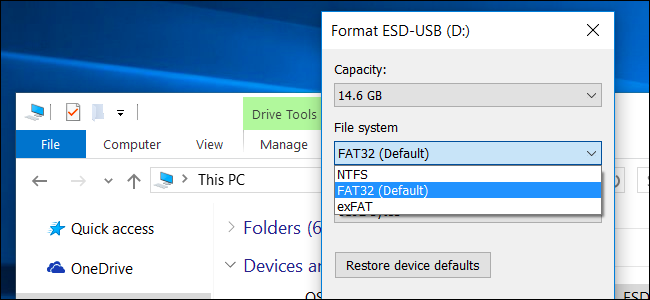

เบราว์เซอร์ของคุณมีรายชื่อผู้ออกใบรับรองที่เชื่อถือได้ในตัว เบราว์เซอร์เชื่อถือเฉพาะใบรับรองที่ออกโดยหน่วยงานออกใบรับรองเหล่านี้ หากคุณเยี่ยมชม https://example.com เว็บเซิร์ฟเวอร์ที่ example.com จะแสดงใบรับรอง SSL ให้คุณและเบราว์เซอร์ของคุณจะตรวจสอบเพื่อให้แน่ใจว่าใบรับรอง SSL ของเว็บไซต์ออกให้สำหรับ example.com โดยผู้ออกใบรับรองที่เชื่อถือได้ หากใบรับรองออกให้สำหรับโดเมนอื่นหรือไม่ได้ออกโดยผู้ออกใบรับรองที่เชื่อถือได้คุณจะเห็นคำเตือนที่ร้ายแรงในเบราว์เซอร์ของคุณ

ปัญหาสำคัญอย่างหนึ่งคือมีผู้ออกใบรับรองจำนวนมากดังนั้นปัญหาเกี่ยวกับผู้ออกใบรับรองรายเดียวอาจส่งผลกระทบต่อทุกคน ตัวอย่างเช่นคุณอาจได้รับใบรับรอง SSL สำหรับโดเมนของคุณจาก VeriSign แต่อาจมีคนบุกรุกหรือหลอกลวงผู้ออกใบรับรองรายอื่นและได้รับใบรับรองสำหรับโดเมนของคุณด้วย

ผู้ออกใบรับรองไม่ได้สร้างความมั่นใจเสมอไป

ที่เกี่ยวข้อง: เบราว์เซอร์ยืนยันตัวตนของเว็บไซต์และป้องกันผู้แอบอ้างได้อย่างไร

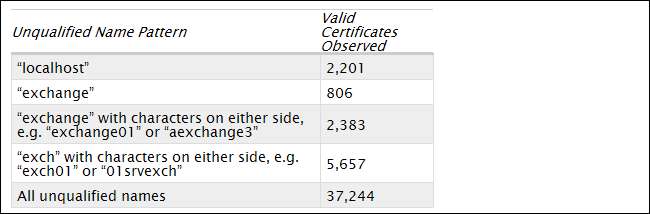

จากการศึกษาพบว่าหน่วยงานที่ออกใบรับรองบางแห่งล้มเหลวในการตรวจสอบสถานะธุรกิจแม้เพียงเล็กน้อยเมื่อออกใบรับรอง พวกเขาได้ออกใบรับรอง SSL สำหรับที่อยู่ประเภทที่ไม่ควรต้องใช้ใบรับรองเช่น "localhost" ซึ่งแสดงถึงคอมพิวเตอร์ในระบบเสมอ ในปี 2554 EFF พบ ใบรับรองมากกว่า 2,000 รายการสำหรับ "localhost" ที่ออกโดยหน่วยงานใบรับรองที่เชื่อถือได้และถูกต้องตามกฎหมาย

หากผู้ออกใบรับรองที่เชื่อถือได้ออกใบรับรองจำนวนมากโดยไม่ได้ตรวจสอบว่าที่อยู่นั้นถูกต้องตั้งแต่แรกก็เป็นเรื่องธรรมดาที่จะสงสัยว่าพวกเขาทำผิดพลาดอะไรอีกบ้าง บางทีพวกเขาอาจออกใบรับรองที่ไม่ได้รับอนุญาตสำหรับเว็บไซต์ของบุคคลอื่นให้กับผู้โจมตี

ใบรับรอง Extended Validation หรือใบรับรอง EV พยายามแก้ไขปัญหานี้ เราได้กล่าวถึง ปัญหาเกี่ยวกับใบรับรอง SSL และวิธีที่ใบรับรอง EV พยายามแก้ไข .

ผู้ออกใบรับรองอาจถูกบังคับให้ออกใบรับรองปลอม

เนื่องจากมีผู้ออกใบรับรองจำนวนมากจึงมีอยู่ทั่วโลกและหน่วยงานที่ออกใบรับรองสามารถออกใบรับรองสำหรับเว็บไซต์ใดก็ได้รัฐบาลอาจบังคับให้ผู้ออกใบรับรองออกใบรับรอง SSL สำหรับไซต์ที่พวกเขาต้องการแอบอ้าง

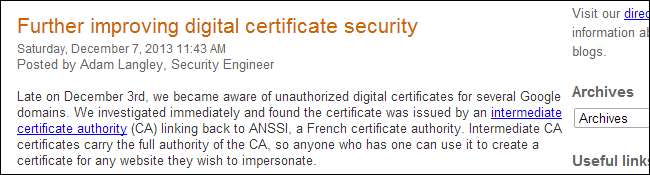

สิ่งนี้อาจเกิดขึ้นเมื่อไม่นานมานี้ในฝรั่งเศส Google ค้นพบ ใบรับรองโกงสำหรับ google.com ออกโดยหน่วยงานผู้ออกใบรับรอง ANSSI ของฝรั่งเศส ผู้มีอำนาจจะอนุญาตให้รัฐบาลฝรั่งเศสหรือใครก็ตามที่มีสิทธิ์แอบอ้างเป็นเว็บไซต์ของ Google และทำการโจมตีแบบคนตรงกลางได้อย่างง่ายดาย ANSSI อ้างว่าใบรับรองนี้ใช้บนเครือข่ายส่วนตัวเพื่อสอดแนมผู้ใช้ของเครือข่ายเท่านั้นไม่ใช่โดยรัฐบาลฝรั่งเศส แม้ว่าจะเป็นความจริง แต่ก็ถือเป็นการละเมิดนโยบายของ ANSSI เมื่อออกใบรับรอง

Perfect Forward Secrecy ไม่ได้ใช้ทุกที่

เว็บไซต์จำนวนมากไม่ได้ใช้เทคนิค“ การส่งต่อความลับที่สมบูรณ์แบบ” ซึ่งเป็นเทคนิคที่ทำให้การเข้ารหัสยากต่อการถอดรหัส หากไม่มีความลับไปข้างหน้าอย่างสมบูรณ์ผู้โจมตีสามารถดักจับข้อมูลที่เข้ารหัสจำนวนมากและถอดรหัสทั้งหมดด้วยคีย์ลับเพียงอันเดียว เราทราบดีว่า NSA และหน่วยงานความมั่นคงของรัฐอื่น ๆ ทั่วโลกกำลังรวบรวมข้อมูลนี้ หากพวกเขาค้นพบคีย์เข้ารหัสที่เว็บไซต์ใช้ในอีกหลายปีต่อมาพวกเขาสามารถใช้คีย์นี้เพื่อถอดรหัสข้อมูลที่เข้ารหัสทั้งหมดที่รวบรวมระหว่างเว็บไซต์นั้นกับทุกคนที่เชื่อมต่ออยู่

การรักษาความลับไปข้างหน้าอย่างสมบูรณ์แบบช่วยป้องกันปัญหานี้โดยการสร้างคีย์เฉพาะสำหรับแต่ละเซสชัน กล่าวอีกนัยหนึ่งคือแต่ละเซสชันจะถูกเข้ารหัสด้วยคีย์ลับที่แตกต่างกันดังนั้นจึงไม่สามารถปลดล็อกได้ทั้งหมดด้วยคีย์เดียว ซึ่งจะป้องกันไม่ให้ใครบางคนถอดรหัสข้อมูลที่เข้ารหัสจำนวนมากพร้อมกัน เนื่องจากมีเว็บไซต์เพียงไม่กี่แห่งที่ใช้คุณลักษณะด้านความปลอดภัยนี้จึงมีโอกาสมากขึ้นที่หน่วยงานด้านความปลอดภัยของรัฐจะถอดรหัสข้อมูลทั้งหมดนี้ได้ในอนาคต

Man in The Middle Attacks และ Unicode Characters

ที่เกี่ยวข้อง: เหตุใดการใช้เครือข่าย Wi-Fi สาธารณะจึงอาจเป็นอันตรายได้แม้ว่าจะเข้าถึงเว็บไซต์ที่เข้ารหัสก็ตาม

น่าเศร้าที่การโจมตีแบบคนตรงกลางยังคงเป็นไปได้ด้วย SSL ตามทฤษฎีแล้วควรเชื่อมต่อกับเครือข่าย Wi-Fi สาธารณะและเข้าถึงเว็บไซต์ของธนาคารของคุณอย่างปลอดภัย คุณทราบดีว่าการเชื่อมต่อนั้นปลอดภัยเพราะผ่าน HTTPS และการเชื่อมต่อ HTTPS ยังช่วยยืนยันว่าคุณเชื่อมต่อกับธนาคารของคุณจริง

ในทางปฏิบัติการเชื่อมต่อกับเว็บไซต์ของธนาคารบนเครือข่าย Wi-Fi สาธารณะอาจเป็นอันตรายได้ มีโซลูชันนอกชั้นวางที่สามารถมีฮอตสปอตที่เป็นอันตรายทำการโจมตีคนที่อยู่ตรงกลางต่อผู้ที่เชื่อมต่อกับมัน ตัวอย่างเช่นฮอตสปอต Wi-Fi อาจเชื่อมต่อกับธนาคารในนามของคุณโดยส่งข้อมูลไปมาและนั่งอยู่ตรงกลาง อาจแอบเปลี่ยนเส้นทางคุณไปยังหน้า HTTP และเชื่อมต่อกับธนาคารด้วย HTTPS ในนามของคุณ

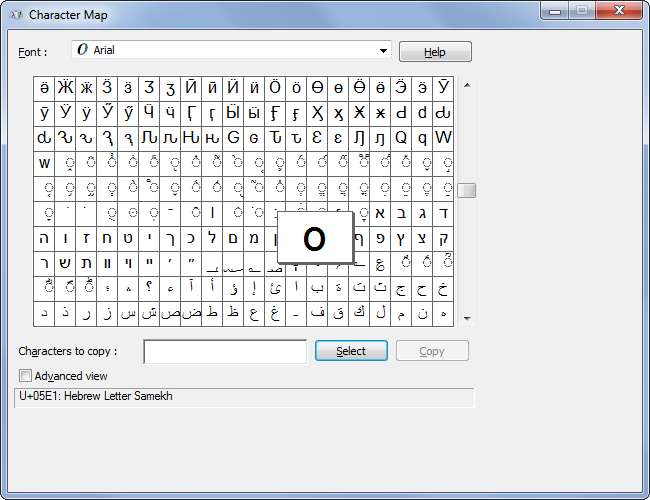

นอกจากนี้ยังสามารถใช้“ ที่อยู่ HTTPS ที่คล้ายคลึงกัน” นี่คือที่อยู่ที่ดูเหมือนกับธนาคารของคุณบนหน้าจอ แต่จริงๆแล้วใช้อักขระ Unicode พิเศษจึงแตกต่างกัน การโจมตีประเภทสุดท้ายและที่น่ากลัวที่สุดนี้เรียกว่าการโจมตี homograph ชื่อโดเมนสากล ตรวจสอบชุดอักขระ Unicode และคุณจะพบอักขระที่มีลักษณะเหมือนกันโดยทั่วไปกับอักขระ 26 ตัวที่ใช้ในอักษรละติน บางทีสิ่งที่อยู่ใน google.com ที่คุณเชื่อมต่อนั้นอาจจะไม่ใช่ตัวอักษรอื่น ๆ แต่เป็นอักขระอื่น ๆ

เราได้กล่าวถึงรายละเอียดเพิ่มเติมเมื่อดู อันตรายจากการใช้ฮอตสปอต Wi-Fi สาธารณะ .

แน่นอนว่า HTTPS ทำงานได้ดีเกือบตลอดเวลา ไม่น่าเป็นไปได้ที่คุณจะได้พบกับการโจมตีจากคนตรงกลางที่ชาญฉลาดเช่นนี้เมื่อคุณไปที่ร้านกาแฟและเชื่อมต่อกับ Wi-Fi ของพวกเขา ประเด็นที่แท้จริงคือ HTTPS มีปัญหาร้ายแรงบางอย่าง คนส่วนใหญ่เชื่อมั่นและไม่ตระหนักถึงปัญหาเหล่านี้ แต่ไม่มีที่ไหนที่จะสมบูรณ์แบบ

เครดิตรูปภาพ: ซาร่าห์จอย