У Wireshark есть немало уловок в рукаве, от захвата удаленного трафика до создания правил брандмауэра на основе захваченных пакетов. Прочтите несколько дополнительных советов, если вы хотите использовать Wireshark как профессионал.

Мы уже рассмотрели базовое использование Wireshark , поэтому обязательно прочтите нашу оригинальную статью, чтобы познакомиться с этим мощным инструментом сетевого анализа.

Разрешение сетевого имени

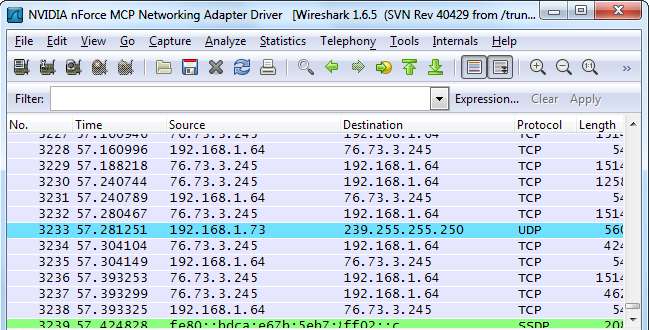

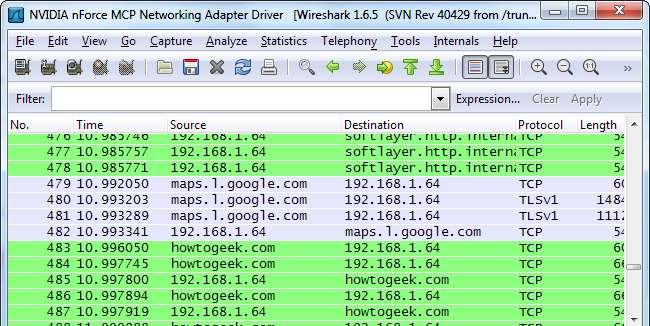

При захвате пакетов вас может раздражать то, что Wireshark отображает только IP-адреса. Вы можете самостоятельно преобразовать IP-адреса в доменные имена, но это не слишком удобно.

Wireshark может автоматически преобразовывать эти IP-адреса в имена доменов, хотя по умолчанию эта функция не включена. Если вы включите эту опцию, по возможности вы будете видеть доменные имена вместо IP-адресов. Обратной стороной является то, что Wireshark придется искать каждое доменное имя, загрязняя захваченный трафик дополнительными DNS-запросами.

Вы можете включить этот параметр, открыв окно настроек из редактировать -> Предпочтения , щелкнув Разрешение имени панель и щелкнув значок « Включить разрешение сетевых имен »Флажок.

Начать захват автоматически

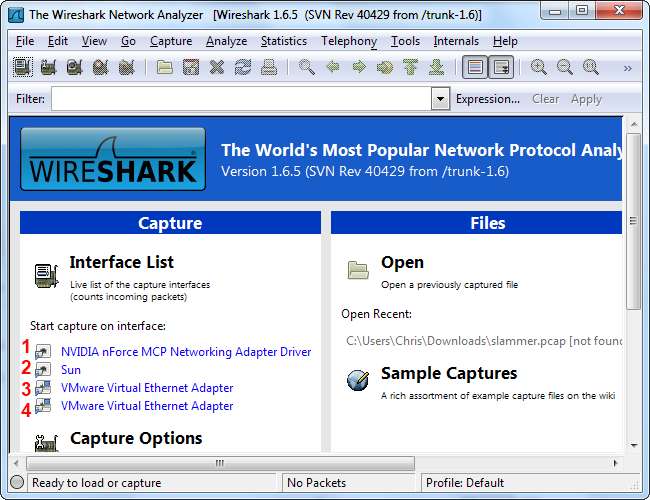

Вы можете создать специальный ярлык, используя аргументы командной строки Wirshark, если хотите начать захват пакетов без задержки. Вам нужно будет знать номер сетевого интерфейса, который вы хотите использовать, в зависимости от того, в каком порядке Wireshark отображает интерфейсы.

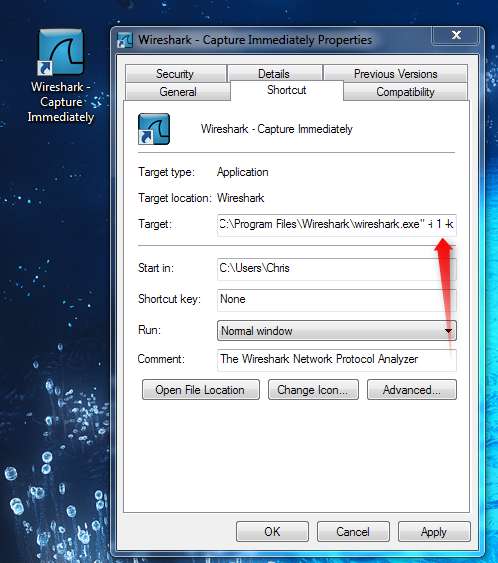

Создайте копию ярлыка Wireshark, щелкните его правой кнопкой мыши, перейдите в его окно свойств и измените аргументы командной строки. добавлять -и # -к до конца ярлыка, заменив # с номером интерфейса, который вы хотите использовать. Параметр -i указывает интерфейс, а параметр -k указывает Wireshark немедленно начать захват.

Если вы используете Linux или другую операционную систему, отличную от Windows, просто создайте ярлык с помощью следующей команды или запустите его из терминала, чтобы немедленно начать захват:

верещарк -и # -к

Дополнительные сочетания клавиш для командной строки см. Страница руководства Wireshark .

Захват трафика с удаленных компьютеров

Wireshark захватывает трафик с локальных интерфейсов вашей системы по умолчанию, но это не всегда то место, откуда вы хотите захватить. Например, вам может потребоваться захватить трафик с маршрутизатора, сервера или другого компьютера в другом месте в сети. Здесь на помощь приходит функция удаленного захвата Wireshark. На данный момент эта функция доступна только в Windows - официальная документация Wireshark рекомендует пользователям Linux использовать SSH туннель .

Сначала вам нужно установить WinPcap в удаленной системе. WinPcap поставляется с Wireshark, поэтому вам не нужно устанавливать WinPCap, если у вас уже установлен Wireshark в удаленной системе.

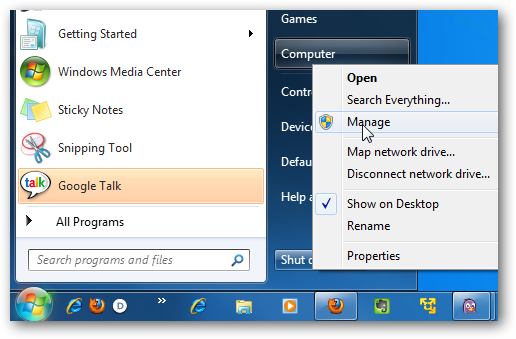

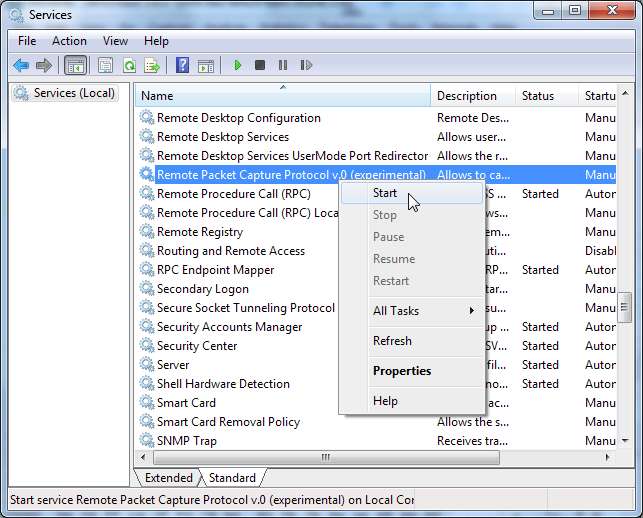

После установки откройте окно "Службы" на удаленном компьютере - нажмите Пуск, введите services.msc в поле поиска в меню «Пуск» и нажмите Enter. Найдите Протокол удаленного захвата пакетов сервис в списке и запустите его. По умолчанию эта служба отключена.

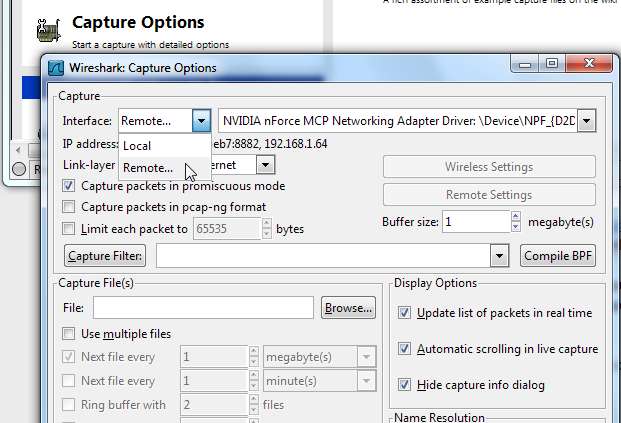

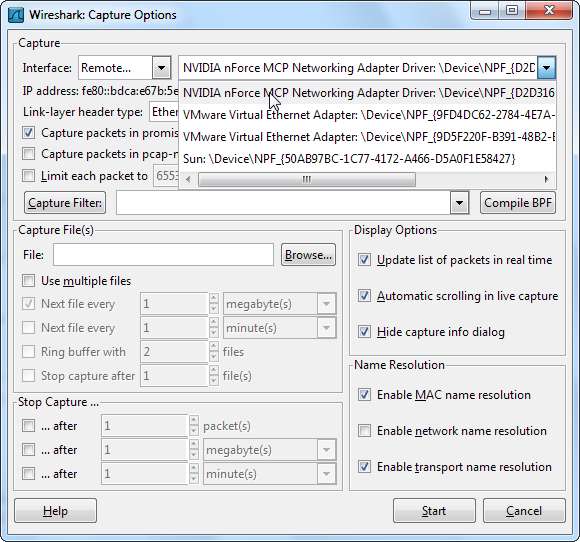

Щелкните значок Вариант захвата s в Wireshark, затем выберите Удаленный из окна интерфейса.

Введите адрес удаленной системы и 2002 как порт. Для подключения у вас должен быть доступ к порту 2002 в удаленной системе, поэтому вам может потребоваться открыть этот порт в брандмауэре.

После подключения вы можете выбрать интерфейс удаленной системы в раскрывающемся списке Интерфейс. Нажмите Начало после выбора интерфейса для запуска удаленного захвата.

Wireshark в терминале (TShark)

Если в вашей системе нет графического интерфейса, вы можете использовать Wireshark из терминала с помощью команды TShark.

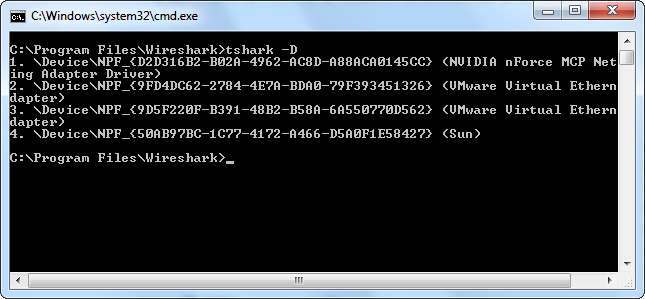

Во-первых, выдайте tshark -D команда. Эта команда даст вам номера ваших сетевых интерфейсов.

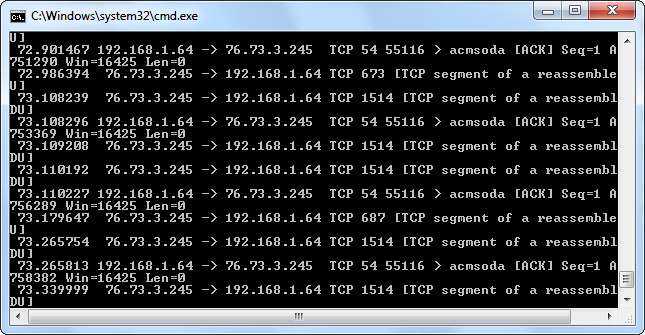

Как только вы это сделаете, запустите цхарк -и # , заменив # на номер интерфейса, который вы хотите захватить.

TShark действует как Wireshark, распечатывая захваченный трафик на терминал. Использовать Ctrl-C когда вы хотите остановить захват.

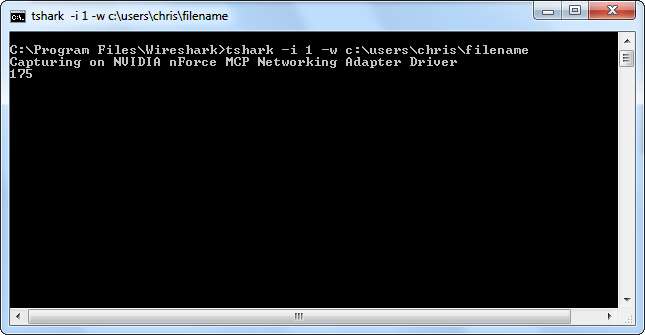

Печать пакетов на терминал - не самое полезное поведение. Если мы хотим исследовать трафик более подробно, мы можем заставить TShark выгружать его в файл, который мы можем проверить позже. Вместо этого используйте эту команду для сброса трафика в файл:

tshark -i # -w имя файла

TShark не будет показывать пакеты во время их захвата, но будет считать их при захвате. Вы можете использовать файл -> открыто вариант в Wireshark, чтобы открыть файл захвата позже.

Для получения дополнительной информации о параметрах командной строки TShark см. его справочная страница .

Создание правил ACL межсетевого экрана

Если вы сетевой администратор, отвечающий за брандмауэр, и вы используете Wireshark для поиска информации, вы можете принять меры в зависимости от трафика, который вы видите, - возможно, чтобы заблокировать подозрительный трафик. Wireshark’s Правила ACL межсетевого экрана инструмент генерирует команды, необходимые для создания правил брандмауэра для вашего брандмауэра.

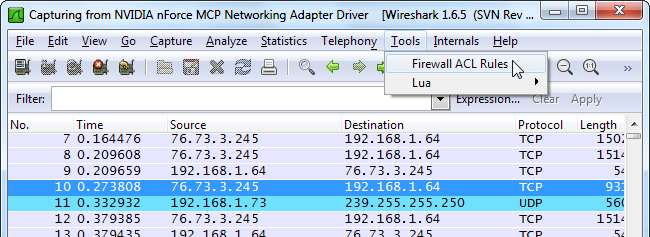

Сначала выберите пакет, на основе которого вы хотите создать правило брандмауэра, щелкнув по нему. После этого нажмите кнопку инструменты меню и выберите Правила ACL межсетевого экрана .

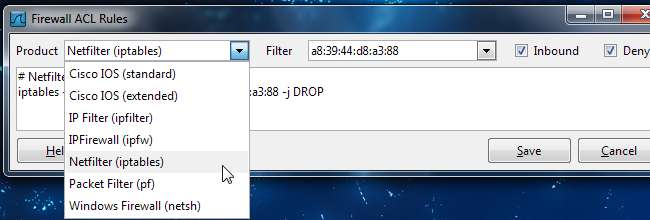

Использовать Товар меню, чтобы выбрать тип межсетевого экрана. Wireshark поддерживает Cisco IOS, различные типы межсетевых экранов Linux, включая iptables, и межсетевой экран Windows.

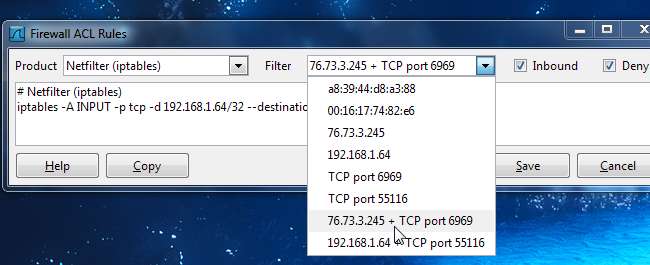

Вы можете использовать Фильтр поле для создания правила на основе MAC-адреса, IP-адреса, порта системы или обоих IP-адресов и портов. В зависимости от вашего брандмауэра вы можете увидеть меньше вариантов фильтрации.

По умолчанию инструмент создает правило, запрещающее входящий трафик. Вы можете изменить поведение правила, сняв флажок Входящий или отказываться от флажки. После того, как вы создали правило, используйте Копировать кнопку, чтобы скопировать его, затем запустите его на своем брандмауэре, чтобы применить правило.

Вы хотите, чтобы мы писали что-нибудь конкретное о Wireshark в будущем? Сообщите нам в комментариях, если у вас есть какие-либо пожелания или идеи.