Wireshark ha diversi assi nella manica, dall'acquisizione del traffico remoto alla creazione di regole del firewall basate sui pacchetti catturati. Continua a leggere per alcuni suggerimenti più avanzati se desideri utilizzare Wireshark come un professionista.

Abbiamo già coperto utilizzo di base di Wireshark , quindi assicurati di leggere il nostro articolo originale per un'introduzione a questo potente strumento di analisi di rete.

Risoluzione del nome di rete

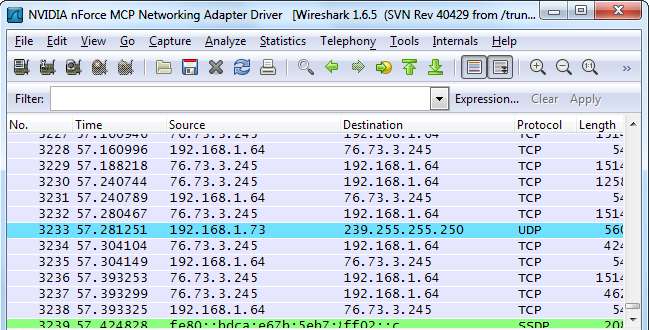

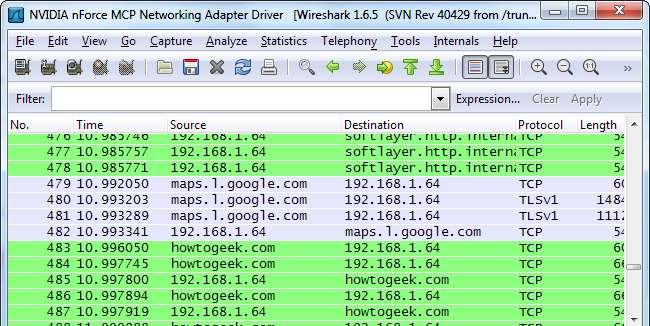

Durante l'acquisizione di pacchetti, potresti essere infastidito dal fatto che Wireshark visualizzi solo indirizzi IP. Puoi convertire tu stesso gli indirizzi IP in nomi di dominio, ma non è troppo conveniente.

Wireshark può risolvere automaticamente questi indirizzi IP in nomi di dominio, sebbene questa funzione non sia abilitata per impostazione predefinita. Quando abiliti questa opzione, vedrai i nomi di dominio invece degli indirizzi IP quando possibile. Lo svantaggio è che Wireshark dovrà cercare ogni nome di dominio, inquinando il traffico catturato con richieste DNS aggiuntive.

È possibile abilitare questa impostazione aprendo la finestra delle preferenze da modificare -> Preferenze , facendo clic su Risoluzione del nome pannello e facendo clic sul pulsante " Abilita risoluzione nome di rete "Casella di controllo.

Inizia l'acquisizione automaticamente

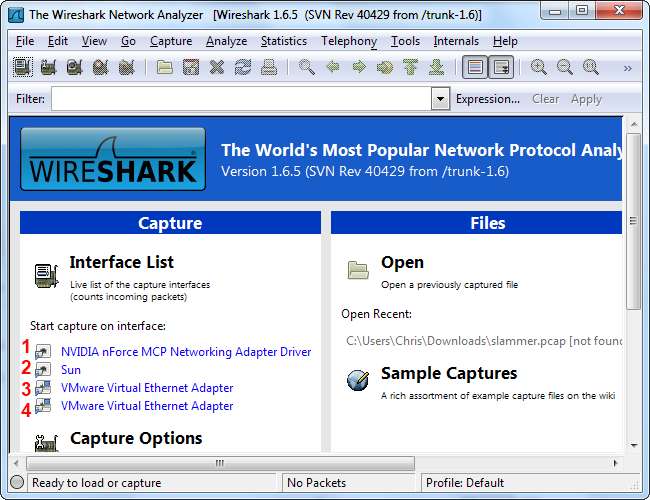

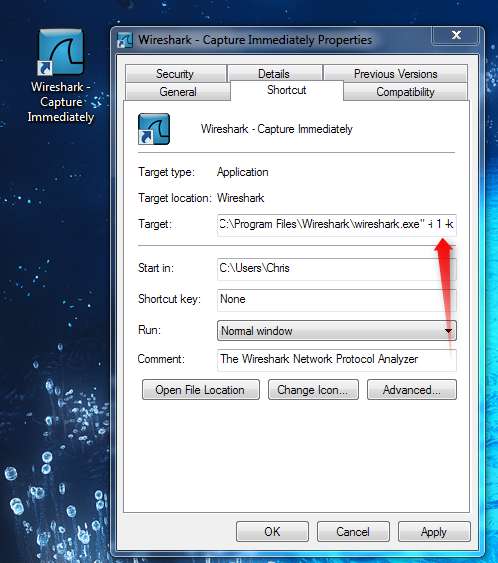

Puoi creare una scorciatoia speciale utilizzando gli argomenti della riga di comando di Wirshark se desideri iniziare a catturare i pacchetti senza indugio. Dovrai conoscere il numero dell'interfaccia di rete che desideri utilizzare, in base all'ordine in cui Wireshark visualizza le interfacce.

Crea una copia del collegamento di Wireshark, fai clic con il pulsante destro del mouse, vai nella sua finestra Proprietà e modifica gli argomenti della riga di comando. Inserisci -i # -k alla fine della scorciatoia, sostituendo # con il numero dell'interfaccia che desideri utilizzare. L'opzione -i specifica l'interfaccia, mentre l'opzione -k dice a Wireshark di avviare immediatamente l'acquisizione.

Se utilizzi Linux o un altro sistema operativo non Windows, crea un collegamento con il seguente comando o eseguilo da un terminale per avviare l'acquisizione immediatamente:

WireShark -i # -k

Per ulteriori scorciatoie da riga di comando, controlla La pagina del manuale di Wireshark .

Acquisizione del traffico da computer remoti

Wireshark cattura il traffico dalle interfacce locali del tuo sistema per impostazione predefinita, ma non è sempre questa la posizione da cui desideri acquisire. Ad esempio, potresti voler acquisire il traffico da un router, un server o un altro computer in una posizione diversa sulla rete. È qui che entra in gioco la funzione di acquisizione remota di Wireshark. Questa funzione è disponibile solo su Windows al momento: la documentazione ufficiale di Wireshark consiglia agli utenti Linux di utilizzare un SSH tunnel .

Innanzitutto, dovrai installare WinPcap sul sistema remoto. WinPcap viene fornito con Wireshark, quindi non è necessario installare WinPCap se Wireshark è già installato sul sistema remoto.

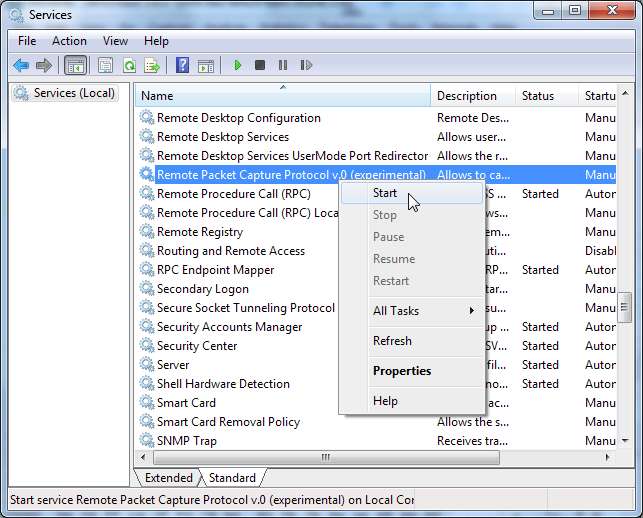

Dopo l'installazione, apri la finestra Servizi sul computer remoto: fai clic su Start, digita services.msc nella casella di ricerca nel menu Start e premere Invio. Individua il file Protocollo Remote Packet Capture service nell'elenco e avviarlo. Questo servizio è disabilitato per impostazione predefinita.

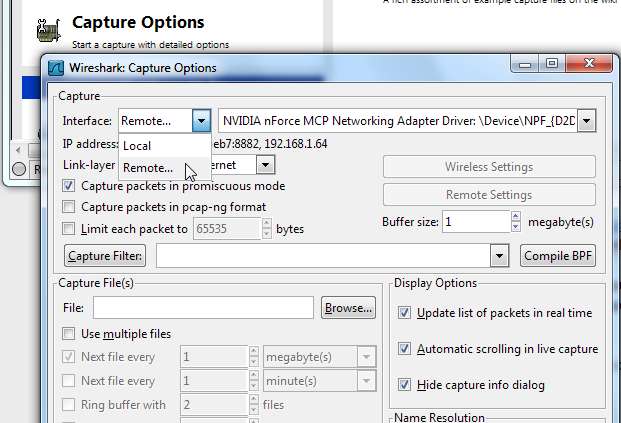

Clicca il Opzione di cattura s in Wireshark, quindi seleziona A distanza dalla casella Interfaccia.

Immettere l'indirizzo del sistema remoto e 2002 come il porto. È necessario avere accesso alla porta 2002 sul sistema remoto per connettersi, quindi potrebbe essere necessario aprire questa porta in un firewall.

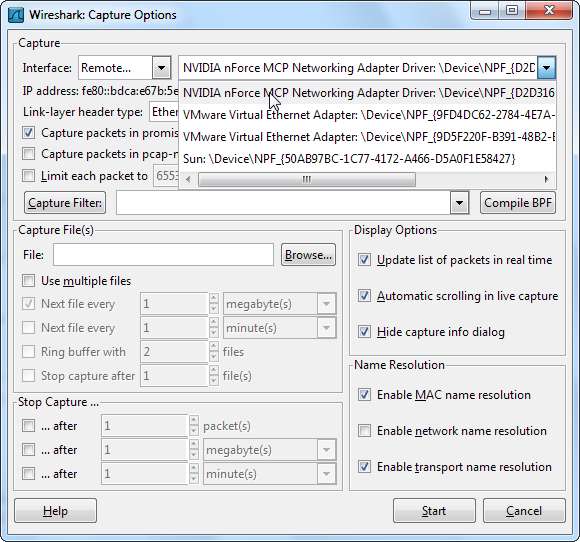

Dopo la connessione, è possibile selezionare un'interfaccia sul sistema remoto dalla casella a discesa Interfaccia. Clic Inizio dopo aver selezionato l'interfaccia per avviare l'acquisizione remota.

Wireshark in un terminale (TShark)

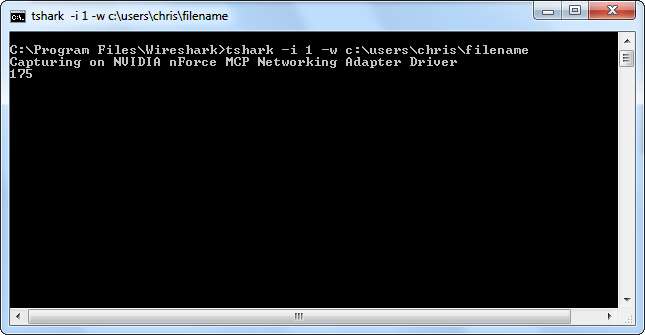

Se non hai un'interfaccia grafica sul tuo sistema, puoi usare Wireshark da un terminale con il comando TShark.

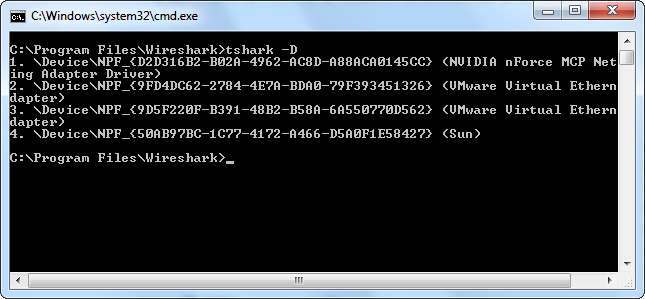

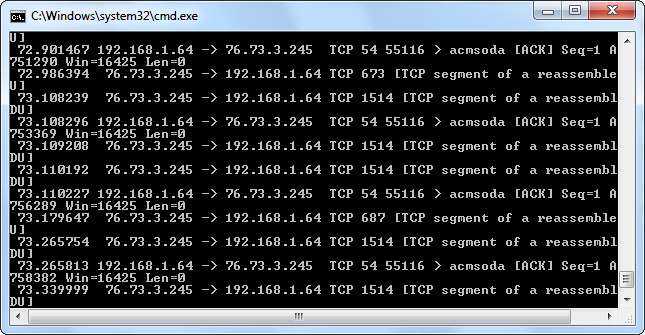

Innanzitutto, emetti il file tshark -D comando. Questo comando ti darà i numeri delle tue interfacce di rete.

Una volta fatto, esegui il file tshark -i # , sostituendo # con il numero dell'interfaccia su cui si desidera acquisire.

TShark si comporta come Wireshark, stampando il traffico che cattura sul terminale. Uso Ctrl-C quando vuoi interrompere l'acquisizione.

Stampare i pacchetti sul terminale non è il comportamento più utile. Se vogliamo ispezionare il traffico in modo più dettagliato, possiamo fare in modo che TShark lo scarichi in un file che possiamo ispezionare in seguito. Usa questo comando invece per scaricare il traffico su un file:

tshark -i # -w nomefile

TShark non ti mostrerà i pacchetti mentre vengono catturati, ma li conterà mentre li cattura. Puoi usare il file File -> Aperto opzione in Wireshark per aprire il file di acquisizione in un secondo momento.

Per ulteriori informazioni sulle opzioni della riga di comando di TShark, controlla la sua pagina di manuale .

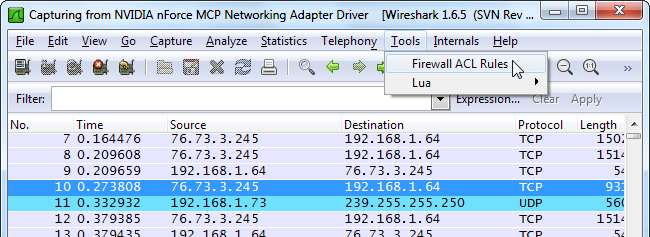

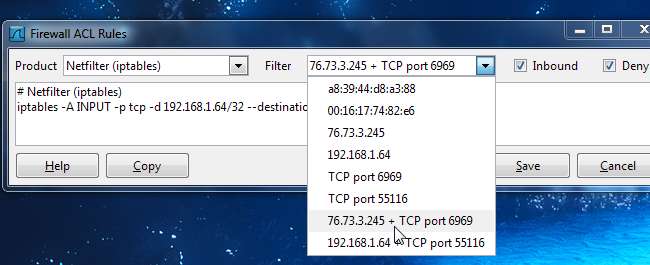

Creazione di regole ACL del firewall

Se sei un amministratore di rete responsabile di un firewall e utilizzi Wireshark per curiosare, potresti voler agire in base al traffico che vedi, magari per bloccare del traffico sospetto. Wireshark's Regole ACL del firewall lo strumento genera i comandi necessari per creare regole firewall sul firewall.

Per prima cosa, seleziona un pacchetto su cui desideri creare una regola del firewall facendo clic su di esso. Successivamente, fai clic su Utensili menu e selezionare Regole ACL del firewall .

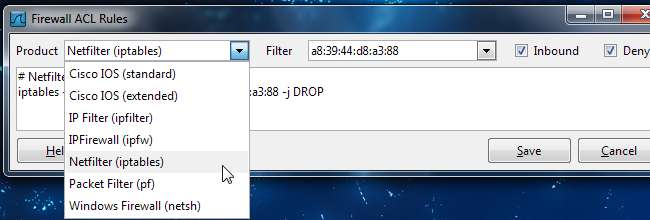

Usa il Prodotto menu per selezionare il tipo di firewall. Wireshark supporta Cisco IOS, diversi tipi di firewall Linux, inclusi iptables e il firewall di Windows.

Puoi usare il file Filtro casella per creare una regola basata sull'indirizzo MAC, sull'indirizzo IP, sulla porta o sull'indirizzo IP e sulla porta del sistema. Potresti visualizzare meno opzioni di filtro, a seconda del prodotto firewall.

Per impostazione predefinita, lo strumento crea una regola che nega il traffico in entrata. Puoi modificare il comportamento della regola deselezionando il In entrata o Negare caselle di controllo. Dopo aver creato una regola, utilizza il copia per copiarlo, quindi eseguirlo sul firewall per applicare la regola.

Vuoi che scriviamo qualcosa di specifico su Wireshark in futuro? Fateci sapere nei commenti se avete richieste o idee.