Wiresharkには、リモートトラフィックのキャプチャから、キャプチャされたパケットに基づくファイアウォールルールの作成まで、かなりの数のトリックがあります。 Wiresharkをプロのように使用したい場合は、さらに高度なヒントを読んでください。

すでに説明しました Wiresharkの基本的な使用法 、この強力なネットワーク分析ツールの概要については、必ず元の記事をお読みください。

ネットワーク名解決

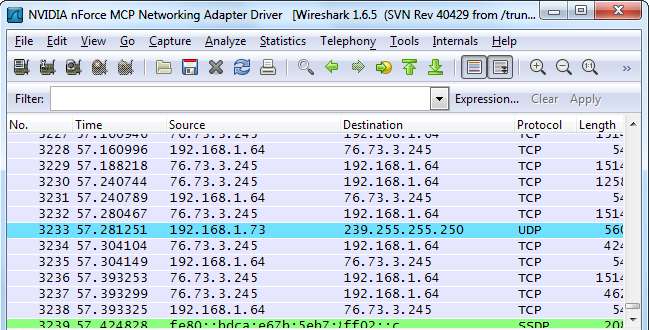

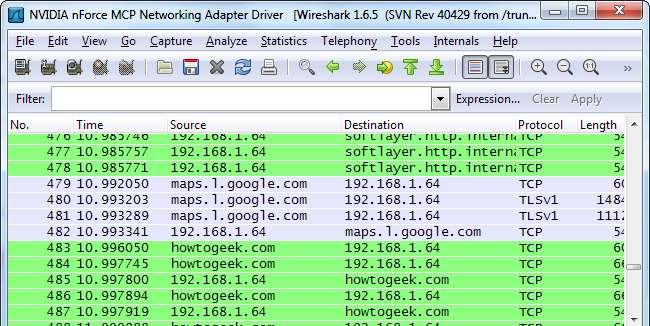

パケットのキャプチャ中に、WiresharkがIPアドレスのみを表示することに悩まされる場合があります。 IPアドレスを自分でドメイン名に変換することはできますが、それはあまり便利ではありません。

Wiresharkは、これらのIPアドレスをドメイン名に自動的に解決できますが、この機能はデフォルトでは有効になっていません。このオプションを有効にすると、可能な限りIPアドレスではなくドメイン名が表示されます。欠点は、Wiresharkが各ドメイン名を検索する必要があり、キャプチャされたトラフィックを追加のDNS要求で汚染することです。

この設定を有効にするには、から設定ウィンドウを開きます。 編集 ー> 環境設定 、をクリックします 名前解決 パネルをクリックし、「 ネットワークの名前解決を有効にする 」チェックボックス。

自動キャプチャを開始します

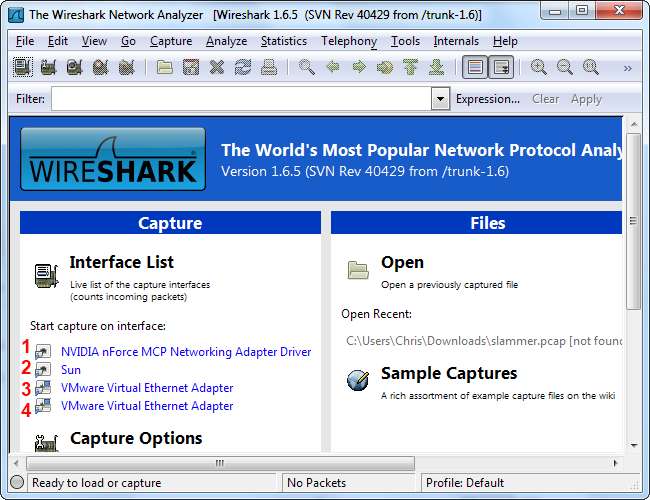

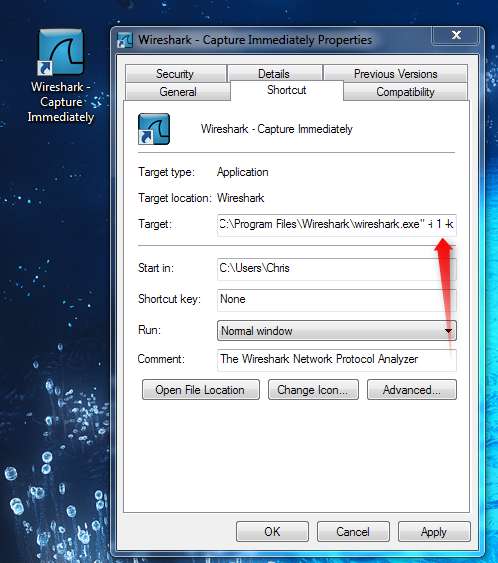

遅延なくパケットのキャプチャを開始したい場合は、Wirsharkのコマンドライン引数を使用して特別なショートカットを作成できます。 Wiresharkがインターフェースを表示する順序に基づいて、使用するネットワークインターフェースの番号を知る必要があります。

Wiresharkのショートカットのコピーを作成して右クリックし、[プロパティ]ウィンドウに移動して、コマンドライン引数を変更します。追加 -i#-k ショートカットの最後に、置き換えます # 使用するインターフェースの番号を指定します。 -iオプションはインターフェイスを指定し、-kオプションはWiresharkにすぐにキャプチャを開始するように指示します。

Linuxまたはその他のWindows以外のオペレーティングシステムを使用している場合は、次のコマンドでショートカットを作成するか、ターミナルから実行してすぐにキャプチャを開始します。

Wireshark -i#-k

その他のコマンドラインショートカットについては、チェックアウトしてください Wiresharkのマニュアルページ 。

リモートコンピュータからのトラフィックのキャプチャ

Wiresharkは、デフォルトでシステムのローカルインターフェースからトラフィックをキャプチャしますが、これは必ずしもキャプチャしたい場所であるとは限りません。たとえば、ルーター、サーバー、またはネットワーク上の別の場所にある別のコンピューターからのトラフィックをキャプチャしたい場合があります。そこで、Wiresharkのリモートキャプチャ機能が登場します。この機能は、現時点ではWindowsでのみ使用できます— Wiresharkの公式ドキュメントでは、Linuxユーザーが SSHトンネル 。

まず、インストールする必要があります WinPcap リモートシステム上。 WinPcapにはWiresharkが付属しているため、リモートシステムにすでにWiresharkがインストールされている場合は、WinPCapをインストールする必要はありません。

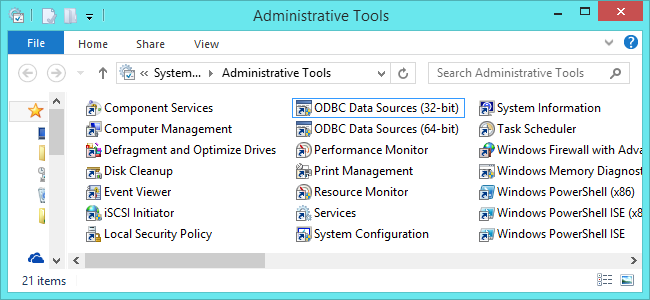

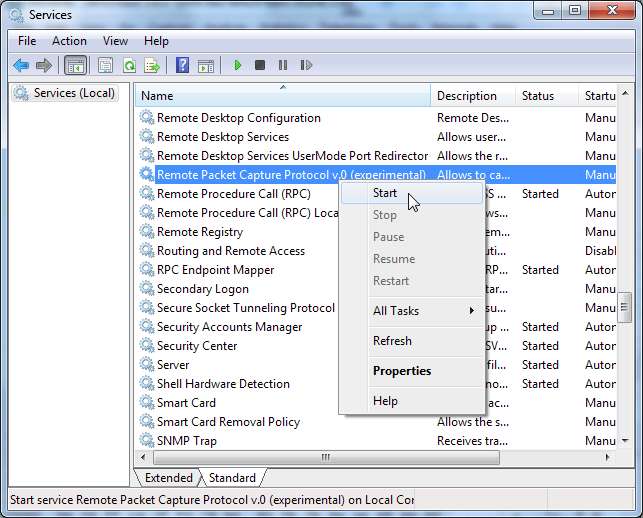

インストールしたら、リモートコンピュータで[サービス]ウィンドウを開きます— [スタート]をクリックして、次のように入力します services.msc [スタート]メニューの検索ボックスに移動し、Enterキーを押します。を見つけます リモートパケットキャプチャプロトコル リスト内のサービスを開始します。このサービスはデフォルトで無効になっています。

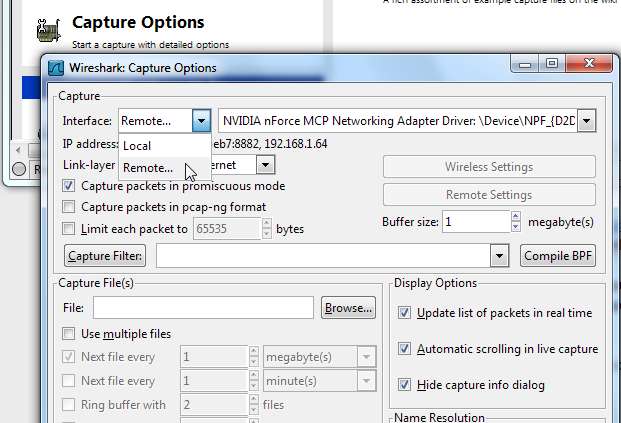

クリック キャプチャオプション s Wiresharkのリンクをクリックし、[ リモート インターフェイスボックスから。

リモートシステムのアドレスを入力し、 2002 ポートとして。接続するには、リモートシステムのポート2002にアクセスできる必要があるため、ファイアウォールでこのポートを開く必要がある場合があります。

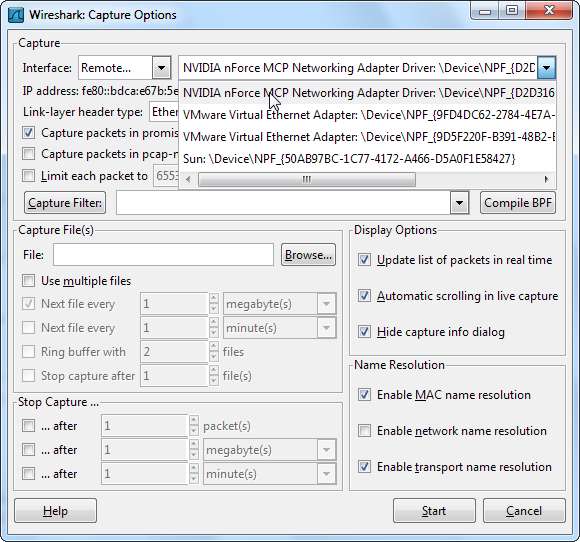

接続後、[インターフェイス]ドロップダウンボックスからリモートシステムのインターフェイスを選択できます。クリック 開始 リモートキャプチャを開始するインターフェイスを選択した後。

ターミナル内のWireshark(TShark)

システムにグラフィカルインターフェイスがない場合は、TSharkコマンドを使用して端末からWiresharkを使用できます。

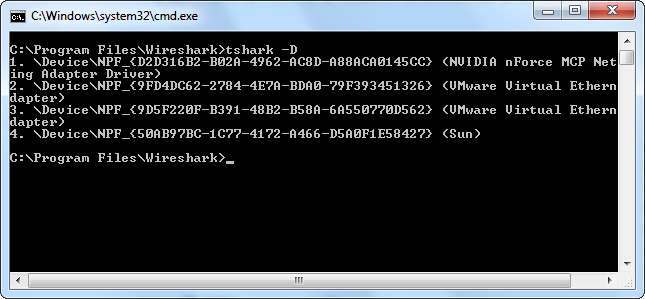

まず、 tshark -D コマンド。このコマンドは、ネットワークインターフェイスの番号を提供します。

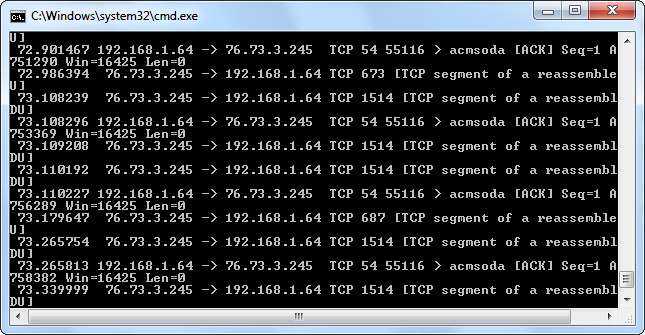

取得したら、を実行します tshark -i# コマンド、#をキャプチャするインターフェイスの番号に置き換えます。

TSharkはWiresharkのように機能し、キャプチャしたトラフィックを端末に出力します。使用する Ctrl-C キャプチャを停止したいとき。

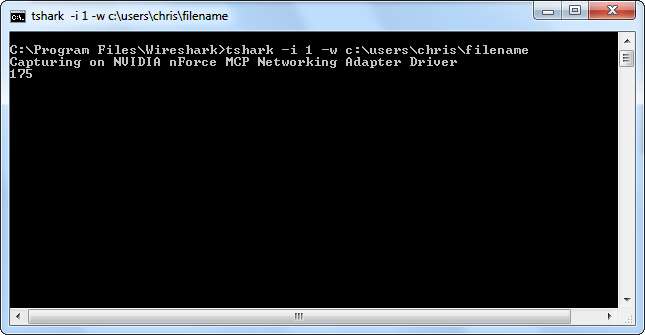

パケットを端末に印刷することは、最も便利な動作ではありません。トラフィックをより詳細に検査したい場合は、TSharkに後で検査できるファイルにダンプさせることができます。代わりに次のコマンドを使用して、トラフィックをファイルにダンプします。

tshark -i#-wファイル名

TSharkは、キャプチャされているパケットを表示しませんが、キャプチャしたパケットをカウントします。あなたは使用することができます ファイル ー> 開いた 後でキャプチャファイルを開くためのWiresharkのオプション。

TSharkのコマンドラインオプションの詳細については、 そのマニュアルページ 。

ファイアウォールACLルールの作成

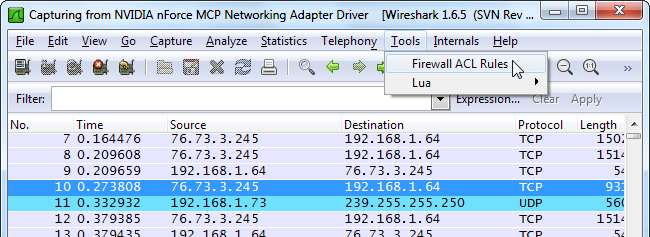

ファイアウォールを担当するネットワーク管理者であり、Wiresharkを使用して操作している場合は、表示されたトラフィックに基づいてアクションを実行することをお勧めします。疑わしいトラフィックをブロックするためです。 Wiresharkの ファイアウォールACLルール ツールは、ファイアウォールにファイアウォールルールを作成するために必要なコマンドを生成します。

まず、ファイアウォールルールを作成するパケットをクリックして選択します。その後、をクリックします ツール メニューを選択して選択します ファイアウォールACLルール 。

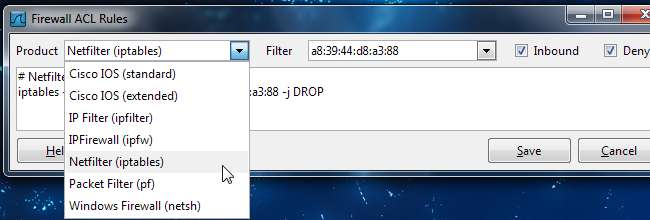

使用 製品 メニューをクリックしてファイアウォールの種類を選択します。 Wiresharkは、Cisco IOS、iptablesを含むさまざまなタイプのLinuxファイアウォール、およびWindowsファイアウォールをサポートしています。

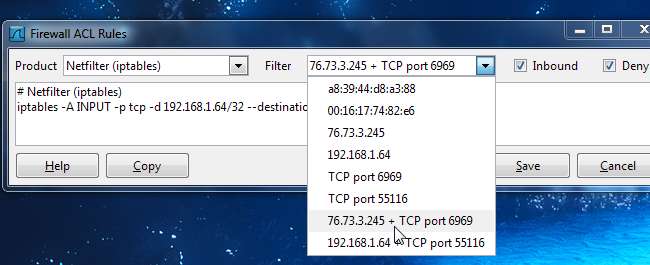

あなたは使用することができます フィルタ ボックスを使用して、システムのMACアドレス、IPアドレス、ポート、またはIPアドレスとポートの両方に基づいてルールを作成します。ファイアウォール製品によっては、フィルタオプションが少なくなる場合があります。

デフォルトでは、ツールはインバウンドトラフィックを拒否するルールを作成します。チェックを外すと、ルールの動作を変更できます。 インバウンド または 拒否 チェックボックス。ルールを作成したら、 コピー ボタンをクリックしてコピーし、ファイアウォールで実行してルールを適用します。

将来、Wiresharkについて具体的なことを書いてほしいですか?ご要望やご意見がございましたら、コメント欄でお知らせください。