Wireshark ma w zanadrzu kilka sztuczek, od przechwytywania zdalnego ruchu po tworzenie reguł zapory na podstawie przechwyconych pakietów. Przeczytaj więcej zaawansowanych wskazówek, jeśli chcesz używać Wiresharka jak profesjonalista.

Już omówiliśmy podstawowe zastosowanie Wireshark , więc koniecznie przeczytaj nasz oryginalny artykuł, aby zapoznać się z tym potężnym narzędziem do analizy sieci.

Rozpoznawanie nazw sieci

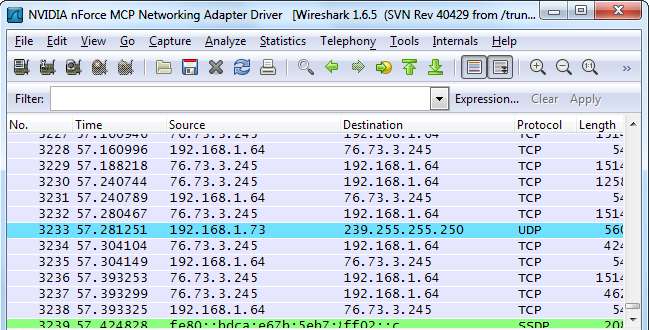

Podczas przechwytywania pakietów możesz być zirytowany tym, że Wireshark wyświetla tylko adresy IP. Możesz samodzielnie przekonwertować adresy IP na nazwy domen, ale nie jest to zbyt wygodne.

Wireshark może automatycznie przekształcić te adresy IP w nazwy domen, chociaż ta funkcja nie jest domyślnie włączona. Po włączeniu tej opcji w miarę możliwości zobaczysz nazwy domen zamiast adresów IP. Wadą jest to, że Wireshark będzie musiał wyszukać każdą nazwę domeny, zanieczyszczając przechwycony ruch dodatkowymi żądaniami DNS.

Możesz włączyć to ustawienie, otwierając okno preferencji z Edytować -> Preferencje , klikając Rozpoznawanie nazw panel i klikając przycisk „ Włącz rozpoznawanie nazw sieci ”Pole wyboru.

Rozpocznij przechwytywanie automatycznie

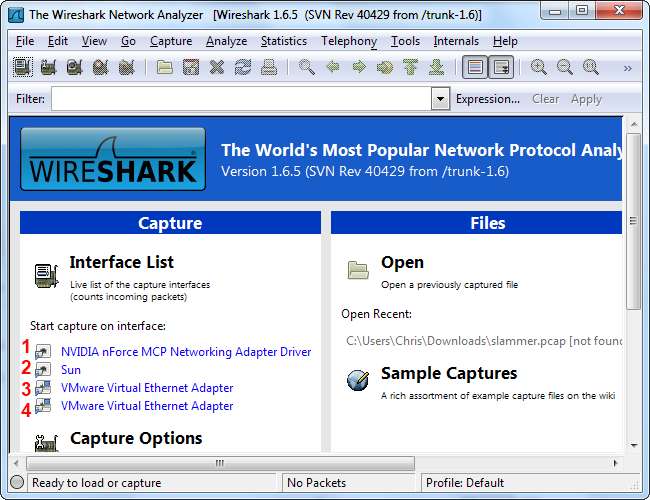

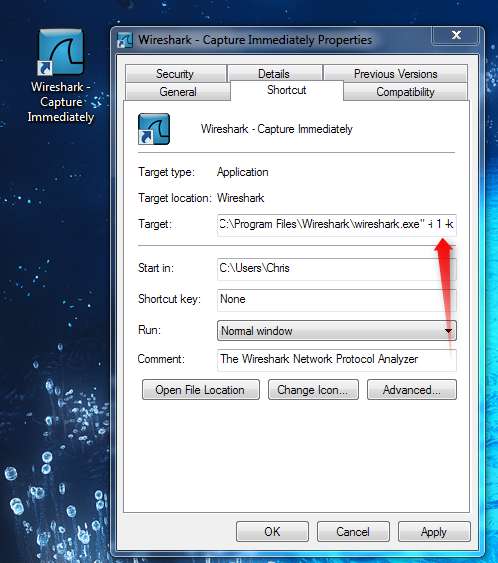

Możesz utworzyć specjalny skrót za pomocą argumentów wiersza poleceń Wirshark, jeśli chcesz rozpocząć przechwytywanie pakietów bez opóźnienia. Musisz znać numer interfejsu sieciowego, którego chcesz użyć, w oparciu o kolejność wyświetlania interfejsów przez Wireshark.

Utwórz kopię skrótu Wiresharka, kliknij go prawym przyciskiem myszy, przejdź do okna Właściwości i zmień argumenty wiersza poleceń. Dodaj -i # -k do końca skrótu, zastępując # z numerem interfejsu, którego chcesz użyć. Opcja -i określa interfejs, a opcja -k nakazuje Wireshark natychmiast rozpocząć przechwytywanie.

Jeśli używasz Linuksa lub innego systemu operacyjnego innego niż Windows, po prostu utwórz skrót za pomocą następującego polecenia lub uruchom go z terminala, aby natychmiast rozpocząć przechwytywanie:

wireshark -i # -k

Aby uzyskać więcej skrótów wiersza polecenia, sprawdź Strona podręcznika Wireshark .

Przechwytywanie ruchu z komputerów zdalnych

Wireshark domyślnie przechwytuje ruch z lokalnych interfejsów systemu, ale nie zawsze jest to lokalizacja, z której chcesz przechwytywać. Na przykład możesz chcieć przechwycić ruch z routera, serwera lub innego komputera w innej lokalizacji w sieci. Tutaj pojawia się funkcja zdalnego przechwytywania Wireshark. Ta funkcja jest obecnie dostępna tylko w systemie Windows - oficjalna dokumentacja Wireshark zaleca, aby użytkownicy Linuksa używali Tunel SSH .

Najpierw musisz zainstalować WinPcap w systemie zdalnym. WinPcap jest dostarczany z Wireshark, więc nie musisz instalować WinPCap, jeśli masz już zainstalowany Wireshark w systemie zdalnym.

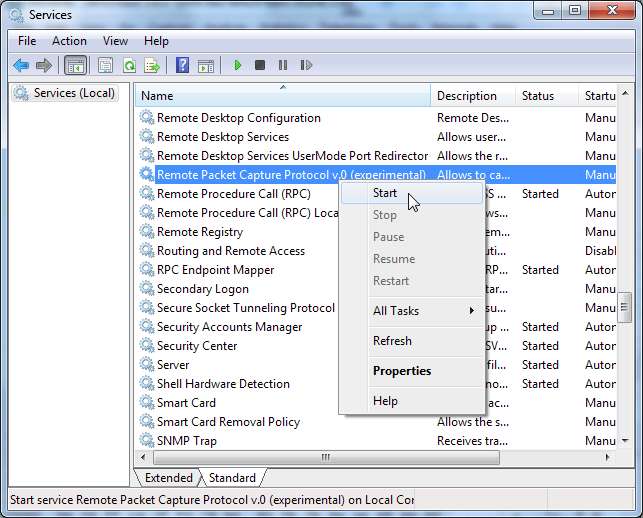

Po zainstalowaniu otwórz okno Usługi na komputerze zdalnym - kliknij Start, wpisz services.msc w polu wyszukiwania w menu Start i naciśnij Enter. Znajdź plik Protokół zdalnego przechwytywania pakietów usługi na liście i uruchom ją. Ta usługa jest domyślnie wyłączona.

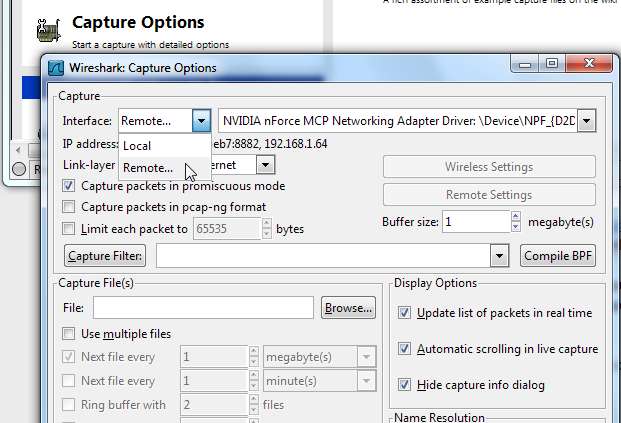

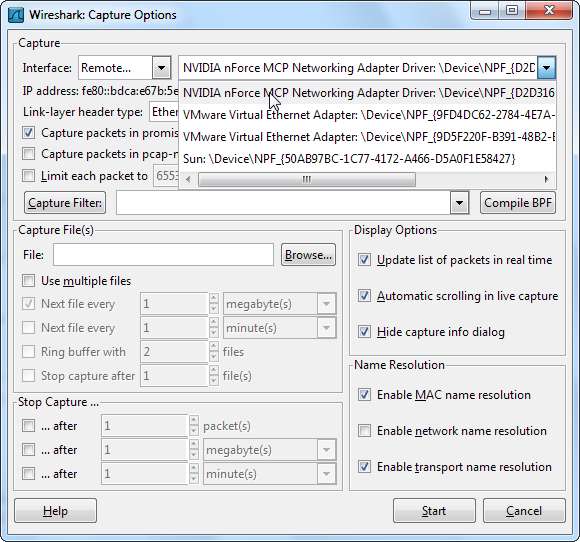

Kliknij Opcja przechwytywania s w programie Wireshark, a następnie wybierz Zdalny z pola interfejsu.

Wprowadź adres zdalnego systemu i 2002 jako port. Aby się połączyć, musisz mieć dostęp do portu 2002 w systemie zdalnym, więc może być konieczne otwarcie tego portu w zaporze.

Po nawiązaniu połączenia możesz wybrać interfejs w systemie zdalnym z listy rozwijanej Interfejs. Kliknij Początek po wybraniu interfejsu, aby rozpocząć zdalne przechwytywanie.

Wireshark w terminalu (TShark)

Jeśli nie masz interfejsu graficznego w swoim systemie, możesz użyć Wireshark z terminala za pomocą polecenia TShark.

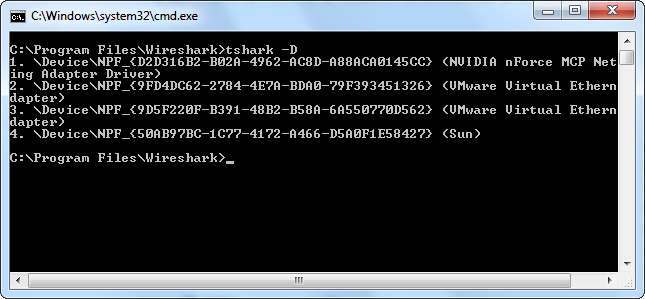

Najpierw wydaj plik tshark -D Komenda. To polecenie poda numery interfejsów sieciowych.

Gdy już to zrobisz, uruchom tshark -i # polecenie, zastępując # numerem interfejsu, na którym chcesz przechwytywać.

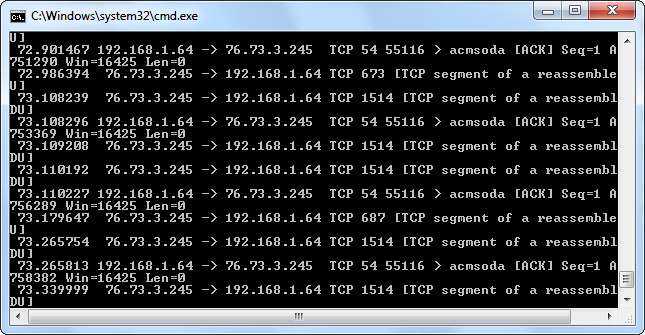

TShark działa jak Wireshark, drukując przechwycony ruch do terminala. Posługiwać się Ctrl + C kiedy chcesz zatrzymać przechwytywanie.

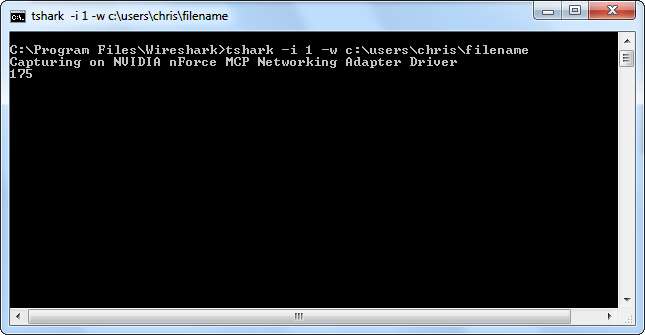

Drukowanie pakietów na terminalu nie jest najbardziej użytecznym zachowaniem. Jeśli chcemy bardziej szczegółowo zbadać ruch, możemy poprosić TShark zrzucić go do pliku, który możemy sprawdzić później. Zamiast tego użyj tego polecenia, aby zrzucić ruch do pliku:

tshark -i # -w nazwa_pliku

TShark nie pokaże Ci pakietów w trakcie ich przechwytywania, ale policzy je podczas przechwytywania. Możesz użyć Plik -> otwarty w programie Wireshark, aby później otworzyć plik przechwytywania.

Aby uzyskać więcej informacji o opcjach wiersza poleceń TShark, sprawdź jego stronę podręcznika .

Tworzenie reguł ACL zapory

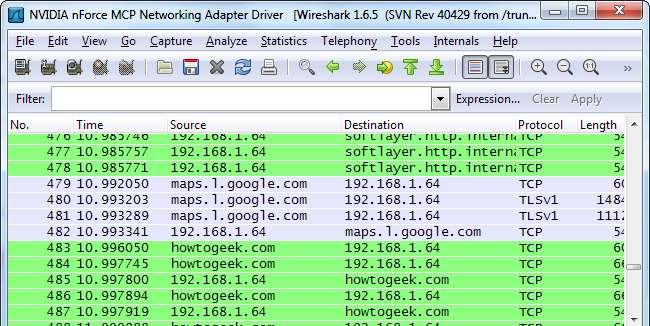

Jeśli jesteś administratorem sieci odpowiedzialnym za zaporę i używasz Wireshark do przeglądania, możesz podjąć działania na podstawie ruchu, który widzisz - na przykład w celu zablokowania podejrzanego ruchu. Wireshark’s Reguły ACL zapory narzędzie generuje polecenia potrzebne do utworzenia reguł zapory sieciowej.

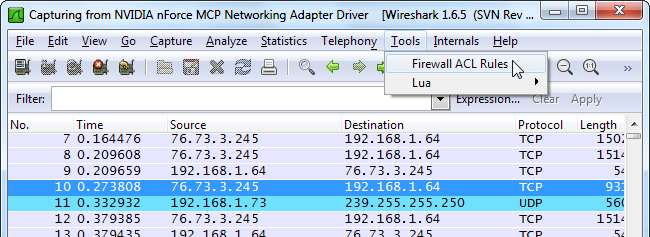

Najpierw wybierz pakiet, na podstawie którego chcesz utworzyć regułę zapory, klikając go. Następnie kliknij Przybory menu i wybierz Reguły ACL zapory .

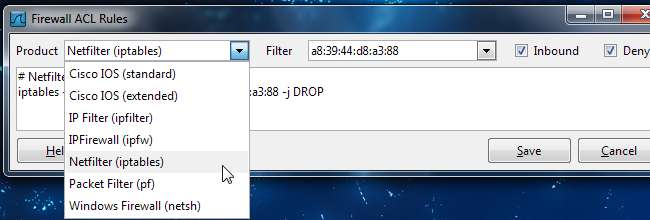

Użyj Produkt menu, aby wybrać typ zapory. Wireshark obsługuje Cisco IOS, różne typy zapór ogniowych Linux, w tym iptables i zaporę systemu Windows.

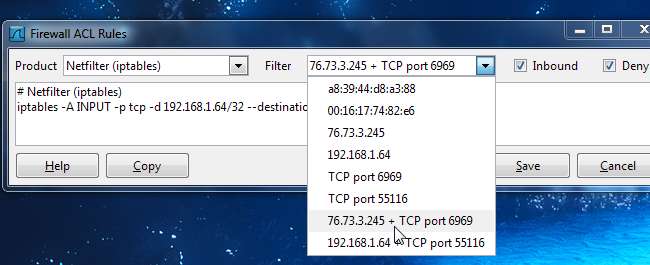

Możesz użyć Filtr pole, aby utworzyć regułę w oparciu o adres MAC, adres IP, port lub jednocześnie adres IP i port. Możesz zobaczyć mniej opcji filtrowania, w zależności od produktu zapory.

Domyślnie narzędzie tworzy regułę, która blokuje ruch przychodzący. Możesz zmodyfikować zachowanie reguły, usuwając zaznaczenie Przychodzące lub Zaprzeczać pola wyboru. Po utworzeniu reguły użyj rozszerzenia Kopiuj , aby go skopiować, a następnie uruchom go na zaporze sieciowej, aby zastosować regułę.

Czy chcesz, abyśmy w przyszłości napisali coś konkretnego na temat Wireshark? Daj nam znać w komentarzach, jeśli masz jakieś prośby lub pomysły.