Wiresharkilla on melko monta temppua hihassaan, etäliikenteen sieppauksesta palomuurisääntöjen luomiseen siepattuihin paketteihin. Lue lisää kehittyneempiä vinkkejä, jos haluat käyttää Wiresharkia ammattilaisena.

Olemme jo käsitelleet Wiresharkin peruskäyttö , joten muista lukea alkuperäinen artikkeli esittelystä tähän tehokkaaseen verkkoanalyysityökaluun.

Verkon nimen tarkkuus

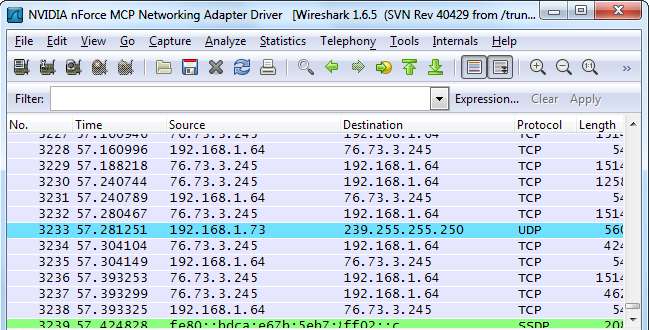

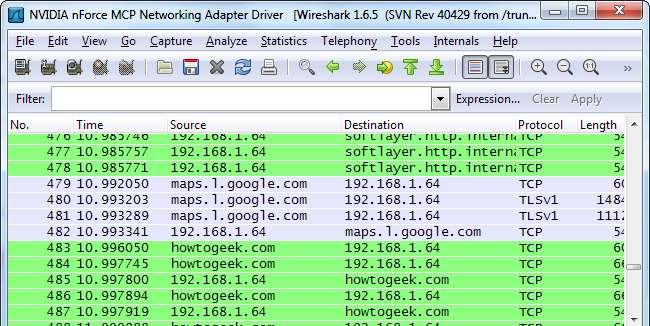

Pakettien sieppauksessa saatat olla ärsyttynyt siitä, että Wireshark näyttää vain IP-osoitteita. Voit muuntaa IP-osoitteet verkkotunnuksiksi itse, mutta se ei ole liian kätevää.

Wireshark voi ratkaista nämä IP-osoitteet automaattisesti verkkotunnuksiksi, vaikka tämä ominaisuus ei olekaan oletusarvoisesti käytössä. Kun otat tämän vaihtoehdon käyttöön, näet IP-osoitteiden sijaan verkkotunnukset aina kun mahdollista. Haittapuoli on, että Wiresharkin on etsittävä kukin verkkotunnus, saastuttamalla kaapattu liikenne ylimääräisillä DNS-pyynnöillä.

Voit ottaa tämän asetuksen käyttöön avaamalla asetusikkunan Muokata -> Asetukset napsauttamalla Nimen tarkkuus ja napsauttamalla Ota verkon nimen tarkkuus käyttöön ”-Valintaruutu.

Aloita sieppaus automaattisesti

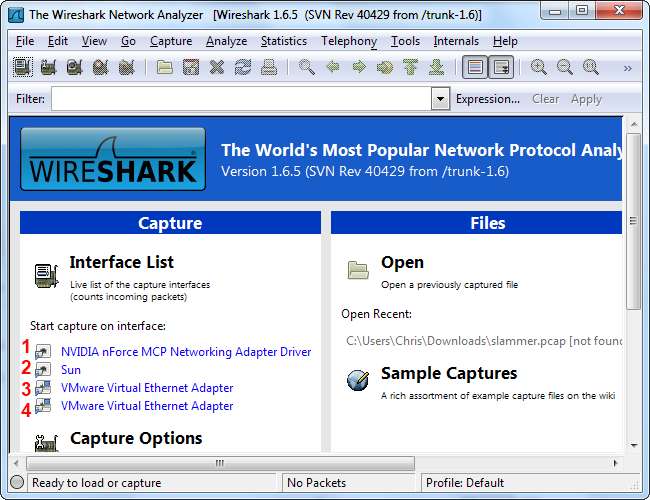

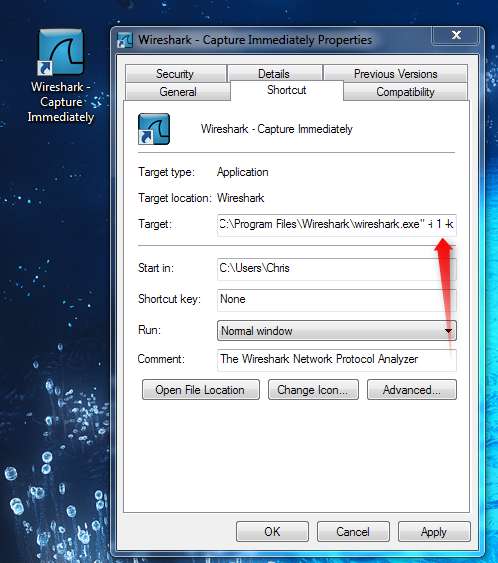

Voit luoda erityisen pikakuvakkeen Wirsharkin komentoriviargumenteilla, jos haluat aloittaa pakettien sieppaamisen viipymättä. Sinun on tiedettävä käytettävän verkkoliitännän numero sen perusteella, kuinka Wireshark näyttää liitännät.

Luo kopio Wiresharkin pikakuvakkeesta, napsauta sitä hiiren kakkospainikkeella, siirry Ominaisuudet-ikkunaan ja muuta komentoriviargumentteja. Lisätä -i # -k pikakuvakkeen loppuun korvaamalla # käyttöliittymän numerolla. -I -vaihtoehto määrittää käyttöliittymän, kun taas -k-käsky kehottaa Wiresharkia aloittamaan sieppauksen välittömästi.

Jos käytät Linuxia tai muuta kuin Windows-käyttöjärjestelmää, luo vain pikakuvake seuraavalla komennolla tai suorita se terminaalista aloittaaksesi sieppauksen välittömästi:

lankahai -i # -k

Katso lisää komentorivin pikanäppäimiä Wiresharkin käsikirja .

Kaappaamalla liikennettä etätietokoneista

Wireshark sieppaa oletuksena liikenteen järjestelmän paikallisista rajapinnoista, mutta tämä ei aina ole paikka, josta haluat kaapata. Voit esimerkiksi haluta kaapata liikenteen reitittimestä, palvelimesta tai toisesta tietokoneesta, joka on eri paikassa verkossa. Tässä tulee Wiresharkin etätallennusominaisuus. Tämä ominaisuus on tällä hetkellä käytettävissä vain Windowsissa - Wiresharkin virallisissa ohjeissa suositellaan, että Linux-käyttäjät käyttävät SSH-tunneli .

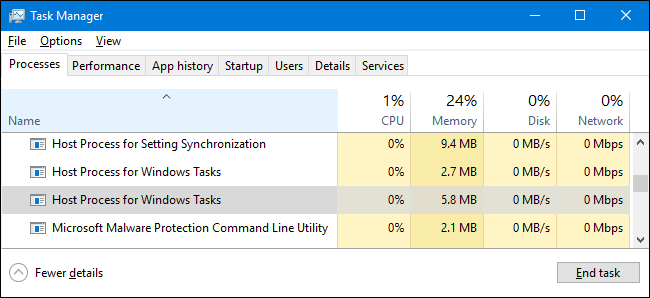

Ensin sinun on asennettava WinPcap etäjärjestelmässä. WinPcapin mukana tulee Wireshark, joten sinun ei tarvitse asentaa WinPCapia, jos Wireshark on jo asennettu etäjärjestelmään.

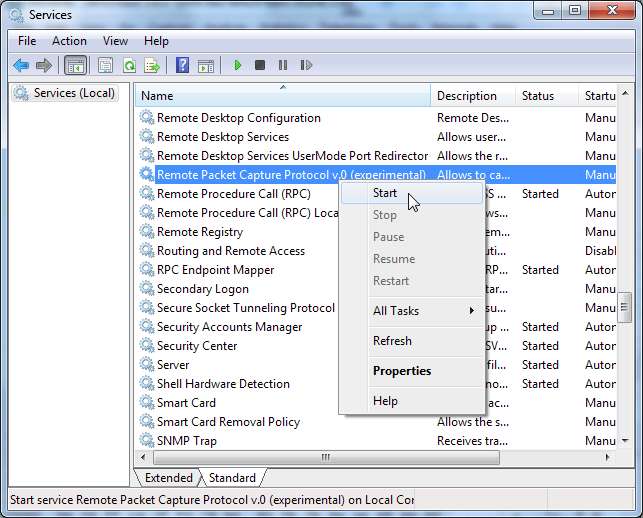

Kun se on asennettu, avaa Palvelut-ikkuna etätietokoneessa - napsauta Käynnistä, kirjoita palvelut. msc Käynnistä-valikon hakukenttään ja paina Enter. Etsi Pakettien kaappauksen etäprotokolla palvelun luettelossa ja käynnistä se. Tämä palvelu on oletusarvoisesti pois käytöstä.

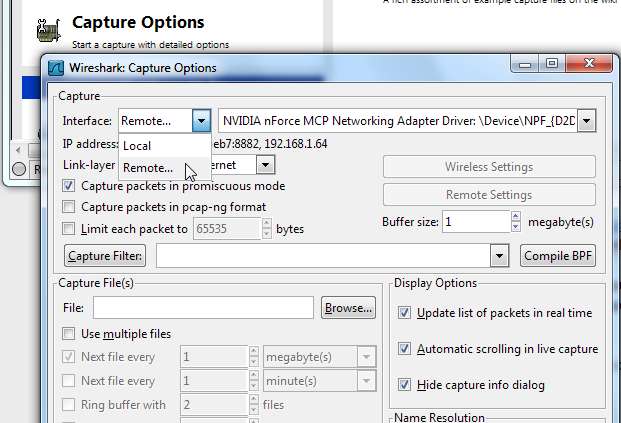

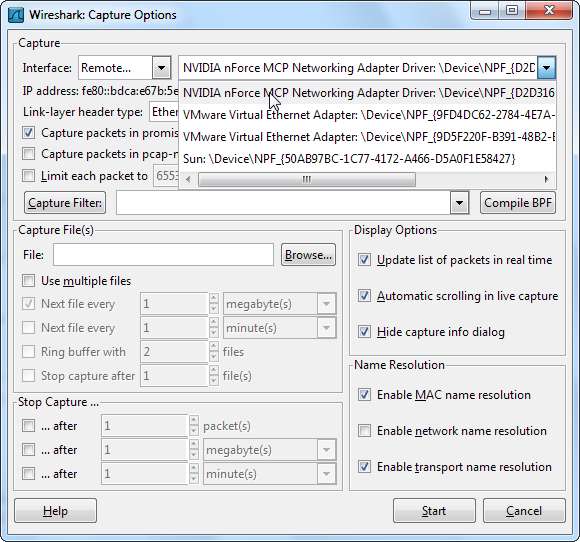

Klikkaa Sieppaa-vaihtoehto linkki Wiresharkissa ja valitse sitten Etä Liitäntä-ruudusta.

Syötä etäjärjestelmän osoite ja 2002 satamana. Sinulla on oltava yhteys etäjärjestelmän porttiin 2002, jotta voit muodostaa yhteyden, joten sinun on ehkä avattava tämä portti palomuurissa.

Yhteyden muodostamisen jälkeen voit valita etäjärjestelmän käyttöliittymän avattavasta Liitäntä-ruudusta. Klikkaus alkaa kun olet valinnut käyttöliittymän etätallennuksen aloittamiseksi.

Wireshark terminaalissa (TShark)

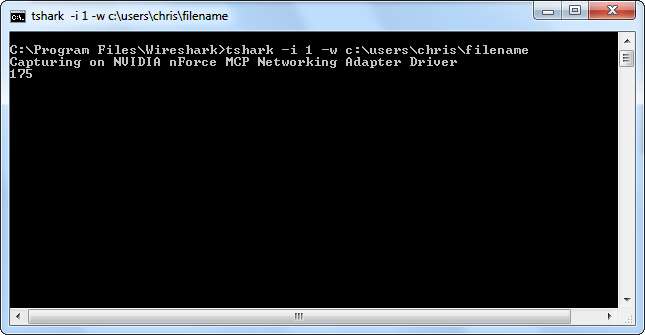

Jos järjestelmässäsi ei ole graafista käyttöliittymää, voit käyttää Wiresharkia terminaalista TShark-komennolla.

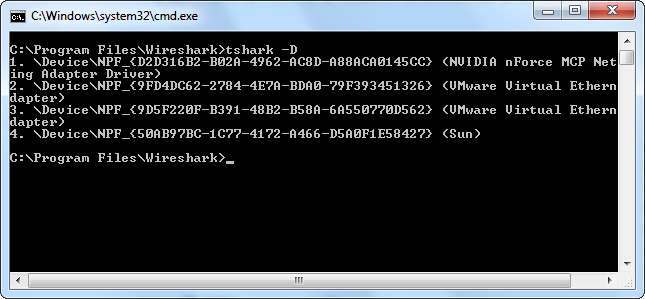

Anna ensin tshark -D komento. Tämä komento antaa sinulle verkkoliittymiesi numerot.

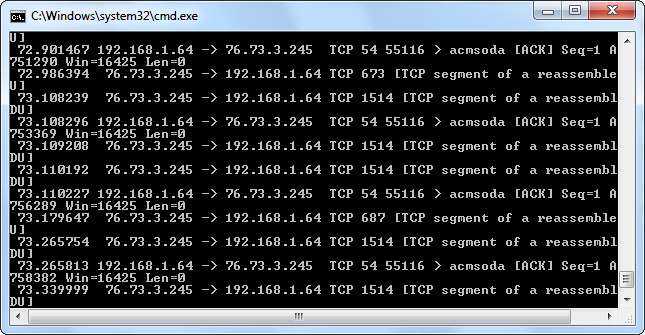

Kun olet, suorita tshark -i # -komento korvaamalla # sen liitännän numerolla, johon haluat kaapata.

TShark toimii kuten Wireshark, tulostamalla kaappaamansa liikenteen päätelaitteelle. Käyttää Ctrl-C kun haluat lopettaa sieppauksen.

Pakettien tulostaminen päätelaitteelle ei ole hyödyllisin tapa. Jos haluamme tarkastaa liikenteen tarkemmin, voimme saada TSharkin sijoittamaan sen tiedostoon, jonka voimme tarkastaa myöhemmin. Käytä tämän komennon sijaan liikenteen siirtämistä tiedostoon:

tshark -i # -w tiedostonimi

TShark ei näytä sinulle paketteja, kun ne kaapataan, mutta se laskee ne, kun se sieppaa ne. Voit käyttää Tiedosto -> Avata Wireshark-vaihtoehto avataksesi kaappaustiedoston myöhemmin.

Lisätietoja TSharkin komentorivivaihtoehdoista on täällä sen manuaalisen sivun .

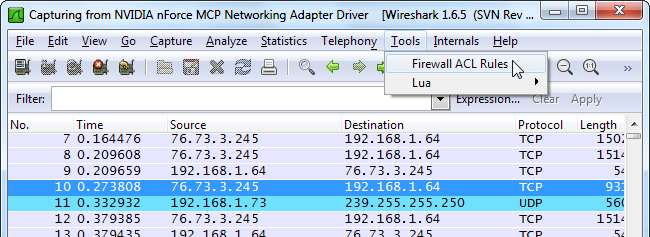

Palomuurin ACL-sääntöjen luominen

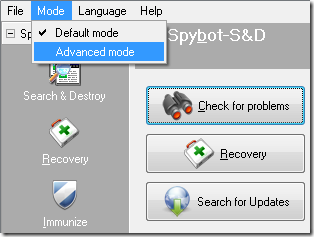

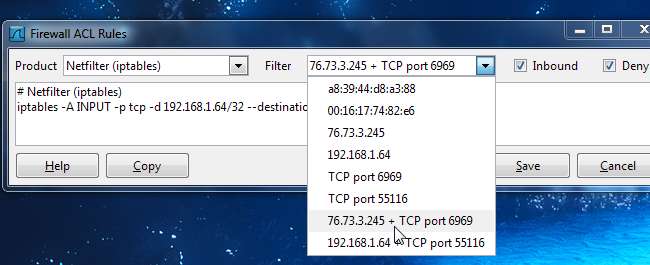

Jos olet verkon järjestelmänvalvoja, joka vastaa palomuurista ja käytät Wiresharkia vetäytyäksesi, sinun kannattaa ehkä toimia näkemäsi liikenteen perusteella - ehkä estää epäilyttävä liikenne. Wiresharkin Palomuurin ACL-säännöt työkalu luo komennot, jotka sinun on luotava palomuurisääntöihin palomuuriin.

Valitse ensin paketti, jonka perusteella haluat luoda palomuurisäännön, napsauttamalla sitä. Napsauta sen jälkeen Työkalut ja valitse Palomuurin ACL-säännöt .

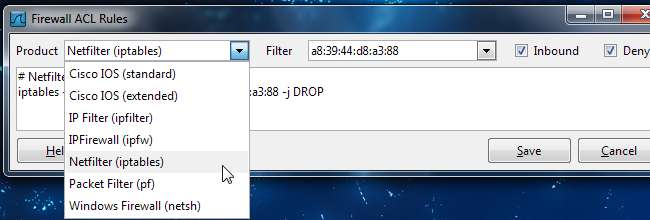

Käytä Tuote valikosta palomuurityyppi. Wireshark tukee Cisco IOS -käyttöjärjestelmää, erityyppisiä Linux-palomuureja, mukaan lukien iptables, ja Windowsin palomuuria.

Voit käyttää Suodattaa -ruudusta luoda sääntö, joka perustuu joko järjestelmän MAC-osoitteeseen, IP-osoitteeseen, porttiin tai sekä IP-osoitteeseen että porttiin. Saatat nähdä vähemmän suodatusvaihtoehtoja palomuurituotteestasi riippuen.

Työkalu luo oletusarvoisesti säännön, joka kieltää saapuvan liikenteen. Voit muokata säännön käyttäytymistä poistamalla valinnan Saapuva tai Kieltää valintaruudut. Kun olet luonut säännön, käytä Kopio -painiketta kopioidaksesi sen, ja suorita se sitten palomuurillasi säännön soveltamiseksi.

Haluatko, että kirjoitamme tulevaisuudessa jotain erityistä Wiresharkista? Kerro meille kommenteissa, jos sinulla on pyyntöjä tai ideoita.